BrupSuite渗透测试笔记(十)

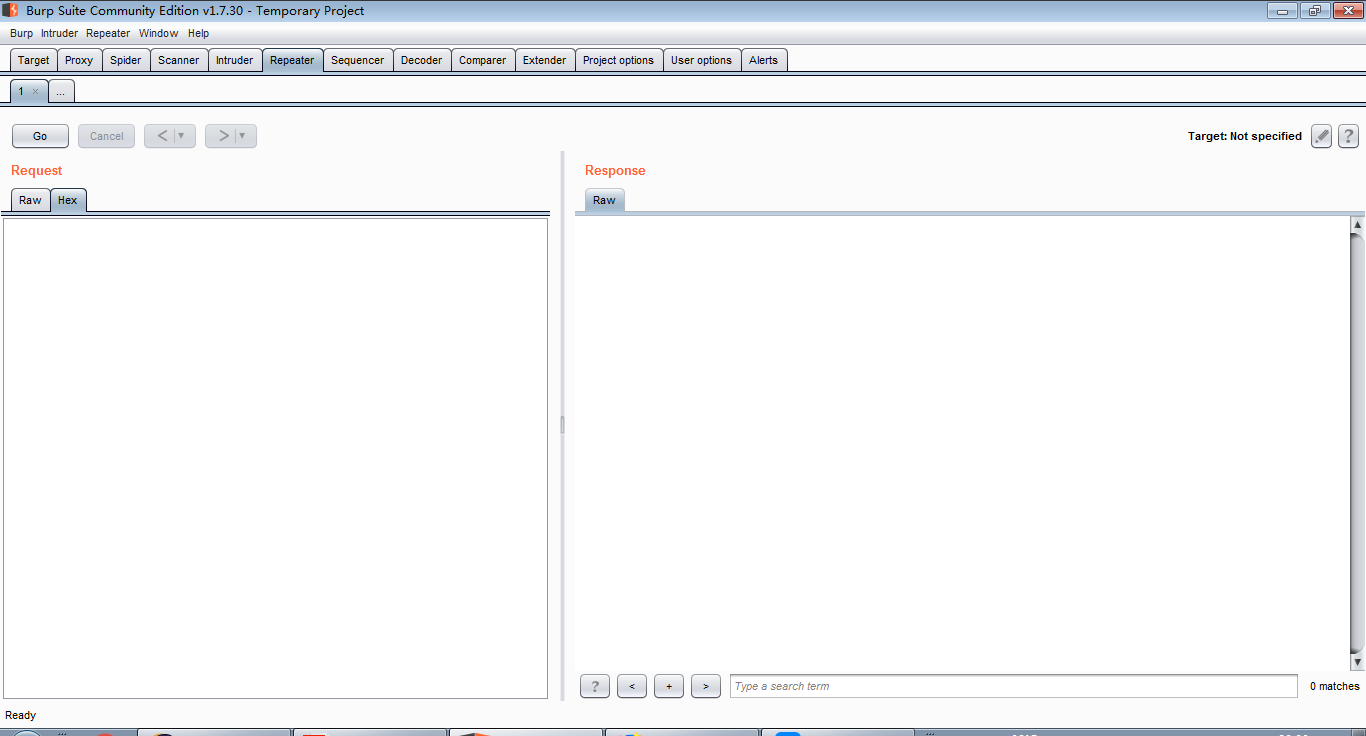

一、Brup Repeater通常结合Proxy(历史记录),Scanner(扫描记录)、Target(站点地图)等,通过其他工具上的右键执行【Send to Repeater】,之后跳转到Repeater选项卡中,然后对请求数据的修改,以及请求重放,数据的分析与漏洞的验证。其中包含几个设置选项卡

1、Update Content_Length(用来控制Brup是否更新请求消息头中的Content_Length),UNpack gzip/deflateI(用来控制Brup是否自动解压或压缩服务器端相应内容),

2、Follow Redirections (控制Brup是否跟随服务器端作请求跳转,eg 服务器端返回状态码302,是否跟随应答跳转到302指向的url网址,四个选择分别是,Never(永不跳转),On_site only (站内跳转),In_scope only(目标域内跳转),Always(始终跳转))。这里站内跳转是指当前统一站点内跳转,目标域跳转是指target scope中配置的域可以跳转。

3、Process cookies in redirections (Cookie)设置此选项卡,在跳转过程中设置Cookie信息,将会被带到跳转指向的URL页面,可以进行提交。View(视图控制)此选项卡用来控制Repeater的试图布局。Action(其他操作)通过子菜单方式,执行Brup其他攻击组建中。

二、Brup Sequence 使用

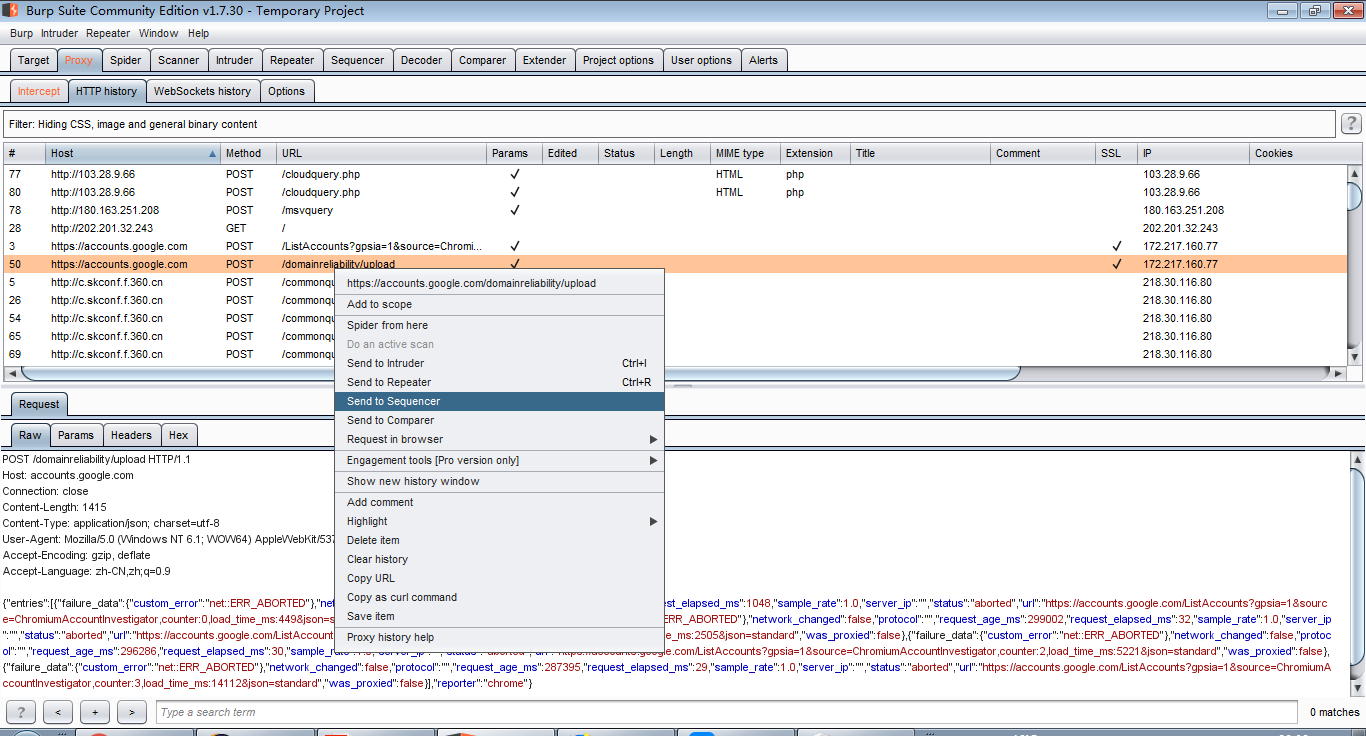

1、Brup Sequence作为一款随机数据分析工具,在分析过程中可能会对系统做成不可预测的影响,不熟悉系统的情况下最好不要对生产环境进行的数据进行分析,使用步骤配置代理浏览器——从Brup Proxy的历史记录中寻找token或类似的参数,返回右击 Send to Senquence.

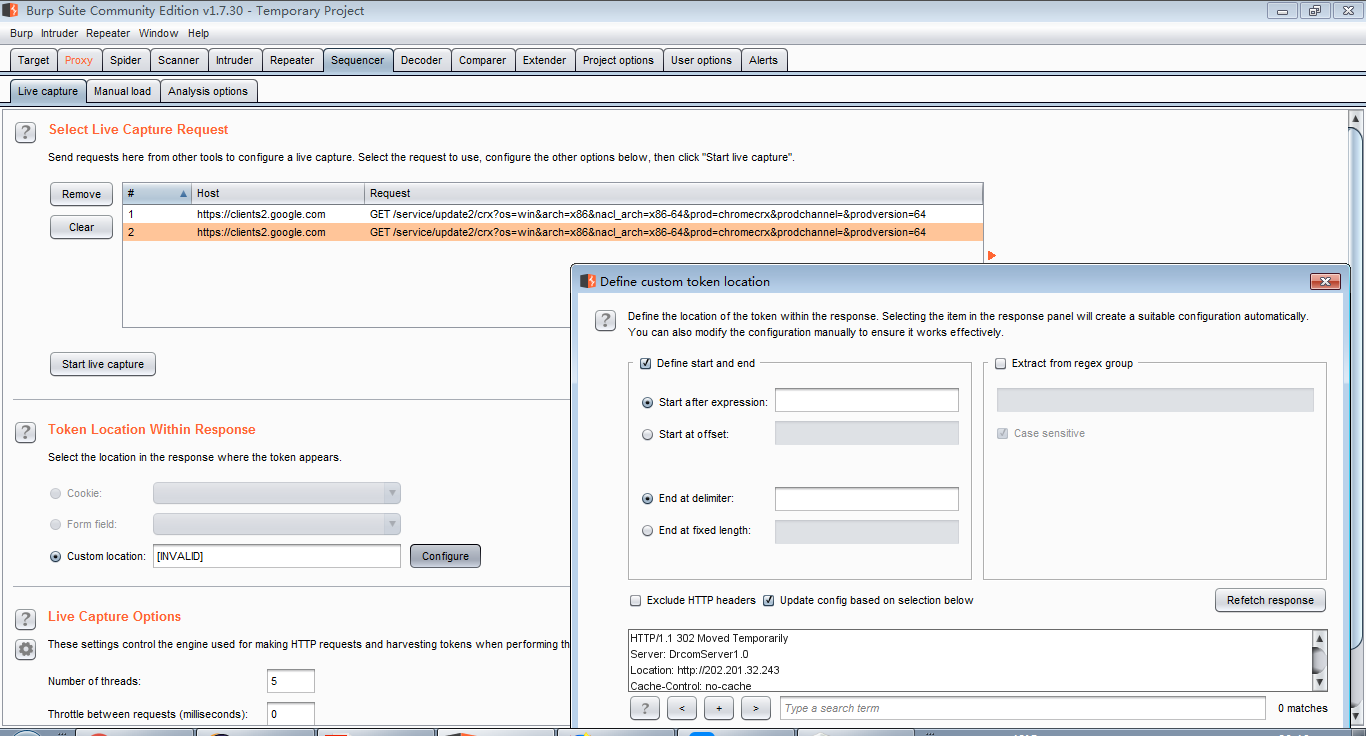

2、进入Burp sequence的Live Capture面板,选中刚才发过来的记录,点击 Configure 配置需要分析的token或参数。完成参数设置。

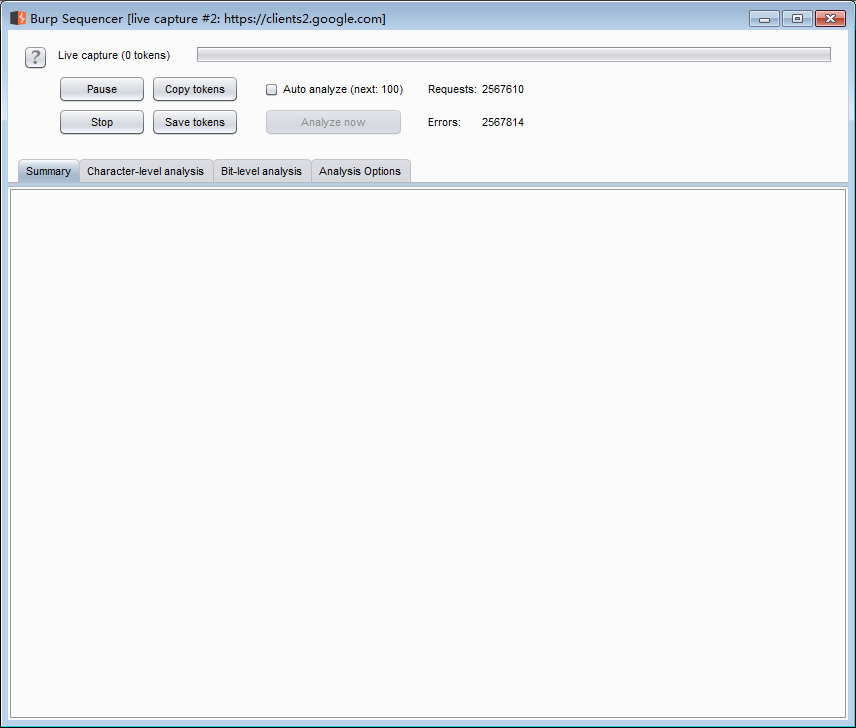

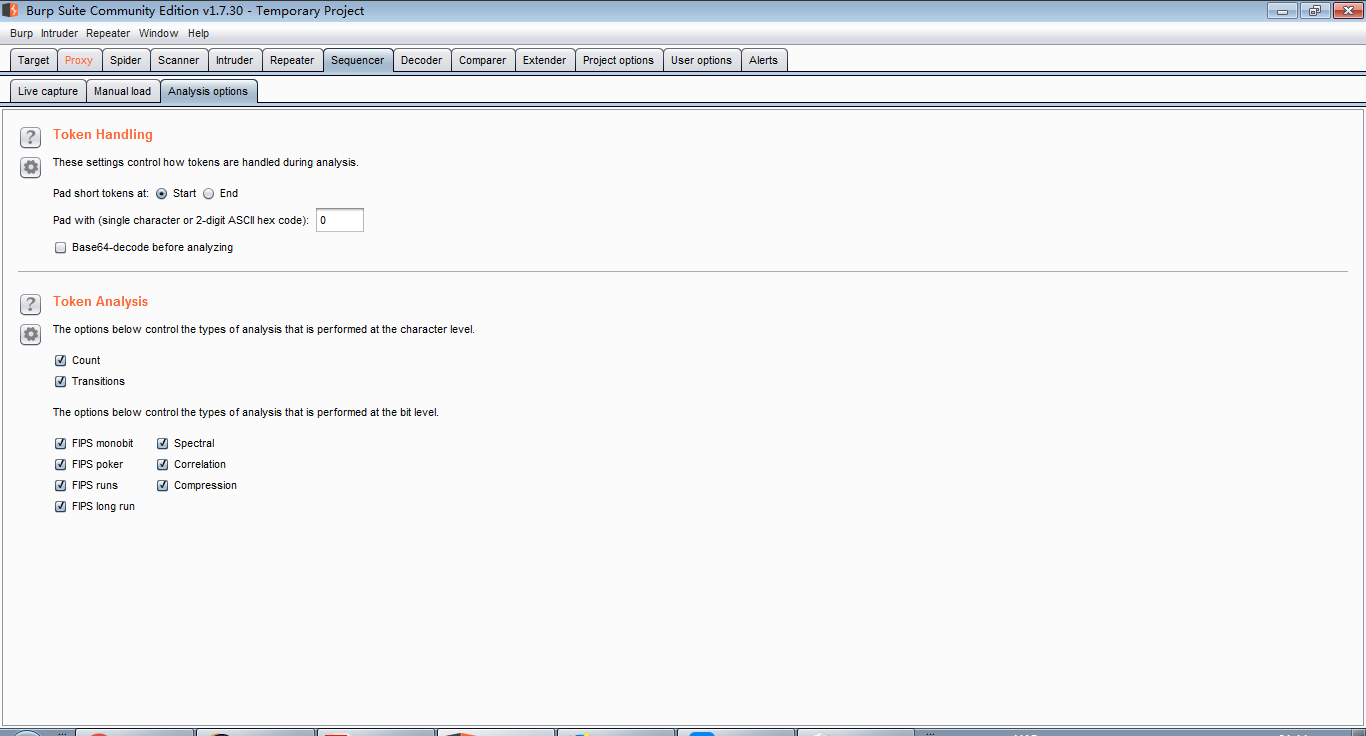

3、如下图是数据分析,当抓取参数总数值大于100时点击pause或者stop 这时可以进行数据分析,点击Analyze now 就开始就是数据的随机分析。可以将分析的数据保存以备下一次使用从文件加载参数,进行数据分析。Analysis Option 选项设置的目的是为了控制token或者参数,在数据分析中需要做什么样的处理和分析,在Token Handing 和Token Analysis中设置。

4、Token Handing控制令牌在数据分析中如何处理,Pad short tokens at start/end 表示应用程序产生的令牌是具有可变长度的,这些令牌在数据分析前都需要填充,以便进行统计检验,可以设置是否填充,在开始位置或者每个令牌结束的位置,一般是在开始位置填充。Pad with可以指定填充的字符,一般数字或ASCLL十六进制编码的令牌用“0”填最合适, Base64-decode before analyzing 表示在数据分析是否进行base64解码。令牌使用base64编码的时候需要勾选此项。

5、Token Analysis主要用来控制数据进行随机分析的类型,可以选择多个分析类型,或者单独启用,或禁用每个字符类型级的字节测试,控制数据分析字符等级 Count和Transitions, Count是指分析令牌的每个位置使用的字符的分布,如果随机生成的样本,所使用的分布大致均匀,Transitions是指分析样品数据中的连续符号之间的变化,如果是随机样品。出现在一个给定的位置上的字符是同样可能通过该位置使用的字符中的任意一项中的下一个标志改变,在每一个位置上统计分析令牌随机产生到变化的概率。

BrupSuite渗透测试笔记(十)的更多相关文章

- BrupSuite渗透测试笔记(十一)

一.数据查找和拓展功能的使用 1.BrupSuite高级功能在界面布局上主要分成两个部分,一是菜单栏,另一个是Engagement tools,Brup菜单下包含的数据查找Search 组件状态存储. ...

- BrupSuite渗透测试笔记(九)

一. Update BurpSuite 1.选择help ,点击check for updates 记可以进入最新版本的下载界面,profession version need pay for mon ...

- Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter

Kali Linux Web 渗透测试— 第二十课-metasploit.meterpreter 原文链接:http://www.xuanhun521.com/Blog/7fc11b7a-b6cb-4 ...

- Kali Linux Web 渗透测试— 第十二课-websploit

Kali Linux Web 渗透测试— 第十二课-websploit 文/玄魂 目录 Kali Linux Web 渗透测试— 第十二课-websploit..................... ...

- kalilinux渗透测试笔记

声明:本文理论大部分是苑房弘kalilinux渗透测试的内容 第五章:基本工具 克隆网页,把gitbook的书记下载到本地 httrack "http://www.mybatis.org/m ...

- metasploit渗透测试笔记(内网渗透篇)

x01 reverse the shell File 通常做法是使用msfpayload生成一个backdoor.exe然后上传到目标机器执行.本地监听即可获得meterpreter shell. r ...

- kalilinux 渗透测试笔记

声明:本文理论大部分是苑房弘kalilinux渗透测试的内容 第五章:基本工具 克隆网页,把gitbook的书记下载到本地 httrack "http://www.mybatis.org/m ...

- Web渗透测试笔记(基础部分)

信息收集: dns信息收集 格式:dns... -参数 域名 -参数 示例: root@xxSec:~# dnsenum baidu.com root@xxSec:~# dnsenum -f dns. ...

- 【i春秋 综合渗透训练】渗透测试笔记

网站是齐博CMS V7.0 1.要求获得管理员密码: 利用齐博CMS V7.0 SQL爆破注入漏洞即可得到管理员用户名密码 https://www.cnblogs.com/vspid ...

随机推荐

- vue Transfer 穿梭框

Element Transfer组件默认支持单个list的穿梭 现业务需要支持两个list,效果如下 实现思路: 1.有选中才可穿梭 2.已穿梭源数据减少.目标增加(双向) 边界条件: 存储旧List ...

- 一看就懂——利用getJSON()与each()方法动态创建内容

一个案例——忘记的时候可以翻阅参考↓<务必放在服务器内才能看效果哟~> html文件内容如下↓ <!DOCTYPE html> <html> <head& ...

- mysql 架构 ~ MGR 与PXC的对比

一 简介 MGR和PXC的对比 二 WriteSet1 定义 是组件对于写节点应用事务生成binlog的再封装,用来验证其他节点的事务冲突 PXC构成key db_table_组件值data bin ...

- 【转载】双调排序Bitonic Sort,适合并行计算的排序算法

双调排序是data-independent的排序, 即比较顺序与数据无关的排序方法, 特别适合做并行计算,例如用GPU.fpga来计算. 1.双调序列 在了解双调排序算法之前,我们先来看看什么是双调序 ...

- Android 5.0以上Material Design 沉浸式状态栏

偶然在知乎上看到这个问题,Android 5.0 如何实现将布局的内容延伸到状态栏,之前也见过多个应用的这个功能,但是知乎上的答案却没有一个真正实现此功能的一类是把标题栏设置App主题颜色,一类是提取 ...

- 虚拟机CentOS7下NAT模式的网络配置

NAT模式 就是让Guest OS借助NAT(网络地址交换)功能,通过Host OS所在的网络来访问公网.也就是说,使用NAT模式可以实现Guest OS轻松访问互联网,可以访问宿主计算机所在网络的其 ...

- AIX系统下sed的用法与实例——查询/打印/替换字符串并生成文件/删除

sed是AIX中非常重要的文本流编辑器,它对输入的文本进行查询/打印/替换/删除等操作,并将结果写到标准输出.sed 命令包含很多功能,用于选择要修改的行,并只对选择的行作更改. 首先,使用sed命令 ...

- Server-side activities have been updated. You need to restart SharePoint Designer to use the updated version of activities

一,环境: SharePoint Online Win10 + SharePoint Designer 2013 错误描述: 使用SPD3013打开SPO站点,然后编辑已有工作流(2013),报错: ...

- MySQL(介绍,安装,密码操作,权限表)

一.数据库介绍1.数据库相关概念 a.支持并发 b.锁的问题 c.对客户端请求进行认证 d.存取效率(降低IO次数) 数据库服务器(本质就是一个台计算机,该计算机之上安装 ...

- 通过flask实现web页面简单的增删改查bootstrap美化版

通过flask实现web页面简单的增删改查bootstrap美化版 项目目录结构 [root@node1 python]# tree -L 2 . ├── animate.css ├── fileut ...