KALI搭建Docker+Vulhub漏洞复现环境

在学习网络安全的过程中,少不了的就是做漏洞复现,而漏洞复现一般比较常用的方式就是使用docker-vulhub进行环境搭建,我近期也遇到了这个问题,但是网上的教程特别混乱,根本起不到帮助作用,即使有可以看的,也不是很完整,所以我写了一篇关于安装docker和vulhub的总结

Docker简介

Docker是一个开源的应用容器引擎,让开发者可以打包他们的应用以及依赖包到一个可移植的镜像中,然后发布到任何流行的Linux或Windows机器上,也可以实现虚拟化。容器是完全使用沙箱机制,互相之间不会有任何接口。Docker集装箱化的有点:灵活、轻量级、便携式、可扩展性、可堆叠。个人理解为就是Docker就是一个容器,或者说一个’盒子‘,里面可以放一些别人搭建好的环境,进行操作。

Docker-compose简介

docker-compose是一个用python写的一个docker容器管理工具,可以更加方便的对docker容器进行管理,可以一键启动多个容器

Vulhub简介

vulhub是一个基于docker和docker-compose的漏洞环境集合,进入对应目录并执行一条语句即可启动一个全新的漏洞环境,让漏洞复现会变得很简单。

Docker安装

安装https协议、CA证书、dirmngr

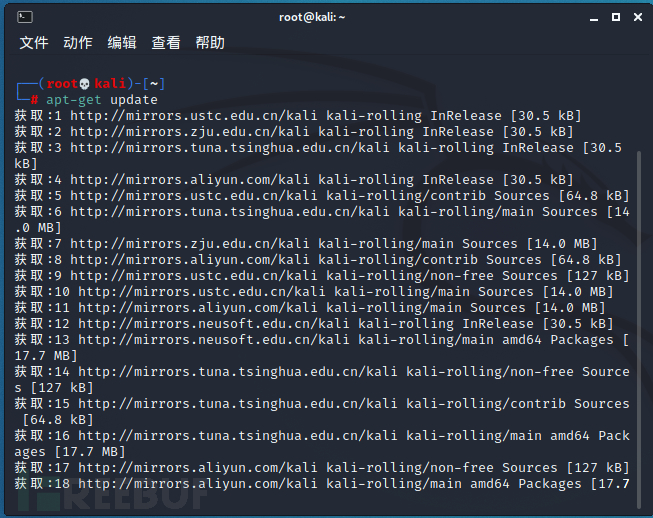

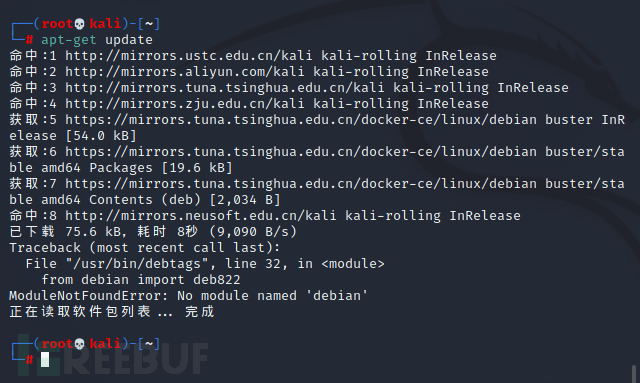

apt-get update

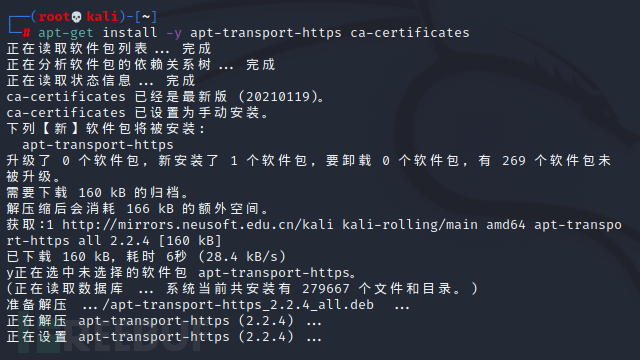

apt-get install -y apt -transport-https ca-certificates

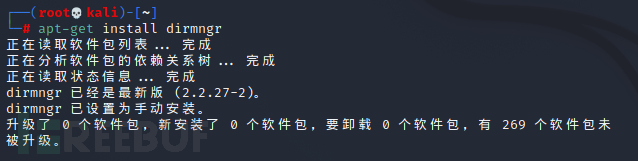

apt-get install dirmngr

添加GPG密钥并添加更新源

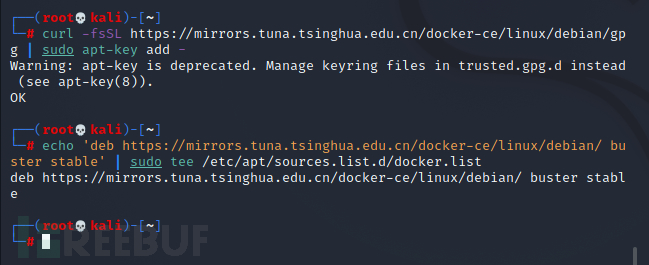

curl -fsSL https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/debian/gpg | sudo apt-key add -

echo 'deb https://mirrors.tuna.tsinghua.edu.cn/docker-ce/linux/debian/ buster stable' | sudo tee /etc/apt/sources.list.d/docker.list

成功添加GPG密钥并添加更新源

系统更新以及安装docker

apt-get update

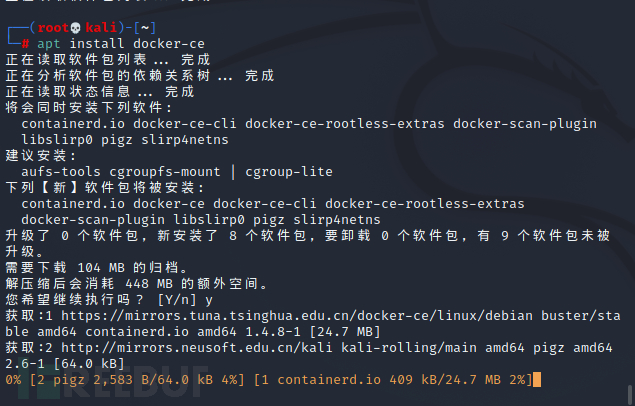

apt install docker-ce

启动docker服务器

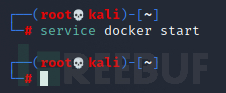

service docker start

安装compose

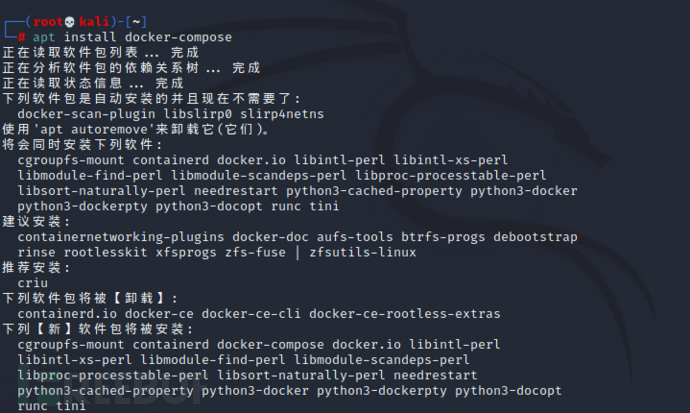

apt install docker-compose

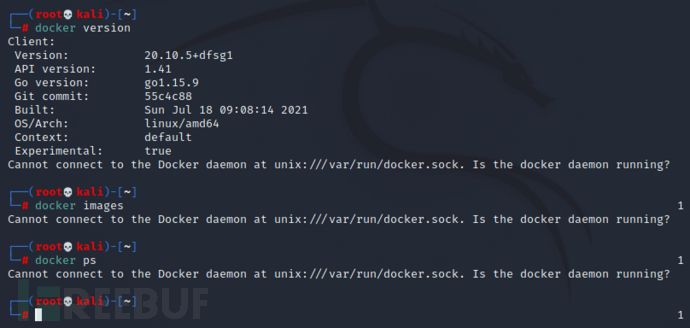

docker安装测试

docker version 查看docker的版本信息

docker images 查看拥有的images

docker ps 查看docker container

docker到此安装完成

Docker安装sqli-labs

很多同学入门刷sqli-labs来学习sql注入漏洞,但是sqli-labs刷到30关左右的时候就需要使用linux下的环境了,windows本地搭建的环境会出问题,所以在此顺带讲解使用docker安装sqli-labs

docker search sqli-labs 查找sqli-labs镜像

docker pull acgpiano/sqli-labs 拉取镜像到本地

docker images 查看已有的镜像

docker run -dt --name sqli -p 80:80 --rm acgpiano/sqli-labs

-dt 让其在后台运行

--name 给其命名

-p 本地端口:docker中的端口是将docker的端口映射到本地端口

--rm 当其关闭后将删除开启的资源

docker ps -a 显示容器container容器的id image 命令 端口等信息

docker exec -it (id号) /bin/bash 进入id号的shell

Docker的基本使用

docker images 查看存在的镜像

docker image rm <id> 删除镜像

docker run -dt --name sqli -p 80:80 --rm acgpiano/sqli-labs 运行存在的镜像

docker exec -it <container ID> /bin/bash 进入运行中的容器

docker run -it --rm ubuntu /bin/bash 运行存在的镜像,并以交互的方式进入容器,运行完删除容器

docker ps docker container ls 查看运行中的容器

docker stop <container ID> 停止指定的容器,不指定为停止所有容器

docker rm 删除所有的容器

docker container [stop/start/restart] 停止/开启/重启容器

docker container kall <container ID> 强制停止容器

docker commit -p <container ID> container-backup 创建Docker的快照

把宿主机文件拷到容器里面

docker cp 要拷贝的文件路径 容器名: 要拷贝到容器里面对应的路径

容器里面拷文件到主机

docker cp 容器名: 要拷贝的文件在容器中的路径 要拷贝到宿主机器的响应路径

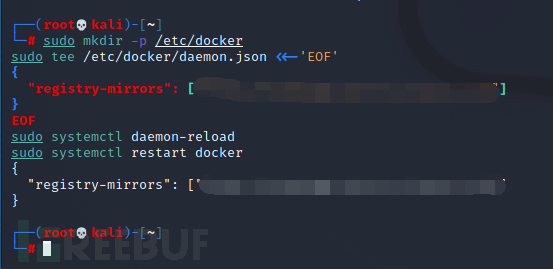

Docker配置镜像加速

sudo mkdir -p /etc/docker

sudo tee /etc/docker/daemon.json <<-'EOF'

{

"registry-mirrors": ["http://hub-mirror.c.163.com"]

}

EOF

sudo systemctl daemon-reload

sudo systemctl restart docker

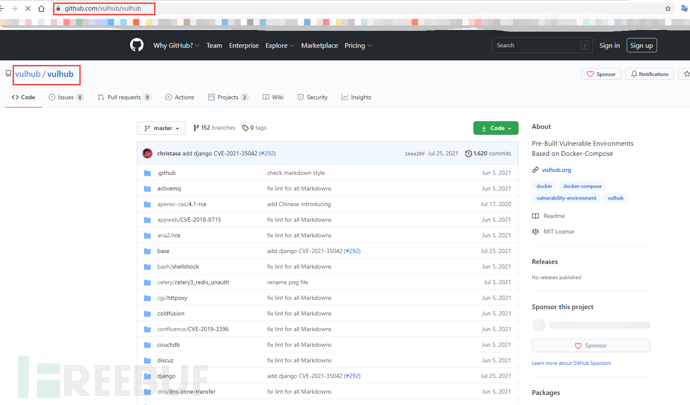

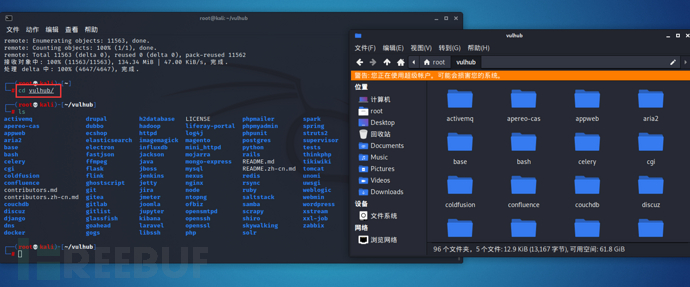

安装vulhub

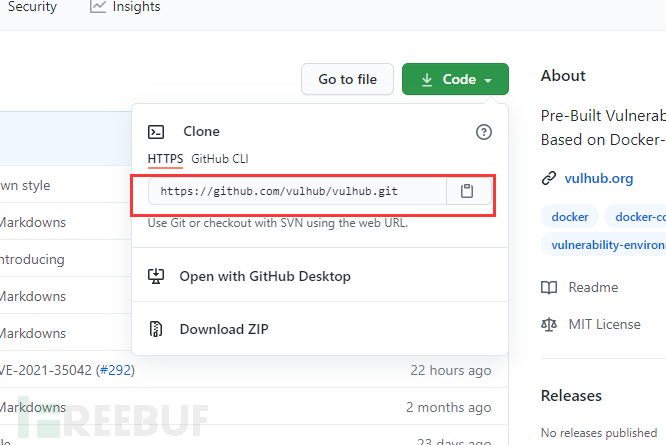

下载vulhub

https://github.com/vulhub/vulhub

git clone https://github.com/vulhub/vulhub.git

下载完成后,进入目录下

cd vulhub

拉取漏洞环境

可以看到很多子文件夹,就是不同的漏洞

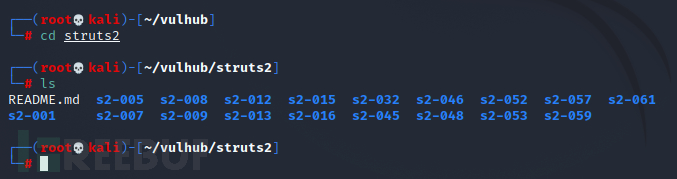

此处举例搭建struts2漏洞环境

cd struts2

举例一个S2-057

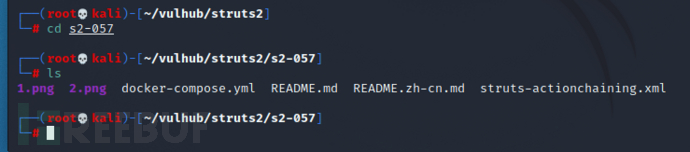

cd s2-057

然后执行命令,开启struts2-057漏洞

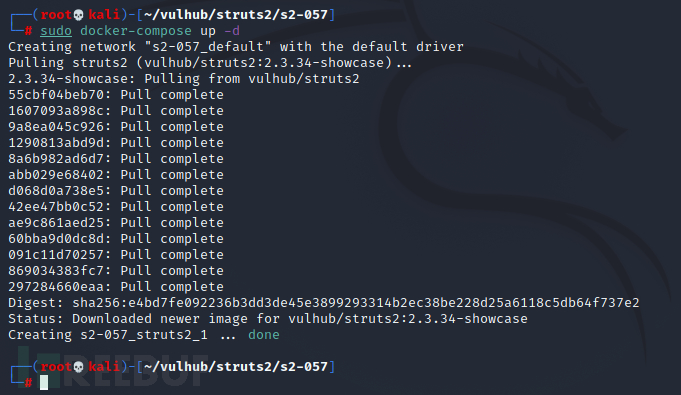

sudo docker-compose up -d

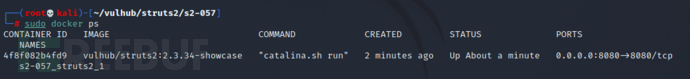

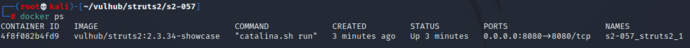

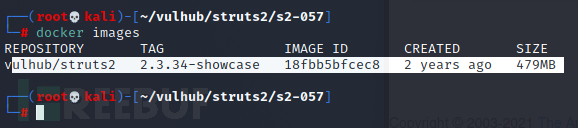

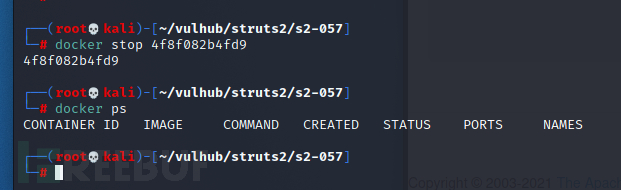

sudo docker ps 查看运行中的容器环境

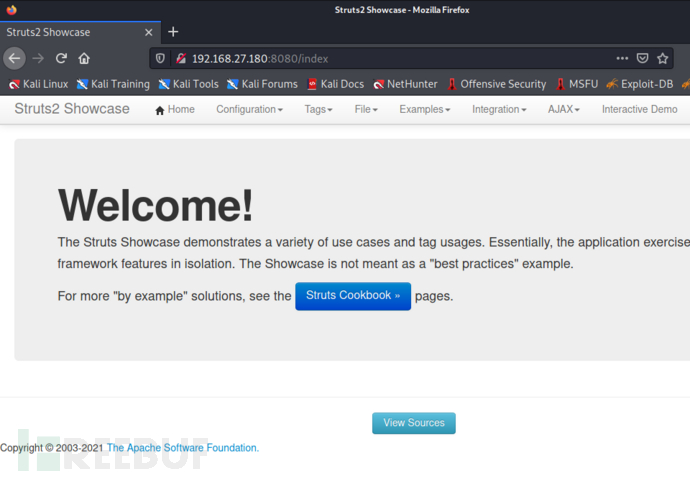

访问漏洞环境

访问 ip地址:8080

注意:如果没有回显可以加一些参数比如index

环境运行结束后要及时停止进程

docker stop (id号)

如果想要再次执行,可以输入

docker run -d -p 8080:8080 medicean/vulapps:s_struts2_s2-057

至此,漏洞复现环境就全部搭建完成

转自:https://www.freebuf.com/vuls/282626.html

KALI搭建Docker+Vulhub漏洞复现环境的更多相关文章

- docker漏洞复现环境搭建

0x00 docker简介 把原来的笔记整理了一下,结合前几天的一个漏洞,整理一篇简单的操作文档,希望能帮助有缘人. docker是一个开源的应用容器引擎,开发者可以打包自己的应用到容器里面,然后迁移 ...

- 漏洞复现环境集锦-Vulhub

0x01 Vulhub简介 Vulhub是一个面向大众的开源漏洞靶场,无需docker知识,简单执行两条命令即可编译.运行一个完整的漏洞靶场镜像. 0x02 安装 # 安装pip curl -s ht ...

- SSRF——weblogic vulhub 漏洞复现及攻击内网redis(一)(附批量检测脚本)

0X01 概述 SSRF(Server-Side Request Forgery, 服务端请求伪造)利用漏洞可以发起网络请求来攻击内网服务.利用SSRF能实现以下效果:1) 扫描内网(主 ...

- docker逃逸漏洞复现(CVE-2019-5736)

漏洞概述 2019年2月11日,runC的维护团队报告了一个新发现的漏洞,SUSE Linux GmbH高级软件工程师Aleksa Sarai公布了影响Docker, containerd, Podm ...

- 从零搭建docker+jenkins 自动化部署环境

从零搭建docker+jenkins+node.js自动化部署环境 本次案例基于CentOS 7系统 适合有一定docker使用经验的人阅读 适合有一定linux命令使用经验的人阅读 1.docker ...

- 在MacOS上搭建Vulhub漏洞平台环境

一.安装python3和docker brew install python3 brew cask install docker sudo pip3 install docker-compose 二. ...

- CVE-2018-1111漏洞复现-环境搭建与dhcp命令注入

0×01 前言 2018年5月,在Red Hat Enterprise Linux多个版本的DHCP客户端软件包所包含的NetworkManager集成脚本中发现了命令注入漏洞(CVE-2018-11 ...

- 搭建docker+swoole+php7 的环境

最近在学习swoole php扩展,苦恼于其运行环境不能在win系统下运行, 但开发代码一直在win系统上,很无奈,,,, 所以就用docker来代替,舒服~ 有很多相关docker的swoole镜像 ...

- Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现

Weblogic 'wls-wsat' XMLDecoder 反序列化_CVE-2017-10271漏洞复现 一.漏洞概述 WebLogic的 WLS Security组件对外提供webservic ...

随机推荐

- 学习javaScript必知必会(6)~类、类的定义、prototype 原型、json对象

一.定义类:使用的是funciton,因为在js中没有定义类的class语句,只有function. ■ 举例: //定义一个Person类(通过类的无参构造函数定义类) function Perso ...

- 5.13-jsp分页功能实现

1.分页共能的实现 可以在dao层中创建方法 List<Member> pager(Long pageSize, Long pageNum);(方法灵活运用)其中传入的两个参数pageSi ...

- 公司内部一次关于kafka消息队列消费积压故障复盘分享

背景现象 1.20晚上8点业务线开始切换LBS相关流量,在之后的1个小时时间内,积压量呈上升趋势,一路到达50W左右,第二天的图没贴出具体是50W数字,以下是第一天晚上的贴图部分. 现象一: 现象二: ...

- Docker 实操

---恢复内容开始--- 一.简介 Linux容器作为一类操作系统层面的虚拟化技术成果,旨在立足于单一Linux主机交付多套隔离性Linux环境.与虚拟机不同,容器系统并不需要运行特定的访客操作系统. ...

- 无法自动装配。未找到 ‘xxxx’ 类型的 Bean。

无法自动装配.未找到 'xxxx' 类型的 Bean. 1.解决办法 打开设置,找到编辑器->检查.把"自动装配Bean类",取消勾选,点击应用.确定.

- python封装函数到模块

导入整个模块: import 模块名 导入特定函数: from module_name import function_name 通过逗号可以分割函数名,如果需要导入多个则 from a import ...

- Vue3中的响应式对象Reactive源码分析

Vue3中的响应式对象Reactive源码分析 ReactiveEffect.js 中的 trackEffects函数 及 ReactiveEffect类 在Ref随笔中已经介绍,在本文中不做赘述 本 ...

- WebAssembly环境搭建

Environment:Ubuntu 16.06 + emscripten URL: https://emscripten.org/docs/getting_started/downloads.htm ...

- Task+ConcurrentQueue多线程编程

队列(Queue)代表了一个先进先出的对象集合.当您需要对各项进行先进先出的访问时,则使用队列.当您在列表中添加一项,称为入队,当您从列表中移除一项时,称为出队. ConcurrentQueue< ...

- C程序:年转化天

突然想算算自己到底活了多少天了,e,就是纯属为了好玩,毕竟咱作为一名C初学者还是要多练练的- 为了好玩,加了个密码登陆的,密码是521,还有就是不太懂时间获取... 具体闰年的判断方法: 代码如下: ...