参数化查询防止Sql注入

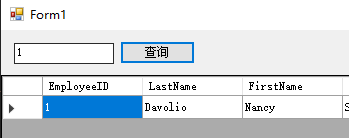

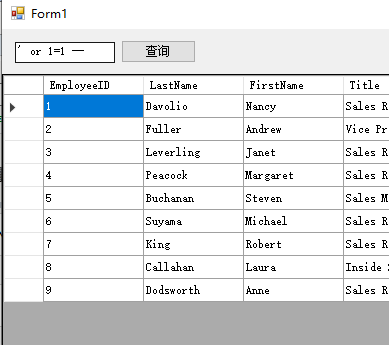

拼接sql语句会造成sql注入,注入演示

namespace WindowsFormsApp1

{

public partial class Form1 : Form

{

public Form1()

{

InitializeComponent();

} private void button1_Click(object sender, EventArgs e)

{

FillData(dataGridView1);

} private void FillData(DataGridView dataGrid)

{

string connStr = ConfigurationManager.ConnectionStrings["Northwind"].ConnectionString;

using (SqlConnection conn = new SqlConnection(connStr))

{

string sql = "select * from Employees where EmployeeID=\'" + textBox1.Text + "\'";

using (SqlCommand sqlCommand = new SqlCommand(sql, conn))

{

using (SqlDataAdapter sqlData = new SqlDataAdapter(sqlCommand))

{

DataTable dataTable = new DataTable();

sqlData.Fill(dataTable);

dataGrid.DataSource = dataTable;

}

}

}

}

}

}

正常生成的Sql语句应该为

select * from Employees where EmployeeID=''

输入sql实际生成的Sql语句为

select * from Employees where EmployeeID='' or 1=1 --'

所有的数据都查询出来了

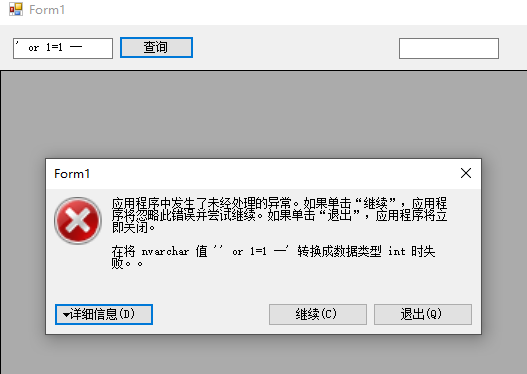

防止注入漏洞应该用SqlParameter做参数化查询

namespace WindowsFormsApp1

{

public partial class Form1 : Form

{

public Form1()

{

InitializeComponent();

} private void button1_Click(object sender, EventArgs e)

{

FillData(dataGridView1);

} private void FillData(DataGridView dataGrid)

{

string connStr = ConfigurationManager.ConnectionStrings["Northwind"].ConnectionString;

using (SqlConnection conn = new SqlConnection(connStr))

{

string sql = "select * from Employees where EmployeeID=@EmployeeID";

using (SqlCommand sqlCommand = new SqlCommand(sql, conn))

{

SqlParameter[] sqlParameter = { new SqlParameter("@EmployeeID", textBox1.Text) };

sqlCommand.Parameters.AddRange(sqlParameter);

using (SqlDataAdapter sqlData = new SqlDataAdapter(sqlCommand))

{

DataTable dataTable = new DataTable();

sqlData.Fill(dataTable);

dataGrid.DataSource = dataTable;

}

}

}

}

}

}

再输入sql注入会报错

如果用在登录或者未经授权的查询时很有用

重新整理代码

using System;

using System.Data;

using System.Windows.Forms;

using System.Data.SqlClient;

using System.Configuration; namespace WindowsFormsApp1

{

public partial class Form1 : Form

{

string connStr = ConfigurationManager.ConnectionStrings["Northwind"].ConnectionString;

public Form1()

{

InitializeComponent();

} private void button1_Click(object sender, EventArgs e)

{

string sql = "select * from Employees where EmployeeID=@EmployeeID";

SqlParameter[] sqlParameter = { new SqlParameter("@EmployeeID", textBox1.Text) };

FillGridView(sql, dataGridView1, sqlParameter);

} private void FillGridView(string sql, DataGridView dataGrid, SqlParameter[] sqlParameter = null)

{

using (SqlConnection conn = new SqlConnection(connStr))

{

using (SqlCommand sqlCommand = new SqlCommand(sql, conn))

{

if (sqlParameter != null)

{

sqlCommand.Parameters.AddRange(sqlParameter);

}

using (SqlDataAdapter sqlDataAdapter = new SqlDataAdapter(sqlCommand))

{

DataTable dataTable = new DataTable();

sqlDataAdapter.Fill(dataTable);

dataGrid.DataSource = dataTable;

}

}

}

}

}

}

参数化查询防止Sql注入的更多相关文章

- 使用参数化查询防止SQL注入漏洞

参数化查询防止SQL注入漏洞 看别人的登录注册sql语句有没漏洞即可 Where name=‘admin’ or ‘1=1’ and password=’123’; 可以Or ‘1=1’就是漏洞 h ...

- 023. Asp.net参数化查询预防Sql注入攻击

/// <summary> /// 参数化查询预防SQL注入式攻击 /// </summary> public int checkLogin(string loginName, ...

- 使用参数化查询防止SQL注入漏洞(转)

SQL注入的原理 以往在Web应用程序访问数据库时一般是采取拼接字符串的形式,比如登录的时候就是根据用户名和密码去查询: string sql * FROM [User] WHERE UserName ...

- python mysql参数化查询防sql注入

一.写法 cursor.execute('insert into user (name,password) value (?,?)',(name,password)) 或者 cursor.execut ...

- mybatis模糊查询防止SQL注入

SQL注入,大家都不陌生,是一种常见的攻击方式.攻击者在界面的表单信息或URL上输入一些奇怪的SQL片段(例如“or ‘1’=’1’”这样的语句),有可能入侵参数检验不足的应用程序.所以,在我们的应用 ...

- 安全 -- mysql参数化查询,防止Mysql注入

参数化查询(Parameterized Query 或 Parameterized Statement)是指在设计与数据库链接并访问数据时,在需要填入数值或数据的地方,使用参数(Parameter) ...

- MySQL参数化有效防止SQL注入

sql语句的参数化,可以有效防止sql注入 注意:此处不同于python的字符串格式化,全部使用%s占位 from pymysql import * def main(): find_name = i ...

- ADO.NET笔记——带参数的查询防止SQL注入攻击

相关知识: 把单引号替换成两个单引号,虽然能起到一定的防止SQL注入攻击的作用,但是更为有效的办法是把要拼接的内容做成“参数” SQLCommand支持带参数的查询,也就是说,可以在查询语句中指定参数 ...

- 带参数的查询防止SQL注入攻击

把单引号替换成两个单引号,虽然能起到一定的防止SQL注入攻击的作用,但是更为有效的办法是把要拼接的内容做成“参数” SQLCommand支持带参数的查询,也就是说,可以在查询语句中指定参数: 参数的设 ...

随机推荐

- Python使用设计模式中的责任链模式与迭代器模式的示例

Python使用设计模式中的责任链模式与迭代器模式的示例 这篇文章主要介绍了Python使用设计模式中的责任链模式与迭代器模式的示例,责任链模式与迭代器模式都可以被看作为行为型的设计模式,需要的朋友可 ...

- thinkphp3.2.2 没有定义数据库配置

出现这个问题,温习下tp配置多个数据库 <?php return array( //默认数据库 'DB_TYPE' => 'mysql', // 数据库类型 'DB_HOST' => ...

- iOS-KVO(转)

参考学习网址:http://blog.sina.com.cn/s/blog_71715bf8010166ut.html KVO就是NSKeyValueObserving的缩写,它也是Foundatio ...

- JS通过ActiveX读写ini配置文件

String.prototype.trim = function(){ return this.replace(/(^\s+)|(\s+$)/g, ''); }; IniConfig = functi ...

- fastadmin 后台管理 时间戳字段使用

数据库样式 int 11 后台add.html: <div class="form-group"> <label class="control-labe ...

- [bzoj4665]小w的喜糖_二项式反演

小w的喜糖 题目链接:https://lydsy.com/JudgeOnline/problem.php?id=4665 数据范围:略. 题解: 二项式反演裸题. $f_{i,j}$表示,前$i$种钦 ...

- JavaIO -- Reader 和 Writer

一.简介 设计Reader和Writer继承层次结构主要是为了国际化.InputStream和OutStream流继承层次结构仅支持8位字节流,并不能很好的处理16位的Unicode字符.由于Unic ...

- 认识 Spring 框架(一)

认识 Spring 框架 Spring 框架是 Java 应用最广的框架,它的成功来源于理念,而不是技术本身,它的理念包括 IoC (Inversion of Control,控制反转) 和 AOP( ...

- Win10 彻底关闭 Windows Defender

1.使用快捷键 WIN+R 调出运行工具,然后再输入组策略命令 gpedit.msc 再点击确定. 2.进入组策略在计算机配置下面的管理模板,Windows 组件就可以看到 Windows Defen ...

- 无线网卡SP-WL450U的驱动问题

修改win10的设备驱动为需要的驱动,SP-WL450U的驱动问题 解决SP-WL450U的驱动问题,在电脑上安装无线网卡后,总是用不上5G信号,只能选择2.4G.重新安装程序后也不行,在反复试用后发 ...