20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范

基础问题回答

什么是dns欺骗攻击!

利用dns spoof运行DNS欺骗,如果是请求解析某个域名,dnsspoof会让该域名重新指向另一个IP地址(黑客所控制的主机),如果dnsspoof嗅探到局域网内有DNS请求数据包,它会分析其内容,并用伪造的DNS响应包来回复请求者。如果是反向IP指针解析,dnsspoof也会返回

通常在什么场景下容易受到DNS spoof攻击?

在同一局域网下比较容易受到DNS spoof攻击,攻击者可以冒充域名服务器,来发送伪造的数据包,从而修改目标主机的DNS缓存表,达到DNS欺骗的目的;所以不要乱连不安全的wifi。

在日常生活工作中如何防范以上两攻击方法?

保护内部设备:像这样的攻击大多数都是从网络内部执行攻击的,如果你的网络设备很安全,那么那些感染的主机就很难向你的设备发动欺骗攻击。

不要依赖DNS:在高度敏感和安全的系统,你通常不会在这些系统上浏览网页,最后不要使用DNS。如果你有软件依赖于主机名来运行,那么可以在设备主机文件里手动指定,直接使用IP登录网站

使用入侵检测系统:只要正确部署和配置,使用入侵检测系统就可以检测出大部分形式的ARP缓存中毒攻击和DNS欺骗攻击。

使用DNSSEC: DNSSEC是替代DNS的更好选择,它使用的是数字前面DNS记录来确保查询响应的有效性

人为方面:对于网站要细心观察,看好二级域名,别瞎点

实践内容

应用SET工具建立冒名网站

ettercap DNS spoof

用DNS spoof引导特定访问到冒名网站

应用SET工具建立冒名网站

实验环境

攻击机:Kali

靶机: windows 10 (1607)

实验步骤

要让冒名网站在其他的主机可被发现,需要开启Apache,将Apache服务的默认端口改为80,先在kali中使用netstat -tupln |grep 80指令查看80端口是否被占用

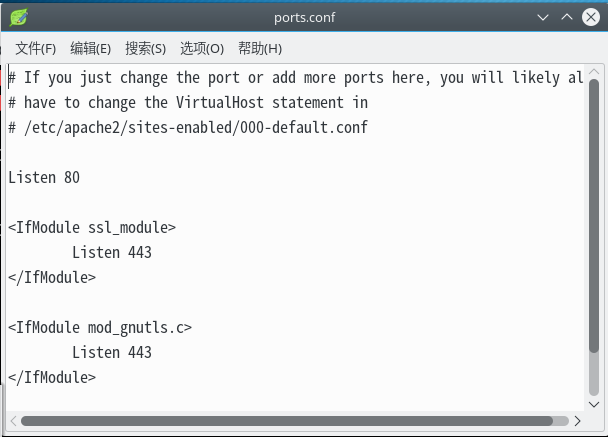

使用sudo leafpad /etc/apache2/ports.conf指令修改Apache的端口配置文件

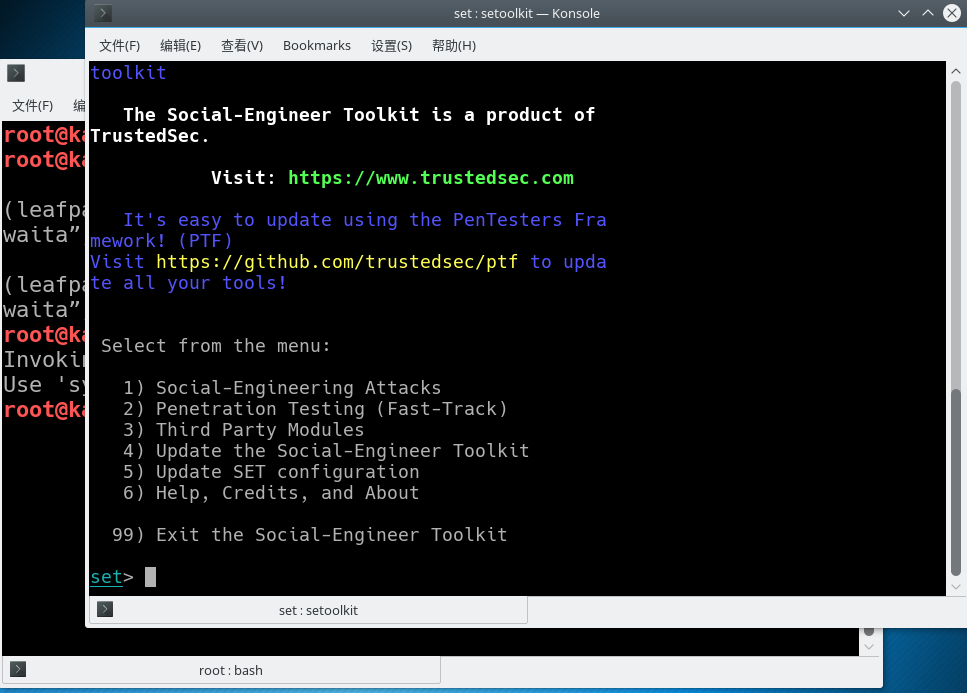

输入命令apachectl start开启Apache服务,输入setoolkit打开SET工具

选择1进行社会工程学攻击

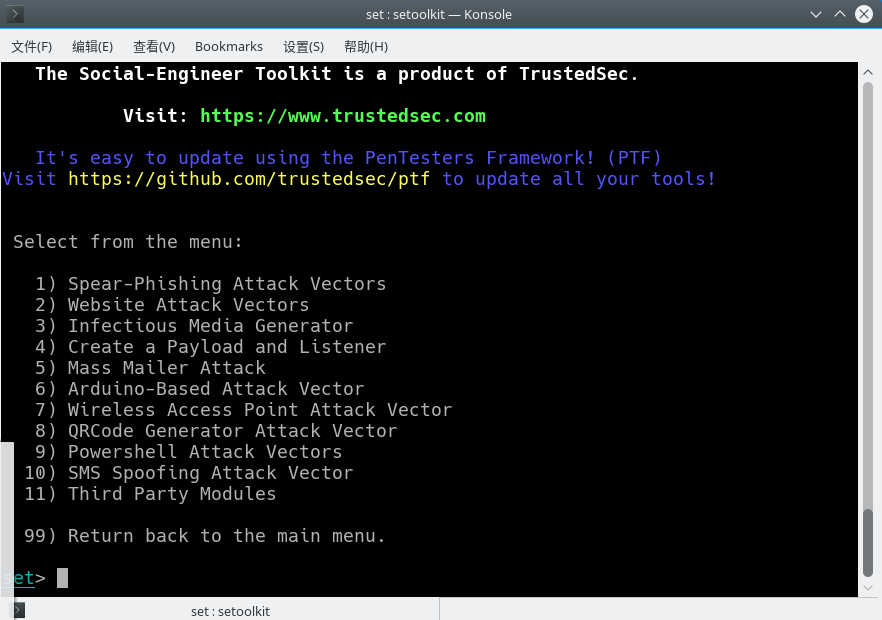

接着选择2即钓鱼网站攻击向量

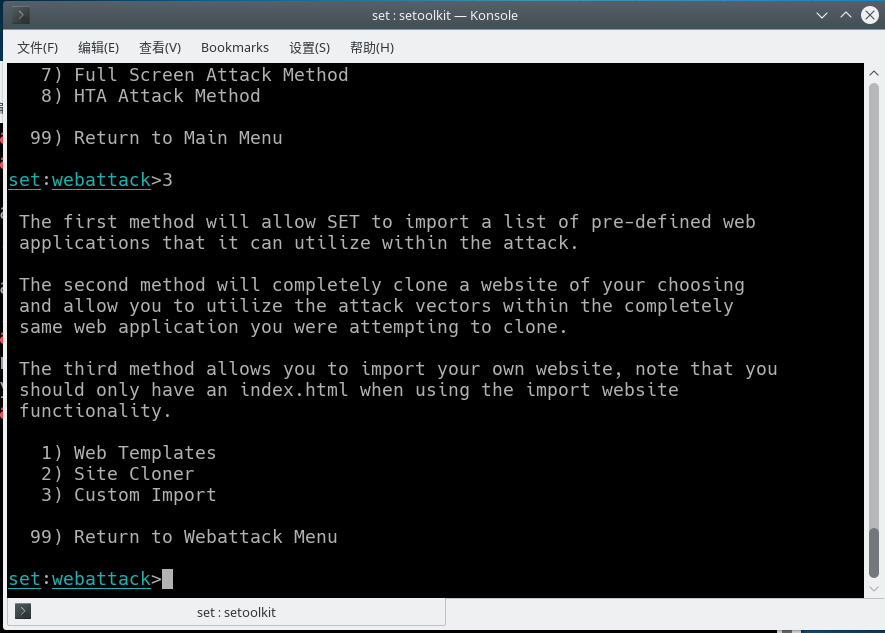

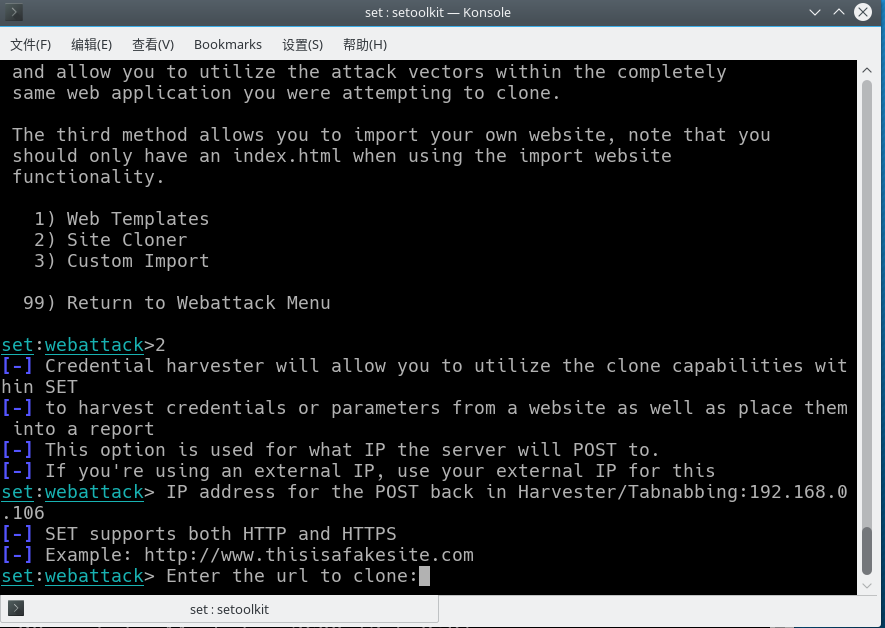

选择3即登录密码截取攻击,选择2进行克隆网站

接着输入攻击机的IP地址,也就是kali的IP地址

按照提示输入要克隆的url之后,用户登录密码截取网页已经在攻击机的80端口上准备就绪

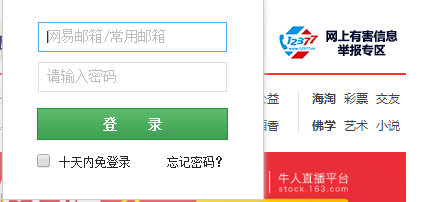

我们还需要对网站进行一定的伪装,找一个短网址生成器,百度随意找一个,将我们的IP地址变成一串短网址,靶机打开链接,接着在网站上输入用户名、密码和验证码就会被SET工具记录下来,有多少个用户输入就会记录多少:

总结:这个实验主要还是一个利用好的工具,SET这个工具我以前并没有使用过,但是通过他的英文选项,感觉他可以做的东西还是蛮多的,我们这些社会学攻击etc之类的只是其中一种。之后的短地址之类的都是装饰罢了,只要用户够傻他直接输入密码也行,这个短地址很致命,我们要是不注意二级域名,肯有可能就进入了黑客加工后的域名当中了。

ettercap DNS spoof

先使用指令ifconfig eth0 promisc将kali网卡改为混杂模式,输入命令leafpad /etc/ettercap/etter.dns对DNS缓存表进行修改,添加一条对博客园网站的DNS记录,图中的IP地址是kali主机的IP:

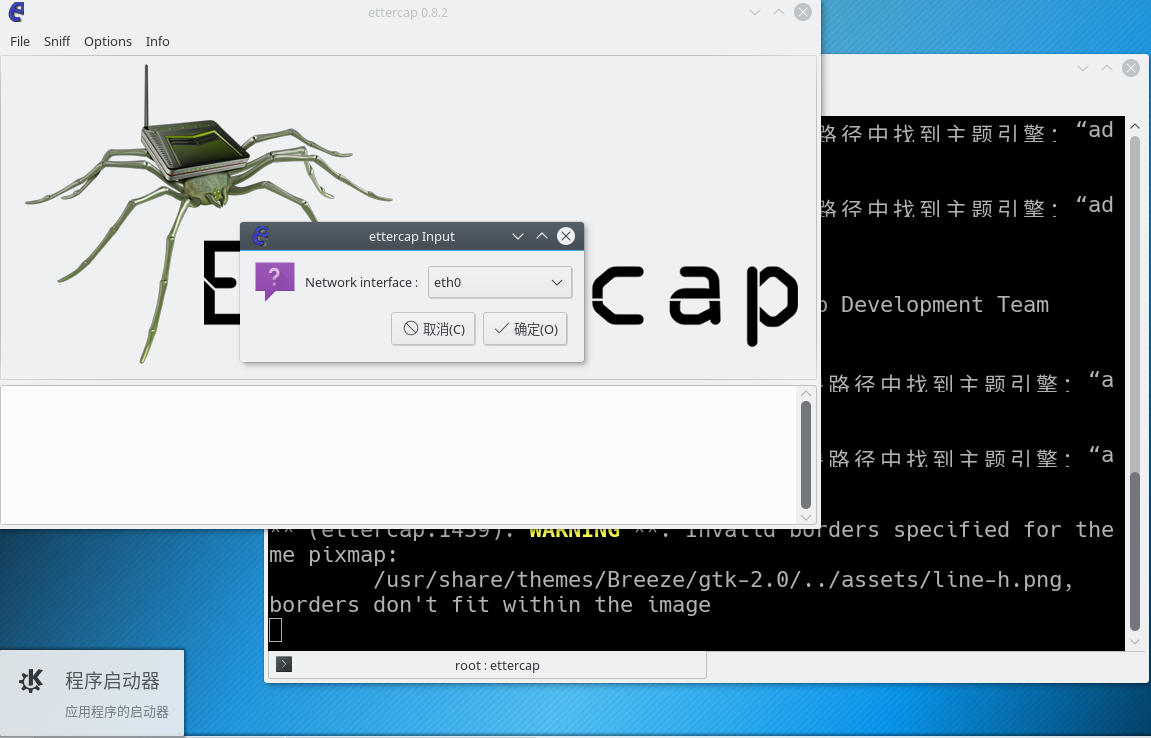

输入ettercap -G指令,开启ettercap,点击工具栏中的Sniff unified sniffing,然后在弹出的界面中选择eth0,选择监听eth0网卡

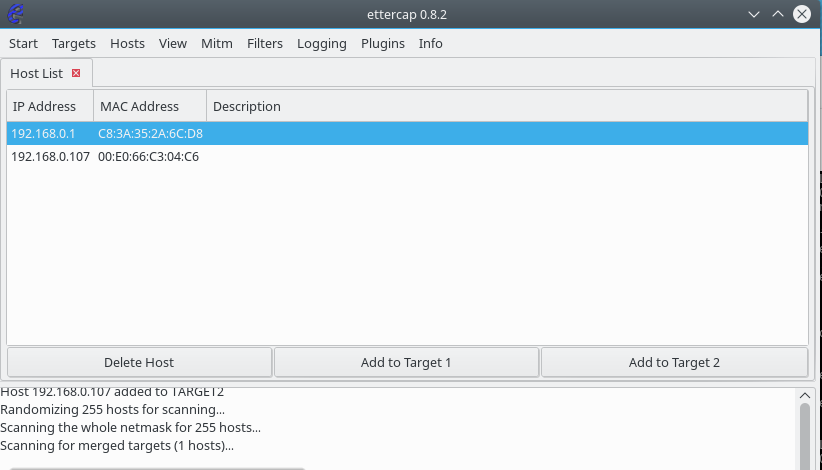

选中Scan for hosts扫描子网,Hosts list查看存活主机,将kali网关的IP添加到target1,靶机IP添加到target2

选择Plugins Manage the plugins,在众多插件中选择DNS欺骗的dns spoof欺骗工具

然后点击左上角的start选项开始嗅探,此时在靶机中用命令行ping www.cnblogs.com时出现的应该是本机我们之前用leafpad修改后的地址。

总结:这个dns最致命的是我们修改了etc文件夹下的dns解析所需要的文本文件,要是没修改的话,我们用这些工具时不能做到的,所以修改etc文件夹下的配置文件也就成了黑客们攻击的一个很关键点,只要有root权限就能随意修改你的配置文件,让你在访问网站的时候轻易地解析地址换成他们想要的地址,这是最恐怖的

实验总结与体会

这几个实验都是dns相关,一个通过set工具为核心进行攻击,一个利用修改配置文件进行攻击。当然我觉得前者更厉害一点,后者先要入侵到你的电脑当中修改配置文件才能往下进行,这就很没什么技术含量了,你要是能获取root权限去修改etc文件下配置文件,那试想你还有什么做不到的呢。所以我感觉卡里这个集成的真的好,有太多的工具让我们无脑的去使用,当然明白其中的道理才是我们学习的关键。

20145307陈俊达《网络对抗》Exp7 网络欺诈技术防范的更多相关文章

- 20145307陈俊达《网络对抗》Exp9 Web安全基础实践

20145307陈俊达<网络对抗>Exp9 Web安全基础实践 基础问题回答 1.SQL注入攻击原理,如何防御? SQL注入攻击就是通过把SQL命令插入到Web表单递交或输入域名或页面请求 ...

- 20145307陈俊达《网络对抗》Exp 8 Web基础

20145307陈俊达<网络对抗>Exp 8 Web基础 基础问题回答 1.什么是表单? 表单是一个包含表单元素的区域,表单元素是允许用户在表单中输入信息的元素,表单在网页中主要负责数据采 ...

- 20145307陈俊达《网络对抗》Exp6 信息搜集与漏洞扫描

20145307陈俊达<网络对抗>Exp6 信息搜集与漏洞扫描 基础问题回答 哪些组织负责DNS,IP的管理? 全球根服务器均由美国政府授权的ICANN统一管理,负责全球的域名根服务器.D ...

- 20145307陈俊达《网络对抗》Exp5 MSF基础应用

20145307陈俊达<网络对抗>Exp5 MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode? exploit就相当于是载具,各式各样的漏洞在 ...

- 20145307陈俊达《网络对抗》Exp4 恶意代码分析

20145307陈俊达<网络对抗>Exp4 恶意代码分析 基础问题回答 如果在工作中怀疑一台主机上有恶意代码,但只是猜想,所有想监控下系统一天天的到底在干些什么.请设计下你想监控的操作有哪 ...

- 20145307陈俊达《网络对抗》Exp3 免杀原理与实践

20145307陈俊达<网络对抗>Exp3 免杀原理与实践 基础问题回答 杀软是如何检测出恶意代码的? 恶意代码中一般会有一段有较明显特征的代码也就是特征码,如果杀毒软件检测到有程序包含的 ...

- 20145307陈俊达《网络对抗》Exp2 后门原理与实践

20145307陈俊达<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 非正规网站下载的软件 脚本 或者游戏中附加的第三方插件 例举你知 ...

- 20145307陈俊达《网络对抗》shellcode注入&return to libc

20145307陈俊达<网络对抗>shellcode注入 Shellcode注入 基础知识 Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对方的堆栈中,并将 ...

- 20145307陈俊达《网络对抗》逆向及Bof基础

20145307陈俊达<网络对抗>逆向及Bof基础 实践目标 本次实践的对象是一个名为pwn1的linux可执行文件. 该程序正常执行流程是:main调用foo函数,foo函数会简单回显任 ...

随机推荐

- function &w(){}

CodeIgniter 3.1.0 <?php //\system\core\Common.php function &load_class($class, $directory = ' ...

- Linux计划任务Crontab学习笔记

1 http://www.jb51.net/LINUXjishu/345698.html 2 http://www.jb51.net/LINUXjishu/345705.html 3 http: ...

- (3.5)mysql基础深入——mysqld_safe脚本功能及流程

(3.5)mysql基础深入——mysqld_safe脚本功能及流程 目录 1.mysqld_safe过程总结 2.mysql_safe启动的好处 3.mysqld_safe 参数 4.mysqld_ ...

- ifconfig 查看网卡信息

[root@linux-node- sss]# ifconfig eno16777736: flags=<UP,BROADCAST,RUNNING,MULTICAST> mtu inet ...

- PAT 1040 Longest Symmetric String[dp][难]

1040 Longest Symmetric String (25)(25 分) Given a string, you are supposed to output the length of th ...

- 容器集成平台 rancher部署

下载rancher镜像 docker pull rancher/server:stable rancher/server:latest #开发版 rancher/server:stable #稳定版 ...

- 从Maven仓库中导出jar包

从Maven仓库中导出jar包:进入工程pom.xml 所在的目录下,输入以下命令:mvn dependency:copy-dependencies -DoutputDirectory=lib更简单的 ...

- [LeetCode] 832. Flipping an Image_Easy

Given a binary matrix A, we want to flip the image horizontally, then invert it, and return the resu ...

- os模块的使用

python编程时,经常和文件.目录打交道,这是就离不了os模块.os模块包含普遍的操作系统功能,与具体的平台无关.以下列举常用的命令 1. os.name()——判断现在正在实用的平台,Window ...

- liferay总结的通用的工具类

在写增删改查的时候,自己动手写了几个通用的工具类,这几个通用的工具类也是基于API写的 第一个是liferay中的分页.跟我们做普通的web开发,分页是一样的首先需要建立一个分页的实体的类 packa ...