21035218_Linux 实验三 程序破解

20135218 姬梦馨

1:掌握NOP、JNE、JE、JMP、CMP的汇编指令的机器码。

NOP:NOP指令即“空指令”。执行到NOP指令时,CPU什么也不做,仅仅当做一个指令执行过去并继续执行NOP后面的一条指令。(机器码:90)

JNE:条件转移指令,如果不相等则跳转。(机器码:75)

JE:条件转移指令,如果相等则跳转。(机器码:74)

JMP:无条件转移指令。段内直接短转Jmp short(机器码:EB)段内直接近转移Jmp near(机器码:E9)段内间接转移Jmp word(机器码:FF)

段间直接(远)转移Jmp far(机器码:EA)

CMP:比较指令,功能相当于减法指令,只是对操作数之间运算比较,不保存结果。cmp指令执行后,将对标志寄存器产生影响。

其他相关指令通过识别这些被影响的标志寄存器位来得知比较结果。

2:掌握反汇编与十六进制编码器。

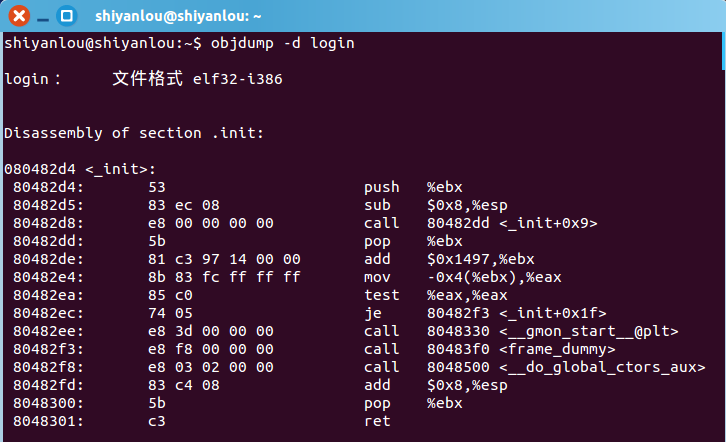

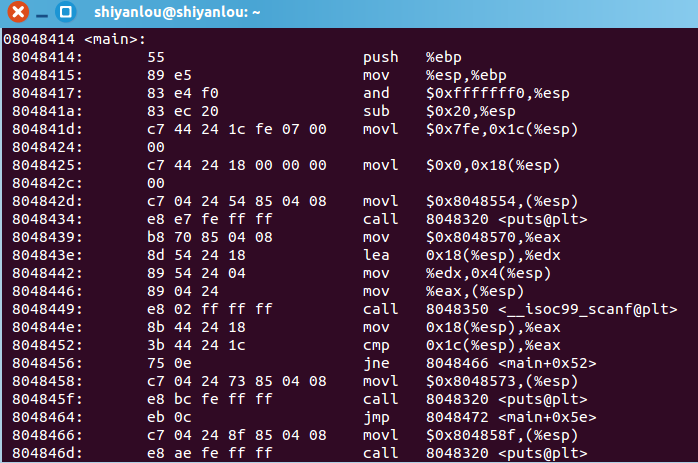

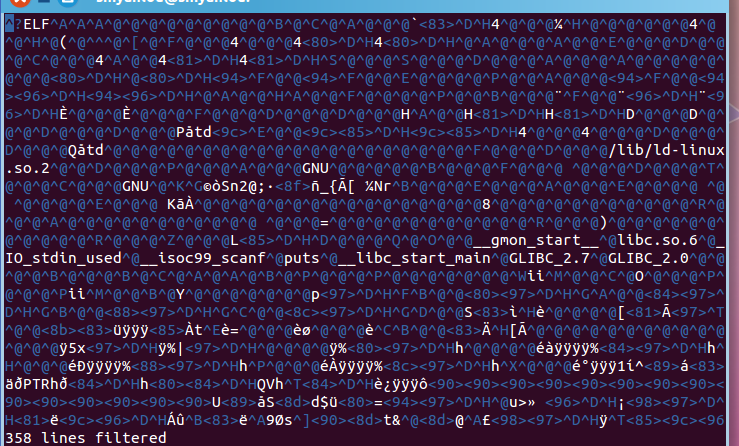

(1)通过反汇编求出用户名、密码,打开终端。输入objdump –d 01,找到main函数:

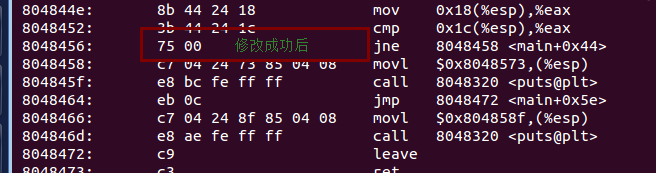

(2)修改可执行文件,玩转密码登陆,不管输入正确与否都可以正常登陆。

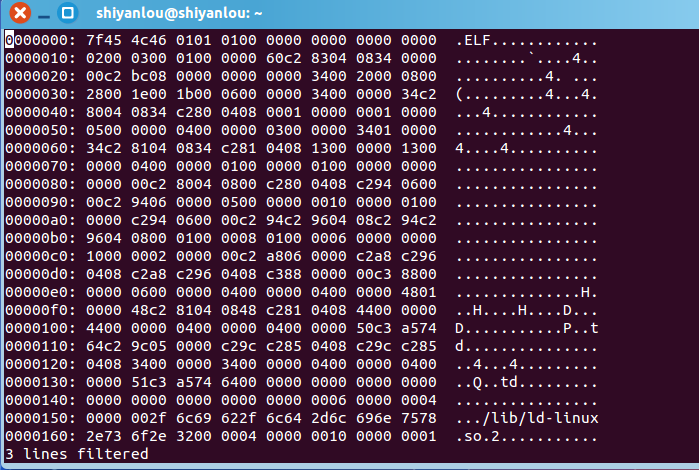

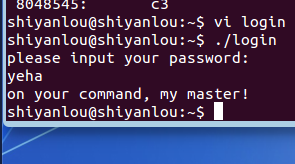

(3)vi打开login,输入“:%!xxd”

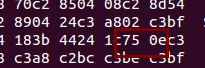

输入:/750e查找到到位置,将其修改为7500。修改时75 和0e 中间要有空格,不然就会出现错误,无法修改。

输入“:%!xxd -r”保存 输入“:wq”保存

(4)修改后保存,运行结果。

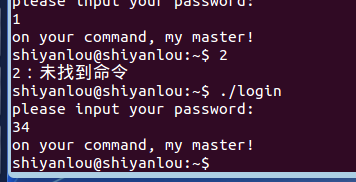

(5)输入其他答案,此时也可以正常的进入。

(6)再次用0bjdump -d login 查看main函数,发现有已经修改过了。

3:掌握可执行文件的基本格式。

Linux可执行文件格式为ELF即Executable and Linkable Format。

ELF格式:ELF header program header table .txt .rodata .data Section header table。

21035218_Linux 实验三 程序破解的更多相关文章

- Linux及安全实践三——程序破解

Linux及安全实践三--程序破解 一.基本知识 常用指令机器码 指令 作用 机器码 nop 无作用(no operation) 90 call 调用子程序,子程序以ret结尾 e8 ret 返回程序 ...

- Linux课题实践三——程序破解

2.3 程序破解 20135318 刘浩晨 1. 掌握NOP.JNE.JE.JMP.CMP汇编指令的机器码 NOP:NOP指令即“空指令”.执行到NOP指令时,CPU什么也不做,仅仅当做一 ...

- Linux课程实践三:简单程序破解

一.基本知识 1. 常用指令机器码 不同版本对应机器码不同,这里以我做实验的kali(Intel 80386)为例. 指令 作用 机器码 nop 无作用(no operation) 90 call 调 ...

- 20135323符运锦----LINUX第三次实践:程序破解

程序破解 一.掌握NOP.JNE.JE.JMP.CMP汇编指令的机器码 ①NOP:NOP指令即"空指令".执行到NOP指令时,CPU什么也不做,仅仅当做一个指令执行过去并继续执行N ...

- LINUX第三次实践:程序破解

LINUX第三次实践:程序破解 标签(空格分隔): 20135328陈都 一.掌握NOP.JNE.JE.JMP.CMP汇编指令的机器码 NOP:NOP指令即"空指令".执行到NOP ...

- 20135337——Linux实践三:程序破解

程序破解 查看 运行 反汇编,查看汇编码 对反汇编代码进行分析: 在main函数的汇编代码中可以看出程序在调用"scanf"函数请求输入之后,对 [esp+0x1c] 和 [esp ...

- 20145229&20145316 《信息安全系统设计基础》实验三 实时系统的移植

实验封面 实验内容 1.安装ADS(安装文件在00-ads1.2目录下,破解方法00-ads1.2\Crack目录下) 2.安装GIVEIO驱动(安装文件在01-GIVEIO目录下) 3.把整个GIV ...

- 20162330 实验三 《敏捷开发与XP实践》 实验报告

2016-2017-2 实验报告目录: 1 2 3 4 5 20162330 实验三 <敏捷开发与XP实践> 实验报告 课程名称:<程序设计与数据结构> 学生班级:1623班 ...

- 20155205 信息安全技术第二次实验 Windows口令破解

20155205 信息安全技术第二次实验 Windows口令破解 实验原理 一.口令破解方法 口令破解主要有两种方法:字典破解和暴力破解. 字典破解是指通过破解者对管理员的了解,猜测其可能使用某些信息 ...

随机推荐

- Linux读写执行权限对目录和文件的影响

提示:这里的用户指的是普通用户 读写执行权限对root无效 对于目录来说 1)只拥有读权限 可以ls 查看目录内容,不能切换进目录中去 也不能创建目录或文件 [support@node1 opt]$ ...

- February 2nd, 2018 Week 5th Friday

Reputation takes a life time to build and a second to destroy. 树立名声需要一生的努力,而毁掉它只需要一秒. To be a smart ...

- 控件_DatePicker

import android.app.Activity; import android.os.Bundle; import android.view.View; import android.view ...

- 转载 锁机制与原子操作 <第四篇>

一.线程同步中的一些概念 1.1临界区(共享区)的概念 在多线程的环境中,可能需要共同使用一些公共资源,这些资源可能是变量,方法逻辑段等等,这些被多个线程共用的区域统称为临界区(共享区),临界区的资源 ...

- (转)清除已运行过Rancher和K8S的主机上的环境数据

文章转自 https://blog.csdn.net/CSDN_duomaomao/article/details/77684571?locationNum=5&fps=1 本文命令主要是参考 ...

- 很好的一篇eureka的讲解文章

文章地址 http://nobodyiam.com/2016/06/25/dive-into-eureka/

- lombok的使用和原理

一.项目背景 在写Java程序的时候经常会遇到如下情形: 新建了一个Class类,然后在其中设置了几个字段,最后还需要花费很多时间来建立getter和setter方法 lombok项目的产生就是为了省 ...

- easyui的datagrid的列checkbox自定义增加disabled选项

需求根据权限判断datagrid的每一列的checkBox是否可选,看了下文档,发现editor的checkbox应该能实现这个功能,但我们项目自己将easyui外面包了一层,把原生的editor改成 ...

- ssl协议

在互联网安全通信方式上,目前用的最多的就是https配合ssl和数字证书来保证传输和认证安全了.本文追本溯源围绕这个模式谈一谈. 1.首先解释一下上面的几个名词: https:在http(超文本传输协 ...

- Python开发技巧

1 python关闭windows进程 python关闭windows进程的方法,涉及Python调用系统命令操作windows进程的技巧 import os command = 'taskkill ...