indetityserver4-implicit-grant-types-请求流程叙述-下篇

上一篇将请求流程描述一遍,这篇将描述一下相关的源码。

1 访问客户端受保护的资源

GET /Home/Secure HTTP/1.1HTTP/1.1 302 Found

Date: Tue, 23 Oct 2018 09:02:40 GMT

Location: http://127.0.0.1:5000/connect/authorize?client_id=mvc&redirect_uri=http://127.0.0.1:5002/signin-oidc&response_type=id_token&scope=openid profile&response_mode=form_post&nonce=636758。。。&state=CfD。。。ZLI0fuVlCMPs&x-client-SKU=ID_NET&x-client-ver=2.1.4.0

Secure action 代码如下:

[Authorize]

public IActionResult Secure()

{

ViewData["Message"] = "Secure page."; return View();

}

1.1 authorizationPolicy

不同点在用 Authorize 修饰了 action,中间有些曲折,最终其相当于在 ActionContext 的属性 FilterDescriptors 添加了一个 AuthorizerFilte,这个过滤器的 Policy 是 DenyAnonymousAuthorizationRequirement,就是拒绝匿名用户访问,同 [Authorize] 定义相符。

MVC 过滤器的解释及相关可以参考官方文档,个人认为主要是实践 AOP 想法。

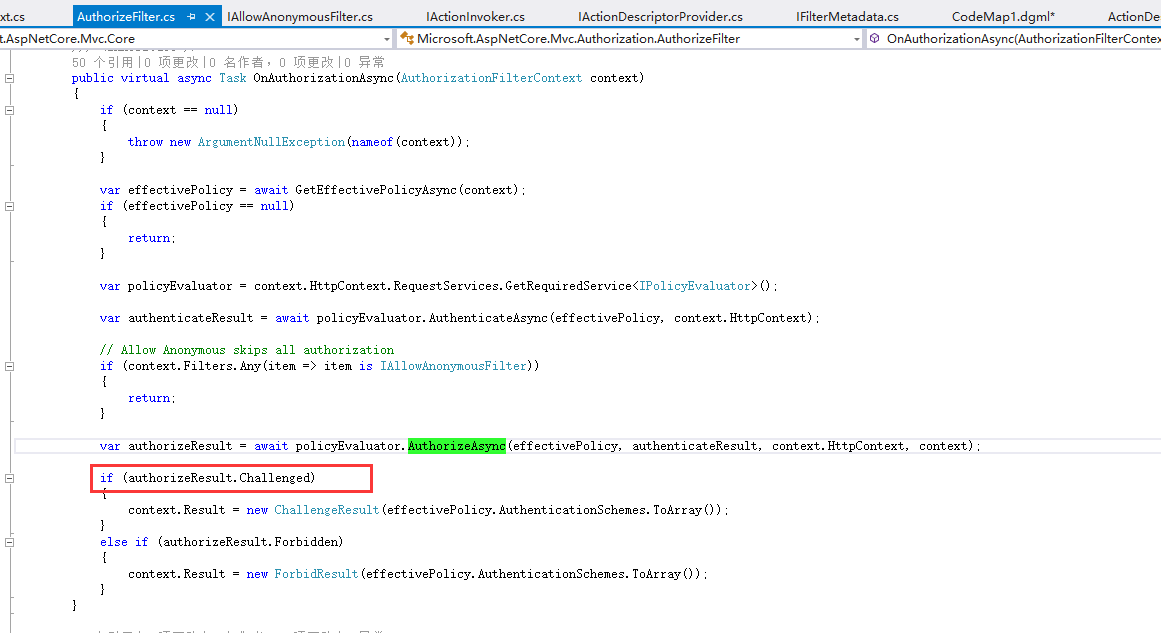

1.2 Challenged

过滤器被执行的结果是

项目的地址在这里。dotnet core 授权和认证的原理主要是5个扩展方法,相关的代码是在 HttpAbstractions 这个项目中。

1.3 生成 redirect

MvcClient 中配置 oidc 的 options 会赋给 OpenIDConnectMessage 对象,并最终拼接中 RedirectUrl:

public class Startup

{

public void ConfigureServices(IServiceCollection services)

{

services.AddMvc(); JwtSecurityTokenHandler.DefaultInboundClaimTypeMap.Clear(); services.AddAuthentication(options =>

{

options.DefaultScheme = "Cookies";

options.DefaultChallengeScheme = "oidc";

})

.AddCookie("Cookies")

.AddOpenIdConnect("oidc", options =>

{

options.SignInScheme = "Cookies"; options.Authority = "http://127.0.0.1:5000";

options.RequireHttpsMetadata = false; options.ClientId = "mvc";

options.SaveTokens = true;

});

}

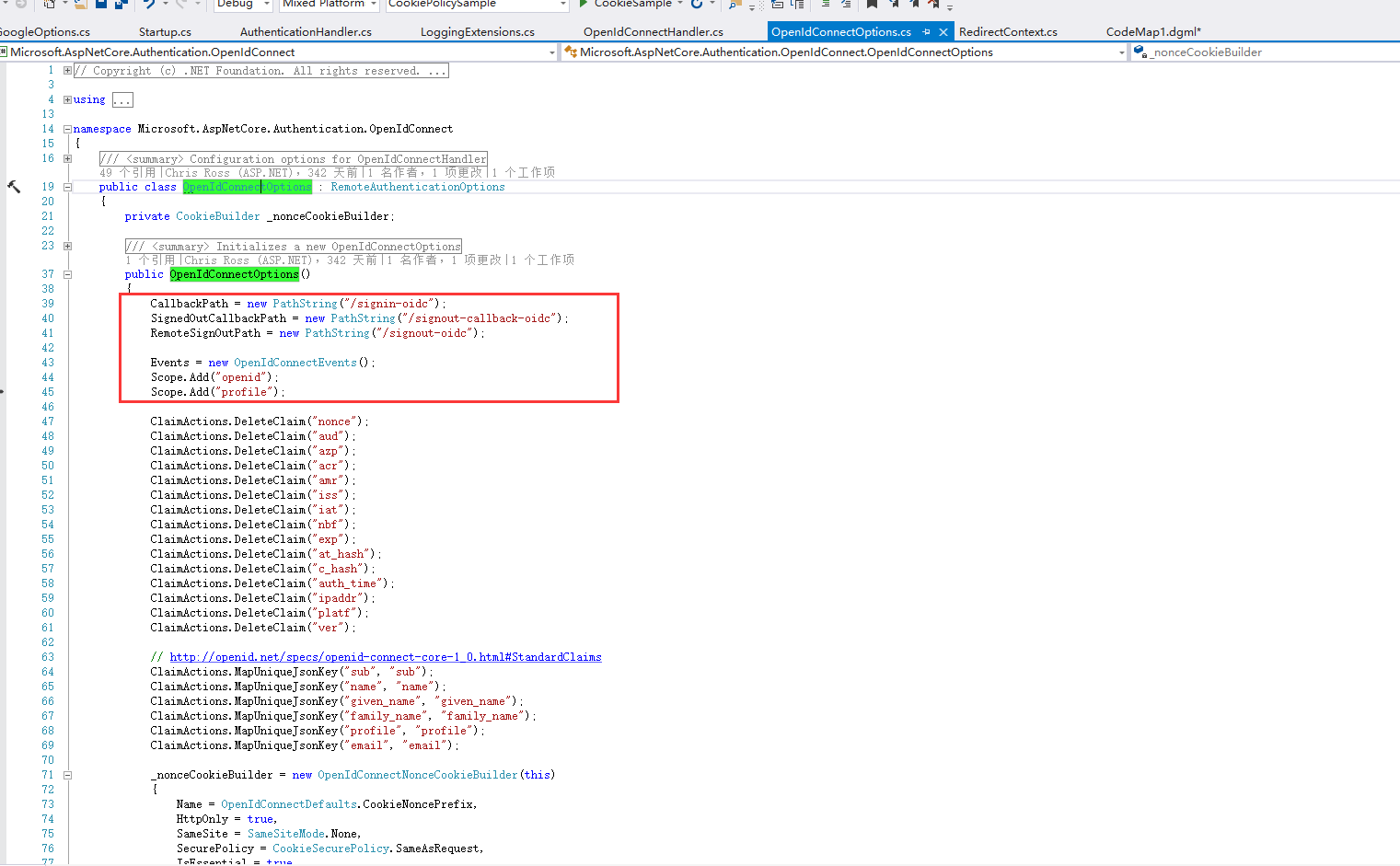

1.4 OpenIDConnectOptions

这个地方就可以看到 oidc 许多默认设置,比如当 Scope 没有设置时,默认会请求“openid”和“profile”

2 重定向到:请求identity Service 授权

GET /connect/authorize?client_id=mvc&redirect_uri=http%3A%2F%2F127.0.0.1%3A5002%2Fsignin-oidc&response_type=id_tok

HTTP/1.1 302 Found

Location: http://127.0.0.1:5000/account/login?returnUrl=%2Fconnect%2Fauthorize%2Fca。。。%26x-client-ver%3D2.1.4.0

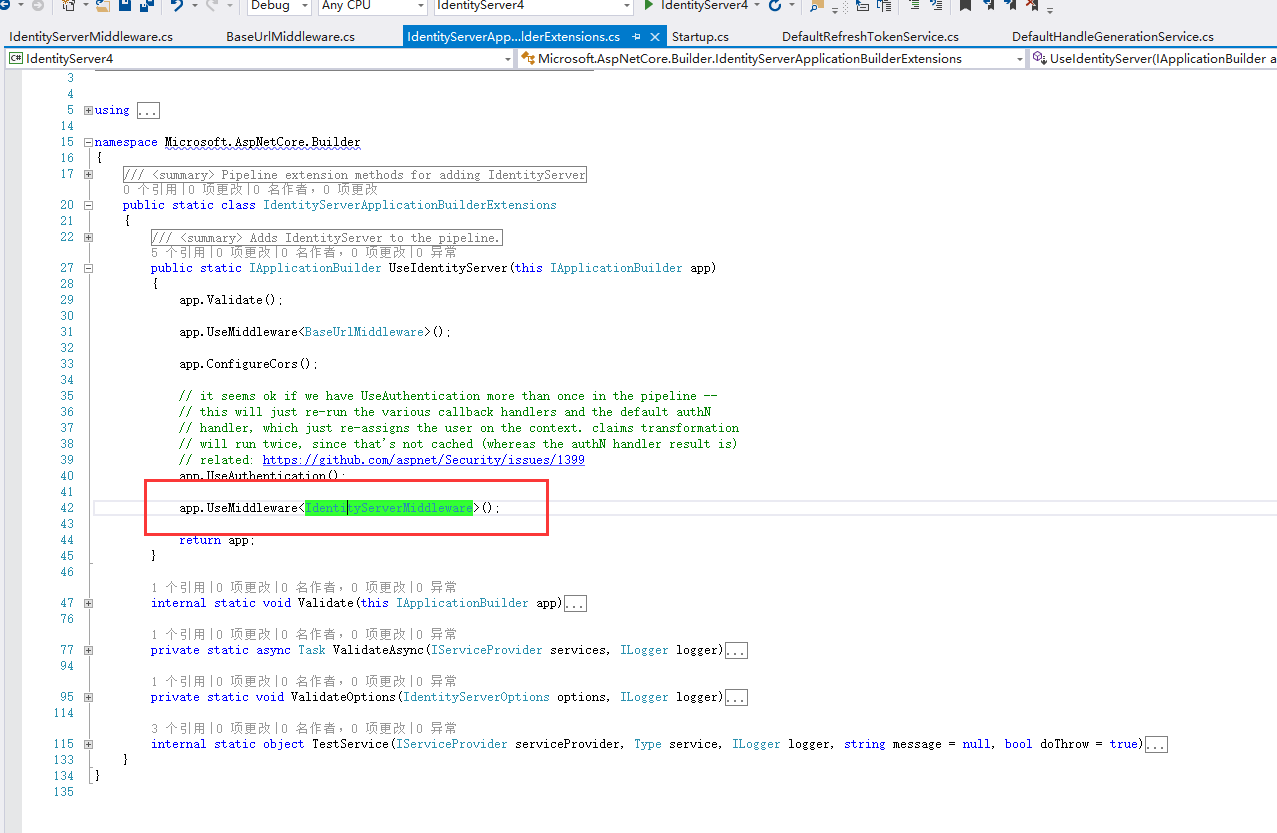

2.1 IdentityServerMiddleware

项目地址在这里

在 IdentityServer 的 Starup中

app.UseIdentityServer();

主要是将 IdentityServerMiddleware 中间件提交 app 管道中,

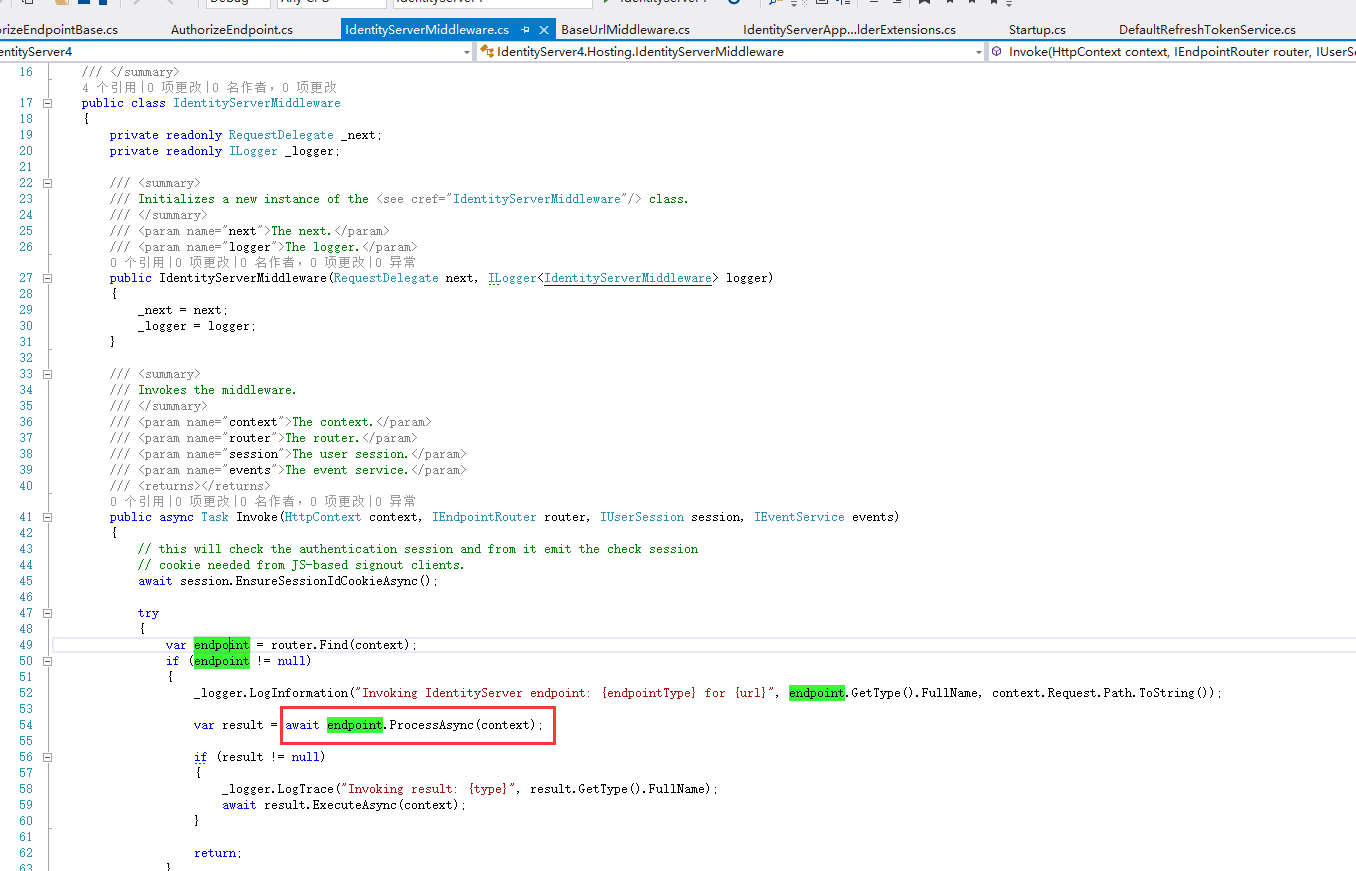

2.2 endpoint

个人认为 identityServer 的实现时各种 endpoint,并将 endpoint 与路径挂钩,

public static class ProtocolRoutePaths

{

public const string Authorize = "connect/authorize";

public const string AuthorizeCallback = Authorize + "/callback";

public const string DiscoveryConfiguration = ".well-known/openid-configuration";

public const string DiscoveryWebKeys = DiscoveryConfiguration + "/jwks";

public const string Token = "connect/token";

public const string Revocation = "connect/revocation";

public const string UserInfo = "connect/userinfo";

public const string Introspection = "connect/introspect";

public const string EndSession = "connect/endsession";

public const string EndSessionCallback = EndSession + "/callback";

public const string CheckSession = "connect/checksession"; public static readonly string[] CorsPaths =

{

DiscoveryConfiguration,

DiscoveryWebKeys,

Token,

UserInfo,

Revocation

};

比如请求的地址为:/connect/authorize?,它获得的就是 AuthorizeEndpoint

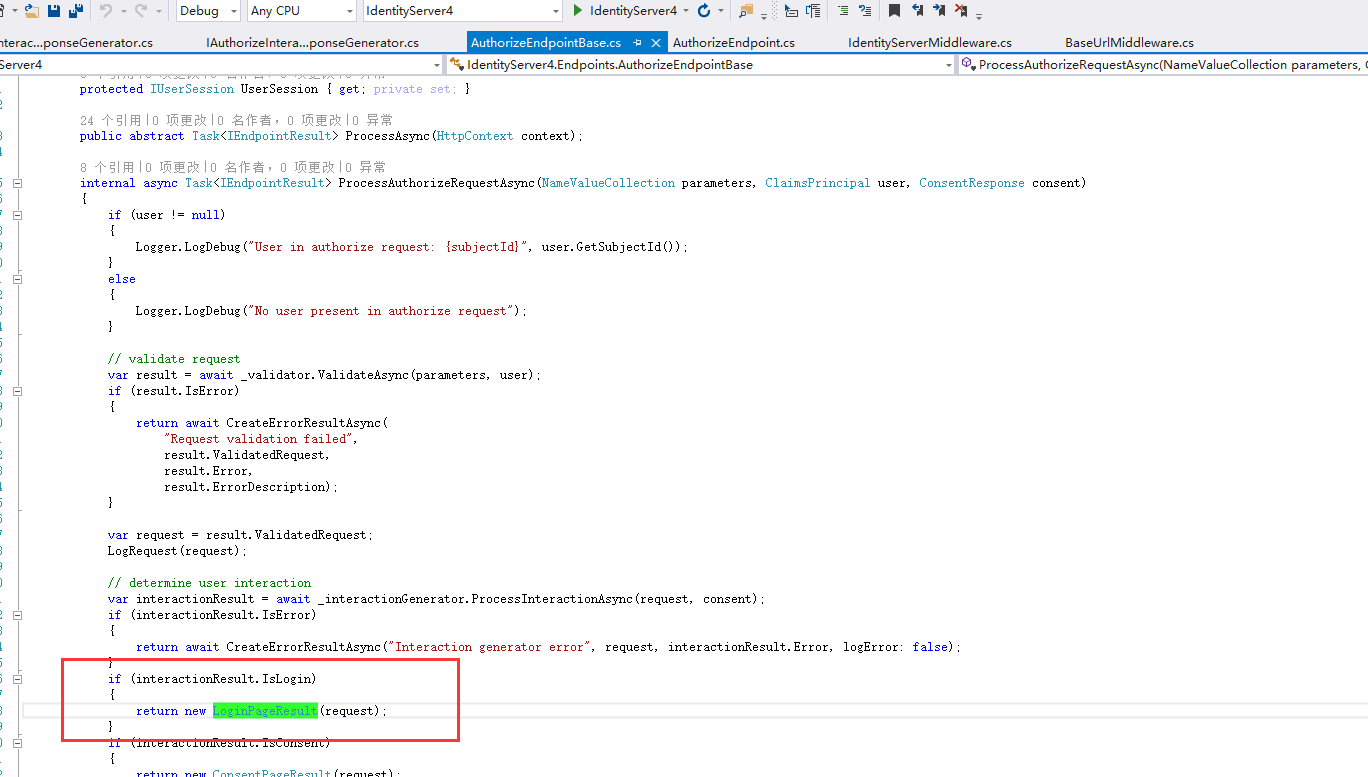

2.3 LoginPageResult

var result = endpoint.ProcessAsync(context);

endpoint 处理后就是 result 对象,

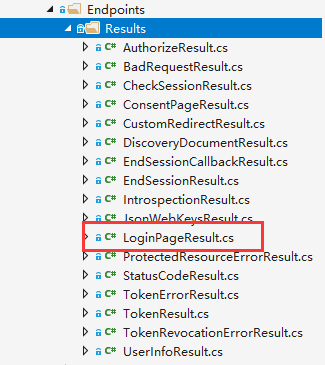

同 endpoint 类似, IdentityServer 实现了各种 result

而 LoginPageResult 这是讲请求 redirect 到 /account/login?,这与抓包的流程3描述一致。

而后续在 IdentityServer 中跳转流程可通过了类似方式查看源代码,就不再一一描述。

-------感觉写代码现在变成了体力活,无任何技术可言。

indetityserver4-implicit-grant-types-请求流程叙述-下篇的更多相关文章

- indetityserver4-implicit-grant-types-请求流程叙述-上篇

说明:使用项目代码是这个,做了一点体力活:将 implicit grant types(简化授权类型)的页面跳转流程抓了个包. QuickstartIdentityServer 项目的发布地址:127 ...

- OAuth2.0学习(1-5)授权方式2-简化模式(implicit grant type)

授权方式2-简化模式(implicit grant type) 简化模式(implicit grant type)不通过第三方应用程序的服务器,直接在浏览器中向认证服务器申请令牌,跳过了"授 ...

- OAuth2.0和企业内部统一登录,token验证方式,OAuth2.0的 Authorization code grant 和 Implicit grant区别

统一登录是个很多应用系统都要考虑的问题,多个项目的话最好前期进行统一设计,否则后面改造兼容很麻烦: cas认证的方式:新公司都是老项目,用的是cas认证的方式,比较重而且依赖较多,winform的项目 ...

- 配置Postman通过OAuth 2 implicit grant获取Dynamics 365 CE Online实例的Access Token

微软动态CRM专家罗勇 ,回复335或者20190516可方便获取本文,同时可以在第一间得到我发布的最新博文信息,follow me. 对于测试Web API, Get 类型,不需要设定特别reque ...

- zookeeper源码分析之五服务端(集群leader)处理请求流程

leader的实现类为LeaderZooKeeperServer,它间接继承自标准ZookeeperServer.它规定了请求到达leader时需要经历的路径: PrepRequestProcesso ...

- ASP.NET MVC学前篇之请求流程

ASP.NET MVC学前篇之请求流程 请求流程描述 对于请求的流程,文章的重点是讲HttpApplication和HttpModule之间的关系,以及一个简单的示例实现.(HttpModule又是M ...

- MVC视图请求流程视图

/* *视图请求流程 *当接受到home/index请求时 *先去找viewstart.cshtml视图,再去加载index.cshtml视图 ...

- HTTP请求流程(一)----流程简介

最近一直在研究如何让asp.net实现上传大文件的功能,所以都没怎么写技术类的文章了.可惜的是至今还没研究出来,惭愧~~~.不过因为这样,也了解了一下http消息请求的大致过程.我就先简单介绍下,然后 ...

- [转】:HTTP请求流程(一)----流程简介

http://www.cnblogs.com/stg609/archive/2008/07/06/1236966.html HTTP请求流程(一)----流程简介 最近一直在研究如何让asp.net实 ...

随机推荐

- python selenium(常用关键字)

1.文本按钮操作相关: send_keys()输入文本 from selenium import webdriver import time dr = webdriver.Chrome() dr.ge ...

- python——random.sample()的用法

写脚本过程中用到了需要随机一段字符串的操作,查了一下资料,对于random.sample的用法,多用于截取列表的指定长度的随机数,但是不会改变列表本身的排序: list = [0,1,2,3,4] r ...

- [蓝桥杯2018初赛]小朋友崇拜圈(dfs找环)

传送门 思路: 题意大意:n条有向边,找出最大环. 我们发现,如果一个小朋友没有被任何人崇拜,那么他一定不位于环中.为此我们可以设置一个indug数组预处理.如果2被崇拜了那么indug[2]就加加, ...

- Java BC包做sm2加密方法 ,签名验签方法

package com.sdyy.common.bc_sm2; import org.bouncycastle.jcajce.provider.asymmetric.x509.CertificateF ...

- Java实现栈(链表和线性表两种方法实现)

一.栈的介绍 任何数据结构都是一种规则 栈就是在最基础的结构--线性结构和链式结构上面定义规则形成的 如果对基本数据结构(线性表和链表)有疑问的同学可以看我之前的博客:https://www.cnbl ...

- 吴恩达机器学习week2

1.Mean normalization(均值归一化) 我们可以将均值归一化理解为特征缩放的另一种方法. 特征缩放和均值归一化的作用都是为了减小样本数据的波动使得梯度下降能够更快速的寻找到一条'捷径' ...

- 【杂谈】Disruptor——RingBuffer问题整理(一)

纯CAS为啥比加锁要快? 同样是修改数据,一个采用加锁的方式保证原子性,一个采用CAS的方式保证原子性. 都是能够达到目的的,但是常用的锁(例如显式的Lock和隐式的synchonized),都会把获 ...

- Day_08【面向对象】扩展案例1_测试项目经理类和程序员类

分析以下需求,并用代码实现: 1.定义项目经理类 属性: 姓名 工号 工资 奖金 行为: 工作work 2.定义程序员类 属性: 姓名 工号 工资 行为: 工作work 要求: 向上抽取一个父类,让这 ...

- 装完B就跑,这几个Linux指令真的Diǎo

本文介绍一些有趣的指令,实用或者可以装逼,不妨自己也来试试看: 文章目录 1 故事的开局 2 杰哥的表演 2.1 sl 2.2 htop 2.3 gcp 2.4 hollywood 2.5 cmatr ...

- C:__attribute__ weak 的作用

关于 weak weak经常出现在各种c代码中,其作用是将当前文件的对应函数声明为弱函数符号,如果外部文件出现相同的函数名,最终编译出来的 文件会优先指向外部文件的函数符号: 通常需要使用__attr ...