kali linux之被动信息收集recon-ng

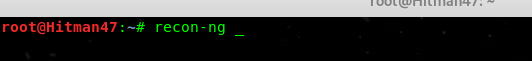

开源的全特性的web侦查框架,基于python开发

命令格式与msf一致

使用方法:模块,数据库,报告

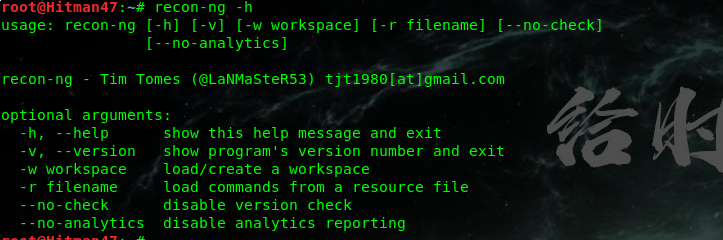

-h 帮助信息

-v 版本信息

-w 进入工作区,如果没有此工作区,则创建该工作区

-r 批量的检测目标,把多个目标放一个文件里

--no-check 不要检查升级

--on-analytics 不进行报告的分析

[81] Recon模块

[8]报告模块

[2]导入模块

[2]开发模块

[2]发现模块

全局选项:

USER-AGENT 伪装user-agent

PROXY 添加代理

Workspace 设置工作区

Snapshot 快照管理

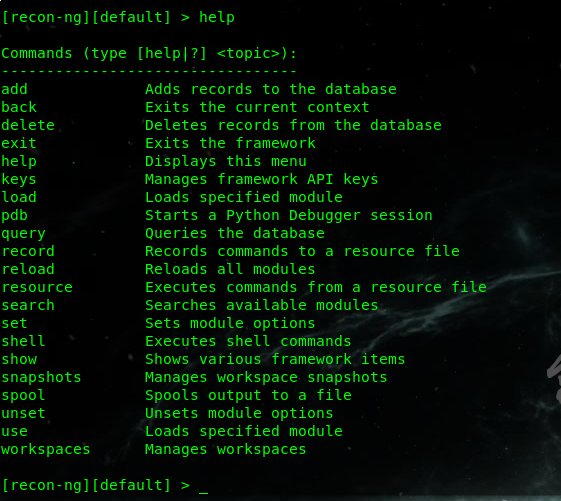

帮助信息

add: 将记录添加到数据库

back: 返回退出当前上下文

delete: 从数据库中删除记录

exit: 退出框架

help: 显示此菜单

keys: 管理框架API密钥

load: 加载指定的模块

pdb: 启动Python调试器会话

query: 查询数据库

record: 将操作命令记录到一个资源文件

reload: 重新加载所有模块

resource: 从资源文件中执行命令

search: 搜索可用模块

set: 模块选项

shell: 执行shell命令

show: 显示各种框架项项

anapshots: 工作区快照

spool: 将线程输出到文件

unset: 取消设置模块选项

use: 进入指定的模块

workspaces: 管理工作区

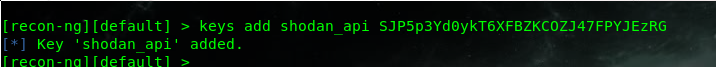

查看支持的api接口

添加shodan 的api接口(去shodan网站注册账户,即可得到api接口)

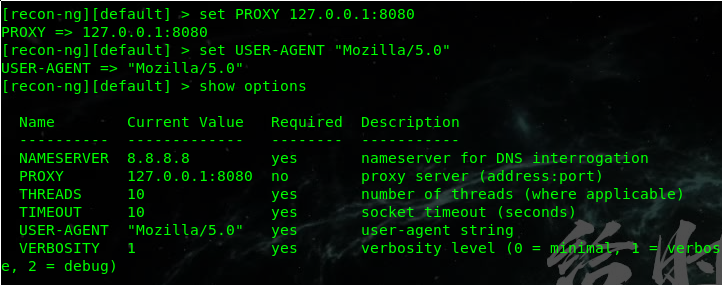

[recon-ng][default] > show options

NAMESERVER 8.8.8.8 是DNS查询的名称服务器

NAMESERVER 8.8.8.8 是DNS查询的名称服务器

PROXY 添加代理服务器(地址:端口)

THREADS 线程数(如果适用)

TIMEOUT 超时时间(秒)

USER-AGENT 添加访问的请求头(有的网站管理员会收集日志,如果直接用recon-ng去扫描,会引起管理员警觉,最好加上user-agent请求头,做伪装)

VERBOSITY 详细级别(0-最小,1 -详细,2 -调试)

实例:添加代理,添加user-agent请求头

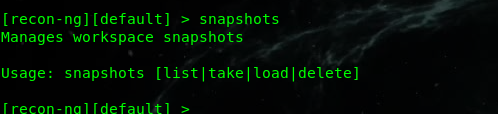

命令都非常简单,snapshots--快照 list--查看 take--创建 load--导入 delete--删除

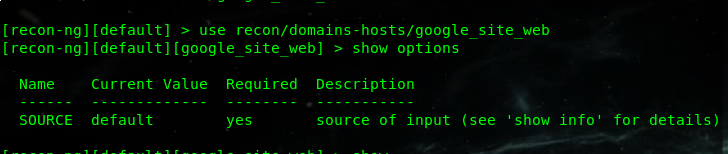

搜索包含google的模块

查看需要设置的变量

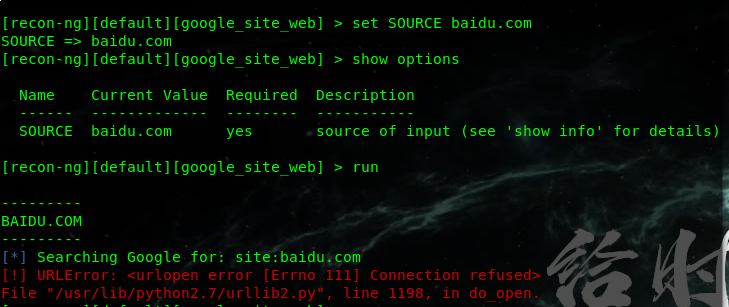

设置好目标,并运行(因为google被墙了,所以没搜到东西)

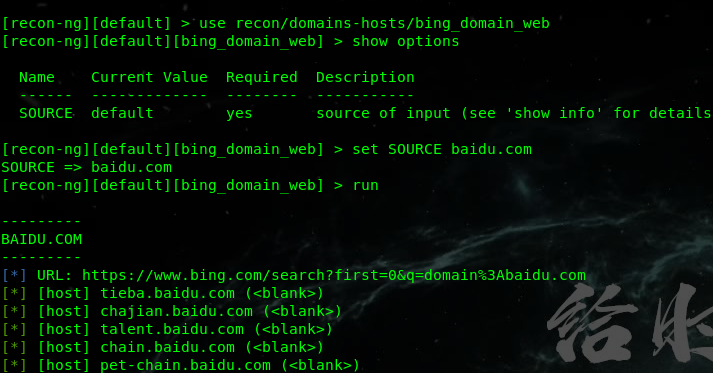

使用bing

查看记录

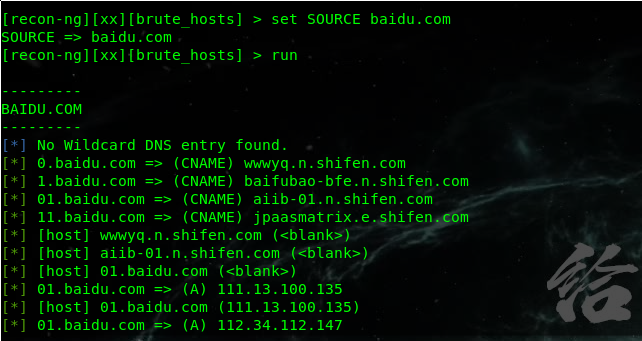

调用brut暴力破解模块

WORDLIST 字典文件,默认使用自带的字典文件

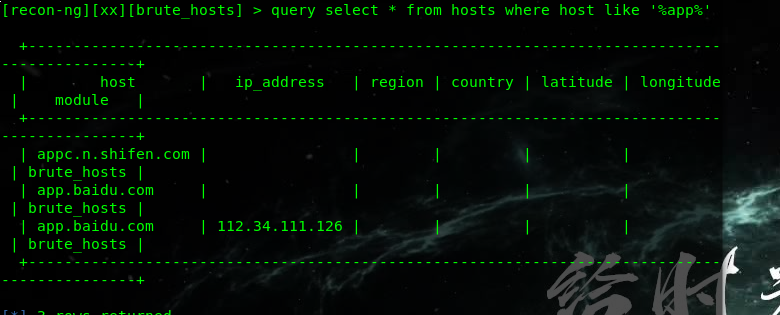

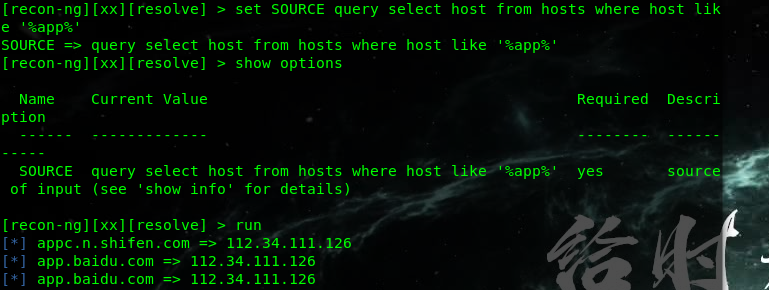

如果目标过多,可以使用数据库查询语句排除异类,如我之查看带有app的目标

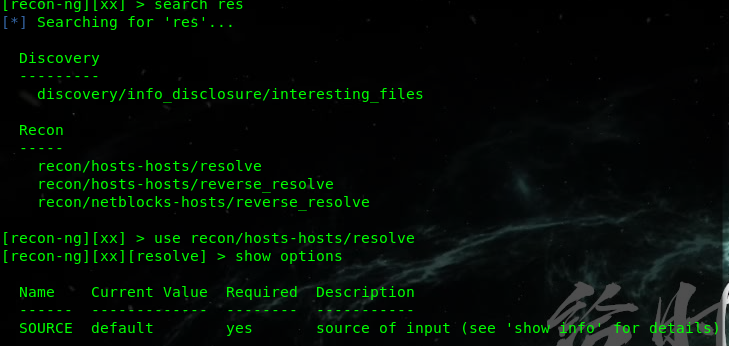

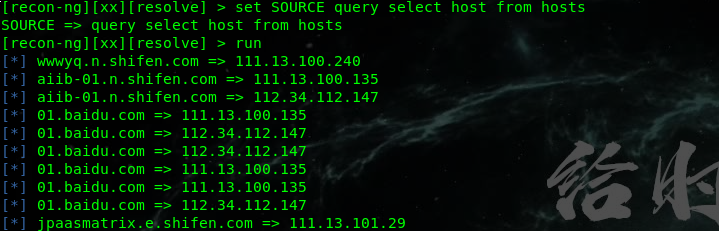

得到域名信息后,使用res模块查询ip信息

查看show info信息

<string> 可以设置字符串查询

<path> 可以设置路径查询

<sql> 可以设置sql语句查询

使用sql查询语句查询想要的域名+ip(查询hosts这个表的host这个列中含有app的数据)

也可以全部查询

查询完成后可以调用报告模块,可以查询模块导出成不同类型的报告

使用html报告模块

CREATOR 报告人

CUSTOMER 用户(目标)

FILENAME 生成的文件存放位置

SANITIZE 是否对敏感信息进行打码

设置好变量后,执行run

还有其他的contac模块就不一一举例了,用法都差不多

友情链接 http://www.cnblogs.com/klionsec

http://www.feiyusafe.cn

kali linux之被动信息收集recon-ng的更多相关文章

- kali linux之被动信息收集(dns信息收集,区域传输,字典爆破)

公开可获取的信息,不与目标系统产生交互,避免留下痕迹 下图来自美军方 pdf链接:http://www.fas.org/irp/doddir/army/atp2-22-9.pdf 信息收集内容(可利用 ...

- 小白日记2:kali渗透测试之被动信息收集(一)

一.被动信息收集 被动信息收集指的是通过公开渠道可获得的信息,与目标系统不产生直接交互,尽量避免留下一切痕迹的信息探测.被动探测技术收集的信息可以大致分为两类, 即配置信息和状态信息. 被动探测可收集 ...

- 小白日记6:kali渗透测试之被动信息收集(五)-Recon-ng

Recon-ng Recon-NG是由python编写的一个开源的Web侦查(信息收集)框架.Recon-ng框架是一个全特性的工具,使用它可以自动的收集信息和网络侦查.其命令格式与Metasploi ...

- 小白日记5:kali渗透测试之被动信息收集(四)--theHarvester,metagoofil,meltag,个人专属密码字典--CUPP

1.theHarvester theHarvester是一个社会工程学工具,它通过搜索引擎.PGP服务器以及SHODAN数据库收集用户的email,子域名,主机,雇员名,开放端口和banner信息. ...

- kali linux之主动信息收集(二层发现)

主动信息收集: 直接与目标系统交互信息,无法避免留下访问的痕迹 使用受控的第三方电脑进行探测,如(使用代理或者使用肉鸡,做好被封杀的准备,使用噪声迷惑目标,淹没真实的探测流量) 识别活着的主机,会有潜 ...

- 小白日记3:kali渗透测试之被动信息收集(二)-dig、whios、dnsenum、fierce

一.DIG linux下查询域名解析有两种选择,nslookup或者dig.Dig(Domain Information Groper)是一个在类Unix命令行模式下查询DNS包括NS记录,A记录,M ...

- 小白日记4:kali渗透测试之被动信息收集(三)--Shodan、Google

搜索引擎 公司新闻动态 重要雇员信息 机密⽂文档 / 网络拓扑 用户名密码 目标系统软硬件技术架构一.Shodan Shodan只搜网络设备.很多设备并不应该接入互联网,却由于本地网络管理员的疏忽和懒 ...

- kali linux 之 DNS信息收集

[dig]命令的使用: dig是linux中的域名解析工具,功能比nslookup强很多,使用也很方便. windows系统下使用dig须下载安装一下. 使用方法: root@kali:~# dig ...

- kali linux之msf信息收集

nmap扫描 Auxiliary 扫描模块 目前有557个扫描方式

随机推荐

- windows重启mysql命令

开始->运行->cmd 停止:net stop mysql 启动:net start mysql 前提MYSQL已经安装为windows服务

- Easyui Datagrid 如何实现后台交互显示用户数据列表

转自:https://blog.csdn.net/Tomsheng321/article/details/50722571?utm_source=blogxgwz9 新手初学的时候可能有个疑问:如何在 ...

- 玩转angularJs——通过自定义ng-model,不仅仅只是input可以实现双向数据绑定

体验更优排版请移步原文:http://blog.kwin.wang/programming/angularJs-user-defined-ngmodel.html angularJs双向绑定特性在开发 ...

- 解决free -h cached 过大 问题

//先同步数据 sync //cache 释放: //To free pagecache: echo 1 > /proc/sys/vm/drop_caches //To free dentrie ...

- 1 任务管理 --转载于电子工程世界

uC/OS-II 中最多可以支持64 个任务,分别对应优先级0-63,其中0 为最高优先级.63为最低级,系统保留了4个最高优先级的任务和4个最低优先级的任务,所有用户可以使用的任务数有56个. uC ...

- 【原】Coursera—Andrew Ng机器学习—Week 1 习题—Linear Regression with One Variable 单变量线性回归

Question 1 Consider the problem of predicting how well a student does in her second year of college/ ...

- 【原创】3. MYSQL++ Query类型与SQL语句执行过程(非template与SSQLS版本)

我们可以通过使用mysqlpp:: Query来进行SQL语句的增删改查. 首先来看一下mysqlpp::Query的一些最简单的调用, conn.connect(mysqlpp::examples: ...

- Composert 的命令

(1) php artisan ----查看所有的命令帮助 (2) php artisan make:controller StudentController ----创建一个控 ...

- Linux中IO监控命令的使用分析

一篇不错的有关linux io监控命令的介绍和使用. 1.系统级IO监控 iostat iostat -xdm 1 # 个人习惯 %util 代表磁盘繁忙程度.100% 表示磁盘 ...

- Use SFTP in Linux (转)

From http://www.cnblogs.com/chen1987lei/archive/2010/11/26/1888391.html sftp 是一个交互式文件传输程式.它类似于 ftp, ...