python实现RSA加密和签名以及分段加解密的方案

1、前言

很多朋友在工作中,会遇到一些接口使用RSA加密和签名来处理的请求参数,那么遇到这个问题的时候,第一时间当然是找开发要加解密的方法,但是开发给加解密代码,大多数情况都是java,c++,js等语言实现的,加解密的代码虽然有了,但是咱们身为一个测试,使用python做的自动化,并不是什么语言都会,这个时候就会比较尴尬了,看着这一团加解密的代码,自己却不知从何下手,再去找开发给写个python版本的,开发估计不一定搭理你,就算搭理你,开发也未必会python,那么今天咱们就来讲讲如何通过python来实现RSA加解密和签名

2、RSA算法简介:

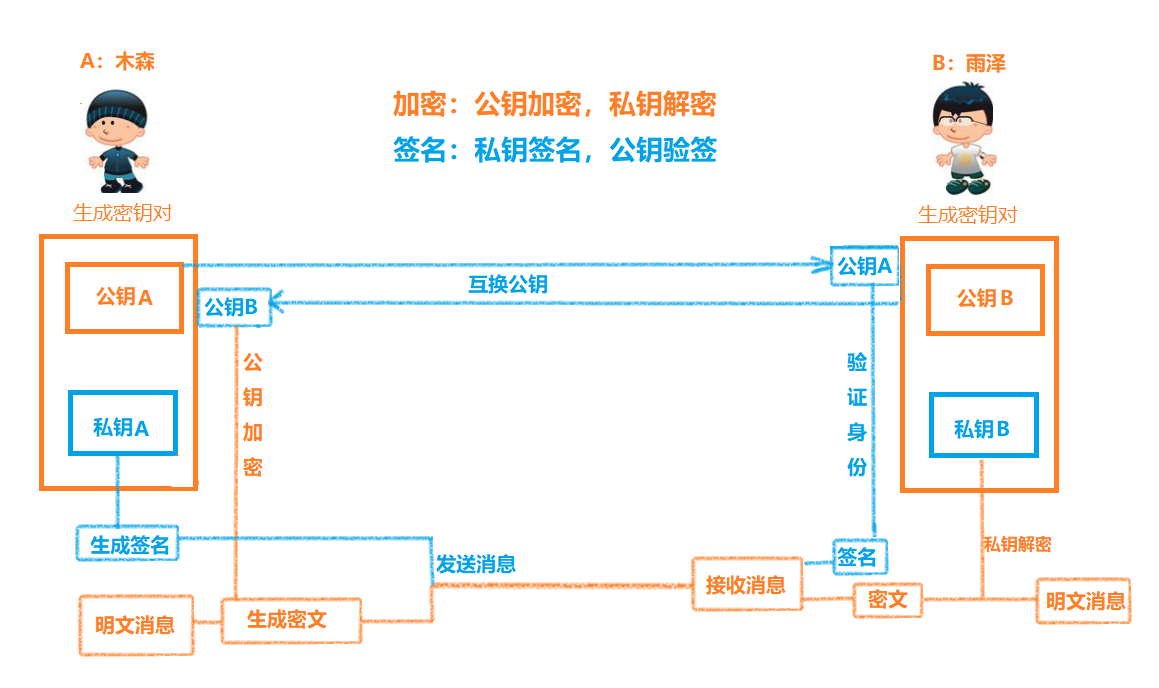

RSA加密算法是一种非对称加密算法,加密的秘钥是由公钥和私钥两部分组成秘钥对,公钥用来加密消息,私钥用来对消息进行解密,公钥是公开的,私钥则是用户自己保留的,由于公钥是公开的,那么任何人只要获取到公钥,都可以使用公钥来加密发送伪造内容,出于安全性考虑,在发送消息之前我们可以使用RSA来签名,签名使用私钥来进行签名,使用公钥来进行验签,通过签名我们可以确保用户身份的唯一性,从而提高安全性。

1、加密和签名的区别

加密:比方现在有两个人A和B,A要给B传递机密的信息,为了避免信息泄露,B事先通过RSA加密算法生成了一对秘钥,并且将公钥事先给到A,私钥则自己保留,A给B传递消息的时候,先使用B给的公钥对消息进行加密,然后再将消息传递给B,B拿到加密后的消息,可以通过私钥对消息进行解密,消息在传递过程中就算被他人获取了也没关系,没有私钥就没办法对消息进行解密。但是这个时候还有一个问题,公钥一般都是公开的,会同时给到多个人,那么如果这个时候还有一个人C,获取到了这个公钥,他通过公钥对消息进行加密,想冒充A来给B发信息,那么B接受到信息之后,能够通过私钥来对消息进行解密,但是无法确认这个信息到底是不是A发的(有可能是别拿的公钥加密发的),为了区分发送者的身份,那么这个时候我们就要用到签名。

签名:虽然我们通过加密能够确保发送的消息不被泄密,但是却无法区分发送者的身份,A用户为了区分自己的身份,同样也生成了一对秘钥,事先将公钥给到B,发送消息的时候,先用B给的公钥对消息进行加密,然后用A自己的私钥生成签名,最后将加密的消息和签名一起发过去给B,B接收到A发送的数据之后,首先使用A用户的公钥对签名信息进行验签,确认身份信息,如果确认是A用户,然后再使用自己的私钥对加密消息进行解密。

A的一组消息通过加密和签名处理之后,再发送出去给B,就算被人截获了,也没有关系,没有B的私钥无法对消息进行解密,就算获取A的公钥,想要发送伪造信息,没有A私钥也无法进行签名。同样B给A回复消息的时候,可以通过B的公钥进行加密,然后使用自己的私钥生成签名,A接收到数据化使用同样的方式进行解密验证身份。 这样一来就能够做到万无一失。如下图:

3、python实现RSA加解密和签名加解签

接下来我们就来使用python来实现RSA加密与签名,使用的第三方库是Crypto具体实现的代码如下:

1、生成秘钥对

在这边为了方面演示,手动生成一个密钥对(项目中的秘钥对由开发来生成,会直接给到我们)

生成秘钥对的时候,可以指定生成秘钥的长度,一般推荐使用1024bit, 1024bit的rsa公钥,加密数据时,最多只能加密117byte的数据),数据量超过这个数,则需要对数据进行分段加密,但是目前1024bit长度的秘钥已经被证明了不够安全,尽量使用2048bit长度的秘钥。2048bit长度的秘钥,最多245byte长度的数据

计算公式如下:

下面生成一对1024bit的秘钥

from Crypto import Random

from Crypto.PublicKey import RSA

# 伪随机数生成器

random_gen = Random.new().read

# 生成秘钥对实例对象:1024是秘钥的长度

rsa = RSA.generate(1024, random_gen)

# 获取公钥,保存到文件

private_pem = rsa.exportKey()

with open('private.pem', 'wb') as f:

f.write(private_pem)

# 获取私钥保存到文件

public_pem = rsa.publickey().exportKey()

with open('public.pem', 'wb') as f:

f.write(public_pem)

公钥格式:

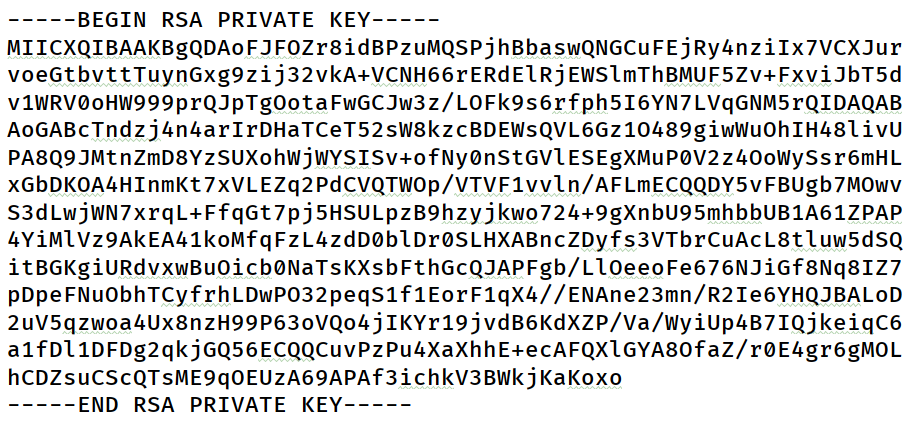

私钥的格式:

2、加密与解密

1、公钥加密

import base64

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

msg = "待加密明文内容"

# 读取文件中的公钥

key = open('public.pem').read()

publickey = RSA.importKey(key)

# 进行加密

pk = PKCS1_v1_5.new(publickey)

encrypt_text = pk.encrypt(msg.encode())

# 加密通过base64进行编码

result = base64.b64encode(encrypt_text)

print(result)

2、私钥解密

import base64

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

# 密文

msg='bAlnUNEJeDLnWikQs1ejwqPTo4qZ7RWxgFwoO4Bfg3C7EY+1HN5UvJYJ2h6047K6vNjG+TiIxc0udTR7a12MivSA+DwoGjwFIb25u3zc+M8KTCaCT5GdSumDOto2tsKYaVDKCPZpdwYdzYwlVijr6cPcchQTlD1yfKk2khhNchU='

# base64解码

msg = base64.b64decode(msg)

# 获取私钥

privatekey = open('private.pem').read()

rsakey = RSA.importKey(privatekey)

# 进行解密

cipher = PKCS1_v1_5.new(rsakey)

text = cipher.decrypt(msg, 'DecryptError')

# 解密出来的是字节码格式,decodee转换为字符串

print(text.decode())

3、分段加密和解密

上面生成秘钥的时候提到过在我们加密的时候,如果数据长度超过了当前秘钥的所能处理最大长度,则需要进行分段加密,

分段加密:通俗易懂的讲就是把原来一长串的数据,分割成多段,每段的大小控制在秘钥的最大加密数量之内,加密完了之后再把数据进行拼接。

分段解密:经过分段加密的数据,在进行解密的时候我们也要将它进行分成多段,然后解密之后再进行拼接就能得到原来的数据内容。

分段加密和解密的代码如下:

import base64

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_v1_5

def cipher(msg):

"""

公钥加密

:param msg: 要加密内容

:return: 加密之后的密文

"""

# 获取公钥

key = open('public.pem').read()

publickey = RSA.importKey(key)

# 分段加密

pk = PKCS1_v1_5.new(publickey)

encrypt_text = []

for i in range(0,len(msg),100):

cont = msg[i:i+100]

encrypt_text.append(pk.encrypt(cont.encode()))

# 加密完进行拼接

cipher_text = b''.join(encrypt_text)

# base64进行编码

result = base64.b64encode(cipher_text)

return result.decode()

def decrypt(msg):

"""

私钥进行解密

:param msg: 密文:字符串类型

:return: 解密之后的内容

"""

# base64解码

msg = base64.b64decode(msg)

# 获取私钥

privatekey = open('private.pem').read()

rsakey = RSA.importKey(privatekey)

cipher = PKCS1_v1_5.new(rsakey)

# 进行解密

text = []

for i in range(0,len(msg),128):

cont = msg[i:i+128]

text.append(cipher.decrypt(cont,1))

text = b''.join(text)

return text.decode()

3、签名和验签

1、私钥签名

from Crypto.Hash import SHA

from Crypto.Signature import PKCS1_v1_5 as Sig_pk

from Crypto.PublicKey import RSA

import base64

# 待签名内容

name = "musen"

# 获取私钥

key = open('private.pem', 'r').read()

rsakey = RSA.importKey(key)

# 根据sha算法处理签名内容 (此处的hash算法不一定是sha,看开发)

data = SHA.new(name.encode())

# 私钥进行签名

sig_pk = Sig_pk.new(rsakey)

sign = sig_pk.sign(data)

# 将签名后的内容,转换为base64编码

result = base64.b64encode(sign)

# 签名结果转换成字符串

data = result.decode()

print(data)

2、公钥验签

from Crypto.Hash import SHA

from Crypto.Signature import PKCS1_v1_5 as Sig_pk

from Crypto.PublicKey import RSA

import base64

# 签名之前的内容

name = "musen"

# 签名数据

data="X3Gg+wd7UDh4X8ra+PGCyZFUrG+6jDeQt6ajMA0EjwoDwxlddLzYoS4dtjQ2q5WCcRhxcp8fjEyoPXBmJE9rMKDjEIeE/VO0sskbJiO65fU8hgcqdWdgbVqRryhOw+Kih+I6RIeNRYnOB8GkGD8Qca+n9JlOELcxLRdLo3vx6dw="

# base64解码

data = base64.b64decode(data)

# 获取公钥

key = open('public.pem').read()

rsakey = RSA.importKey(key)

# 将签名之前的内容进行hash处理

sha_name = SHA.new(name.encode())

# 验证签名

signer = Sig_pk.new(rsakey)

result = signer.verify(sha_name, data)

# 验证通过返回True 不通过返回False

print(result)

python实现RSA加密和签名以及分段加解密的方案的更多相关文章

- Python的RSA加密和PBE加密

最近在写接口的时候,遇到了需要使用RSA加密和PBE加密的情况,对方公司提供的DEMO都是JAVA的,我需要用python来实现. 在网上搜了一下,python的RSA加密这块写的还是比较多的,但是P ...

- Python rsa公私钥生成 rsa公钥加解密(分段加解密)-私钥加签验签实战

一般现在的SAAS服务提供现在的sdk或api对接服务都涉及到一个身份验证和数据加密的问题.一般现在普遍的做法就是配置使用非对称加密的方式来解决这个问题,你持有SAAS公司的公钥,SAAS公司持有你的 ...

- python下RSA加密解密以及跨平台问题

Reference: http://www.cnblogs.com/luchanghong/archive/2012/07/18/2596886.html 项目合作需要,和其他网站通信,消息内容采用 ...

- 关于RSA加密和签名的区别与联系

发现网上对于RSA加密和签名的介绍普遍偏向于使用和概念的说明,今天想说一点不一样的.对于加解密和签名的使用及概念就不再说了,不知道的请自行百度. 签名的本质其实就是加密,但是由于签名无需还原成明文,因 ...

- 学习加密(四)spring boot 使用RSA+AES混合加密,前后端传递参数加解密

学习加密(四)spring boot 使用RSA+AES混合加密,前后端传递参数加解密 技术标签: RSA AES RSA AES 混合加密 整合 前言: 为了提高安全性采用了RS ...

- RSA 分段加解密【解决“不正确的长度”的异常】

RSA 是常用的非对称加密算法.最近使用时却出现了“不正确的长度”的异常,研究发现是由于待加密的数据超长所致. .NET Framework 中提供的 RSA 算法规定: 待加密的字节数不能超过密钥的 ...

- 偏前端 + rsa加解密 + jsencrypt.min.js--(新增超长字符分段加解密)

<html> <head> <title>JavaScript RSA Encryption</title> <meta charset=&quo ...

- Asp.Net Core 2.0 项目实战(7)MD5加密、AES&DES对称加解密

本文目录 1. 摘要 2. MD5加密封装 3. AES的加密.解密 4. DES加密/解密 5. 总结 1. 摘要 C#中常用的一些加密和解密方案,如:md5加密.RSA加密与解密和DES加密等, ...

- python tkinter 实现 带界面(GUI)的RSA加密、签名

代码环境,python3.5.2 RSA加密的过程是:使用公钥加密,私钥解密 RSA签名的过程是:使用私钥签名,公钥验证 所以核心代码就是,生成公钥私钥,使用公钥私钥分别进行加密解密. 在实际编码的时 ...

随机推荐

- java多线程总结-同步容器与并发容器的对比与介绍

1 容器集简单介绍 java.util包下面的容器集主要有两种,一种是Collection接口下面的List和Set,一种是Map, 大致结构如下: Collection List LinkedLis ...

- MYSQL数据库的安装,配置文件,登入

07.13自我总结 MYSQL数据库 一.MYQL数据库的安装 可以去mysql官网下载mysql压缩包 运行程序:在bin文件夹中,其中客户端运行文件是mysql.exe,服务端运行文件为mysql ...

- FAIRR

FAIRR 在进行一项工作时需要注意学习.应用和改进已有信息和成果,可参考FAIRR原则: Find existing info and result, Add to and Improve it, ...

- maven install时跳过测试

xl_echo编辑整理,欢迎转载,转载请声明文章来源.欢迎添加echo微信(微信号:t2421499075)交流学习. 百战不败,依不自称常胜,百败不颓,依能奋力前行.--这才是真正的堪称强大!! - ...

- C#中判断socket是否已断开的方法

记得以前Delphi/BCB里的socket编程,要判断[连接的另一方]是否断开了,只要在ondisconnect事件里处理就行了!如今在C#中,这个问题的确还是个问题哦! 首先,Soc ...

- maven打包添加依赖

<plugins> <plugin> <artifactId>maven-assembly-plugin</artifactId> <versio ...

- vue.js带复选框表单的增删改查

近段时间由于公司项目要求,前端开始使用VUE框架进行开发,最近刚开始学习,做了一个表单的增删改查,和大家分享一下. 页面模型代码设计如下 <template> <div id=&qu ...

- Java 内存模型详解

概述 Java的内存模型(Java Memory Model )简称JMM.首先应该明白,Java内存模型是一个规范,主要规定了以下两点: 规定了一个线程如何以及何时可以看到其他线程修改过后的共享变量 ...

- 01-k8s 架构

原文地址:https://github.com/kubernetes/kubernetes/blob/release-1.3/docs/design/architecture.md Kubernete ...

- SCI论文的时态

如果有的杂志对时态有要求,则以下所述都没有用了. 有些杂志也会专门有些比较“特别”的要求,比如Cell,要求Abstract全部使用一般现在时. 英语谓语动词时态共有16种,在英文科技论文中用得较为频 ...