后渗透阶段之基于MSF的内网主机探测

当我们通过代理可以进入某内网,需要对内网主机的服务进行探测。我们就可以使用MSF里面的内网主机探测模块了。

在这之前,先修改 /etc/proxychains.conf ,加入我们的代理。

然后 proxychains msfconsole 启动MSF,这样,我们的MSF就可以探测内网主机了。

或者是在MSF里面添加0.0.0.0/24的路由,这样,只要被控主机可以到达的地址,我们也就可以探测!

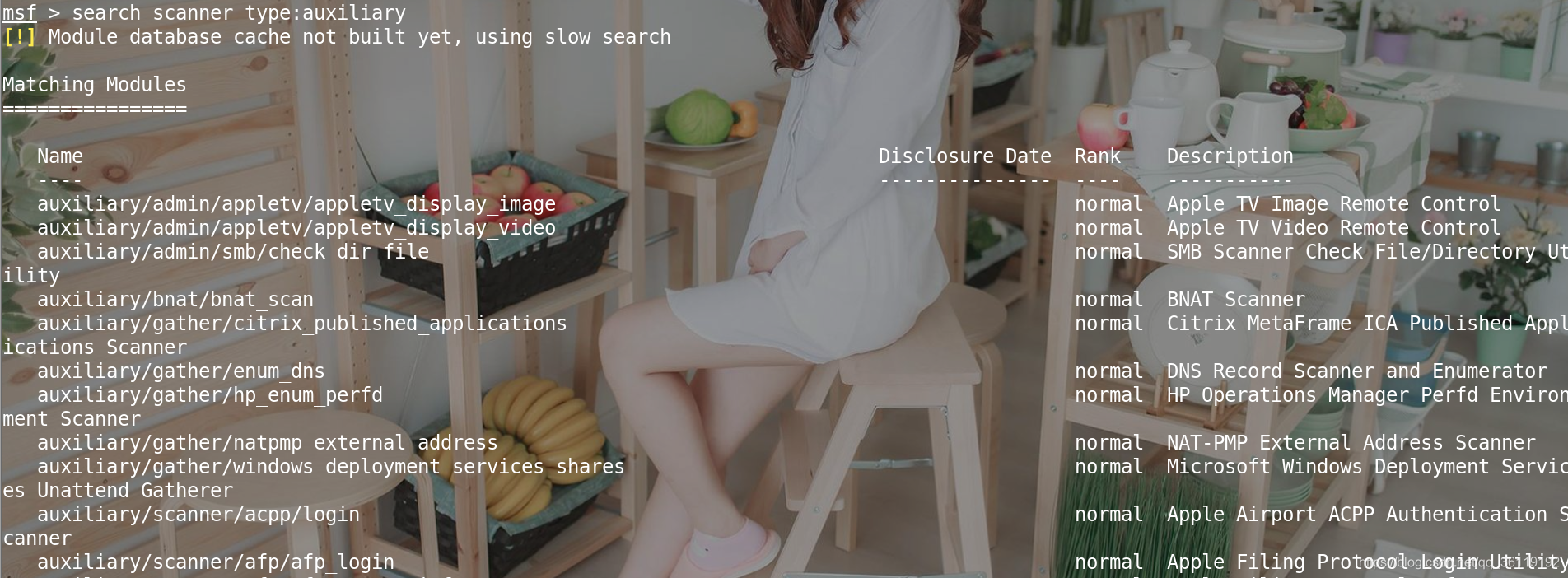

MSF的search支持type搜索:

search scanner type:auxiliary

主要介绍以下几种:

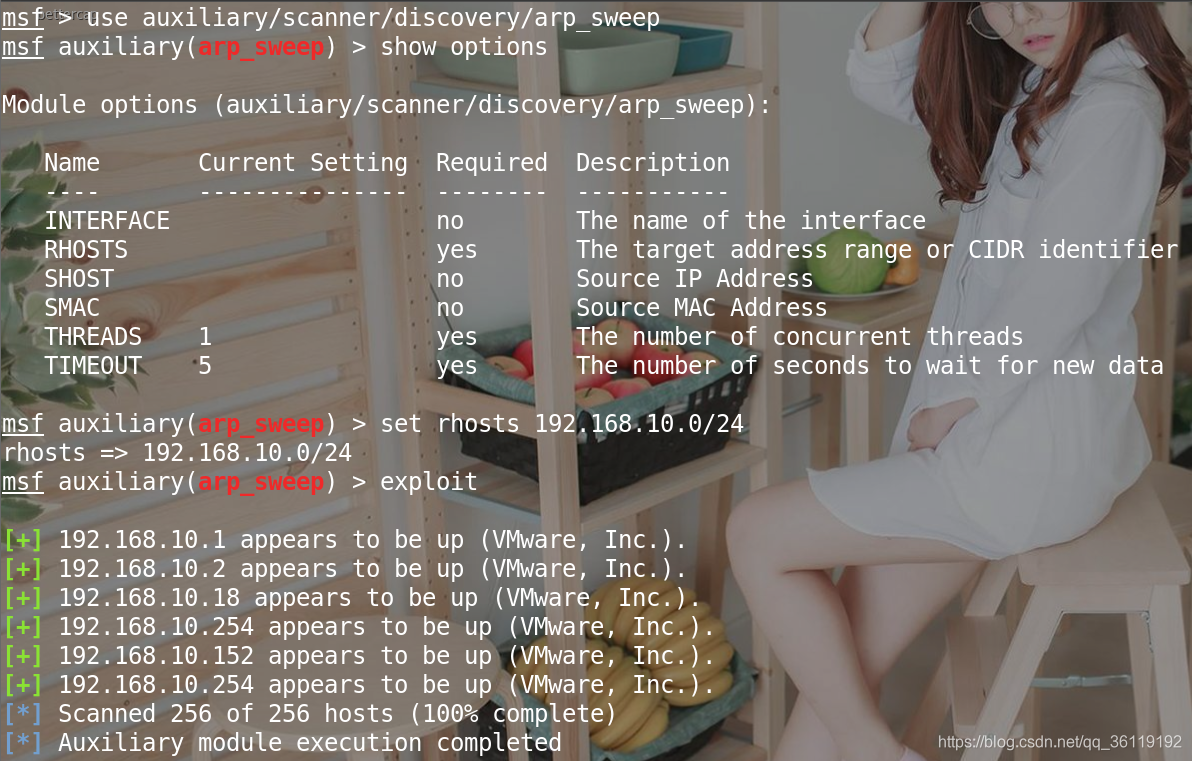

auxiliary/scanner/discovery/arp_sweep #基于arp协议发现内网存活主机,这不能通过代理使用

auxiliary/scanner/portscan/ack #基于tcp的ack回复进行端口扫描,默认扫描1-10000端口

auxiliary/scanner/portscan/tcp #基于tcp进行端口扫描,默认扫描1-10000端口

auxiliary/scanner/discovery/udp_sweep #基于udp协议发现内网存活主机

auxiliary/scanner/discovery/udp_probe #基于udp协议发现内网存活主机

auxiliary/scanner/netbios/nbname #基于netbios协议发现内网存活主机

auxiliary/scanner/ftp/ftp_version #发现内网ftp服务,基于默认21端口

auxiliary/scanner/ssh/ssh_version #发现内网ssh服务,基于默认22端口

auxiliary/scanner/telnet/telnet_version #发现内网telnet服务,基于默认23端口

auxiliary/scanner/dns/dns_amp #发现dns服务,基于默认53端口

auxiliary/scanner/http/http_version #发现内网http服务,基于默认80端口

auxiliary/scanner/http/title #探测内网http服务的标题

auxiliary/scanner/smb/smb_version #发现内网smb服务,基于默认的445端口

use auxiliary/scanner/mssql/mssql_schemadump #发现内网SQLServer服务,基于默认的1433端口

use auxiliary/scanner/oracle/oracle_hashdump #发现内网oracle服务,基于默认的1521端口

auxiliary/scanner/mysql/mysql_version #发现内网mysql服务,基于默认3306端口

auxiliary/scanner/rdp/rdp_scanner #发现内网RDP服务,基于默认3389端口

auxiliary/scanner/redis/redis_server #发现内网Redis服务,基于默认6379端口

auxiliary/scanner/db2/db2_version #探测内网的db2服务,基于默认的50000端口

auxiliary/scanner/netbios/nbname #探测内网主机的netbios名字示例:

参考文章:基于 MSF 发现内网存活主机

后渗透阶段之基于MSF的内网主机探测的更多相关文章

- 后渗透阶段之基于MSF的路由转发

目录 反弹MSF类型的Shell 添加内网路由 MSF的跳板功能是MSF框架中自带的一个路由转发功能,其实现过程就是MSF框架在已经获取的Meterpreter Shell的基础上添加一条去往“内网” ...

- Metasploit简单使用——后渗透阶段

在上文中我们复现了永恒之蓝漏洞,这里我们学习一下利用msf简单的后渗透阶段的知识/ 一.meterperter常用命令 sysinfo #查看目标主机系统信息 run scraper #查看目标主机详 ...

- 渗透攻防工具篇-后渗透阶段的Meterpreter

作者:坏蛋链接:https://zhuanlan.zhihu.com/p/23677530来源:知乎著作权归作者所有.商业转载请联系作者获得授权,非商业转载请注明出处. 前言 熟悉Metasploit ...

- beef + msf 实现内网渗透

在内网渗透方面,最为大众所知道的就是xp系统的ms08067漏洞,通过这个漏洞可以对未打上补丁的xp系统实现getshell, 但是经过笔者发现,这种漏洞攻击在被攻击机开上windows防火墙的时候是 ...

- Meterpreter后渗透阶段之远程桌面开启

实验目的 学习利用Meterpreter后渗透阶段模块来开启靶机远程桌面 实验原理 利用Meterpreter生成木马,利用木马控制靶机进行远程桌面的攻击 实验内容 利用Meterpreter后渗透阶 ...

- [W3bSafe]Metasploit溢出渗透内网主机辅助脚本

文章来源i春秋 脚本用Shell编写 有的内网特别脆弱 本脚本主要就是 测试的话方便一点 输入内网网关就能调用Metasploit全部模块测试整个内网 运行截图<ignore_js_op ...

- 基于C#的内网穿透学习笔记(附源码)

如何让两台处在不同内网的主机直接互连?你需要内网穿透! 上图是一个非完整版内外网通讯图由内网端先发起,内网设备192.168.1.2:6677发送数据到外网时候必须经过nat会转换成 ...

- 基于frp的内网穿透实例4-为本地的web服务实现HTTPS访问

原文地址:https://wuter.cn/1932.html/ 一.想要实现的功能 目前已经实现将本地的web服务暴露到公网,现想要实现https访问.(前提:已经有相应的证书文件,如果没有就去申请 ...

- Nginx代理实现内网主机访问公网服务

通过Nginx代理实现内网主机访问公网和接口服务 1.需求: m2.test.com为公司测试环境的微信测试域名,因为要调用微信服务接口需要访问外网,现通过Nginx代理现实此功能. 2.环境如下: ...

随机推荐

- Java 常见对象 01

常见对象·Object类 Object类的概述 * A:Object 类概述 * 类层次结构的根类 * 所有类都直接或间接地继承自该类 * B:构造方法 * public Object() * 回想为 ...

- python plt画图横纵坐标0点重合

# -*- coding: utf-8 -*- import numpy as np import matplotlib.mlab as mlab import matplotlib.pyplot a ...

- Python中异步协程的使用方法介绍

1. 前言 在执行一些 IO 密集型任务的时候,程序常常会因为等待 IO 而阻塞.比如在网络爬虫中,如果我们使用 requests 库来进行请求的话,如果网站响应速度过慢,程序一直在等待网站响应,最后 ...

- 计算机图形学中使用Turbo C++画图步骤

一.下载安装Turbo C++ 我安装的是Turbo C++ 3.2.2.0下载链接 二.画图 1.打开Turbo C++,点击右下角start turbo C++ 2.点击file ->new ...

- Python 随笔2-0319

一 数据类型 1.整型-int 类型 存年龄.工资.成绩等这样的数据类型可以用int类型 2.浮点型-小数类型(float),带小数点的 3.布尔类型-非真即假 只有这二种:True和Flase, ...

- c++ 反汇编 if

1.debug if: 10: if (argc == 0) 0010711E 83 7D 08 00 cmp dword ptr [argc],0 00107122 75 11 jne If+35h ...

- Linux内核源码分析之setup_arch (四)

前言 Linux内核源码分析之setup_arch (三) 基本上把setup_arch主要的函数都分析了,由于距离上一篇时间比较久了,所以这里重新贴一下大致的流程图,本文主要分析的是bootmem_ ...

- 【linux】制作deb包方法 **

目录 前言 概念 ** 创建自己的deb包 文件源码 前言 制作deb的方式很多 使用 dpkg-deb 方式 使用 checkinstall 方式 使用 dh_make 方式 修改原有的 deb 包 ...

- vue全局错误捕获

1.errorHandler Vue全局配置 errorHandler可以进行全局错误收集,捕获全局错误抛出,避免前端页面挂掉 export default function errorHandl ...

- PAT (Basic Level) Practice (中文)1054 求平均值 (20 分) 凌宸1642

PAT (Basic Level) Practice (中文)1054 求平均值 (20 分) 题目描述 本题的基本要求非常简单:给定 N 个实数,计算它们的平均值.但复杂的是有些输入数据可能是非法的 ...