CobaltStrike逆向学习系列(13):RDI 任务执行流程分析

这是[信安成长计划]的第 13 篇文章

0x00 目录

0x01 任务号

0x02 功能执行

0x03 结果接收

在上一篇文章中已经讲明了 RDI 类型的任务在发布时候的流程,接下来就是执行了,文中不提任务接收与结果回传,这部分内容在之前也已经分析过了,继续使用 HashDump 来进行分析

0x01 任务号

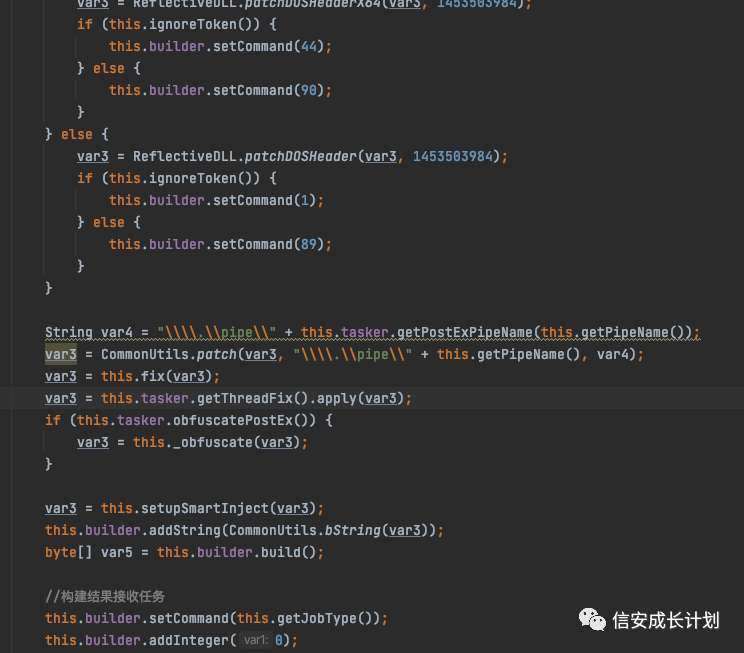

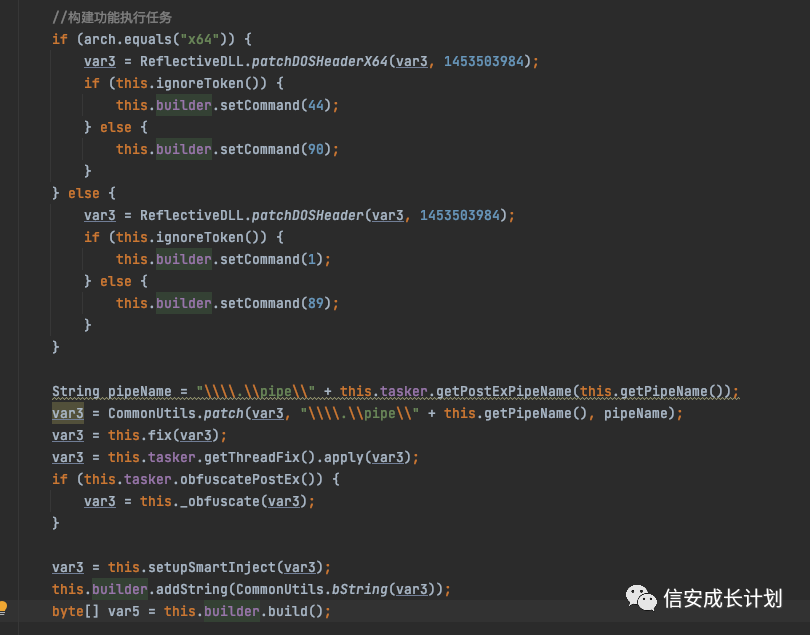

按照上一次流程的分析,RDI 在构建的时候实际发布了两个任务,一个是 HashDump 的任务号,还有一个是通过 getJobType 获取到的

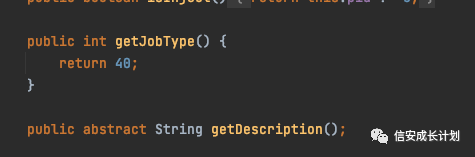

根据上一篇文章的流程 HashDump 所调用的任务号是 44,这里的 getJobType 值也是直接在 Job 类当中写死了 40

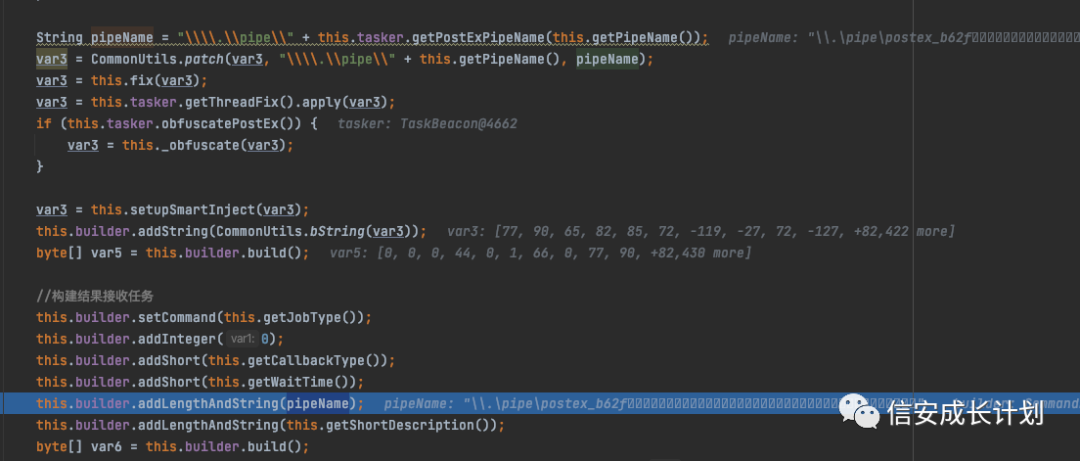

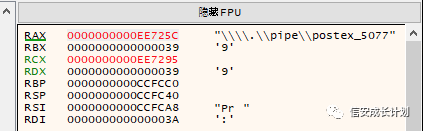

同时还有一点比较重要的就是,在第二个任务中所保存的,正是前面 Patch 到 HashDump 中的管道名

其实根据这些,也就大致能够推测出后面这个功能就是用来接收 RDI 功能执行结果的

0x02 功能执行

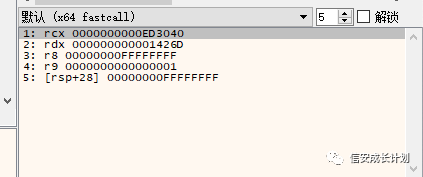

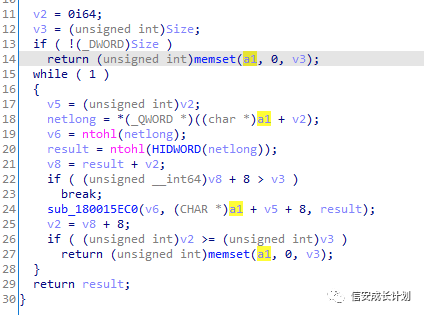

直接看功能执行函数,接收了两个参数,一个是功能数据,一个是数据大小

再回到 Controller 这边对比一下,刚开始任务号,然后就是处理过的功能 DLL,前四个字节是大小

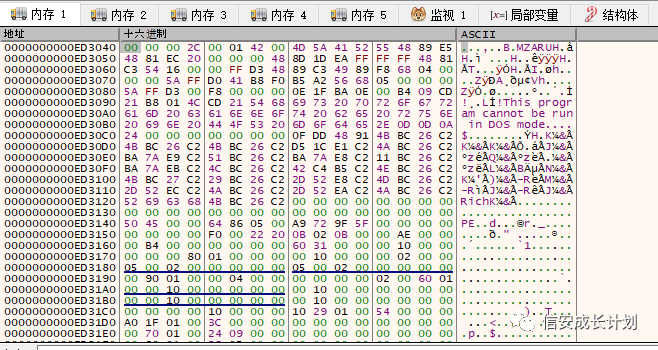

所以,当前总大小应该是 0x14208,但是从参数传进来的大小并不是这样

所以跟到功能 DLL 的结尾处看一下,可以发现正是另外的一个任务,

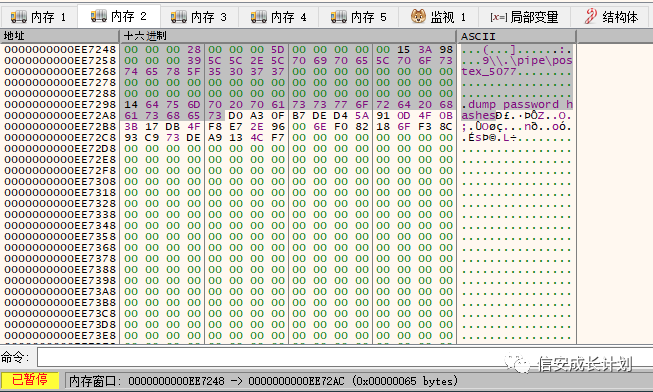

这里总共有 0x65 个字节,合起来刚好是 0x1426D

再根据这边的情况可以看出来,会 while 循环来执行

然后通过两次 ntohl 的转换,也就得到了任务号和功能长度,然后就直接进执行函数了,这里就是 switch 找任务号然后执行了

所对应的函数如下

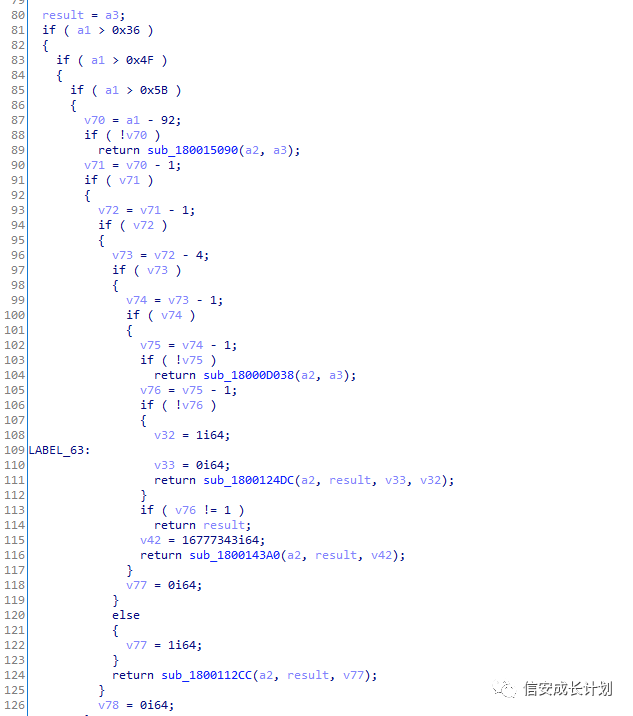

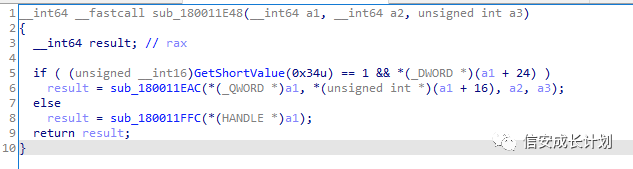

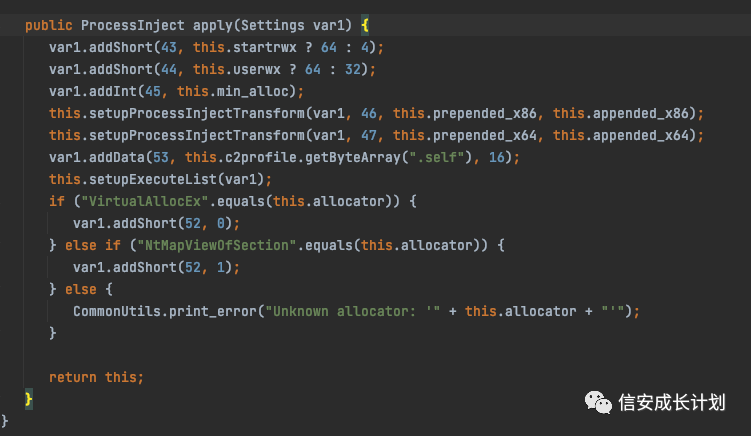

其实里面所实现的内容是非常多的,包含了他所支持的多种内存分配、注入执行等,这些内容全都是通过 C2Profile 的设置来决定到底走哪一个流程

比如说,内存申请使用 VirtualAllocEx 还是 NtMapViewOfSection

它所对应的是 0x34,也就是 52

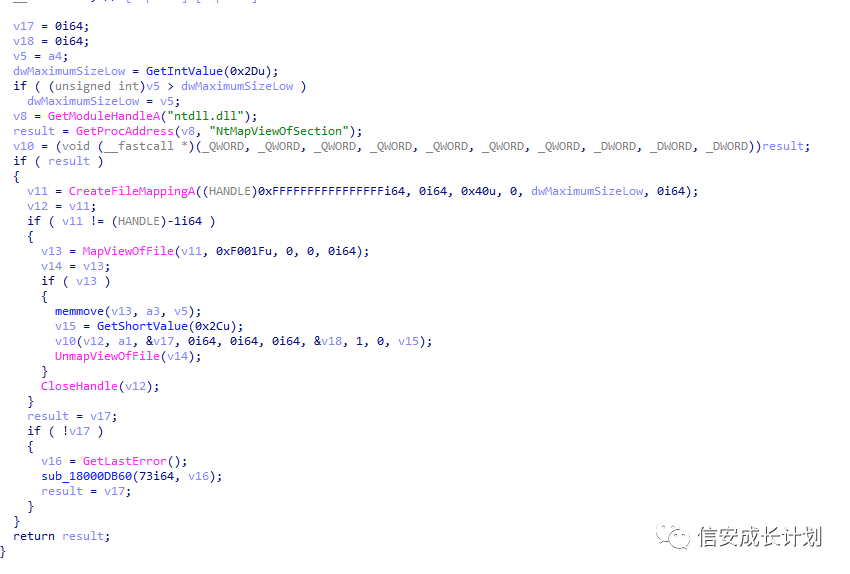

根据相对应的函数走具体的实现 NtMapViewOfSection

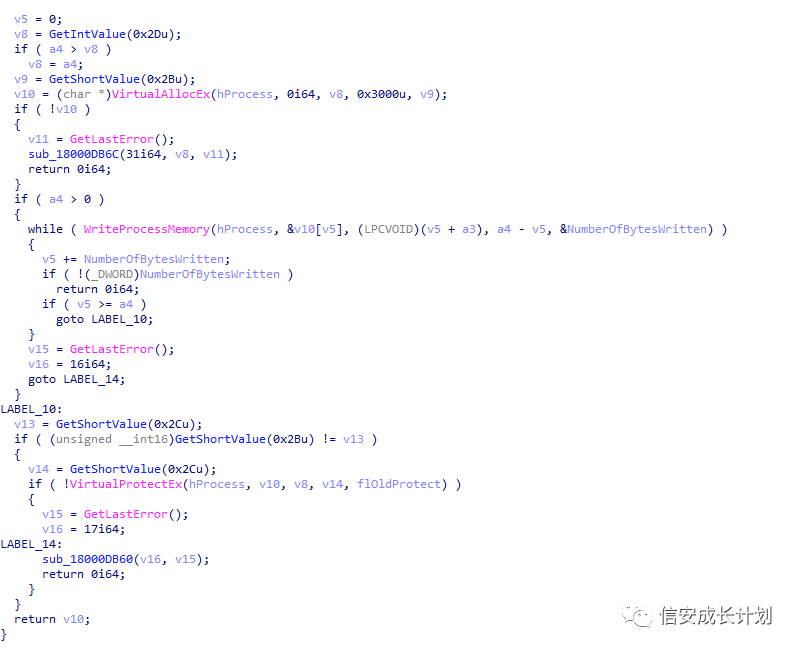

VirtualAllocEx

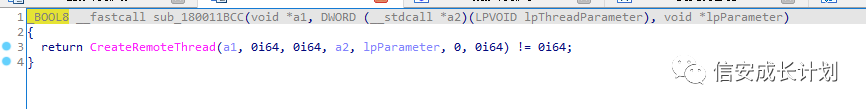

对于实际的注入也是一样 CreateRemoteThread

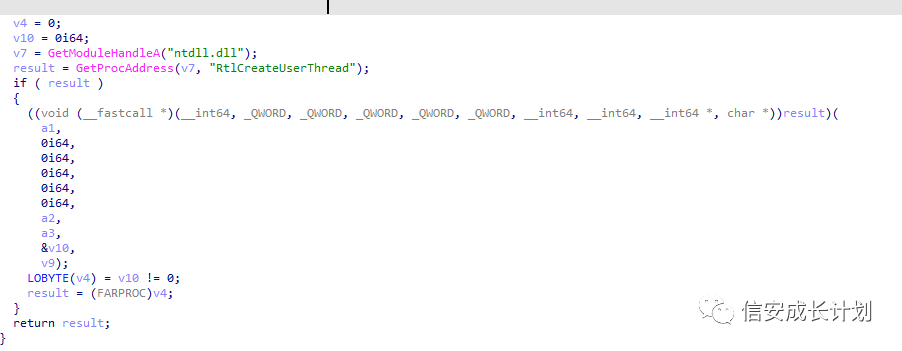

RtlCreateUserThread

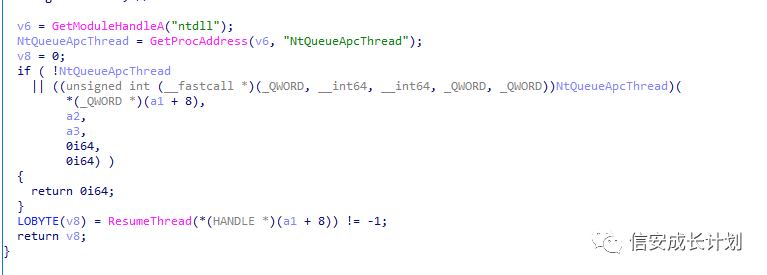

再或者 NtQueueApcThread 等等

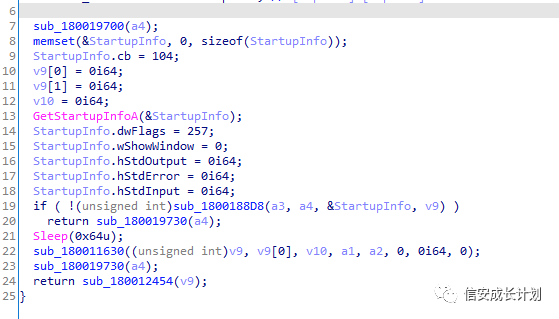

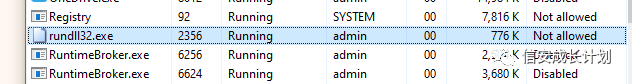

在当前注入等完成以后,会有一个 rundll32 一直在运行,因为它一直在连接管道

0x03 结果接收

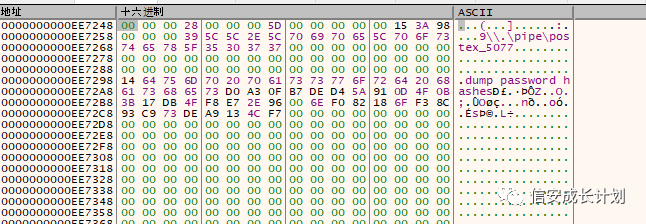

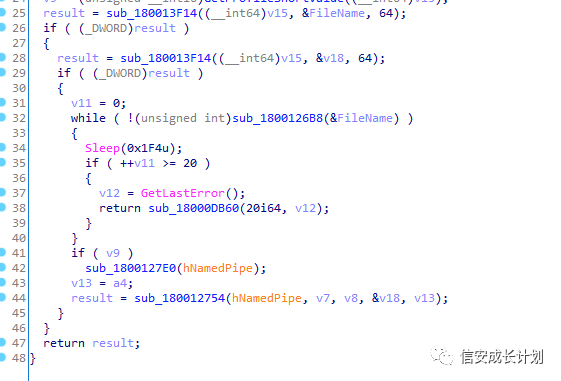

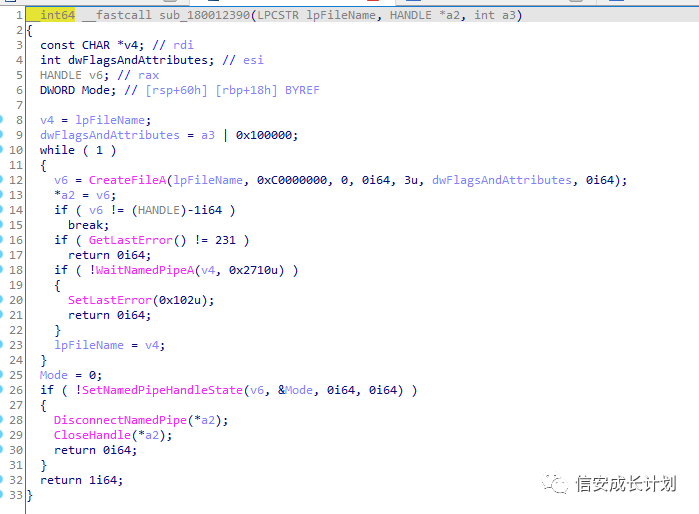

然后继续就回到了功能执行,来执行结果接收,解析等等都是一样的,直接跟进执行函数,可以很明显的看到与管道相关的内容

直接取到管道名

接着后续就是创建管道等等操作了

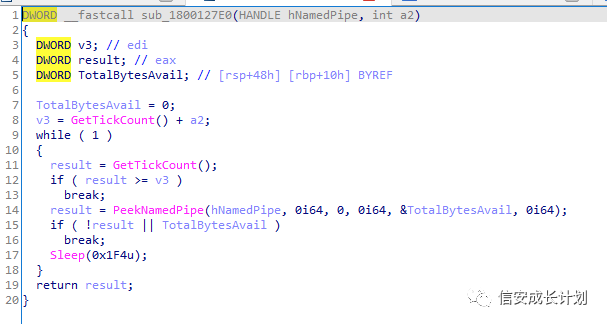

在后续再通过 PeekNamedPipe 获取管道信息,确保内容已经写入了

CobaltStrike逆向学习系列(13):RDI 任务执行流程分析的更多相关文章

- CobaltStrike逆向学习系列(10):TeamServer 启动流程分析

这是[信安成长计划]的第 10 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 基本校验与解析 0x02 初始化 0x03 启动 Listeners 在之前的分析中,都是针对 Cob ...

- CobaltStrike逆向学习系列(4):Beacon 上线协议分析

这是[信安成长计划]的第 4 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 Beacon 发送 0x02 TeamServer 处理 0x03 流程图 0x04 参考文章 在上一篇 ...

- CobaltStrike逆向学习系列(1):CS 登陆通信流程分析

这是[信安成长计划]的第 1 篇文章 关注微信公众号[信安成长计划][SecSource] 0x00 目录 0x01 密码校验 0x02 aggressor.authenticate 0x03 agg ...

- CobaltStrike逆向学习系列(5):Bypass BeaconEye

这是[信安成长计划]的第 5 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 BeaconEye 检测原理 0x02 Bypass 1 0x03 Bypass 2 0x04 效果图 ...

- CobaltStrike逆向学习系列(12):RDI 任务发布流程分析

这是[信安成长计划]的第 12 篇文章 0x00 目录 0x01 任务构建 0x02 结果处理 0x03 功能 DLL 分析 之前的分析都是针对整个 CS 的框架来进行的,但是功能也是整个 C2 中相 ...

- CobaltStrike逆向学习系列(15):CS功能分析-BOF

这是[信安成长计划]的第 15 篇文章 0x00 目录 0x01 BOF功能分析 0x02 BOF功能执行 0x03 写在最后 其实在看过 RDI 与 DotNet 功能执行之后,BOF 的执行基本就 ...

- CobaltStrike逆向学习系列(14):CS功能分析-DotNet

这是[信安成长计划]的第 14 篇文章 0x00 目录 0x01 DotNet功能分析 0x02 DotNet功能执行 0x03 写在最后 在上两篇文章中,讲述了 CS 中的一种功能执行方式 RDI, ...

- CobaltStrike逆向学习系列(2):Stageless Beacon 生成流程分析

这是[信安成长计划]的第 2 篇文章 关注微信公众号 [信安成长计划] 0x00 目录 0x01 Patch Beacon 0x02 Patch Loader 0x03 文件对比 0x04 流程图 C ...

- CobaltStrike逆向学习系列(3):Beacon C2Profile 解析

这是[信安成长计划]的第 3 篇文章 关注微信公众号[信安成长计划] 0x00 目录 0x01 Controller 端分析 0x02 Beacon 端分析 0x03 展示图 在上一篇文章中完成了 S ...

随机推荐

- Web开发之Servlet

当一个请求到达服务端,服务器怎么处理? 当一个请求到达服务端时,由服务端的引擎来进行分析.它根据工程名找到工程, 然后拿到URL的资源地址和web.XML文件的所有的进行对比,和哪一个对比上就找到了具 ...

- Matlab R2019b安装中的问题

1.licens文件以及dll文件的放置 MATLAB的安装镜像文件放置在D:\MATLAB,我们MATLAB安装在D:\MATLAB2019B,在激活过程中,我们需要破解文件夹中的license_s ...

- Solon Web 开发,五、数据访问、事务与缓存应用

Solon Web 开发 一.开始 二.开发知识准备 三.打包与运行 四.请求上下文 五.数据访问.事务与缓存应用 六.过滤器.处理.拦截器 七.视图模板与Mvc注解 八.校验.及定制与扩展 九.跨域 ...

- 使用Express连接mysql详细教程(附项目的完整代码我放在结尾了)

使用Express连接mysql详细教程(附项目的完整代码我放在结尾了) 要使用Express连接本地数据库 我们首先需要安装好Express的依赖 我们使用这个框架呢首先要有一点ajax的基础 如果 ...

- gin框架中全局跨域请求处理设置

跨域访问的问题 OPTIONS请求 全局跨域访问中间件 // 跨域访问:cross origin resource share func Cors() gin.HandlerFunc { return ...

- Linux创建运行C/C++代码

不同于在Windows操作系统下借助IDE运行C++程序,Linux操作系统可以使用g++编译 创建文件及编译文件的流程 1. 先进入某一文件目录下,创建一个文件(也可以用mkdir创建文件) to ...

- Vue3中的响应式对象Reactive源码分析

Vue3中的响应式对象Reactive源码分析 ReactiveEffect.js 中的 trackEffects函数 及 ReactiveEffect类 在Ref随笔中已经介绍,在本文中不做赘述 本 ...

- Linux 集群 和免秘钥登录的方法。

/* 1.1.什么是集群? 很多台服务器(计算机)做相同的事,就称之为集群 服务器和服务器之间必须要处于联通状态(linux01和linux02可以相互访问并且传输数据) 服务器的配置和常见的计算机没 ...

- spring 异常处理的方式?

一.使用SimpleMappingExceptionResolver解析器 1.1在mvc中进行 配置. <?xml version="1.0" encoding=" ...

- python--003 数据类型

运算符 in "heilo" in "adfsdfsdfsdfsdfdsfdshellofsdfdsf" "li" in ["l ...