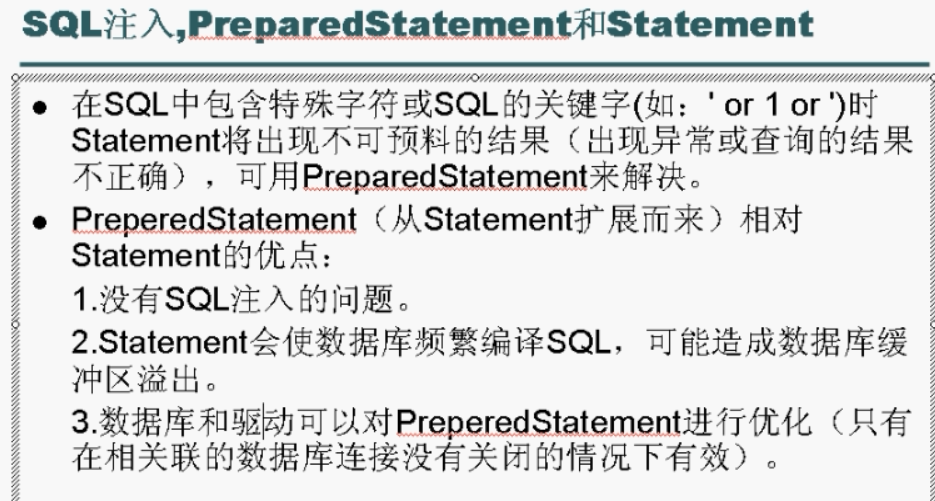

SQL注入,PreparedStatement和Statement

代码区

还是一个工具类

代码:

package cn.itcats.jdbc;

import java.sql.Connection;

import java.sql.DriverManager;

import java.sql.ResultSet;

import java.sql.SQLException;

import java.sql.Statement;

//工具类 一个实例都不会有

public final class JdbcUtils {

// 优点修改的时候只需改这一处 私有对你以后类的演化有好处

private static String url = "jdbc:mysql://localhost:3306/test";

private static String user = "root";

private static String password = "123456";

private JdbcUtils() {

}

static {//放入静态代码块 只执行一次

try {// 优化的目的注册驱动只能进行一次

Class.forName("com.mysql.jdbc.Driver");

} catch (ClassNotFoundException e) {

throw new ExceptionInInitializerError(e);

}

}

public static Connection getConnection() throws SQLException{

return DriverManager.getConnection(url, user, password);

}

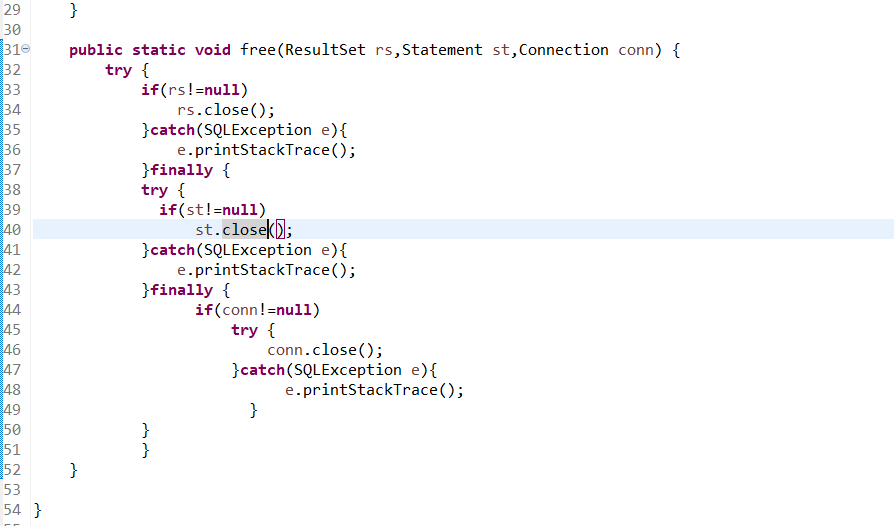

public static void free(ResultSet rs,Statement st,Connection conn) {

try {

if(rs!=null)

rs.close();

}catch(SQLException e){

e.printStackTrace();

}finally {

try {

if(st!=null)

st.close();

}catch(SQLException e){

e.printStackTrace();

}finally {

if(conn!=null)

try {

conn.close();

}catch(SQLException e){

e.printStackTrace();

}

}

}

}

}

在这里我给 PreparedStatement 和 Statement 执行的时间做了比较 PreparedStatement 写法的优点较多

代码仅供参考:

package cn.itcats.jdbc;

import java.sql.Connection;

import java.sql.PreparedStatement;

import java.sql.ResultSet;

import java.sql.SQLException;

import java.sql.Statement;

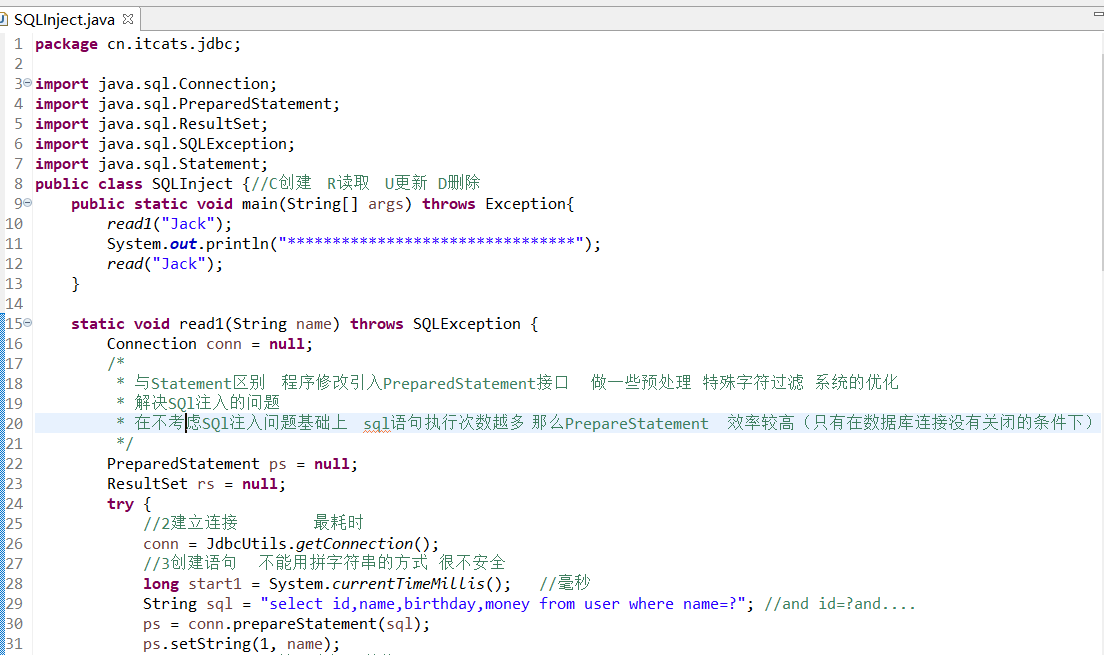

public class SQLInject {//C创建 R读取 U更新 D删除

public static void main(String[] args) throws Exception{

read1("Jack");

System.out.println("********************************");

read("Jack");

}

static void read1(String name) throws SQLException {

Connection conn = null;

/*

* 与Statement区别 程序修改引入PreparedStatement接口 做一些预处理 特殊字符过滤 系统的优化

* 解决SQl注入的问题

* 在不考虑SQl注入问题基础上 sql语句执行次数越多 那么PrepareStatement 效率较高(只有在数据库连接没有关闭的条件下)

*/

PreparedStatement ps = null;

ResultSet rs = null;

try {

//2建立连接 最耗时

conn = JdbcUtils.getConnection();

//3创建语句 不能用拼字符串的方式 很不安全

long start1 = System.currentTimeMillis(); //毫秒

String sql = "select id,name,birthday,money from user where name=?"; //and id=?and....

ps = conn.prepareStatement(sql);

ps.setString(1, name);

// 1,name 第一个问号替换 name

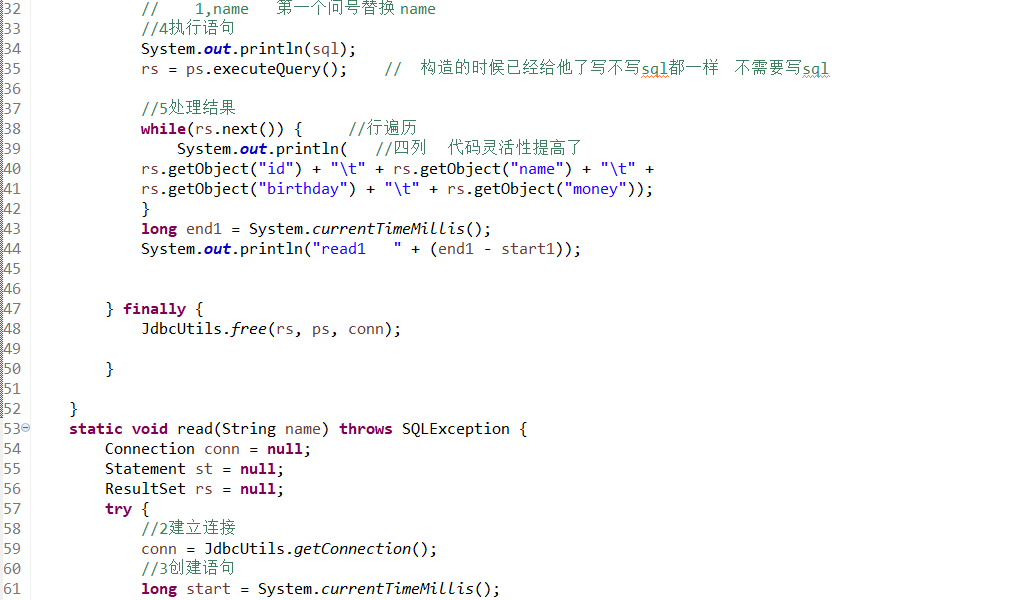

//4执行语句

System.out.println(sql);

rs = ps.executeQuery(); // 构造的时候已经给他了写不写sql都一样 不需要写sql

//5处理结果

while(rs.next()) { //行遍历

System.out.println( //四列 代码灵活性提高了

rs.getObject("id") + "\t" + rs.getObject("name") + "\t" +

rs.getObject("birthday") + "\t" + rs.getObject("money"));

}

long end1 = System.currentTimeMillis();

System.out.println("read1 " + (end1 - start1));

} finally {

JdbcUtils.free(rs, ps, conn);

}

}

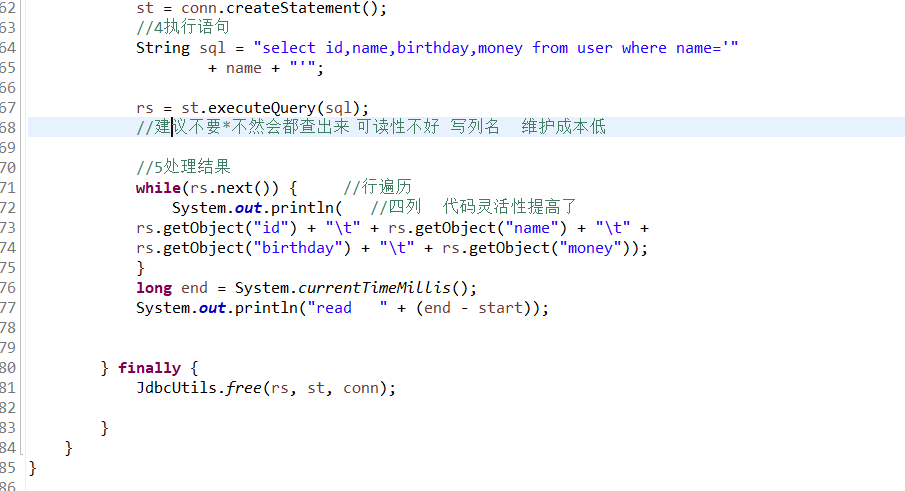

static void read(String name) throws SQLException {

Connection conn = null;

Statement st = null;

ResultSet rs = null;

try {

//2建立连接

conn = JdbcUtils.getConnection();

//3创建语句

long start = System.currentTimeMillis();

st = conn.createStatement();

//4执行语句

String sql = "select id,name,birthday,money from user where name='"

+ name + "'";

rs = st.executeQuery(sql);

//建议不要*不然会都查出来 可读性不好 写列名 维护成本低

//5处理结果

while(rs.next()) { //行遍历

System.out.println( //四列 代码灵活性提高了

rs.getObject("id") + "\t" + rs.getObject("name") + "\t" +

rs.getObject("birthday") + "\t" + rs.getObject("money"));

}

long end = System.currentTimeMillis();

System.out.println("read " + (end - start));

} finally {

JdbcUtils.free(rs, st, conn);

}

}

}

SQL注入,PreparedStatement和Statement的更多相关文章

- jdbc防止sql注入-PreparedStatement

jdbc防止sql注入 jdbc防止sql注入-PreparedStatement public List getUserByName(String name,String password){ ...

- 利用PreparedStatement预防SQL注入

1.什么是sql注入 SQL 注入是用户利用某些系统没有对输入数据进行充分的检查,从而进行恶意破坏的行为. 例如登录用户名采用 ' or 1=1 or username=‘,后台数据查询语句就变成 ...

- 1021上课演练----SQL注入与避免(银行系统)

package com.bank; import java.sql.CallableStatement; import java.sql.Connection; import java.sql.Dat ...

- JAVA jdbc(数据库连接池)学习笔记(二) SQL注入

PS:今天偶然间发现了SQL的注入...所以就简单的脑补了一下,都是一些简单的例子...这篇写的不怎么样...由于自己没有进行很深的研究... 学习内容: 1.SQL注入的概念... 所谓SQL注 ...

- Java学习之路- SQL注入

用户名: __________ 密码:——————— 假如没有使用预处理的Statement 对象 拼接字符串查数据库的话,易收到sql注入攻击: 例如说 : mysql 中 #代表的是单行注释 ...

- Web安全篇之SQL注入攻击

在网上找了一篇关于sql注入的解释文章,还有很多技术,走马观花吧 文章来源:http://www.2cto.com/article/201310/250877.html ps:直接copy,格式有点问 ...

- sql注入二

大家早上好!今天由我给大家带来<web安全之SQL注入篇>系列晨讲,首先对课程进行简单介绍,SQL注入篇一共分为三讲: 第一讲:“纸上谈兵:我们需要在本地架设注入环境,构造注 ...

- MySQL JDBC常用知识,封装工具类,时区问题配置,SQL注入问题

JDBC JDBC介绍 Sun公司为了简化开发人员的(对数据库的统一)操作,提供了(Java操作数据库的)规范,俗称JDBC,这些规范的由具体由具体的厂商去做 对于开发人员来说,我们只需要掌握JDBC ...

- Statement和PreparedStatement的区别; 什么是SQL注入,怎么防止SQL注入?

问题一:Statement和PreparedStatement的区别 先来说说,什么是java中的Statement:Statement是java执行数据库操作的一个重要方法,用于在已经建立数据库连接 ...

- 在JDBC中使用PreparedStatement代替Statement,同时预防SQL注入

本篇讲诉为何在JDBC操作数据库的过程中,要使用PreparedStatement对象来代替Statement对象. 在前面的JDBC学习中,对于Statement对象,我们已经知道是封装SQL语句并 ...

随机推荐

- Raft共识算法详解

Raft共识算法 一.背景 拜占庭将军问题是分布式领域最复杂.最严格的容错模型.但在日常工作中使用的分布式系统面对的问题不会那么复杂,更多的是计算机故障挂掉了,或者网络通信问题而没法传递信息,这种情况 ...

- 【牛客网】数据库SQL实战(题解)

1.查找最晚入职员工的所有信息 [题解] hire_date可能存在重复值,所以需要找到hire_date的最大值,然后再筛选,才能hire_date最晚的记录都筛选出来. [代码] 1 SELECT ...

- P1115_最大子段和(JAVA语言)

思路:贪心.累加求和,若和小于0则设置和为0,因为和小于0时对这段序列和无正作用,只会使整体变小,所以我们把小于0的段舍弃,从下一个数开始求序列和. 题目描述 给出一段序列,选出其中连续且非空的一段使 ...

- Linux+mysql混杂

一.linux 1.linux中给某一文件中批量新增一个内容 先vim进入文件,然后先按ctrl+v 然后选中需要的行数, 在shift+i 写你要添加的东西 然后在按下esc 二,mysql 1.l ...

- Spring与Mybatis整合配置

Mybatis核心配置文件: 配置文件内可以不写内容 <?xml version="1.0" encoding="UTF-8" ?> <!DO ...

- HTML总结篇

一.HTML基本结构标签 <!DOCTYPE html> <html lang="en"> <head> <meta charset=&q ...

- ls:未找到命令

解决,别问为什么. 执行 export PATH=/bin:/usr/bin:$PATH

- [Python]import使用的疑难杂症与包管理

概念:模块与包 模块module:一般是以.py为后缀的文件,也包括.pyo..pyc..pyd..so和.dll后缀的文件,模块内定义了函数.类以及变量 包package:包是含有若干个模块的文件夹 ...

- 树莓派WIFI

树莓派WIFI设置 在"开始使用树莓派"中,我们在boot根目录下创wpa_supplicant.conf文件,实现了第一次连接wifi.以后开机后,树莓派会自动连接那个wifi. ...

- 浅入Kubernetes(6):CKAD认证中的部署教程

目录 预设网络 kubeadm 安装 k8s 配置 calico 自动补全工具 状态描述 目前为止,笔者已经写了 5 篇关于 k8s 的文章,这一篇笔者将介绍 CKAD 认证官方课程中,如何部署 k8 ...