攻防世界(Ctf-Web 新手练习区)

题目:view_source

在url的前面加上个 “view-source: ”就看到flag了,或者“CTRL+U”快捷键查看源码

flag:cyberpeace{e07dcafaeeb31df23b4d661dd4da56f9}

题目:get_post

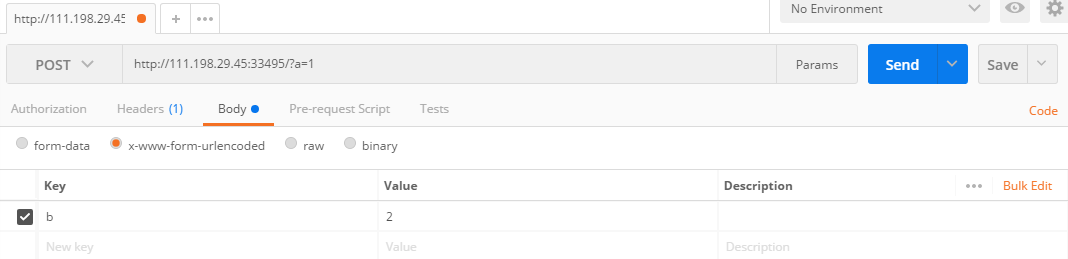

这道题我使用的方法是:chrome的插件postman

选择方式为POST,URL内容为:http://111.198.29.45:33495/?a=1,post data内容为:b=2,然后点击send即可看到flag了,具体操作如下图所示:

得到flag:cyberpeace{c4e43c9c9d0f729358dd9417219a9da0}

题目:robots

这个题考到了Robots协议,也就是爬虫排除标准,于是肯定有个robots.txt文件,直接构造url访问这个文件,看到了禁止爬取:f1ag_1s_h3re.php这个页面,我们直接访问这个页面于是便得到了flag了

flag:cyberpeace{1b59446bc8e566382e01b0c209b899bd}

题目:backup

这道题考察的是备份文件漏洞,产生该类漏洞的方式一般又三个:

1.编辑器自动备份

2.版本控制系统备份

3.开发者主动备份

于是我们知道了备份文件:index.php.bak

下载后便得到flag了

flag:cyberpeace{4376485b1a095581d7fb57b8ab3bb924}

题目:cookie

在burpsuite我抓包发现指向了一个名为:cookie.php的页面,访问后提示我们看消息头,于是刷新后在消息头中进行查看,在响应头中发现flag了

或者使用开发者工具“F12”快捷键,选择Network,刷新当前页面,得到cookie.php,加在URL/后,回车同样可以在消息头中看到flag

flag:cyberpeace{e865c062128d651191621df4662b3573}

题目:disabled_button

这个题对于前端工作者来说绝对的简单的不能再简单了,直接删除掉disabled属性,就可以点击了

flag:cyberpeace{2e978e2dde5d8acdd7ff76f1c426bb29}

题目:simple_js

这个题真正的密码部分因该是:\x35\x35\x2c\x35\x36\x2c\x35\x34\x2c\x37\x39\x2c\x31\x31\x35\x2c\x36\x39\x2c\x31\x31\x34\x2c\x31\x31\x36\x2c\x31\x30\x37\x2c\x34\x39\x2c\x35\x30

先要把这段16进制转换成10进制得到:55,56,54,79,115,69,114,116,107,49,50

然后直接一段python脚本解得flag

s=[55,56,54,79,115,69,114,116,107,49,50]

for i in s:

print(chr(i),end='')

flag:Cyberpeace{786OsErtk12}

题目:xff_referer

直接刷新一下Fiddler打断点截包,然后添加如下两行内容:

X-Forwarded-For:123.123.123.123

Referer:https://www.google.com

点击“Run to completion”

然后就可以看到flag了

flag:cyberpeace{63657c0c7f88a39a475f0de726ef109a}

题目:weak_auth

打开网页看到标题提示weak auth弱验证,这就没啥好说的了,没看到验证码,burp直接来爆破吧!

抓到包后右键send to intruder,在intruder的positions中选中密码,然后payloads导入字典开始start attack

瞬间就爆出了密码:123456,于是便得到了flag

flag:cyberpeace{04415bd2dac05f0e2cd712bb43c447b2}

题目:webshell

这个没啥好说的,菜刀(一款专业的网站管理软件)连接上后发现目录下有个flag.txt,打开就看到了flag了

flag:cyberpeace{74fea3cfddba6bfdc6bfba5b38300b08}

题目:command_execution

打开网页在标题看到command execution 命令执行,那就没啥好说的了,看看目录下有些啥吧!

ping -c 3 3 127.0.0.1 | ls /binbootdevetchomeliblib64mediamntoptprocrootrunrun.shsbinsrvsystmpusrvar

习惯性的看看home里有什么

ping -c 3 127.0.0.1 | ls /homeflag.txt

ping -c 3 3 127.0.0.1 | cat /home/flag.txtcyberpeace{39190fc825ce46b116b6829f0c13d625}

于是便得到了flag!

flag:cyberpeace{39190fc825ce46b116b6829f0c13d625}

题目:simple_php

这道题在阅读了PHP代码后,发现,要a==0,但a的值又不能为0,因此让a=0+任意非数字字符,而 b=数字就退出, 于是构造:?a=0a&b=12345A便得到完整的flag

flag:Cyberpeace{647E37C7627CC3E4019EC69324F66C7C}

攻防世界(Ctf-Web 新手练习区)的更多相关文章

- 攻防世界(Ctf-Web 新手练习区 Writeup)

平台地址:adworld.xctf.org.cn 在打着暑假工赚零花钱之余,我将这些题利用空余时间刷了一遍,感觉内心还是比较满足的! 题目:view_source 这道题没啥好说的,在url的前面加上 ...

- 攻防世界 ctf web进阶区 unserialize

进入到题目的界面,看到以下源码 构造payload=?code=O:4:"xctf":1:{s:4:"flag";s:3:"111";} 结 ...

- 攻防世界——web新手练习区解题记录<1>(1-4题)

web新手练习区一至四题 第一题view_source: 题目说右键不管用了,我们先获取在线场景来看一看,我们看到这样一个网页,并且右键确实点了没什么反应,而用到右键一般就是查看网页源码 用快捷键(F ...

- 攻防世界--web新手练习区(1)

1. 题目描述:X老师想让小明同学查看一个网页的源代码,但小明却发现鼠标右键不管用了. http://111.198.29.45:53629 通过阅读题目描述分析,我们需要查看源码,但是鼠标右键 ...

- 攻防世界——web新手练习区解题总结<3>(9-12题)

第九题simple_php: 看题目说是php代码,那必定要用到php的知识,让我们先获取在线场景,得到如下网页 仔细看这个代码,意思大概是: 1.当a==0且a为真时输出flag1 2.当b为数字退 ...

- 攻防世界——web新手练习区解题总结<2>(5-8题)

第五题cookie: 所需工具:burpsuite(需自行下载) 老规矩看完题,先获取在线场景,得到如下网页 那么什么是cookie呢?大体上就是网站为了识别用户身份而储存在用户本地终端上的数据,类型 ...

- 攻防世界Web新手练习区(1-6)

第一题 view_source 获取在线场景查看网页 打开页面之后首先考虑查看源代码,发现不能右击 根据题目的提示考虑使用view-source查看源代码,发现flag 第二题 get_post 获取 ...

- 攻防世界web新手练习区(2)

弱认证:http://111.198.29.45:43769/ 打开是这个页面: 用户名输入1,密码输入2,试试看.会提示你用户名为admin.接下来用burp对密码进行爆破,发现弱口令0123456 ...

- 攻防世界(XCTF)WEB(进阶区)write up(三)

挑着做一些好玩的ctf题 FlatScience web2 unserialize3upload1wtf.sh-150ics-04web i-got-id-200 FlatScience 扫出来的lo ...

随机推荐

- 【网络知识之三】HTTPS协议

HTTPS是身披SSL外壳的HTTP.HTTPS是一种通过计算机网络进行安全通信的传输协议,经由HTTP进行通信,利用SSL/TLS建立全信道,加密数据包.HTTPS使用的主要目的是提供对网站服务器的 ...

- Docker学习2-Docker的基本命令与使用

前言: 前些天有人问镜像是什么?容器有是什么?docker对于初学者来说,往往分不清楚镜像和容器,编程语言都知道有一个面向对象,类和实例,类比作镜像,实例比作容器. 有的人蹦着学习的心态的去群里问人, ...

- eclipse web 新建servers时选中tomcat版本后不能继续操作,next是灰色.

解决方案: 1.退出 eclipse2.到[工程目录下]/.metadata/.plugins/org.eclipse.core.runtime3.把org.eclipse.wst.server.co ...

- windows 的一些快捷键

https://www.zhihu.com/question/276786944/answer/698967240 1.新建文件夹 Ctrl + Shift + N 或者鼠标右键 然后 ...

- Lua 转义字符

[1]Lua语言在Windows环境中的文件路径写法 示例程序如下: -- test1 local file = io.open("E:\test\100.txt", 'rb') ...

- ElasticSearch : High Rest Api 使用

pom文件: <dependency> <groupId>org.elasticsearch.client</groupId> <artifactId> ...

- Postman安装使用

下载链接:https://www.getpostman.com/downloads/ 选择下载的版本 postman基础功能介绍 collection在postman里面相当于一个文件夹,可以把同一个 ...

- jquery-ajax请求.NET MVC 后台

在ajax的URL中写上"/你的控制器名/你方法名" 在后台控制器中对应有两个常用类型一个是ActionResult还有一个是JsonResult 在访问时需要在类型上加上publ ...

- centos7启动redis命令

redis安装 yum install redis 安装完成后redis.conf配置文件默认在 /etc/redis.conf 启动命令: redis-server /etc/redis.conf

- javascript实现上传图片并展示

我们也都知道上传图片的样子是这样的(选择前)是这样的(选择后). 先在HTML设置图片上传 <form action="" method=""> & ...