如何应对SHA-1加密算法升级为SHA-256

经过权威机构证实,sha1加密算法的不安全性越来越高,sha指纹造假成本越来越低,随即微软、谷歌等IT巨头相继发布弃用sha1加密算法声明,第三方认证机构自2016年1月1日起,将全面停止签发SHA1算法的数字证书。这一切表明都表明从1995年诞生至今的SHA1算法将被SHA-256所取代。

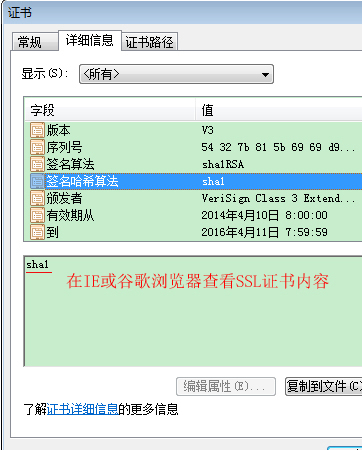

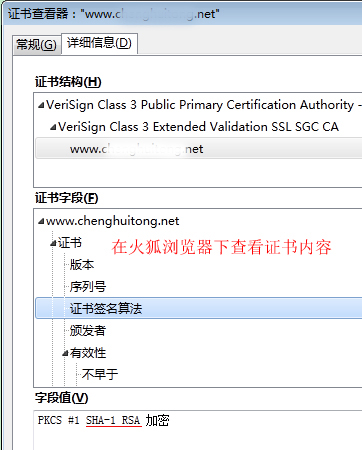

对于SSL证书和代码签名证书用户,从颁发时间点上来说,一般2014年12月之前颁发的数字证书很有可能使颁发的签名指纹为sha1加密算法的证书,2015年1月之后,一般颁发的签名指纹为sha256加密算法的证书,具体您可以通过查看自己公司所使用的证书信息来确定。例如SSL证书,您只需要在浏览器内点开那个安全锁,查看证书内容,找开证书内容如下图就是sha1签名算法:

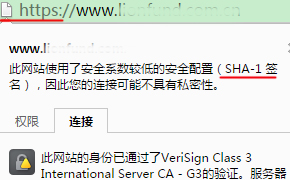

针对此次SHA-1升级到SHA-256加密算法,我们的数字证书用户应该做好哪些应对策略呢?对于SSL证书用户,服务器运维人员应立即弃用老版本的 SHA-1证书,尽管Windows Xp 和IE 6还存在少部分用户,但这是非常少的一部分, 自古有云:"两害相权取其轻",我们不能因为这极少部分的用户,而且影响到绝大部分用户体验。实际现在用谷歌浏览器打开sha1加密算法的https网页时,正常的安全锁图标变为如下非正常的空白纸图标,并提示“此网站使用了安全系统较低的安全配置(SHA-1签名),因此您的连接可能不具有私密性”,如下图:

在【易维信-EVTrust】申请SSL证书的用户,均已经提前免费颁发新的SHA-256加密算法证书。对于代码签名证书的软件开发者,可要求证书颁发机构同时颁发SHA1和SHA-256两种加密算法的证书,针对不同平台的软件版本用不同的数字签名算法的证书做数字签名,例如Windows XP,Windows 2000或更早版本的系统用sha算法的数字签名证书,Windows 7或以上的软件版本用sha2加密算法的数字签名证书。

如果您目前不是【易维信-EVTrust】的客户,我们的在线顾问也可以为您提供任何有关于sha1升级相关事项,如果确实需要我们的技术工程师全程协助,您也只需支付少量的人工服务费。

如何应对SHA-1加密算法升级为SHA-256的更多相关文章

- 常用加密算法的Java实现(一) ——单向加密算法MD5和SHA

1.Java的安全体系架构 1.1 Java的安全体系架构介绍 Java中为安全框架提供类和接口.JDK 安全 API 是 Java 编程语言的核心 API,位于 java.sec ...

- Java的单向加密算法MD5和SHA——加密和解密

出自:http://www.cnblogs.com/onetwo/p/3875551.html 1.JDK中MD5和SHA加密的主要类 在JDK6.0中,与MD5与SHA密切相关的几个类的类图如下: ...

- 加密算法 MD5 和 SHA 的 JAVA 实现

首先先简单的介绍一下MD5 和 SHA 算法 然后看一下在 java.security.MessageDigest (信息摘要包下) 如何分别实现 md5 加密 和 sha 加密 最后在看一下 ...

- SHA算法:签名串SHA算法Java语言参考(SHAHelper.java)

SHAHelper.java package com.util; /** * @author wangxiangyu * @date:2017年10月16日 上午9:00:47 * 类说明:SHA签名 ...

- MessageDigest类提供MD5或SHA等加密算法

MessageDigest可使用的加密方法有MD2\MD5\SHA-1\SHA-256\SHA-384\SHA-512,使用时候只替换相应参数值即可 MessageDigest md5 = Messa ...

- 3.Java 加解密技术系列之 SHA

Java 加解密技术系列之 SHA 序 背景 正文 SHA-1 与 MD5 的比较 代码实现 结束语 序 上一篇文章中介绍了基本的单向加密算法 — — MD5,也大致的说了说它实现的原理.这篇文章继续 ...

- SHA安全散列算法简析

1 SHA算法简介 1.1 概述 SHA (Secure Hash Algorithm,译作安全散列算法) 是美国国家安全局 (NSA) 设计,美国国家标准与技术研究院(NIST) 发布的一系列密码散 ...

- 信息摘要算法之七:SHA在区块链中的应用

最近几年比特币的火爆带动了人们对区块链技术的研究.当然我们在这里并不讨论区块链技术本身,而是讨论一下区块链中的SHA算法的应用.对于SHA系列算法我们已经在前面作了说明,在这里也不再重复. 1.区块链 ...

- SHA信息摘要

SHA算法是在MD4的基础上演进而来的,通过SHA算法能够获得一个固定长度的摘要信息. SHA算法系列有SHA-1(也成为SHA),SHA-224,SHA-256,SHA-384和SHA-512这 ...

随机推荐

- 换npm yarn的源让install超时去死吧

安装npm install时,长时间停留在fetchMetadata: sill mapToRegistry uri http://registry.npmjs.org/whatwg-fetch处, ...

- IDEA Spark程序报错处理

错误一: // :: ERROR Executor: Exception ) java.lang.NoSuchMethodError: scala.Product.$init$(Lscala/Prod ...

- IDEA Spark Streaming Flume数据源 --解决无法转化为实际输入数据,及中文乱码(Scala)

需要三步: 1.shell:往 1234 端口写数据 nc localhost 1234 2.shell: 启动flume服务 cd /usr/local2/flume/bin ./flume-ng ...

- Hadoop 的使用

hadoop:hadoop启动:./sbin/start-dfs.shhadoop关闭:./sbin/stop-dfs.shbin文件用于在HDFS创建数据HDFS 中创建用户目录:./bin/hdf ...

- 【RAID在数据库存储上的应用 】

随着单块磁盘在数据安全.性能.容量上呈现出的局限,磁盘阵列(Redundant Arrays of Inexpensive/Independent Disks,RAID)出现了,RAID把多块独立的磁 ...

- PCB CE工具取Genesis JOB与STEP内存地址 方法分享

今天无意中在硬盘上找到了<CE工具取Genesis JOB与STEP内存地址 >视频, 这是2013年初由郭兄(永明)远程时录制的一段视频,特别感谢郭兄指引与帮助, 想当初要不是你推出全行 ...

- codevs1293送给圣诞夜的极光(bfs)

1293 送给圣诞夜的极光 时间限制: 1 s 空间限制: 128000 KB 题目等级 : 黄金 Gold 题目描述 Description 圣诞老人回到了北极圣诞区,已经快到12点了 ...

- vagrant使用centos的环境安装..

vagrant这货挺好用的..简要就是, 下好virtualbox, vagrant, 然后下个你需要的box. 然后vagrant box add boxname boxpath就行. 然后在合适的 ...

- python自动化测试学习笔记-2-字典、元组、字符串方法

一.字典 Python字典是另一种可变容器模型,且可存储任意类型对象,如字符串.数字.元组等其他容器模型. 字典的每个键值(key=>value)对用冒号(:)分割,每个对之间用逗号(,)分割, ...

- python网络爬虫之图片链家在技术.seleninum和PhantonJS

一.什么是图片懒加载? 案例分析:抓取站长素材http://sc.chinaz.com/中的图片数据 #!/usr/bin/env python # -*- coding:utf-8 -*- impo ...