burpsuite的使用(一)

安装证书:

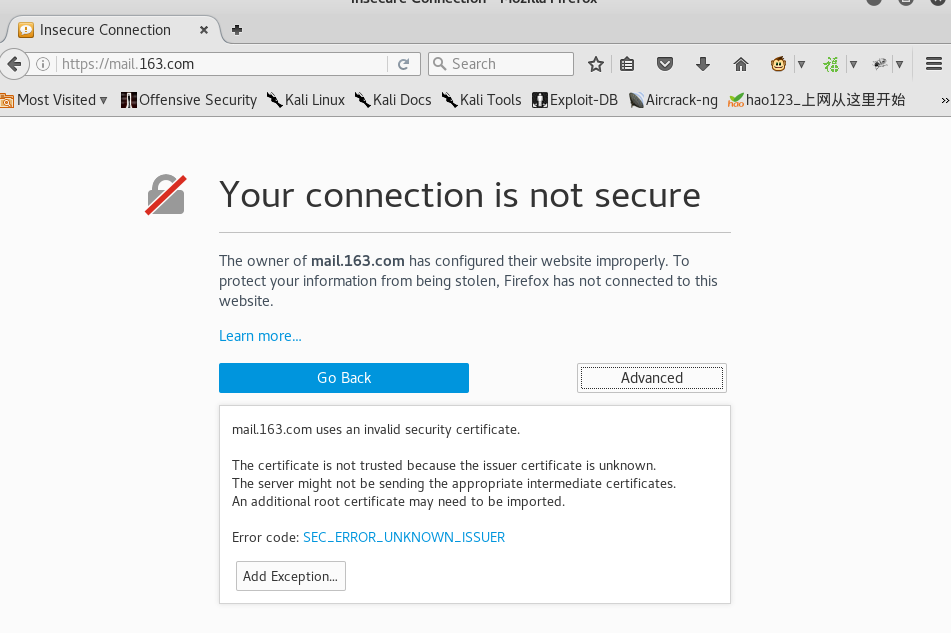

打开burpsuite,设置好代理。端口8080,但是打开https的网站却因为证书问题无法访问。

这需要我们为浏览器手动安装CA证书,

安装CA证书有两种方式:

1、

在burpsuite中

记得选certificate in DER format就足够了,不要选Private,里面包含有个人的隐私信息容易泄密。

next,设置证书保存路径,next,close

2、在已经打开burpsuite代理的情况下。在浏览器中打开http://burp,可以看到有生成CA证书的选项,点击

保存下来。

现在我们有了证书,开始导入证书

alt弹出菜单edit ,Preferences ,Advanced ,Certificates ,view Certificates

import导入刚才的证书

现在开始访问https://mail.163.com,那个圈一直在转,但是进不去。

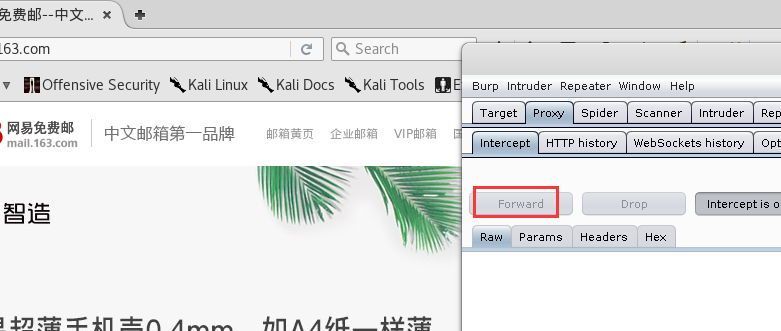

这是因为burpsuite默认开启了截断功能intercept is on,浏览器中不会马上打开163邮箱的页面。

可以看到request to http://main.163.com:80 [220.181.12.209],这是burpsuite后台正在打开的网址,如果想访问这个网址点forward,如果想跳过这个网址点drop

不断地按forward,就会不断地弹出页面内容

知道加载完毕,forward就会变灰

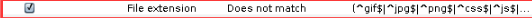

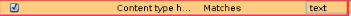

burpsuite默认情况下开启request的截断模式,不截断response。打开配置选项可以看到具体的配置内容,可以看到默认勾选截断request,不勾选截断response。

默认勾选的 ,

, ,

,

是因为这几项的内容通常存在安全隐患的可能性较低。还有个比较重要的,

这两项一定要勾选上,头长度不是固定不变的,勾选不容易出错。

返回的页面中有时候会包含有隐藏的域,里面包含一些隐藏的信息,显示隐藏的信息勾选unhide hidden form fields

如果想激活一些禁用的表单,勾选enable hidden form fields

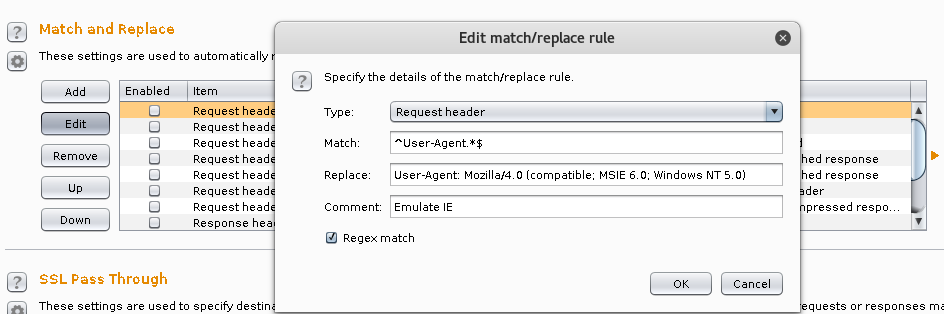

匹配和替换头信息

随便选中一个edit

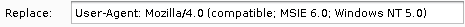

可以看到请求头一旦满足匹配条件 就替换成

就替换成

如果修改一下:

向目标发一个请求,在history中查看刚才的请求,original request,存储着原始的请求头,auto-modified request可以看到修改之后的头

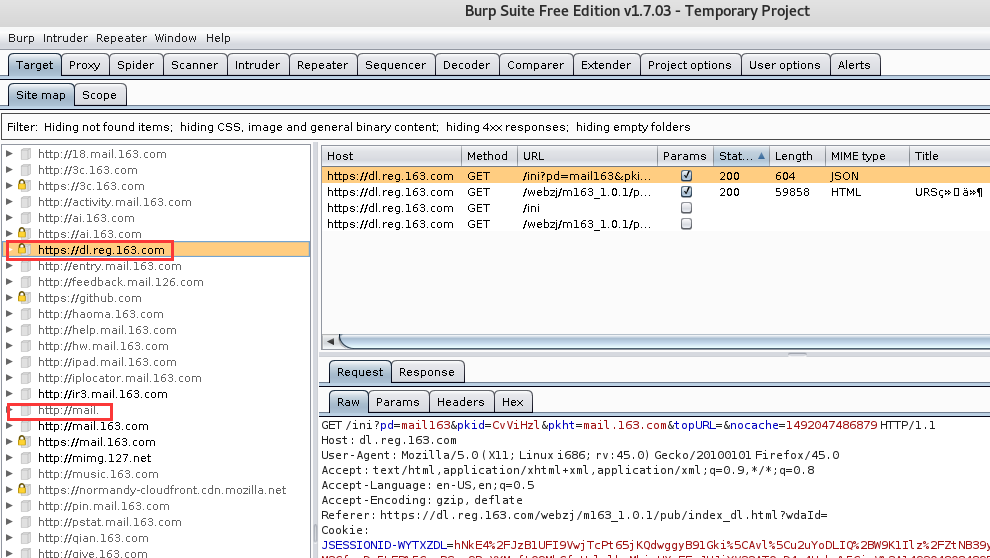

刚才不断点forward的过程中,浏览器和服务器端真正产生过的流量可以在HTTP history这里体现

还可以在target中查看,其中的信息有两种,一种是黑色的,一种是灰色的,黑色的表示真正产生过访问请求的,灰色是经过url爬网爬出来的,只说明有这个url,但是没有发起访问请求。

这样显示的内容过多,有时会进行信息的过滤,右击感兴趣的url add to scope

添加以后,点选红框所示白条,勾选show only in-scope items,然后随便点一下鼠标就会更新配置,

就会只显示刚才加到scope中的内容

可以在scope中看到生成的正则表达式,下面红框是排除一些页面

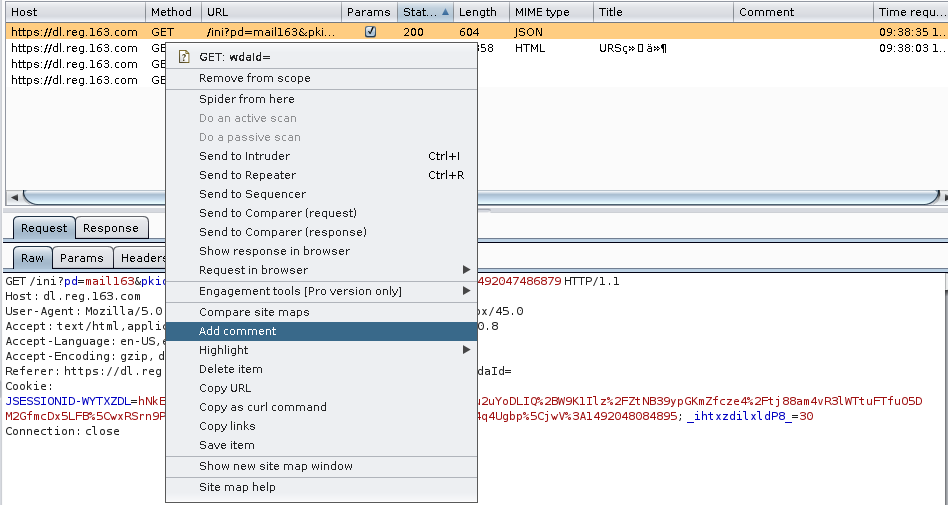

加注释

burpsuite的使用(一)的更多相关文章

- 渗透测试工具BurpSuite做网站的安全测试(基础版)

渗透测试工具BurpSuite做网站的安全测试(基础版) 版权声明:本文为博主原创文章,未经博主允许不得转载. 学习网址: https://t0data.gitbooks.io/burpsuite/c ...

- 安全测试 - 抓包工具BurpSuite

Brup SuiteBurpSuite是用于攻击web应用程序的集成平台.它包含了许多工具,并为这些工具设计了许多接口,以促进加快攻击应用程序的过程.所有的工具都共享一个能处理并显示HTTP消息,持久 ...

- 用Burpsuite破解网站密码

burpsuite专业版 一个网站 方法/步骤 1 切换至proxy选项卡的Option选项下,设置代理地址和端口:127.0.0.1:8080. 2 启动刚刚设置的代理 3 打开Internet ...

- Burpsuite+sqlmap批量扫描sql漏洞

1.burpsuite设置导出log n'd'k 输入文件名保存 2.sqlmap批量扫描 python sqlmap.py -l 文件名 --batch -smart batch:自 ...

- sqlmap和burpsuite绕过csrf token进行SQL注入检测

利用sqlmap和burpsuite绕过csrf token进行SQL注入 转载请注明来源:http://www.cnblogs.com/phoenix--/archive/2013/04/12/30 ...

- BurpSuite设置公共WIFI抓包

1.电脑连接公共WIFI

- 使用Burpsuite抓取手机APP的HTTPS数据

1.所需条件 · 手机已经获取root权限 · 手机已经成功安装xposed框架 · 电脑一台 2.详细步骤 2.1 在手机上面安装xposed JustTrustMe JustTrustMe是一个去 ...

- 使用burpsuite抓android包

1.让Android手机和PC连入同一个网段的wifi,即在同一个无线局域网环境下. 2. 查看PC的IP地址,cmd输入ipconfig命令 3.打开Burpsuite,设置Proxy Listen ...

- BurpSuite使用设置

一.设置字体 二.设置字符集 三.设置浏览器代理 四.BurpSuite访问步骤 五.在Target中可以查看截获的数据包

- BurpSuite导出log配合SQLMAP批量扫描注入点

sqlmap可以批量扫描包含有request的日志文件,而request日志文件可以通过burpsuite来获取, 因此通过sqlmap结合burpsuite工具,可以更加高效的对应用程序是否存在SQ ...

随机推荐

- (转)centos6.5 bind-DNS服务器bind的搭建详解

centos6.5环境DNS-本地DNS服务器bind的搭建 域名系统(英文:Domain Name System,缩写:DNS)是因特网的一项服务.它作为将域名和IP地址相互映射的一个分布式数据库, ...

- 通俗理解caller和callee

caller 返回一个调用当前函数的引用: callee 返回一个正在被执行函数的引用: 举个例子: 当前有函数 a() 直接使用了caller 方法: b() 直接使用了callee方法: ca() ...

- 8.Appium的基本使用-2(安装node.js)

node.js 下载地址:https://nodejs.org/en/download/下载 64-bit 下载包下载完成双击安装:

- python中的expandtabs、\t

expandtabs()将tab转换成空格,默认1个tab转成8个空格,\t制表符代表一个tab,我们也可以自定义转换成几个空格 举个例子: 1 a = "hello\tworld" ...

- 关于 version control

1.什么是 version control 版本控制(Vevision control)是维护工程蓝图的标准作法,能追踪工程蓝图从诞生一直到定案的过程.此外,版本控制也是一种软体工程技巧,借此能在软体 ...

- 科赫曲线和科赫雪花的绘制Python

#KochDrawV1.pyimport turtledef koch(size,n): if n == 0: turtle.fd(size) else: for angle in [0,60,-12 ...

- oracle数据库创建并导入dmp文件

导出:exp userid=xcgwjxuser/xcgwjxuser@orcl file=D:\xcgwjx2014.dmp 导入:imp userid=xcgwjxuser/xcgwjxuser@ ...

- HTML5 实现获取 gzip 压缩数据,并进行解压,同时解决汉字乱码,相关 pako.js

1, 下载 pako.js => http://nodeca.github.io/pako/#Deflate.prototype.onData 2, 首先需要了解一下 XMLHttpReques ...

- 静态属性@property

property 作用其实把类里面的逻辑给隐藏起来(封装逻辑,让用户调用的时候感知不到你的逻辑) property实例1:class Room: def __init__(self): pass @p ...

- 【技术文档】jeecg3.7.3-maven搭建环境入门

JEECG 微云快速开发平台(3.7.3)Eclipse-Maven版本手把手入门手册 官方标准开发工具:1. IDE Eclipse Java EE IDE for Web Devel ...