John the Ripper快速密码破解工具简单使用

在某场比赛中师傅们说需要用到该工具,学习之

题目给了我们一个流量包,分析

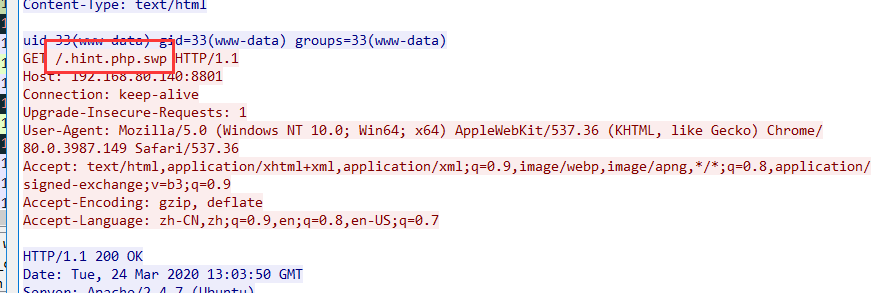

发现 .hint.php.swp文件

该文件是使用 vim 编辑文件时异常退出而产生的,可以通过 vim -r 文件名 进行相应的恢复,但在这里我们直接跟踪流向下看

存在提示:

You need to get two passwords. They are user passwords and website background passwords. After obtaining, submit using MD5 encryption.

也就是说在流量包里存在两个密码:user passwords和website background passwords

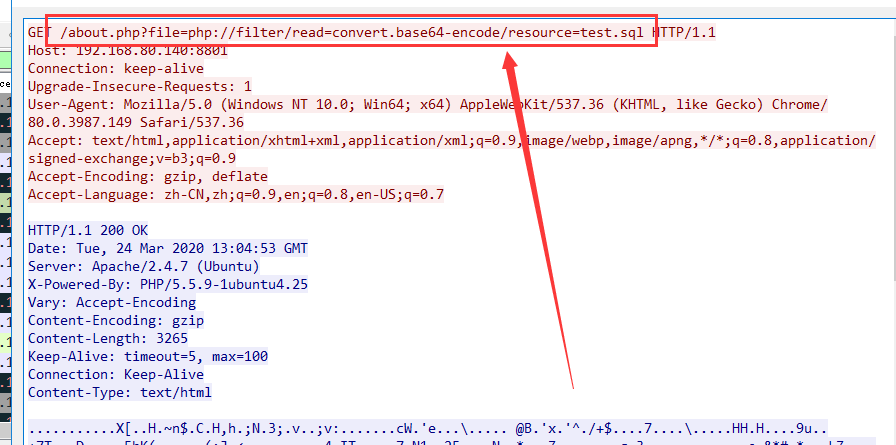

寻找一番,发现使用伪协议读取 sql 文件的流量包:

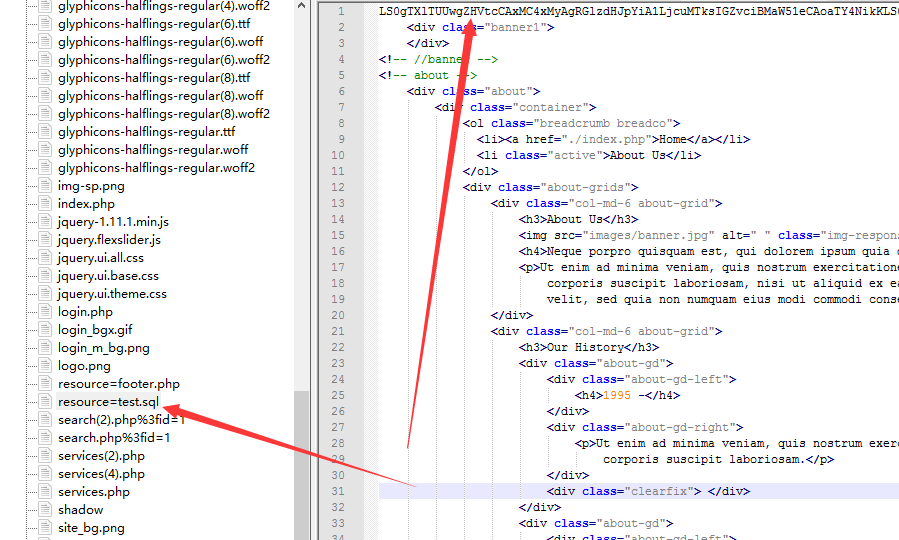

导出流量包中的所有文件,发现test.sql的base64编码:

解码得到:

-- MySQL dump 10.13 Distrib 5.7.19, for Linux (i686)

--

-- Host: localhost Database: test

-- ------------------------------------------------------

-- Server version 5.7.19-0ubuntu0.16.04.1

/*!40101 SET @OLD_CHARACTER_SET_CLIENT=@@CHARACTER_SET_CLIENT */;

/*!40101 SET @OLD_CHARACTER_SET_RESULTS=@@CHARACTER_SET_RESULTS */;

/*!40101 SET @OLD_COLLATION_CONNECTION=@@COLLATION_CONNECTION */;

/*!40101 SET NAMES utf8 */;

/*!40103 SET @OLD_TIME_ZONE=@@TIME_ZONE */;

/*!40103 SET TIME_ZONE='+00:00' */;

/*!40014 SET @OLD_UNIQUE_CHECKS=@@UNIQUE_CHECKS, UNIQUE_CHECKS=0 */;

/*!40014 SET @OLD_FOREIGN_KEY_CHECKS=@@FOREIGN_KEY_CHECKS, FOREIGN_KEY_CHECKS=0 */;

/*!40101 SET @OLD_SQL_MODE=@@SQL_MODE, SQL_MODE='NO_AUTO_VALUE_ON_ZERO' */;

/*!40111 SET @OLD_SQL_NOTES=@@SQL_NOTES, SQL_NOTES=0 */;

--

-- Table structure for table `admin`

--

drop database if exists `test`;

create database `test`;

use test;

DROP TABLE IF EXISTS `admin`;

/*!40101 SET @saved_cs_client = @@character_set_client */;

/*!40101 SET character_set_client = utf8 */;

CREATE TABLE `admin` (

`user_id` int(10) unsigned NOT NULL AUTO_INCREMENT,

`user_name` varchar(255) NOT NULL DEFAULT '',

`user_pass` varchar(255) NOT NULL DEFAULT '',

PRIMARY KEY (`user_id`)

) ENGINE=MyISAM AUTO_INCREMENT=4 DEFAULT CHARSET=utf8;

/*!40101 SET character_set_client = @saved_cs_client */;

--

-- Dumping data for table `admin`

--

LOCK TABLES `admin` WRITE;

/*!40000 ALTER TABLE `admin` DISABLE KEYS */;

INSERT INTO `admin` VALUES (1,'admin','AA00A');

/*!40000 ALTER TABLE `admin` ENABLE KEYS */;

UNLOCK TABLES;

--

-- Table structure for table `news`

--

DROP TABLE IF EXISTS `news`;

/*!40101 SET @saved_cs_client = @@character_set_client */;

/*!40101 SET character_set_client = utf8 */;

CREATE TABLE `news` (

`id` int(10) unsigned NOT NULL AUTO_INCREMENT,

`news` varchar(255) NOT NULL DEFAULT '',

`pub_date` date NOT NULL,

PRIMARY KEY (`id`)

) ENGINE=MyISAM AUTO_INCREMENT=22 DEFAULT CHARSET=utf8;

/*!40101 SET character_set_client = @saved_cs_client */;

--

-- Dumping data for table `news`

--

LOCK TABLES `news` WRITE;

/*!40000 ALTER TABLE `news` DISABLE KEYS */;

INSERT INTO `news` VALUES (1,'这是第一条内容','2018-09-28'),(2,'这是第二条内容','2018-09-28'),(3,'这是第三条内容','2018-03-04');

/*!40000 ALTER TABLE `news` ENABLE KEYS */;

UNLOCK TABLES;

/*!40103 SET TIME_ZONE=@OLD_TIME_ZONE */;

/*!40101 SET SQL_MODE=@OLD_SQL_MODE */;

/*!40014 SET FOREIGN_KEY_CHECKS=@OLD_FOREIGN_KEY_CHECKS */;

/*!40014 SET UNIQUE_CHECKS=@OLD_UNIQUE_CHECKS */;

/*!40101 SET CHARACTER_SET_CLIENT=@OLD_CHARACTER_SET_CLIENT */;

/*!40101 SET CHARACTER_SET_RESULTS=@OLD_CHARACTER_SET_RESULTS */;

/*!40101 SET COLLATION_CONNECTION=@OLD_COLLATION_CONNECTION */;

/*!40111 SET SQL_NOTES=@OLD_SQL_NOTES */;

-- Dump completed on 2018-07-05 16:57:17

其中关键点在:

INSERT INTO `admin` VALUES (1,'admin','AA00A');

可知一个密码为:AA00A

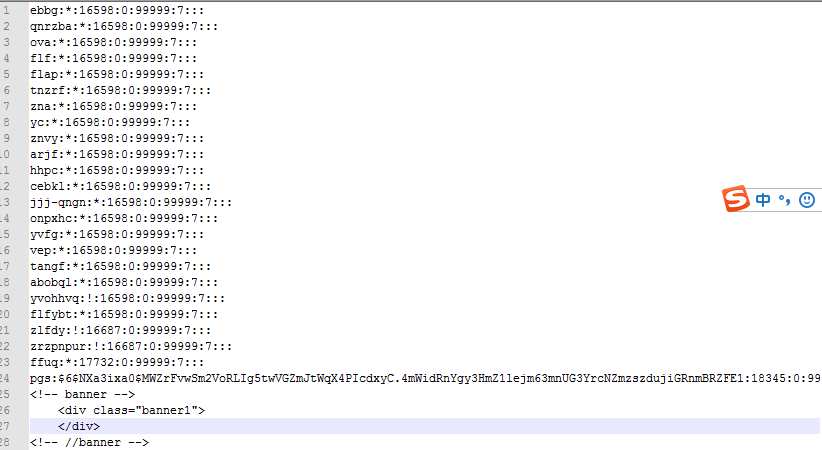

继续寻找第二个密码,发现shadow文件:

pgs用户加密后的密码为:

pgs:$6$NXa3ixa0$MWZrFvwSm2VoRLIg5twVGZmJtWqX4PIcdxyC.4mWidRnYgy3HmZ1lejm63mnUG3YrcNZmzszdujiGRnmBRZFE1:18345:0:99999:7:::

接着使用John the Ripper进行密码的破解。

关于John the Ripper,有:

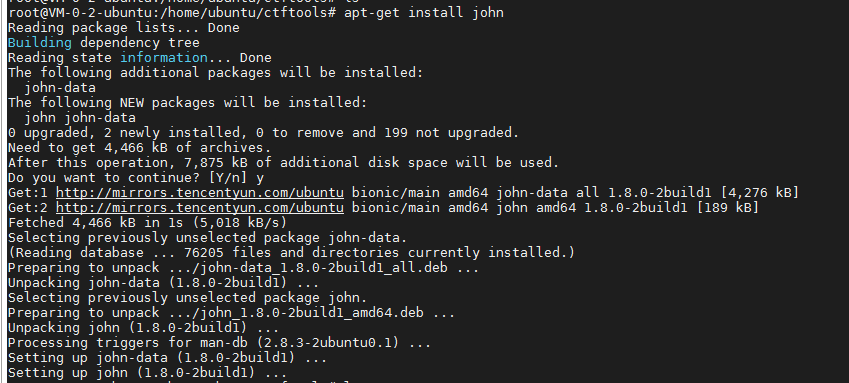

该工具 kali 自带,但我虚拟机里没有安装kali,在云服务器上使用 apt 命令进行安装:

sudo apt-get install john

安装完成后可以使用 john 查看参数

我们可以先本地练习一下其使用,创建 test 用户,并将它的密码设置为 test

sudo useradd -m test

设置密码:

sudo passwd test

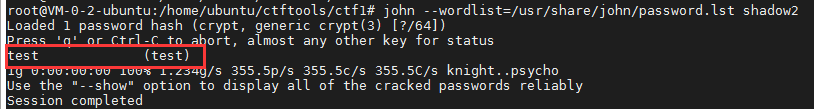

查看 /etc/shadow 文件,将test用户那一行的shadow单独取出来放在另一个文件 shadow2 里

test:$6$uuUsCKbB$wJO6H.PlhnY7RH3AbwMRP8ajTWIMEUznp.EyGfTfITex0LwIywNyqKSzU5EyDn2788FAUMUFkbCIhoh/SHRh1/:18537:0:99999:7:::

使用命令:

john --wordlist=/usr/share/john/password.lst shadow2

使用 --wordlist 参数 指定安装 john 时自带的字典 password.lst 密码文件进行爆破

可以看到爆破出密码也为test,成功爆破

遗憾的是,虽然验证了使用的基础方法,但是还是没能爆破出流量包里pgs用户的密码,有师傅说密码是:newcount

但即便将密码加到密码字典里,仍然爆破不出密码,还是字典不够强大,本篇就当做是学习工具的使用了

参考链接:

John the Ripper快速密码破解工具简单使用的更多相关文章

- Office密码破解工具最好用的是哪款

很多的用户朋友设置密码的office文档一般都含有比较重要的信息.因此,忘记密码在破解的过程中非常重视安全保密性.现在有很多款office密码破解工具,很多的用户朋友不知道用哪一款比较好,其中Adva ...

- hydra 密码破解工具详解

一.简介 hydra是著名黑客组织thc的一款开源的暴力密码破解工具,可以在线破解多种密码.官 网:http://www.thc.org/thc-hydra,可支持AFP, Cisco AAA, Ci ...

- 快讯 | FireEye在GitHub上开源密码破解工具GoCrack

近日,FireEye 开源了一款密码破解工具 GoCrack,可在多机器上部署破解任务. GoCrack 是由 FireEye’s Innovation and Custom Engineering ...

- Advanced Archive Password Recovery (ARCHPR) 是一个强大的压缩包密码破解工具,适用于ZIP和RAR档案的高度优化的口令恢复工具。

RAR压缩文件密码破解工具是一款简单易用的RAR文档和ZIP文档密码破解软件,如果你不小心忘了解压密码或是下载的RAR文件需要密码,那么均可以使用本软件进行暴力破解.不管WinRAR /RAR 的密码 ...

- Word密码破解工具字典攻击用来干什么的

AOPR全称Advanced Office Password Recovery作为一款专业的Word密码破解工具,是通过暴力破解的方式帮助用户迅速恢复各种Word文档的密码,其中常常会用到字典攻击,这 ...

- [转]Linux下的暴力密码破解工具Hydra详解

摘自:http://linzhibin824.blog.163.com/blog/static/735577102013144223127/ 这款暴力密码破解工具相当强大,支持几乎所有协议的在线密码破 ...

- Windows密码破解工具ophcrack

Windows密码破解工具ophcrack Windows用户密码都采用哈希算法加密进行保存.Kali Linux内置了专用破解工具ophcrack.该工具是一个图形化界面工具,支持Windows ...

- WEP/WPA-PSK密码破解工具aircrack-ng

WEP/WPA-PSK密码破解工具aircrack-ng aircrack-ng是Aircrack-ng工具集中的一个工具.该工具主要用于根据已经抓取的.cap文件或者.ivs文件破解出WEP/W ...

- 这款Office密码破解工具,无坚不摧!

你是否曾经陷入过这样的尴尬:因为忘记Word文档密码去找了一个Word密码破解工具,接着又忘记Excel文档密码去找了一个专门破击Excel的工具,那么如果忘记PowerPoint.Outlook.P ...

随机推荐

- S5830 android 2.3.4和2.3.7

12年元旦买的手机S5830,原机自带2.3.4的系统. 看到人家的机子2.3.6的效果稍微绚一点,动了想刷机的念头. 前两天刷了2.3.7,效果还满意,用的还舒服,感觉就是有些费电, 本来就对智能手 ...

- css 实现换肤几种方式

说起换肤功能,前端肯定不陌生,其实就是颜色值的更换,实现方式有很多,也各有优缺点 一.可供选择的换肤 对于只提供几种主题方案,让用户来选择的,一般就简单粗暴的写多套主题 一个全局class控制样式切换 ...

- php大文件上传失败的解决方法

1.打开php.ini 2.查找post_max_size:(修改上传大小限制) 表单提交最大数值,此项不是限制上传单个文件的大小,而是针对整个表单的提交数据进行限制的默认为8m,设置为自己需要的值, ...

- mds/journal.cc: 2929: FAILED assert解决

前言 在处理一个其他双活MDS无法启动环境的时候,查看mds的日志看到了这个错误mds/journal.cc: 2929: FAILED assert(mds->sessionmap.get_v ...

- Notepad++安装教程

1.官网下载 官方网站:https://notepad-plus-plus.org/downloads/ 上面有历史版本,一般就选择最新版下载 2.安装 [3]打开记事本进行设置: 设置--& ...

- SQL Server 不同数据间建立链接服务器进行连接查询

在平时查询以及导数据时,经常会遇到需要使用两个数据库里数据的情况,这时就会用到在两个服务器之间建立一个链接,进行操作,脚本语句如下: 举例:例如你在测试服务器上想要查询业务库里的数据信息,此脚 ...

- 使用Feign发送HTTP请求

使用Feign发送HTTP请求 在往常的 HTTP 调用中,一直都是使用的官方提供的 RestTemplate 来进行远程调用,该调用方式将组装代码冗余到正常业务代码中,不够优雅,因此在接触到 Fei ...

- 【鸿蒙开发板试用报告】用OLED板实现FlappyBird小游戏(上)

总是做各种Demo,是时候做个什么小应用来练练手了.踌躇了很久,果然还是搞个小游戏才有意思.想到几年前风靡全球的FlappyBird,一个屏幕一个按钮就足够了,正好适合.OLED屏幕.按键的驱动已经有 ...

- 漏洞利用-FTP漏洞利用

一.环境说明 目标IP: 本人虚拟机 192.168.80.134 ,使用 metasploit2 攻击IP: 本人虚拟机 192.168.80.129 ,使用 kali 二.匿名用户登录 root@ ...

- 史上最全!2020面试阿里,字节跳动90%被问到的JVM面试题(附答案)

前言:最近老是收到小伙伴的私信问我能不能帮忙整理出一份JVM相关的面试题出来,说自己在大厂去面试的时候这一块问的是特别多的,每次自己学的时候每次都学不到重点去.这不他来了,一份详细的JVM面试真题给大 ...