cert-manager管理内网k8s开发环境证书

目的

内网k8s开发环境配置HTTPS,保持与生产环境的配置的一致性,其必要性有:

- PWA开发,HTTPS是必要条件

- 网页引入HTTP资源,如果开发环境是HTTP就不会被开发和测试人员发现,造成生产环境故障

- HTTP/2,与HTTP相差太大,必须保持环境一致

cert-manager介绍

cert-manager是Kubernetes的附加组件,用于自动管理和颁发各种发行来源的TLS证书。它将确保证书有效并定期更新,并尝试在到期前的适当时间更新证书。

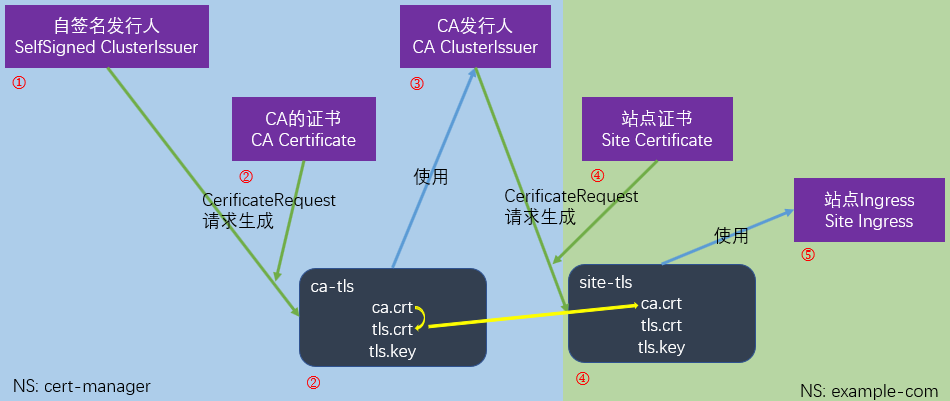

方法

开发环境在内网,做不了域名验证,无法使用Let's Encrypt颁发和自动更新证书,所以采用自签名CA证书+由此CA颁发证书的方式。

- 创建自签名发行者

- 生成CA证书

- 创建CA发行者(ClusterIssuer)

- 生成网站证书

- 将网站证书配置到Ingress

实施

前提:

- Kubernetes环境

- 开发机器已配置hosts,域名

site.example.com指向Ingress对外ip - 站点已部署至k8s,Ingress开NodePort端口http30080、https30443,即现在可通过

http://site.example.com:30080访问到nginx站点

1、创建自签名发行者

# selfsigned-issuer.issuer.yaml

# 参考:https://cert-manager.io/docs/configuration/selfsigned/

apiVersion: cert-manager.io/v1

kind: Issuer

metadata:

name: selfsigned-issuer

namespace: cert-manager

spec:

selfSigned: {}

2、生成CA证书

# ca-example-com.certificate.cert-manager.yaml

# 参考:https://cert-manager.io/docs/usage/certificate/

# api参考:https://cert-manager.io/docs/reference/api-docs/#cert-manager.io/v1alpha3.Certificate

apiVersion: cert-manager.io/v1

kind: Certificate

metadata:

name: ca-example-com ###

namespace: cert-manager ### 修改为cert-manager的namespace,以让ClusterIssuer的CA Issuer可以使用此证书

spec:

# Secret names are always required.

secretName: ca-example-com-tls ### Secret名字

duration: 2160h # 90d

renewBefore: 360h # 15d

subject:

organizations:

- Example Inc. ###

# The use of the common name field has been deprecated since 2000 and is

# discouraged from being used.

commonName: ca.example.com ###

isCA: true ### 修改为true,isCA将将此证书标记为对证书签名有效。这会将cert sign自动添加到usages列表中。

privateKey:

algorithm: RSA

encoding: PKCS1

size: 2048

#usages: ### 注释了usages,使用情况是证书要求的x509使用情况的集合。默认为digital signature,key encipherment如果未指定。

# - server auth

# - client auth

# At least one of a DNS Name, URI, or IP address is required.

dnsNames:

- ca.example.com ###

#uris: ### 注释了uris、ipAddresses

#- spiffe://cluster.local/ns/sandbox/sa/example

#ipAddresses:

#- 192.168.0.5

# Issuer references are always required.

issuerRef:

name: selfsigned-issuer ### 指定为自签名发行人

# We can reference ClusterIssuers by changing the kind here.

# The default value is Issuer (i.e. a locally namespaced Issuer)

kind: Issuer

# This is optional since cert-manager will default to this value however

# if you are using an external issuer, change this to that issuer group.

group: cert-manager.io

- ###为相对于参考的修改项

- 我们将要把CA Issuer创建为ClusterIssuer,因ClusterIssuer只能访问

cert-manager下的Secret,所以这个CA Certificate创建在此名字空间下,其Secret也会被创建在此名字空间下。当然也可以更改ClusterIssuer默认可访问的名字空间,参考:https://cert-manager.io/docs/faq/cluster-resource/

3、创建CA发行者(ClusterIssuer)

# ca-issuer.clusterissuer.yaml

# 参考:https://cert-manager.io/docs/configuration/ca/

apiVersion: cert-manager.io/v1

kind: ClusterIssuer ### ClusterIssuer

metadata:

name: ca-issuer

namespace: cert-manager ### ClusterIssuer下namespace无效

spec:

ca:

secretName: ca-example-com-tls ###

- ###为相对于参考的修改项

- CA Issuer创建为ClusterIssuer,可为其他名字空间的Certificate发行证书

4、生成网站证书

# site-example-com.certificate.example-com.yaml

# 参考:https://cert-manager.io/docs/usage/certificate/

# api参考:https://cert-manager.io/docs/reference/api-docs/#cert-manager.io/v1alpha3.Certificate

apiVersion: cert-manager.io/v1

kind: Certificate

metadata:

name: site-example-com ###

namespace: example-com ### 站点所在名字空间

spec:

# Secret names are always required.

secretName: site-example-com-tls ### Secret名字

duration: 2160h # 90d

renewBefore: 360h # 15d

subject:

organizations:

- Example Inc. ###

# The use of the common name field has been deprecated since 2000 and is

# discouraged from being used.

commonName: site.example.com ###

isCA: false

privateKey:

algorithm: RSA

encoding: PKCS1

size: 2048

#usages: ### 注释了usages,使用情况是证书要求的x509使用情况的集合。默认为digital signature,key encipherment如果未指定。

# - server auth

# - client auth

# At least one of a DNS Name, URI, or IP address is required.

dnsNames:

- site.example.com ###

#uris: ### 注释了uris、ipAddresses

#- spiffe://cluster.local/ns/sandbox/sa/example

#ipAddresses:

#- 192.168.0.5

# Issuer references are always required.

issuerRef:

name: ca-issuer ### 使用CA Issuer

# We can reference ClusterIssuers by changing the kind here.

# The default value is Issuer (i.e. a locally namespaced Issuer)

kind: ClusterIssuer ### CA Issuer是ClusterIssuer

# This is optional since cert-manager will default to this value however

# if you are using an external issuer, change this to that issuer group.

group: cert-manager.io

- ###为相对于参考的修改项

5、将网站证书配置到Ingress

# site-example-com.ingress.example-com.yaml

# 参考:https://kubernetes.io/zh/docs/concepts/services-networking/ingress/#tls

kind: Ingress

apiVersion: extensions/v1beta1

metadata:

name: site-example-com

namespace: example-com

annotations:

kubernetes.io/ingress.class: nginx

spec:

tls:

- hosts:

- site.example.com

secretName: site-example-com-tls

rules:

- host: site.example.com

http:

paths:

- path: /

pathType: ImplementationSpecific

backend:

serviceName: nginx

servicePort: 80

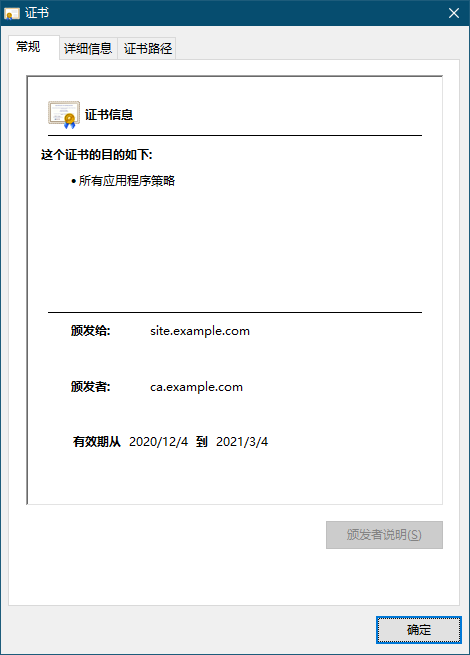

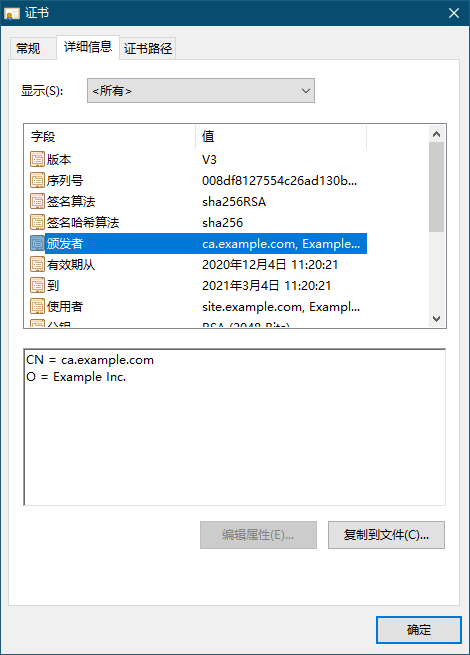

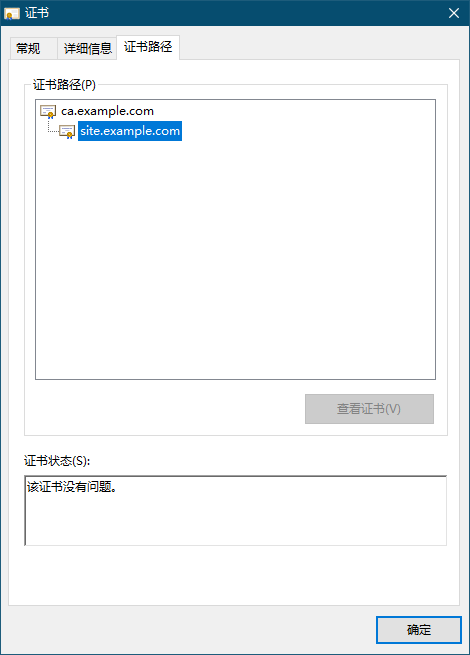

6、将CA证书安装至本地

获取CA证书——ca-example-com-tls.secret.cert-manager里的tls.crt文件,拷贝至开发机器上,windows直接打开安装证书至受信任的根证书颁发机构

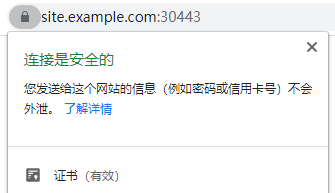

7、效果

cert-manager管理内网k8s开发环境证书的更多相关文章

- 使用IntelliJ IDEA和Maven管理搭建+Web+Tomcat开发环境

使用IntelliJ IDEA和Maven管理搭建+Web+Tomcat开发环境 前言:原来一直使用Eclipse,换工作后使用IDEA,初识IDEA发现,哇,它的快捷键可真多啊,但是一路用下来,觉得 ...

- Centos下内网DNS主从环境部署记录

一.DNS是什么?DNS(Domain Name System),即域名系统.它使用层次结构的命名系统,将域名和IP地址相互映射,形成一个分布式数据库系统. DNS采用C-S架构,服务器端工作在UDP ...

- docker集成管理工具-shipyard的开发环境搭建笔记

前段时间一直在研究openstack,后来老师告诉我需要用docker容器来搭建hadoop集群,所以就将战场转移到docker上来了,话说docker最近这段时间太火了,但是说实话我觉得应用起来还不 ...

- k8s开发环境

在搭建开发环境之前, 请Try Kubernetes,Get Started and CONCEPTS 可以自己使用minikube 来搭建个环境, 自己玩一玩. K8s需要一些依赖. 参看官方文档 ...

- 内网渗透----域环境搭建(server 2012)

先确定两台服务器相通 1.配置静态IP与DNS 2.配置域服务 点击服务器管理器-添加角色和功能-下一步-添加AD域服务: 3.提升为域控制器 安装完成后,可在旗帜处选择提升为域控制器 添加新林 添加 ...

- 内网 LAN IPv6 环境配置 H3C S5500 Huawei S5700

# 使能IPv6报文转发功能. <Sysname> system-view [Sysname] ipv6 # 使能DHCPv6服务器功能. <Sysname> system-v ...

- 内网渗透----域环境搭建(server 2008)

域控制器 配置静态IP 安装域服务 点击服务器管理器-添加角色-下一步-添加AD域服务: 安装过后运行安装向导: 下一步后选择"在新林中新建域": 若提示密码不符合要求,则配置密码 ...

- EasyNVR内网摄像机接入网关+EasyNVS云端管理平台,组件起一套轻量级类似于企业级萤石云的解决方案

背景分析 对于EasyNVR我们应该都了解,主要应用于互联安防直播,对于EasyNVR,我们可以清楚的发现,EasyNVR的工作机制是EasyNVR拉取摄像机的RTSP/Onvif视频流,然后客户端可 ...

- pipenv管理python开发环境

简介 简单说,pipenv就是把pip和virtualenv包装起来的一个便携工具. 它不会在你的项目文件夹里生成一大堆东西,只有两个文本文件: Pipfile, 简明地显示项目环境和依赖包. Pip ...

随机推荐

- 【QT】跨线程的信号槽(connect函数)

线程的信号槽机制需要开启线程的事件循环机制,即调用QThread::exec()函数开启线程的事件循环. Qt信号-槽连接函数原型如下: bool QObject::connect ( const Q ...

- Ubuntu 18.04 Tomcat 端口号查询

参考http://blog.csdn.net/liufuwu1/article/details/71123597 最近几天发现许多这篇笔记被许多朋友访问,推测有很多朋友也与我有相同的疑惑,而原始版本过 ...

- 15 CGI和WSGI

15 CGI和WSGI CGI是通用网关接口,是连接web服务器和应用程序的接口,用户通过CGI来获取动态数据或文件等. CGI程序是一个独立的程序,它可以用几乎所有语言来写,包括perl,c,lua ...

- 【转载】Apriori

通过这个博客学习:数据挖掘十大算法(四):Apriori(关联分析算法) 代码也是摘自上面博客,对照代码理解理论部分可能更加有助于对该算法的理解 from numpy import * # 构造数据 ...

- 天啦噜!仅仅5张图,彻底搞懂Python中的深浅拷贝

Python中的深浅拷贝 在讲深浅拷贝之前,我们先重温一下 is 和==的区别. 在判断对象是否相等比较的时候我们可以用is 和 == is:比较两个对象的引用是否相同,即 它们的id 是否一样 == ...

- 微信公众号Makrdown编辑器,语法你懂吗?

感谢 WeChat Format 源码: https://github.com/lyricat/wechat-format! 其他工具推荐: 微信公众号编辑器 Makrdown: https://md ...

- nginx&http 第六章 http 协议学习 1

1.HTTP方法 GET :获取资源 ,GET 方法用来请求访问已被 URI 识别的资源 POST:传输(上传和下载)实体主体 ,POST 方法用来传输实体的主体.虽然用 GET 方法也可以传输实体的 ...

- 理解 Linux 的硬链接与软链接(转)

Linux 的文件与目录 现代操作系统为解决信息能独立于进程之外被长期存储引入了文件,文件作为进程创建信息的逻辑单元可被多个进程并发使用.在 UNIX 系统中,操作系统为磁盘上的文本与图像.鼠标与键盘 ...

- idea开发工具下,进行多个线程切换调试

- Cephfs的快照功能

前言 Cephfs的快照功能在官网都很少提及,因为即使开发了很多年,但是由于cephfs的复杂性,功能一直没能达到稳定,这里,只是介绍一下这个功能,怎么使用,并且建议不要在生产中使用,因为搞不好是会丢 ...